Еще один [почти] неудаляемый троянец под Android / Хабр

В конце прошлого года с помощью функции обнаружения изменений в системной области у некоторых наших пользователей было зафиксировано изменение системного файла /system/lib/libc.so. Это одна из главных библиотек операционных систем на базе Linux, которая отвечает за системные вызовы и основные функции. Подробное рассмотрение этого случая позволило выявить новые образцы из семейства троянцев Android.Xiny, известного нам с 2015 года.

У его представителей мы впервые увидели установку атрибута «неизменяемый» на файлы, что существенно усложняло удаление троянцев с устройств.

Выглядело это довольно занятно: на apk-файл установленного приложения ставился указанный атрибут, попытка удалить это приложение выглядела успешной, его данные удалялись, но сам apk-файл оставался на месте. После перезагрузки устройства приложение снова «появлялось». Об одном из таких троянцев мы рассказали в 2016 году. Для борьбы с подобными угрозами мы добавили в наш антивирус функцию сброса атрибутов у файлов, которая работает при условии, что пользователь предоставил антивирусу root-полномочия.

Для борьбы с подобными угрозами мы добавили в наш антивирус функцию сброса атрибутов у файлов, которая работает при условии, что пользователь предоставил антивирусу root-полномочия.

В этой статье мы рассмотрим еще один интересный метод самозащиты, применяемый новыми версиями Android.Xiny.

Android 5.1? В 2019 году?

Троянец, рассматриваемый в данной статье, работает под ОС Android до версии 5.1 включительно. Может показаться странным, что вредоносное ПО, рассчитанное на столь «древние» версии Android, всё ещё активно (версия 5.1 вышла в 2015 году). Но, несмотря на свой возраст, старые версии всё ещё используются. По данным корпорации Google на 7 мая 2019 года, 25.2% устройств работают под управлением Android 5.1 и ниже. Статистика по нашим пользователям даёт чуть большее число — около 26%. Это значит, что около четверти всех Android-устройств являются потенциальными целями, что не так уж и мало. Учитывая, что указанные устройства подвержены уязвимостям, которые никогда не будут исправлены, неудивительно, что старые версии ОС Android всё ещё представляют интерес для вирусописателей.

Основные функции троянца

Начиная с самых ранних версий, главная функция троянца Android.Xiny — установка на устройство произвольных приложений без разрешения пользователя. Таким образом злоумышленники могут зарабатывать, участвуя в партнёрских программах, которые платят за установку. Насколько можно судить, это один из основных источников дохода для создателей данного семейства. После запуска некоторых его представителей можно за несколько минут получить практически неработоспособное устройство, на котором будет установлено и запущено множество безвредных, но ненужных пользователю приложений. Кроме того, данные троянцы могут устанавливать и вредоносное ПО — всё зависит от команды, полученной с управляющего сервера.

Самое интересное, что выделяет новые версии троянца Android.Xiny — это защита от удаления. За неё отвечают два компонента. Рассмотрим их подробнее.

Установщик

sha1: f9f87a2d2f4d91cd450aa9734e09534929170c6c

детект: Android.Xiny.5261

Данный компонент запускается после получения прав root. Он подменяет собой системные файлы /system/bin/debuggerd и /system/bin/ddexe, чтобы обеспечить свой автоматический запуск, а оригиналы сохраняет под именами с суффиксом _server, действуя как классический вирус-компаньон. Также он копирует в системный раздел ещё несколько исполняемых файлов из папки, переданной в параметрах командной строки. Кроме того, троянец может обновлять компоненты, которые установил в системный раздел, если его запустить с особыми параметрами и указать папку, где лежат новые версии.

Android.Xiny.5261 содержит внушительный список файлов для удаления. В него входят пути, характерные для более старых представителей семейства, а также для конкурирующих семейств троянцев, устанавливающихся в системный раздел. Таких как, например, Triada.

Таких как, например, Triada.

Кроме того, Android.Xiny.5261 удаляет некоторые предустановленные приложения — возможно, чтобы освободить место. Наконец, он удаляет известные приложения для управления правами root – такие как SuperSU, KingRoot и другие. Таким образом, он лишает пользователя возможности использовать root-права, а значит, и удалить троянские компоненты, установленные в системный раздел.

Модифицированная системная библиотека libc.so

детект: Android.Xiny.5260

Этот файл заинтересовал нас больше всего, и с него началось это исследование. При беглом взгляде на него в hiew можно заметить наличие исполняемого кода ближе к концу в секции .data, что подозрительно.

Открываем файл в IDA и смотрим, что это за код.

Выясняется, что в данной библиотеке были изменены следующие функции: mount, execve, execv, execvp, execle, execl, execlp.

Код изменённой функции mount:

int __fastcall mount(const char *source, const char *target, const char *filesystemtype, unsigned int mountflags, const void *data)

{

unsigned __int8 systemPath[19]; // [sp+18h] [bp-1Ch]

bool receivedMagicFlags; // [sp+2Bh] [bp-9h]

int v13; // [sp+2Ch] [bp-8h]

v13 = MAGIC_MOUNTFLAGS; // 0x7A3DC594

receivedMagicFlags = mountflags == MAGIC_MOUNTFLAGS;

if ( mountflags == MAGIC_MOUNTFLAGS )

mountflags = 0x20; // MS_REMOUNT

if ( receivedMagicFlags )

return call_real_mount(source, target, filesystemtype, mountflags, data);

if ( mountflags & 1 ) // MS_RDONLY

return call_real_mount(source, target, filesystemtype, mountflags, data);

if ( getuid_() ) // not root

return call_real_mount(source, target, filesystemtype, mountflags, data);

memCopy(systemPath, (unsigned __int8 *)off_73210 + 471424, 8);// /system

decrypt(systemPath, 8);

if ( memCompare((unsigned __int8 *)target, systemPath, 8) || !isBootCompete() )

return call_real_mount(source, target, filesystemtype, mountflags, data);

*(_DWORD *)errno_() = 13;

return -1;

}

В начале тут происходит проверка параметра mountflags на наличие «волшебного» значения 0x7A3DC594.

Код изменённой функции execve (в остальных exec*-функциях всё аналогично):

int __fastcall execve(const char *filename, char *const argv[], char *const envp[])

{

int v3; // r3

if ( targetInDataOrSdcard(filename) >= 0 ) // returns -1 if true

{

sub_7383C();

v3 = call_real_execve(filename, argv, envp);

}

else

{

*(_DWORD *)errno_() = 13;

v3 = -1;

}

return v3;

}

int __fastcall targetInDataOrSdcard(const char *path)

{

char buf[516]; // [sp+8h] [bp-204h]

if ( isDataOrSdcard(path) )

return -1;

if ( *path == ‘.‘ && getcwd_(buf, 0x200u) && isDataOrSdcard(buf) )

return -1;

return 0;

}

Здесь проверяется, начинается ли путь к запускаемому файлу с «/data/» и содержит ли «/sdcard». Если одно из условий выполняется, запуск блокируется. Напомним, что по пути /data/data/ находятся директории приложений. Таким образом блокируется запуск исполняемых файлов из всех директорий, в которых обычное приложение может создать файл.

Изменения, внесённые в системную библиотеку libc.so, нарушают работу приложений, предназначенных для получения прав root. Из-за изменений в функциях exec* такое приложение не сможет запустить эксплойты для повышения привилегий в системе, поскольку обычно эксплойты представляют собой исполняемые файлы, которые скачиваются из сети в директорию приложения и запускаются. Если же повысить привилегии всё-таки удалось, изменённая функция mount не даст перемонтировать системный раздел на запись, а значит, и произвести в нём какие-либо изменения.

В итоге, самозащита троянца складывается из двух частей: его установщик удаляет приложения для управления root-правами, а модифицированная библиотека libc.so не даёт установить их снова. Кроме того, эта защита работает и от «конкурентов» — других троянцев, которые получают права root и устанавливаются в системный раздел, поскольку они работают по тому же принципу, что и «хорошие» приложения для получения прав root.

Как бороться с таким троянцем?

Чтобы избавиться от Android.Xiny.5260, устройство можно перепрошить – при условии, что в открытом доступе существует прошивка для него. Но можно ли удалить вредоносную программу другим способом? Сложно, но можно – есть несколько путей. Для получения прав root можно использовать эксплойты в виде so-библиотек. В отличие от исполняемых файлов, их загрузку троянец не заблокирует. Также можно воспользоваться компонентом самого троянца, который предназначен для предоставления root-прав другим его частям. Он получает команды через сокет по пути /dev/socket/hs_linux_work201908091350 (в разных модификациях путь может отличаться). Что касается обхода блокировки mount, можно использовать «волшебное» значение параметра mountflags, либо напрямую вызвать соответствующий syscall.

Он получает команды через сокет по пути /dev/socket/hs_linux_work201908091350 (в разных модификациях путь может отличаться). Что касается обхода блокировки mount, можно использовать «волшебное» значение параметра mountflags, либо напрямую вызвать соответствующий syscall.

Реализовывать я это, конечно, не буду.

Если ваше устройство подхватит такого троянца, мы рекомендуем использовать официальный образ операционной системы для его перепрошивки. Однако не забывайте, что при этом удалятся все пользовательские файлы и программы, поэтому заранее позаботьтесь о создании резервных копий.

Всё о последних вирусах на ОС андроид и защита от вирусных программ

Операционная система андроид – действительно одна из самых популярных систем. Она получила свое распространение, из-за надежности и полной бесплатности. Любая компания может переделать ядро под свои установки и выпускать телефоны. Android легко адаптируется под нужды производителя. Смартфон, новые телевизоры с расширенным функционалом, умные часы. Сейчас все это требует целой структуры управления. И защита от последних и актуальных вирусов в ней стоит на первых местах!

Сейчас все это требует целой структуры управления. И защита от последних и актуальных вирусов в ней стоит на первых местах!

Содержание

- 1 Распространения вирусов.

- 2 Наиболее опасные вирусы для андроида:

- 2.1 Вирус BlackRock.

- 2.2 Shopper.

- 2.3 Triada.

- 2.4 Loki.

- 3 Самые последние вирусы и программы

- 3.1 Новое ПО.

- 3.2 Adware.Cootek.1.origin.

- 4 Что нужно предпринять что бы обезопасить себя от вирусов:

Распространения вирусов.

Однако не стоит думать, что это спасет систему от заражения вредоносными программами. Напротив, популярность андроида, подталкивает на создание вирусов. Встроенная система прав – заставляет придумывать новые ходы для распространения. А переход на облачные решения, когда сомнительный файл проверяется не с помощью слабенького процессора телефона, а на удаленном сервере, с большими мощностями, который предсказывает все ходы вирусной программы – требует продуманности и точности в шагах. Сейчас вы увидите, на какие ухищрения идут программисты.

Сейчас вы увидите, на какие ухищрения идут программисты.

Наиболее опасные вирусы для андроида:

Вирус BlackRock.

Был обнаружен Нидерландской (Голландия – больше не употребляется) компанией по кибербезопасности “ThreatFabric”.

Это почти классический банковский троян. Т.е. его цель – похищение платежных, финансовых данных. Номера карт, коды, пароли, получение доступа к онлайн банкам. Революцию он не сделал, учитывая, что часть кода вообще была скопирована с уже известной троянской программы Xerxes. Новый вид пошел несколько дальше прародителя. В сферу интересов попали еще социальные сети, электронная почта, мессенджеры (включая WhatsApp и Telegram), службы доставки. Фактически атаковал 337 приложений. Многие из них стандартно устанавливаются на смартфоны с завода. Проблемы появлялись даже у официального магазина Google Store. При чем он не “ломал” эти приложения. Они продолжали спокойно работать.

Попадал на смартфон просто: маскировался под экстренное обновление от Гугл на разных сайтах.

Shopper.

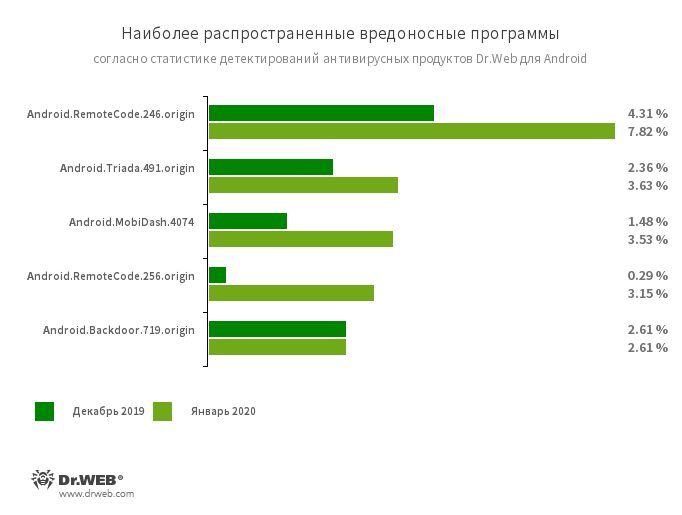

В конце 2019 – начале 2020 засветился Shopper – очередная троянская программа.

Деятельность можно было заметить довольно быстро. Он массово скачивал разные приложения, затем оставлял замечательные отзывы от имени вашего аккаунта. Процесс протекал постоянно. Скачивалось пакетами, по 10-12 приложений.

Достаточно легко перехватывает все данные в телефоне, умеет имитировать жесты пользователя. Постепенно внедряет рекламные баннеры в систему. Поэтому обнаруживается даже без сканирования. Особо не скрывался, маскируется просто – под стандартную системную программу.

Распространяется через баннеры на сайтах, ссылки в соцсетях, сторонних магазинах программ.

Triada.

Это не совсем свежий вирус. Известен уже с 2017 года. Однако упомянуть о нем надо обязательно. Все дело в проработанности. Стоит отдать должное разработчику. Хотя непонятно, для чего потратили столько времени.

Это по своей сути – классический вирус. Он не вымогает деньги. Он действует просто, методично, наверняка.

Он не вымогает деньги. Он действует просто, методично, наверняка.

Прежде всего зараженная программа требует доступ к сети. После этого, выясняет информацию о вашем смартфоне. Модель, объем памяти, возможности процессора, список приложений, системные данные. Неплохо. Вот только зачем кому-то нужна стандартная информация? А что бы получить инструкцию, персонально для вас. Конечно, наверняка там просто алгоритм автоматически подбирает из разных блоков, но все же получается индивидуально.

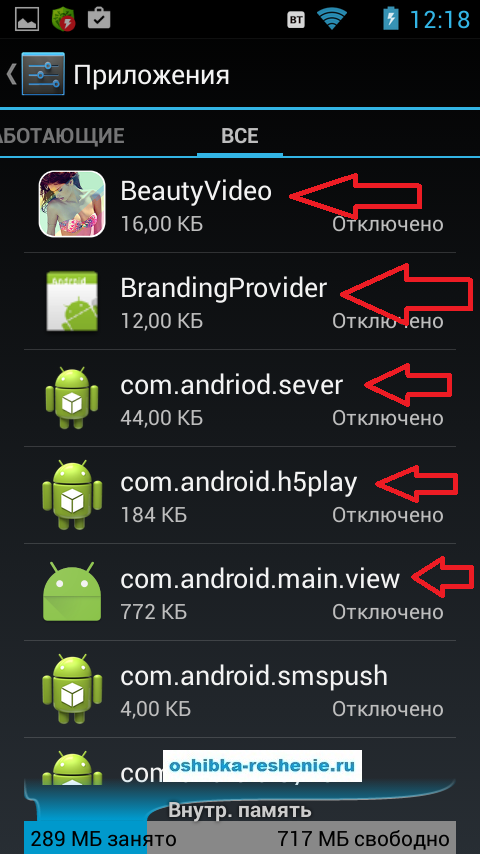

Используя полученную информацию, вирус маскируется в системе, заражает все доступные приложения, внедряется даже в системные приложения. Благодаря этому, легко скрывает себя в системе. Вы не увидите его в исполняемых процессах.

Вирус полностью контролирует телефон. Это уже не телефон с ОС Андроид. Это телефон с ОС Triada. Способности соответствующие.

Легко перехватывает сообщения, банковские данные. Может подменить значение в сообщении. Ваш счет в банке обнулят, а вы увидите пополнение баланса. Из-за этого выявить вирус сложно.

Ваш счет в банке обнулят, а вы увидите пополнение баланса. Из-за этого выявить вирус сложно.

Злоумышленники могут сделать с телефоном все что захотят. В любой момент зашифровать данные. Получить доступ к облачным хранилищам.

Версии андроида ниже 5 – вообще беззащитны перед ним.

Loki.

О нем слышали многие. Интересен своим подходом. В частности,

Потому как это несколько вирусов, с разным функционалом. Включаются поочередно. По хорошо выстроенной схеме.

Вы ловите первый вирус. Он никак не проявляется. Наоборот, следит чтоб его не трогали.

Но когда оставляете телефон, в момент простоя – скачивает второй вирус, вместе с программой по получению Рут прав ( т.е. полного доступа).

Второй получает все права на смартфоне. Копирует себя в защищенные разделы памяти, дополнительно устанавливая туда третий вирус. Он уже начинает заменять системные файлы своими. Параллельно скачивается следующий.

Четвертый, который так же в защищенной области – уже полностью показывает себя. Появляется реклама, скачиваются другие приложения, в общем все что обычно делает вирус. В этот момент вы уже можете прощаться со своими файлами. Потому как его невозможно удалить. Любой сброс не приводит к хорошему результату. Вирус в защищенной области остается. Удалить его из системы можно только со всей системой, т.е. полная смена прошивки. Поймать легко.

Появляется реклама, скачиваются другие приложения, в общем все что обычно делает вирус. В этот момент вы уже можете прощаться со своими файлами. Потому как его невозможно удалить. Любой сброс не приводит к хорошему результату. Вирус в защищенной области остается. Удалить его из системы можно только со всей системой, т.е. полная смена прошивки. Поймать легко.

Распространяется, по старинке: через баннеры, ссылки на сайтах. Сам рассылаться вирус, к счастью, не мог.

Самые последние вирусы и программы

Новое ПО.

Система безопасности, сейчас повсеместно строится на двухфакторной аутентификации. Например, зайти в онлайн банк, нужен логин, пароль, затем подтверждение в виде кода из СМС. Это усиливает безопасность.

В компании Check Point обнаружили интересное ПО, способное перехватывать сообщения об авторизации, т.е. те самые одноразовые коды.

Возможности вируса впечатляют. стандартные перехваты контактов, смс сообщений, установка и включение прослушки (использование микрофона). Ну и как обычно подмена сайтов, похищение паролей.

Ну и как обычно подмена сайтов, похищение паролей.

Особенность состоит в том, что программа (официального названия в каталоге пока нет), перехватывает любые сообщения начинающиеся на “G”. Это сообщения с кодами авторизации аккаунтов Гугл (многие все еще используют СМС).

Однако это только начало. Технически код способен перехватить и ретранслировать передачу из популярных мессенджеров. А также сообщения из соцсетей. Фактически это означает возможность доступа к любым аккаунтам, защищенной информации.

В данный момент, подтверждения, что программа есть в официальном магазине Гугл – не поступило. Но не забывайте, что случаи, когда вирусы были скачаны с оф страницы – были. Подтверждение этому – наш следующий «гость».

Adware.Cootek.1.origin.

Название вам ничего не скажет. Это даже не вирус. Модуль, который встраивается в программы. Наиболее правильно назвать его – нежелательное ПО (в антивирусе иногда проверку таких программ надо включать вручную). Интересно что распространялся он, полуофициально.

Интересно что распространялся он, полуофициально.

Попадал на телефон с хорошей программой из официального магазина Гугл. (к слову, скачано было более 50 миллионов копий). Просуществовал там довольно долго, пока по жалобам пользователей не начали проверку приложений.

Особых проблем, для системы, от него нет. Однако он доставал всех рекламой, которую встраивал куда только мог. При запуске любого приложения, ответе на сообщение, даже на экране блокировки. Нередко шел с предустановленными программами, в основном у китайских производителей, но в обычной области памяти. Поэтому, избавиться от него легко, любой антивирус уже знаком с модулем. Но про спасение приложения речи не идет. Удаляется вместе с установленной программой.

Распространение получил, поскольку программы – носители – были достаточно простые (больше всего пострадало пользователей TouchPal) и плагин работал на всех версиях андроида. В новых версиях, конечно, не мог получить доступ к системе, но встраивал рекламу в другие приложения.

Что нужно предпринять что бы обезопасить себя от вирусов:

Для того что бы ваше устройство функционировало без лишних проблем, необходимо придерживаться трёх простых правил:

1. Своевременное обновление программного обеспечения на вашем устройстве. Как это сделать расписано тут.

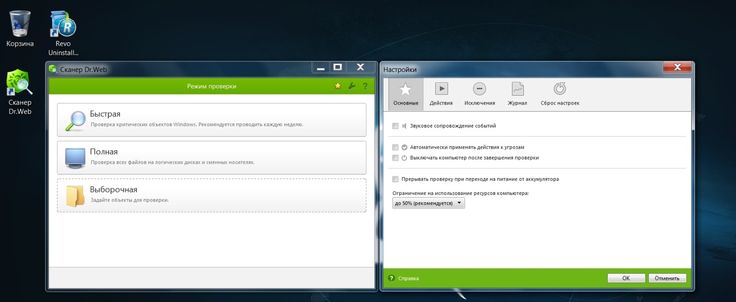

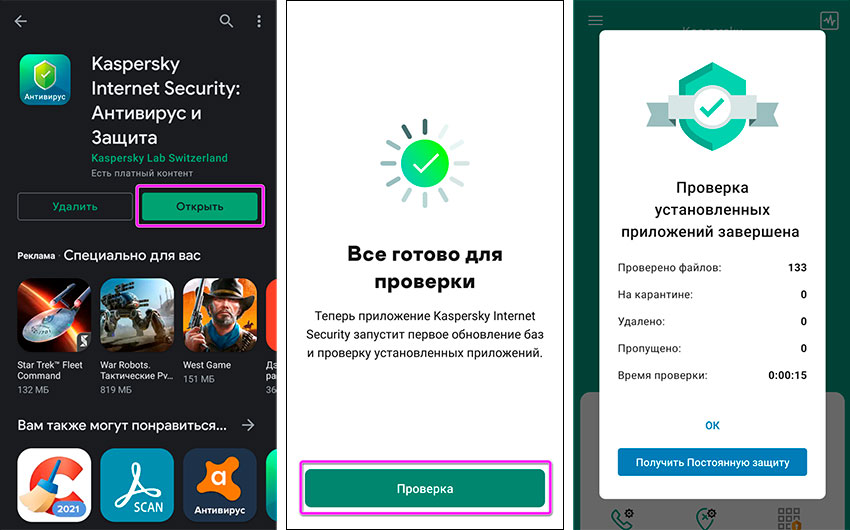

2. Скачайте и установите антивирус,подойдёт Dr. Web, Kaspersky, Avast, AVG или ESET.

3. Не посещайте потенциально опасные сайты и ни в коем случае не скачивайте с них подозрительные файлы.

В крайнем случае когда зараженному устройству не помогают даже антивирусы, стоит отнести ваше устройство специалистам. А если на вашем телефоне нет важных данных то попробуйте сделать сброс до заводских настроек.

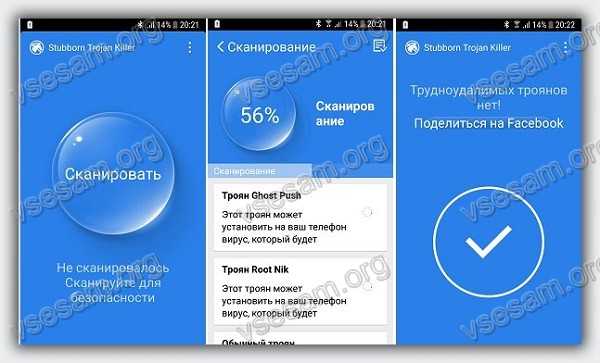

Как проверить есть ли вирус на телефоне? – Расслабьтесь наберите

Как проверить, есть ли у вас вирус на вашем телефоне? Активировать Play Market на телефоне; Плей маркет. нажмите на значок вашей учетной записи; выберите опцию «Play Protection»;. нажмите «Проверить».

нажмите «Проверить».

Содержание

- 1 Что произойдет, если на моем телефоне появится вирус?

- 2 Как удалить вирус?

- 3 Что такое вирусы на моем телефоне?

- 4 Как я могу проверить безопасность своего телефона?

- 5 Может ли быть вирус на моем телефоне?

- 6 Могут ли телефоны быть вирусами?

- 7 Как защитить телефон от вирусов?

- 8 Как полностью очистить телефон?

- 9 Как удалить все лишнее с телефона?

- 10 Как удалить антивирус с телефона?

- 11 Какой антивирус лучше всего установить на мой телефон?

- 12 Могу ли я заразиться вирусом, просто посетив веб-сайт?

- 13 Как проверить, есть ли в приложении вирусы?

- 14 Как узнать, что я делал со своим телефоном?

- 15 Как распространяются мобильные вирусы?

Что произойдет, если на моем телефоне появится вирус?

Вредоносное ПО может нарушить работу вашего устройства, например, приложения могут «зависнуть» или ваш телефон может перегреться. Но хуже всего то, что Android-вирусы могут украсть ваши деньги или личные данные.

Но хуже всего то, что Android-вирусы могут украсть ваши деньги или личные данные.

Как удалить вирус?

Шаг 1. Загрузите и установите антивирусный сканер. Шаг 2: Отключитесь от Интернета. Шаг 3: Перезагрузите компьютер в безопасном режиме. Шаг 4: Удалите все временные файлы. Шаг 5: Запустите сканирование файлов . вирус. Шаг 6: Удалить. в. вирус. либо. изолировать его.

Что такое вирусы на моем телефоне?

Триада. Один из самых сложных и опасных вирусов. которые заражают мобильные устройства, можно назвать Триадой. Шедун. Мазар. Гейними. Как защититься от мобильных вирусов.

Как я могу проверить безопасность своего телефона?

Настройки безопасности устройства Откройте настройки телефона. Сенсорная безопасность. В верхней части экрана вы можете увидеть состояние безопасности вашего устройства и вашей учетной записи Google. Если вам нужно принять меры для усиления безопасности вашего устройства или учетных записей, вы увидите предупреждение.

Может ли быть вирус на моем телефоне?

Могут ли телефоны быть вирусами?

Ваш телефон может быть заражен вирусом. Поскольку смартфоны обогнали компьютеры в качестве персональных устройств, хакеры также воспользовались этой тенденцией: начали распространяться мобильные вредоносные программы.

Как защитить телефон от вируса?

Уменьшить время до блокировки экрана. Активируйте функцию поиска. Сделайте резервную копию ваших данных. Установите антивирусное программное обеспечение. Держите вашу систему в актуальном состоянии. Зашифруйте свои данные.

Как полностью очистить телефон?

Открыть настройки. Выберите вкладку «Общие». Выберите команду «Сброс». Нажмите «Удалить содержимое и настройки» (при необходимости введите пароль).

Как удалить весь хлам с телефона?

Итак, в настройках вашего смартфона вам необходимо открыть раздел «Приложения». Далее выберите нужное приложение, а затем откройте настройки «Хранилище». В открывшемся окне нажмите кнопку «Очистить кэш». В некоторых случаях вам придется очистить кеш через внутренние настройки самого приложения.

В открывшемся окне нажмите кнопку «Очистить кэш». В некоторых случаях вам придется очистить кеш через внутренние настройки самого приложения.

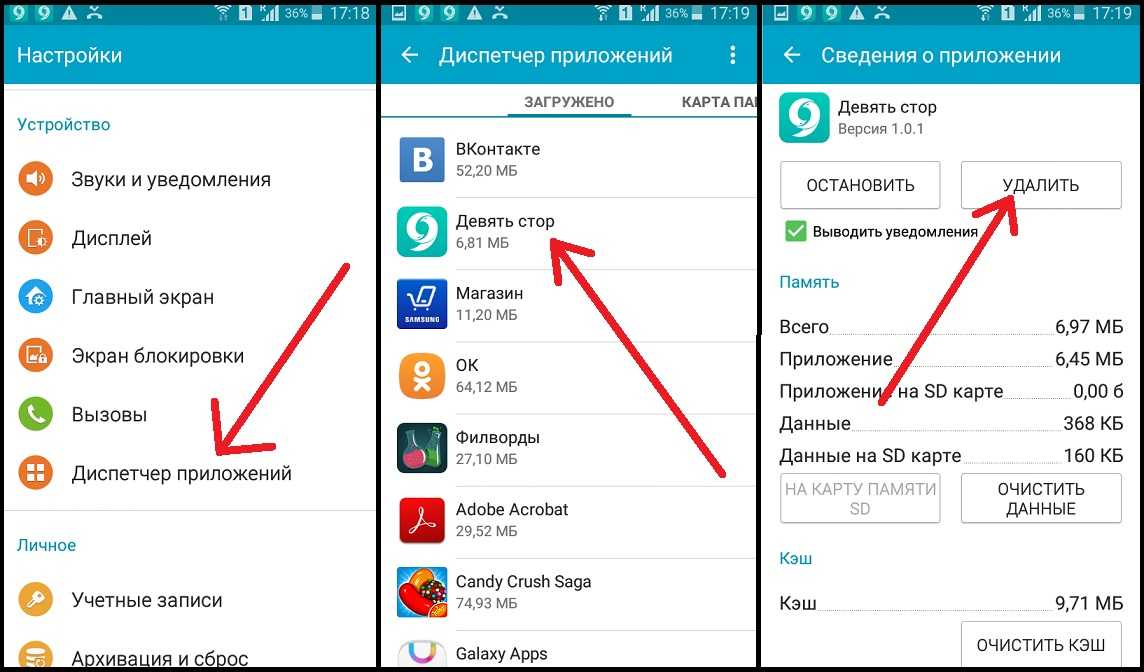

Как удалить антивирус с телефона?

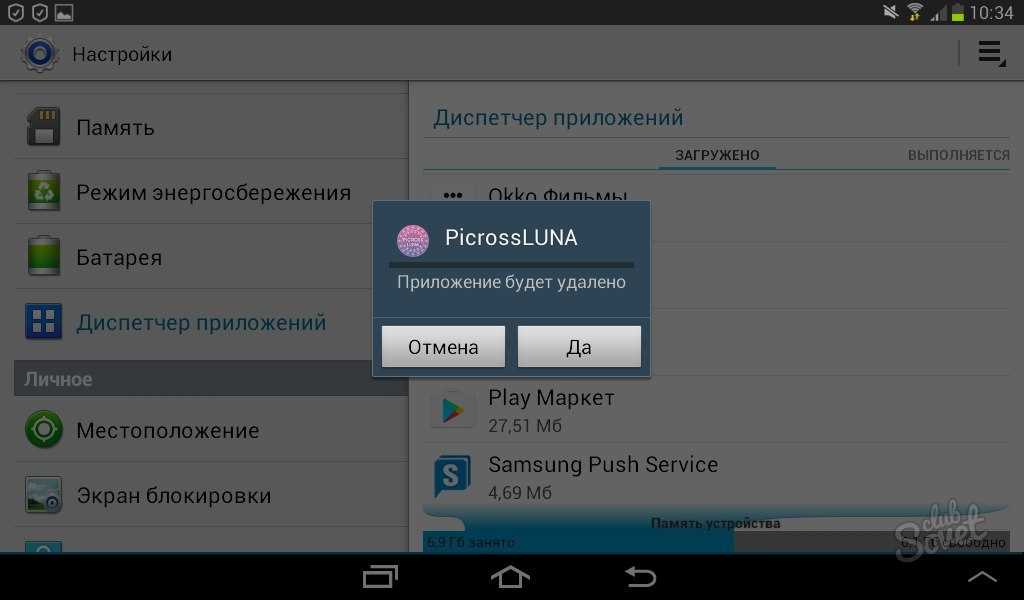

В меню «Настройки» вашего мобильного устройства перейдите в «Приложения» и выберите «Управление приложениями». На вкладке Сторонние нажмите на значок Dr.Web для Android. В появившемся окне нажмите кнопку удаления.

Какой антивирус лучше всего установить на мой телефон?

Avast MobileSecurity. СРЕДН. Антивирус. Свободно. Bitdefender MobileSecurity. ESET Mobile Security &. вирус. Нортон Мобильная безопасность. Мобильная безопасность Trend Micro.

Могу ли я заразиться вирусом, просто посетив веб-сайт?

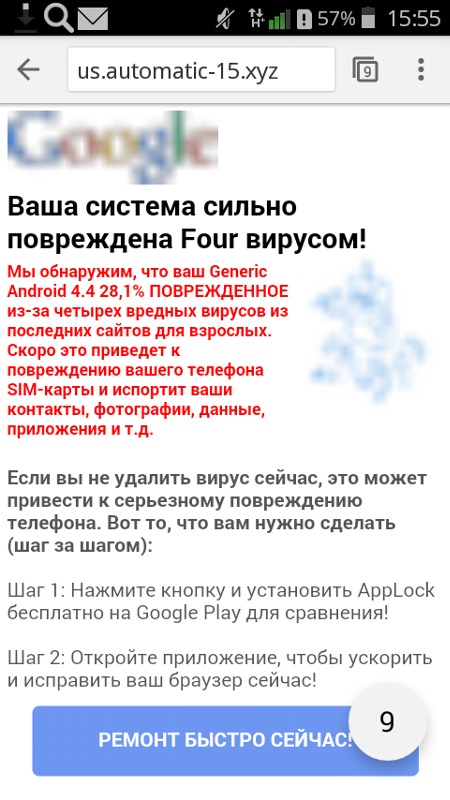

Можно получить вирус в сети, не загружая файл с неизвестного сайта. Иногда просто посещение веб-сайта может заразить вас. Злоумышленники внедряют в веб-страницы специальный код, который использует уязвимости браузера и устанавливает вредоносное ПО в систему.

Как проверить, есть ли в приложении вирусы?

Перейти на сайт компании. Выберите файл. приложение. на рабочем столе (размером до 128 МБ). Нажмите «Проверить!»

Выберите файл. приложение. на рабочем столе (размером до 128 МБ). Нажмите «Проверить!»

Как узнать, что я сделал со своим телефоном?

В. ваш. телефон. Андроид. либо. Таблетка. открывается. в. Управляйте своей учетной записью Google. В верхней части экрана выберите Данные и конфиденциальность. Найдите раздел настроек истории. Коснитесь моей активности.

Как распространяются мобильные вирусы?

Вирусы распространяются по соединениям Bluetooth напрямую с одного устройства на другое, минуя сеть оператора. Вирусы обычно распространяются, когда Bluetooth находится в спящем режиме, то есть когда вы можете видеть другие устройства, поддерживающие эту технологию.

Как смотреть национальные каналы на Smart TV без кабеля

Как смотреть фильмы онлайн бесплатно

Grand Theft Auto San Andreas Читы Gta San Andreas для Xbox

Как смотреть фильмы онлайн полностью бесплатно

Mortal Kombat Shaolin Monks Mksm Читы для Ps2

Читы Pokemon Omega Ruby и Alpha Sapphire для 3ds

Err Name Not Resolved Что это за ошибка и как ее исправить

Pokemon X Pokemon Y Читы для 3ds

Как посмотреть 10 моих лучших исполнителей на Spotify

Dni 37 миллионов Сколько лет Аргентине

гта сан андреас читы на андроид

Как найти видео по картинке?

Есть ли способ восстановить фотографии с украденного телефона?

Как узнать, сколько раз я прослушал песню на Spotify?

Хорошие и дешевые игроки в режиме карьеры Fifa 22

Какой размер чемодана на 23 кг

Все ключи, коды и читы Grand Theft Auto 5 Gta 5 для Ps4

Twitter больше не применяет свою политику против дезинформации о COVID-19.

вторник, 29 ноября 2022 г., 15:23 по восточному поясному времени

Обновлено

:

Автор DAVID KLEPPER

Associated Press

исследователей социальных сетей, что это изменение может иметь серьезные последствия, если оно будет препятствовать вакцинации и другим усилиям по борьбе с все еще распространяющимся вирусом.

Внимательные пользователи заметили изменение в понедельник вечером, отметив, что в онлайн-правила Твиттера было внесено одно предложение: «С 23 ноября 2022 г.вводящая в заблуждение информационная политика».

Ко вторнику некоторые учетные записи Twitter проверяли новые границы и праздновали принцип невмешательства платформы, который появился после того, как Twitter был куплен Илоном Маском.

«Эта политика была использована, чтобы заставить замолчать людей во всем мире, которые подвергали сомнению сообщения СМИ о вирусе и вариантах лечения», — написала в Твиттере доктор Симона Голд, врач и ведущий распространитель дезинформации о COVID-19. «Победа за свободу слова и свободу медицины!»

«Победа за свободу слова и свободу медицины!»

Решение Twitter больше не удалять ложные заявления о безопасности вакцин против COVID-19 разочаровало представителей органов здравоохранения, которые заявили, что это может привести к новым ложным заявлениям о вирусе или безопасности и эффективности вакцин.

«Плохие новости», — написал в Твиттере эпидемиолог Эрик Фейгл-Динг, который призвал людей не бежать из Твиттера, а продолжать борьбу с ложной информацией о вирусе. «Стой, народ, не уступай им городскую площадь!»

Хотя усилия Twitter по прекращению ложных заявлений о COVID не были идеальными, решение компании изменить курс является отказом от своих обязанностей перед пользователями, сказал Пол Руссо, исследователь социальных сетей и декан Школы науки и здравоохранения Каца. в университете Йешива в Нью-Йорке.

Руссо добавил, что это последний из нескольких недавних шагов Twitter, которые в конечном итоге могут отпугнуть некоторых пользователей и даже рекламодателей. Некоторые известные бизнесмены уже приостановили свою рекламу в Твиттере из-за вопросов о направлении их деятельности при Маске.

Некоторые известные бизнесмены уже приостановили свою рекламу в Твиттере из-за вопросов о направлении их деятельности при Маске.

«Платформа на 100% несет ответственность за защиту своих пользователей от вредоносного контента», — сказал Руссо. «Это абсолютно неприемлемо».

Тем временем вирус продолжает распространяться. Согласно данным Университета Джонса Хопкинса, в среднем по стране число новых случаев COVID составляло около 38 800 в день по состоянию на понедельник, что намного ниже, чем прошлой зимой, но значительно недооценено из-за сокращения тестирования и отчетности. Согласно последним федеральным среднесуточным данным, около 28 100 человек с COVID ежедневно госпитализировались и около 313 умерли.

Заболеваемость и смертность выросли по сравнению с двумя неделями ранее. Тем не менее, пятая часть населения США не была вакцинирована, большинство американцев не получили новейшие прививки, а многие перестали носить маски.

Маск, который сам распространял дезинформацию о COVID в Твиттере, выразил заинтересованность в отмене многих предыдущих правил платформы, предназначенных для борьбы с дезинформацией.

На прошлой неделе Маск заявил, что предоставит «амнистию» владельцам учетных записей, которые были удалены из Twitter. Он также восстановил учетные записи нескольких человек, которые распространяли дезинформацию о COVID, включая учетную запись члена палаты представителей Марджори Тейлор Грин, чей личный аккаунт был заблокирован в этом году за неоднократное нарушение правил Twitter о COVID.

Среди последних твитов Грина есть те, которые ставят под сомнение эффективность масок и делают необоснованные заявления о безопасности вакцин против COVID.

С начала пандемии такие платформы, как Twitter и Facebook, изо всех сил пытались отреагировать на поток дезинформации о вирусе, его происхождении и реакции на него.

В соответствии с политикой, принятой в январе 2020 года, Twitter запрещает ложные заявления о COVID-19, которые, по мнению платформы, могут привести к реальному ущербу. Согласно последним данным Twitter, более 11 000 учетных записей были заблокированы за нарушение правил, и почти 100 000 единиц контента были удалены с платформы.

Несмотря на свои правила, запрещающие дезинформацию о COVID, Twitter боролся с правоприменением. Посты с ложными утверждениями о домашних средствах или вакцинах все еще можно было найти, и во вторник было трудно точно определить, как могли измениться правила платформы.

Сообщения, оставленные в Твиттере из Сан-Франциско с целью получения дополнительной информации о его политике в отношении дезинформации о COVID-19, не были немедленно возвращены во вторник.

Поиск общих терминов, связанных с дезинформацией о COVID, во вторник дал много вводящего в заблуждение контента, а также автоматические ссылки на полезные ресурсы о вирусе, а также на авторитетные источники, такие как Центры по контролю и профилактике заболеваний.

Доктор Ашиш Джа, координатор Белого дома по COVID-19, заявил во вторник, что проблема дезинформации о COVID-19 гораздо шире, чем одна платформа, и что политика, запрещающая дезинформацию о COVID, в любом случае не была лучшим решением.

Выступая во вторник на форуме Knight Foundation, Джа сказал, что дезинформация о вирусе распространяется по ряду причин, включая законную неопределенность в отношении смертельной болезни.