Еще один [почти] неудаляемый троянец под Android / Хабр

В конце прошлого года с помощью функции обнаружения изменений в системной области у некоторых наших пользователей было зафиксировано изменение системного файла /system/lib/libc.so. Это одна из главных библиотек операционных систем на базе Linux, которая отвечает за системные вызовы и основные функции. Подробное рассмотрение этого случая позволило выявить новые образцы из семейства троянцев Android.Xiny, известного нам с 2015 года.

У его представителей мы впервые увидели установку атрибута «неизменяемый» на файлы, что существенно усложняло удаление троянцев с устройств.

Выглядело это довольно занятно: на apk-файл установленного приложения ставился указанный атрибут, попытка удалить это приложение выглядела успешной, его данные удалялись, но сам apk-файл оставался на месте. После перезагрузки устройства приложение снова «появлялось». Об одном из таких троянцев мы рассказали в 2016 году. Для борьбы с подобными угрозами мы добавили в наш антивирус функцию сброса атрибутов у файлов, которая работает при условии, что пользователь предоставил антивирусу root-полномочия.

Для борьбы с подобными угрозами мы добавили в наш антивирус функцию сброса атрибутов у файлов, которая работает при условии, что пользователь предоставил антивирусу root-полномочия.

В этой статье мы рассмотрим еще один интересный метод самозащиты, применяемый новыми версиями Android.Xiny.

Android 5.1? В 2019 году?

Троянец, рассматриваемый в данной статье, работает под ОС Android до версии 5.1 включительно. Может показаться странным, что вредоносное ПО, рассчитанное на столь «древние» версии Android, всё ещё активно (версия 5.1 вышла в 2015 году). Но, несмотря на свой возраст, старые версии всё ещё используются. По данным корпорации Google на 7 мая 2019 года, 25.2% устройств работают под управлением Android 5.1 и ниже. Статистика по нашим пользователям даёт чуть большее число — около 26%. Это значит, что около четверти всех Android-устройств являются потенциальными целями, что не так уж и мало. Учитывая, что указанные устройства подвержены уязвимостям, которые никогда не будут исправлены, неудивительно, что старые версии ОС Android всё ещё представляют интерес для вирусописателей.

Основные функции троянца

Начиная с самых ранних версий, главная функция троянца Android.Xiny — установка на устройство произвольных приложений без разрешения пользователя. Таким образом злоумышленники могут зарабатывать, участвуя в партнёрских программах, которые платят за установку. Насколько можно судить, это один из основных источников дохода для создателей данного семейства. После запуска некоторых его представителей можно за несколько минут получить практически неработоспособное устройство, на котором будет установлено и запущено множество безвредных, но ненужных пользователю приложений. Кроме того, данные троянцы могут устанавливать и вредоносное ПО — всё зависит от команды, полученной с управляющего сервера.

Самое интересное, что выделяет новые версии троянца Android.Xiny — это защита от удаления. За неё отвечают два компонента. Рассмотрим их подробнее.

Установщик

sha1: f9f87a2d2f4d91cd450aa9734e09534929170c6c

детект: Android.Xiny.5261

Данный компонент запускается после получения прав root. Он подменяет собой системные файлы /system/bin/debuggerd и /system/bin/ddexe, чтобы обеспечить свой автоматический запуск, а оригиналы сохраняет под именами с суффиксом _server, действуя как классический вирус-компаньон. Также он копирует в системный раздел ещё несколько исполняемых файлов из папки, переданной в параметрах командной строки. Кроме того, троянец может обновлять компоненты, которые установил в системный раздел, если его запустить с особыми параметрами и указать папку, где лежат новые версии.

Android.Xiny.5261 содержит внушительный список файлов для удаления. В него входят пути, характерные для более старых представителей семейства, а также для конкурирующих семейств троянцев, устанавливающихся в системный раздел. Таких как, например, Triada.

Таких как, например, Triada.

Кроме того, Android.Xiny.5261 удаляет некоторые предустановленные приложения — возможно, чтобы освободить место. Наконец, он удаляет известные приложения для управления правами root – такие как SuperSU, KingRoot и другие. Таким образом, он лишает пользователя возможности использовать root-права, а значит, и удалить троянские компоненты, установленные в системный раздел.

Модифицированная системная библиотека libc.so

sha1: 171dba383d562bec235156f101879223bf7b32c7

детект: Android.Xiny.5260

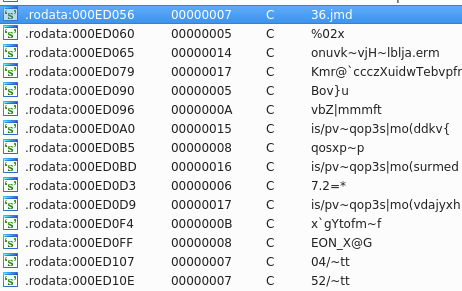

Этот файл заинтересовал нас больше всего, и с него началось это исследование. При беглом взгляде на него в hiew можно заметить наличие исполняемого кода ближе к концу в секции .data, что подозрительно.

Открываем файл в IDA и смотрим, что это за код.

Выясняется, что в данной библиотеке были изменены следующие функции: mount, execve, execv, execvp, execle, execl, execlp.

Код изменённой функции mount:

int __fastcall mount(const char *source, const char *target, const char *filesystemtype, unsigned int mountflags, const void *data)

{

unsigned __int8 systemPath[19]; // [sp+18h] [bp-1Ch]

bool receivedMagicFlags; // [sp+2Bh] [bp-9h]

int v13; // [sp+2Ch] [bp-8h]

v13 = MAGIC_MOUNTFLAGS; // 0x7A3DC594

receivedMagicFlags = mountflags == MAGIC_MOUNTFLAGS;

if ( mountflags == MAGIC_MOUNTFLAGS )

mountflags = 0x20; // MS_REMOUNT

if ( receivedMagicFlags )

return call_real_mount(source, target, filesystemtype, mountflags, data);

if ( mountflags & 1 ) // MS_RDONLY

return call_real_mount(source, target, filesystemtype, mountflags, data);

if ( getuid_() ) // not root

return call_real_mount(source, target, filesystemtype, mountflags, data);

memCopy(systemPath, (unsigned __int8 *)off_73210 + 471424, 8);// /system

decrypt(systemPath, 8);

if ( memCompare((unsigned __int8 *)target, systemPath, 8) || !isBootCompete() )

return call_real_mount(source, target, filesystemtype, mountflags, data);

*(_DWORD *)errno_() = 13;return -1;

}

В начале тут происходит проверка параметра mountflags на наличие «волшебного» значения 0x7A3DC594. Если функции передано это значение, управление сразу передаётся настоящей функции mount. Далее проверяется, происходит ли попытка перемонтировать раздел /system на запись и завершена ли загрузка ОС. Если эти условия выполняются, настоящая функция mount не вызывается и возвращается ошибка. Таким образом, модифицированная троянцем функция mount не даёт перемонтировать системный раздел на запись никому, кроме самого троянца, который вызывает её с «волшебным» параметром.

Если функции передано это значение, управление сразу передаётся настоящей функции mount. Далее проверяется, происходит ли попытка перемонтировать раздел /system на запись и завершена ли загрузка ОС. Если эти условия выполняются, настоящая функция mount не вызывается и возвращается ошибка. Таким образом, модифицированная троянцем функция mount не даёт перемонтировать системный раздел на запись никому, кроме самого троянца, который вызывает её с «волшебным» параметром.

Код изменённой функции execve (в остальных exec*-функциях всё аналогично):

int __fastcall execve(const char *filename, char *const argv[], char *const envp[])

{

int v3; // r3

if ( targetInDataOrSdcard(filename) >= 0 ) // returns -1 if true

{

sub_7383C();

v3 = call_real_execve(filename, argv, envp);

}

else

{

*(_DWORD *)errno_() = 13;

v3 = -1;

}

return v3;

}

int __fastcall targetInDataOrSdcard(const char *path)

{

char buf[516]; // [sp+8h] [bp-204h]

if ( isDataOrSdcard(path) )

return -1;

if ( *path == ‘.‘ && getcwd_(buf, 0x200u) && isDataOrSdcard(buf) )

return -1;

return 0;

}

Здесь проверяется, начинается ли путь к запускаемому файлу с «/data/» и содержит ли «/sdcard». Если одно из условий выполняется, запуск блокируется. Напомним, что по пути /data/data/ находятся директории приложений. Таким образом блокируется запуск исполняемых файлов из всех директорий, в которых обычное приложение может создать файл.

Изменения, внесённые в системную библиотеку libc.so, нарушают работу приложений, предназначенных для получения прав root. Из-за изменений в функциях exec* такое приложение не сможет запустить эксплойты для повышения привилегий в системе, поскольку обычно эксплойты представляют собой исполняемые файлы, которые скачиваются из сети в директорию приложения и запускаются. Если же повысить привилегии всё-таки удалось, изменённая функция mount не даст перемонтировать системный раздел на запись, а значит, и произвести в нём какие-либо изменения.

В итоге, самозащита троянца складывается из двух частей: его установщик удаляет приложения для управления root-правами, а модифицированная библиотека libc.so не даёт установить их снова. Кроме того, эта защита работает и от «конкурентов» — других троянцев, которые получают права root и устанавливаются в системный раздел, поскольку они работают по тому же принципу, что и «хорошие» приложения для получения прав root.

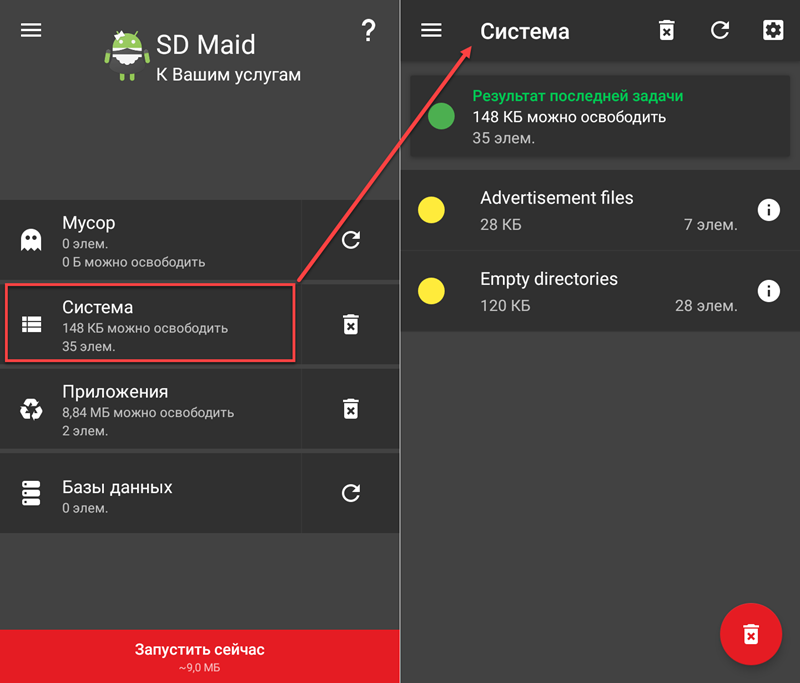

Как бороться с таким троянцем?

Чтобы избавиться от Android.Xiny.5260, устройство можно перепрошить – при условии, что в открытом доступе существует прошивка для него. Но можно ли удалить вредоносную программу другим способом? Сложно, но можно – есть несколько путей. Для получения прав root можно использовать эксплойты в виде so-библиотек. В отличие от исполняемых файлов, их загрузку троянец не заблокирует. Также можно воспользоваться компонентом самого троянца, который предназначен для предоставления root-прав другим его частям. Он получает команды через сокет по пути /dev/socket/hs_linux_work201908091350 (в разных модификациях путь может отличаться). Что касается обхода блокировки mount, можно использовать «волшебное» значение параметра mountflags, либо напрямую вызвать соответствующий syscall.

Он получает команды через сокет по пути /dev/socket/hs_linux_work201908091350 (в разных модификациях путь может отличаться). Что касается обхода блокировки mount, можно использовать «волшебное» значение параметра mountflags, либо напрямую вызвать соответствующий syscall.

Реализовывать я это, конечно, не буду.

Если ваше устройство подхватит такого троянца, мы рекомендуем использовать официальный образ операционной системы для его перепрошивки. Однако не забывайте, что при этом удалятся все пользовательские файлы и программы, поэтому заранее позаботьтесь о создании резервных копий.

Российских пользователей Android терзает сверхживучий троян. Он не удаляется после сброса к заводским настройкам

Безопасность Техника Мобильность Маркет

|

Поделиться

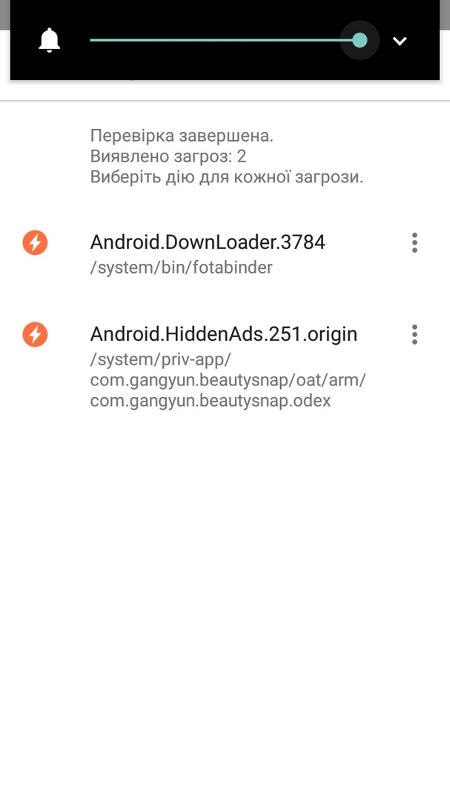

Троянец xHelper, попав на смартфон, загружает целую

гирлянду других троянцев. Выбить его из зараженного устройства сложно, а иногда

и невозможно вовсе; он выживает даже после жесткого сброса настроек.

Выбить его из зараженного устройства сложно, а иногда

и невозможно вовсе; он выживает даже после жесткого сброса настроек.

Эксперты «Лаборатории Касперского» описали «неубиваемый» троянец для ОС Android, который устанавливает целую гроздь других вредоносов и восстанавливается даже после отката мобильного устройства к заводским настройкам. Троянец-дроппер xHelper атакует преимущественно пользователей из России — более 80% заражений приходится на нашу страну.

Вредонос xHelper был впервые описан экспертами Symantec еще в октябре 2019 г. А обнаружен он был еще раньше.

Троянец маскируется под популярное приложение для очистки и ускорения работы смартфона. Если жертва имела неосторожность установить себе этот «очиститель», он не появляется ни на главном экране, ни в меню программ. Увидеть его можно, только заглянув в список установленных приложений в настройках системы.

После установки троянца

запускается длинная цепочка последовательных скачиваний, расшифровок и запусков

других троянцев-дропперов: Agent. of, за ним Helper.b, далее Leech.p и наконец Triada.dd. Последний оснащен набором эксплойтов для

получения прав root на устройстве жертвы. Под угрозой главным образом оказываются устройства

под управлением Android 6 и 7. К настоящему моменту заражены около 45 тыс. устройств.

of, за ним Helper.b, далее Leech.p и наконец Triada.dd. Последний оснащен набором эксплойтов для

получения прав root на устройстве жертвы. Под угрозой главным образом оказываются устройства

под управлением Android 6 и 7. К настоящему моменту заражены около 45 тыс. устройств.

Triada перемонтирует системный раздел и устанавливает в систему дополнительные вредоносные модули, в частности, троянец Tiny.d (com.diag.patches.vm8u) и «рекламомет» Necro.z, удаляет приложения для управления root-доступом (такие как Superuser), а также выставляет атрибут immutable на все свои файлы, так что даже с правами суперпользователя их невозможно удалить.

«Однако с этим методом самозащиты троянца можно бороться: нужно перед удалением файла снять данный атрибут командой chattr», — говорится в описании «Касперского».

Экстремально неудаляемый троян терроризирует российских Android-пользователей

Попытки пользователя

перемонтировать системный раздел, чтобы снести Triada, результатов не дадут: троянец модифицирует

системную библиотеку /system/lib/libc. so, в которой содержится общий код, используемый

практически всеми исполняемыми файлами на устройстве. «Triada подменяет своим кодом в libc функцию mount, использующуюся для монтирования файловых систем,

и таким образом запрещает пользователю монтирование раздела /system в режиме записи», —

написали эксперты «Касперского».

so, в которой содержится общий код, используемый

практически всеми исполняемыми файлами на устройстве. «Triada подменяет своим кодом в libc функцию mount, использующуюся для монтирования файловых систем,

и таким образом запрещает пользователю монтирование раздела /system в режиме записи», —

написали эксперты «Касперского».

Избавиться от всей этой «гирлянды» очень непросто. Приложение com.diag.patches.vm8u, установленное в системный раздел, заново установит xHelper и другое вредоносное ПО, как только представится возможность. Даже после жесткого сброса настроек.

В публикации «Касперского» указывается, что может помочь кастомная среда восстановления Android (Recovery): вы можете попытаться достать файл libc.so из оригинальной прошивки и заменить им зараженный, а затем удалить все вредоносное ПО из системного раздела. Однако проще и надежнее полностью перепрошить телефон.

«При этом стоит учитывать,

что иногда в прошивках атакуемых xHelper смартфонов встречается предустановленное

вредоносное ПО, которое самостоятельно скачивает и устанавливает приложения (в

том числе и xHelper). Тогда и перепрошивка будет бесполезна, и стоит посмотреть в сторону

альтернативных прошивок для вашего устройства. В случае их использования

следует иметь в виду: корректная работа всех компонентов устройства не

гарантирована», — уточнили эксперты, добавив, что бэкдор, который

устанавливается при посредстве xHelper, может выполнять команды от имени

суперпользователя и предоставит злоумышленникам полный доступ к данным всех

приложений. Так что зараженным смартфоном очень опасно пользоваться.

Тогда и перепрошивка будет бесполезна, и стоит посмотреть в сторону

альтернативных прошивок для вашего устройства. В случае их использования

следует иметь в виду: корректная работа всех компонентов устройства не

гарантирована», — уточнили эксперты, добавив, что бэкдор, который

устанавливается при посредстве xHelper, может выполнять команды от имени

суперпользователя и предоставит злоумышленникам полный доступ к данным всех

приложений. Так что зараженным смартфоном очень опасно пользоваться.

«Хотя в публикации “Касперского”

об этом прямо не говорится, известно, что xHelper распространяется через неофициальные репозитории

приложений, — говорит Алексей Водясов,

эксперт по информационной безопасности компании SEC Consult Services. — Скачивать что-либо из неофициальных магазинов

— небезопасная затея. Троянец xHelper заметно выделяется на общем фоне и тем, что его

чрезвычайно трудно удалить, и тем, какое количество “друзей” он приводит за

собой. В принципе, застраховаться от этой угрозы довольно просто: достаточно не

устанавливать ничего откуда бы то ни было (особенно хорошо известные

приложения, которые злоумышленники будут имитировать в первую очередь), кроме GooglePlay.

В принципе, застраховаться от этой угрозы довольно просто: достаточно не

устанавливать ничего откуда бы то ни было (особенно хорошо известные

приложения, которые злоумышленники будут имитировать в первую очередь), кроме GooglePlay.

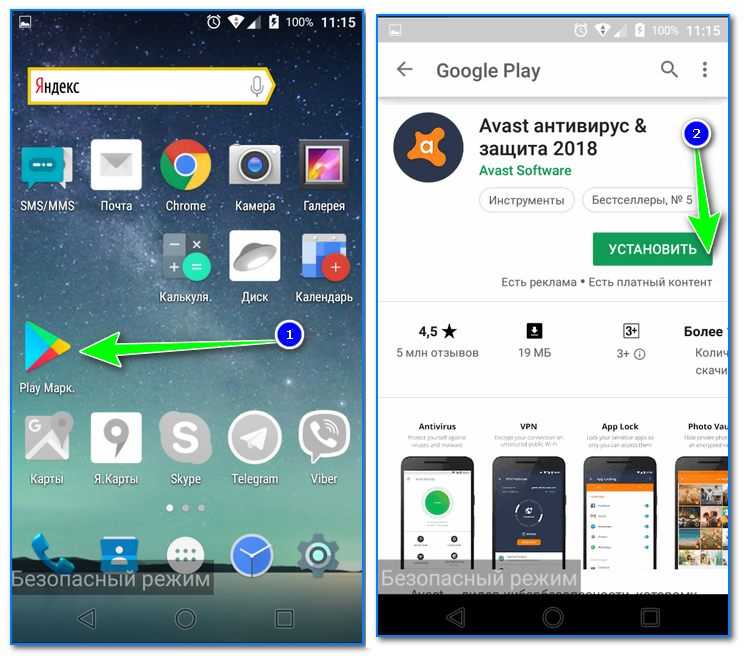

Ранее эксперты Malwarebytes опубликовали инструкцию по удалению xHelper с помощью их собственной бесплатной утилиты. Специалисты Malwarebytes установили, что каким-то пока неизвестным образом xHelper использует некие функции официального GooglePlay для собственной переустановки после сброса настроек.

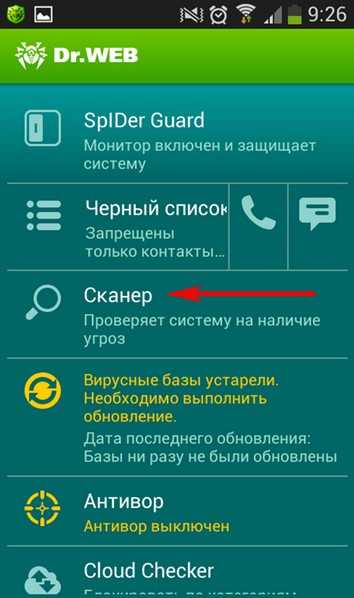

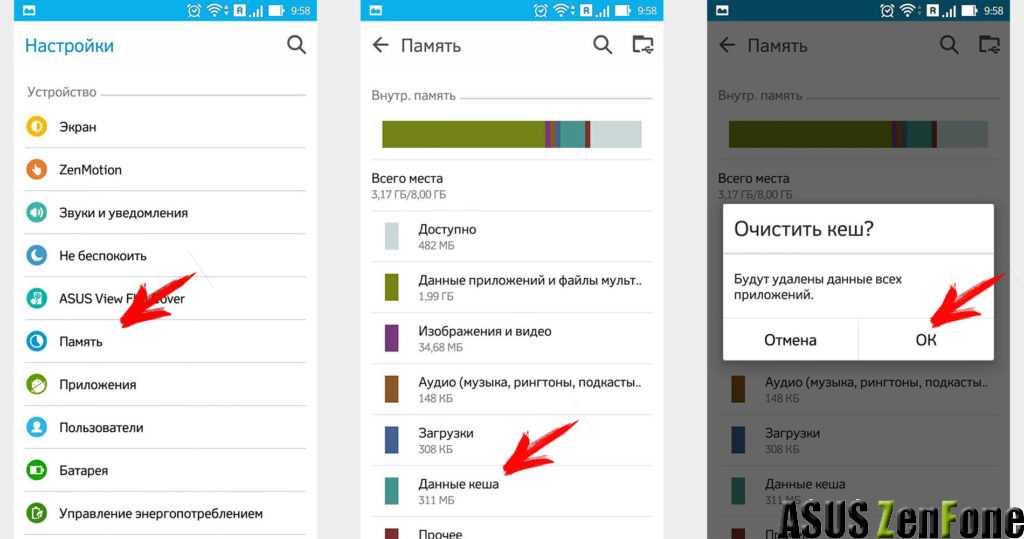

Устранить троянец все же удалось. После установки Malwarebytesfor Android (бесплатного антивируса), необходимо установить файловый менеджер из GooglePlay (например, Astro) и временно отключить GooglePlay вовсе (Settings > Apps > GooglePlayStore — Disable).

Затем нужно проверить

устройство антивирусной утилитой, а потом вручную удалить то, что может остаться.

Для этого надо зайти в Appsinfo и ликвидировать все, что наименовано fireway, xhelper, а также дубликат Settings («Настройки»), если

таковой имеется.

Потом надо открыть файловый менеджер и удалить все, что начинается с com.mufc. Перед удалением стоит отметить дату последнего изменения, и потом удалить вообще всё, что имеет ту же дату, кроме папки Download. Затем можно реактивировать GooglePlay.

У Malwarebytes этот рецепт сработал, хотя они отмечают, что вероятность сохранения инфекции остается. Но необходимо иметь в виду, что эти инструкции были опубликованы в феврале 2020 г., и вполне вероятно, что троянец с тех пор мог стать еще назойливее.

- Какой дисплей для смартфона лучше: AMOLED или IPS?

Роман Георгиев

Поделиться

Короткая ссылка

Triada Trojan (Android) — Инструкции по удалению вредоносного ПО (обновлено)

Что за вредоносное ПО представляет собой Triada?

Triada — это имя троянца, нацеленного на пользователей Android. Киберпреступники распространяют этого троянца через модифицированную версию WhatsApp под названием FMWhatsapp (и, возможно, другие приложения). После запуска приложения, в котором скрыта Triada, троянец собирает различную информацию об устройствах для настройки канала связи и сбрасывает дополнительные полезные нагрузки через удаленный сервер.

Киберпреступники распространяют этого троянца через модифицированную версию WhatsApp под названием FMWhatsapp (и, возможно, другие приложения). После запуска приложения, в котором скрыта Triada, троянец собирает различную информацию об устройствах для настройки канала связи и сбрасывает дополнительные полезные нагрузки через удаленный сервер.

Подробнее о Triada

После запуска измененного приложения WhatsApp (FMWhatsapp) Triada собирает идентификатор устройства, MAC-адрес, идентификатор подписчика и другую информацию (включая имя пакета приложения, в котором оно развернуто) и отправляет ее в удаленный сервер. Затем удаленный сервер отправляет ссылку, которую Triada использует для загрузки и запуска других файлов.

Известно, что FMWhatsapp используется для загрузки вредоносных файлов/другого вредоносного ПО. Например, вредоносное ПО, которое загружает и запускает другие вредоносные модули, показывает рекламу (в том числе невидимую рекламу, работающую в фоновом режиме), подписывает жертву на различные платные подписки, крадет учетные данные для входа и другие данные и т. д.

д.

Также важно отметить, что одно из разрешений, которое запрашивает приложение FMWhatsapp, — это доступ к SMS-сообщениям. Таким образом, не только FMWhatsapp, но и Triada (и другие запускаемые ею модули) могут получить доступ к этим сообщениям. Злоумышленники могут использовать это для подписки жертв на премиум-подписки (и в других злонамеренных целях).

| Имя | Вредоносное ПО Triada |

| Тип угрозы | Вредоносное ПО для Android, вредоносное приложение, нежелательное приложение. |

| Имена обнаружения | Avast-Mobile (Android:Triada-YQ [Trj]), BitDefenderFalx (Android.Trojan.Triada.BL), ESET-NOD32 (вариант Android/Triada.JB), Kaspersky (HEUR:Trojan.AndroidOS.Triada. ef), полный список (VirusTotal) |

| Симптомы | Устройство работает медленно, системные настройки изменяются без разрешения пользователя, появляются сомнительные приложения, значительно увеличивается потребление данных и батареи, показывается навязчивая реклама, вы подписаны на различные подписки. |

| Методы распределения | Зараженные вложения электронной почты, вредоносная интернет-реклама, социальная инженерия, мошеннические приложения, мошеннические веб-сайты. |

| Ущерб | Украдена личная информация (личные сообщения, логины/пароли и т. д.), снижение производительности устройства, быстрая разрядка аккумулятора, снижение скорости Интернета, огромные потери данных, денежные потери, кражи личных данных (вредоносные приложения могут злоупотреблять приложениями для общения). |

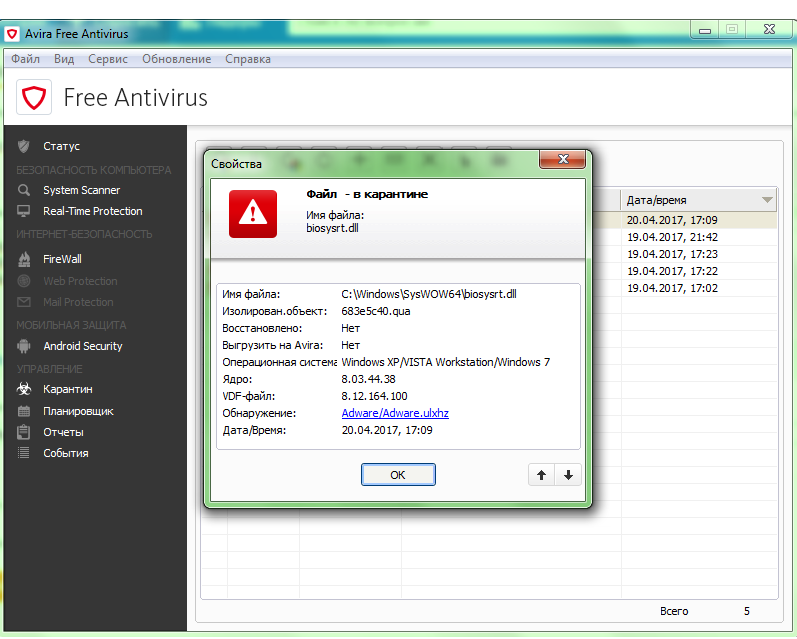

| Удаление вредоносных программ (Android) | Чтобы исключить заражение вредоносным ПО, наши исследователи в области безопасности рекомендуют сканировать ваше устройство Android с помощью законного программного обеспечения для защиты от вредоносных программ. Мы рекомендуем Avast, Bitdefender, ESET или Malwarebytes. |

Triada в целом

Triada — вредоносное ПО типа троян, скрытое в модифицированной версии приложения WhatsApp. Злоумышленники используют это вредоносное ПО для загрузки и запуска других вредоносных программ, что позволяет им выполнять вредоносные действия на зараженных устройствах.

Злоумышленники используют это вредоносное ПО для загрузки и запуска других вредоносных программ, что позволяет им выполнять вредоносные действия на зараженных устройствах.

Заражение устройства Triada может вызвать такие проблемы, как денежная потеря, потеря доступа к сетевым учетным записям, кража личных данных и другие проблемы.

Другими примерами вредоносных программ для Android являются Harly, PINEFLOWER и Dracarys.

Как Триада проникла в мое устройство?

Triada осуществляет свою вредоносную деятельность через приложения, такие как модифицированная версия WhatsApp под названием FMWhatsapp. Эти приложения могут распространяться различными способами, например, через законные магазины, такие как Google Play, сторонние магазины, магазины, маскирующиеся под официальные магазины, вводящие в заблуждение веб-сайты и т. д.

Как избежать установки вредоносных программ?

Избегайте загрузки неофициальных модификаций приложений. Также не скачивайте приложения с обманных страниц и неофициальных (сторонних) магазинов. Старайтесь не нажимать на рекламные объявления, размещенные на сомнительных веб-сайтах.

Старайтесь не нажимать на рекламные объявления, размещенные на сомнительных веб-сайтах.

Не открывать ссылки в подозрительных SMS-сообщениях или файлах (вложениях) и ссылки, полученные по электронной почте с неизвестных адресов (особенно если полученные электронные письма неактуальны). Всегда обновляйте операционную систему и установленные приложения.

Обновление 13 октября 2022 г.: Известно, что троянец Triada теперь распространяется через модифицированное приложение WhatsApp под названием YoWhatsApp. Скрытый в модифицированном приложении троянский модуль Triada может похищать различные ключи, необходимые для работы легитимного приложения WhatsApp. Это позволяет злоумышленникам красть учетные записи пользователей законного приложения WhatsApp.

Стоит отметить, что YoWhatsApp — полноценный мессенджер. После установки это приложение запрашивает разрешение на доступ к SMS-сообщениям (так же, как и в официальном мессенджере WhatsApp). Это продвигается через рекламу в приложении под названием Snaptube. Пользователям предлагается установить YoWhatsApp после нажатия на определенные объявления в Snaptube.

Пользователям предлагается установить YoWhatsApp после нажатия на определенные объявления в Snaptube.

Быстрое меню:

- Введение

- Как удалить историю посещенных страниц из веб-браузера Chrome?

- Как отключить уведомления браузера в веб-браузере Chrome?

- Как сбросить настройки веб-браузера Chrome?

- Как удалить историю посещенных страниц из веб-браузера Firefox?

- Как отключить уведомления браузера в веб-браузере Firefox?

- Как сбросить настройки веб-браузера Firefox?

- Как удалить потенциально нежелательные и/или вредоносные приложения?

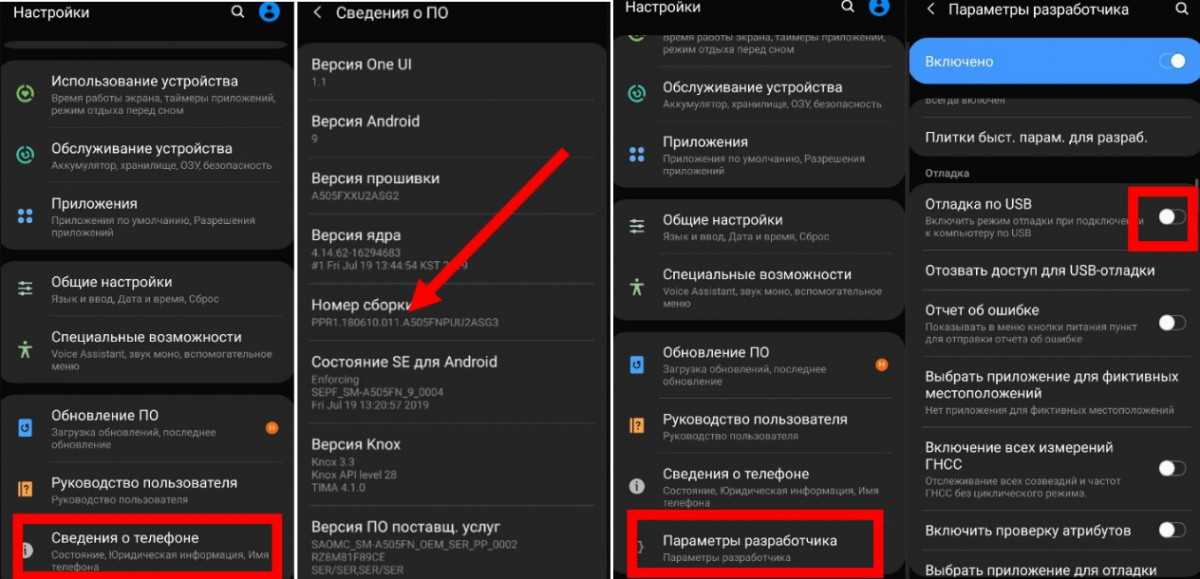

- Как загрузить Android-устройство в «Безопасном режиме»?

- Как проверить использование батареи различными приложениями?

- Как проверить использование данных различными приложениями?

- Как установить последние обновления программного обеспечения?

- Как вернуть систему в состояние по умолчанию?

- Как отключить приложения с правами администратора?

Удалить историю посещенных страниц из веб-браузера Chrome:

Коснитесь « Меню » (три точки в правом верхнем углу экрана) и выберите » История » в открывшемся выпадающем меню. выберите временной диапазон и типы данных, которые вы хотите удалить, и нажмите « Очистить данные ». Меню » (три точки в правом верхнем углу экрана) и выберите » Настройки «в открывшемся раскрывающемся меню.

выберите временной диапазон и типы данных, которые вы хотите удалить, и нажмите « Очистить данные ». Меню » (три точки в правом верхнем углу экрана) и выберите » Настройки «в открывшемся раскрывающемся меню.

Прокрутите вниз, пока не увидите параметр « Настройки сайта «, и коснитесь его. Прокрутите вниз, пока не увидите параметр « Уведомления «, и коснитесь его.

Найти веб-сайты, которые доставляют уведомления браузера, коснитесь их и нажмите « Очистить и сбросить ». Это приведет к удалению разрешений, предоставленных этим веб-сайтам для доставки уведомлений. Однако при повторном посещении того же сайта он может снова запросить разрешение. Вы можете выбрать, давать ли эти разрешения или нет (если вы решите отклонить, веб-сайт перейдет к » Заблокирован раздел и больше не будет запрашивать разрешение). « Apps » и коснитесь его.

Прокрутите вниз, пока не найдете приложение « Chrome «, выберите его и нажмите « Storage «. УДАЛИТЬ ВСЕ ДАННЫЕ » и подтвердите действие, нажав « OK ». Обратите внимание, что сброс настроек браузера удалит все хранящиеся в нем данные. Это означает, что все сохраненные логины/пароли, история посещенных страниц, нестандартные настройки и другие данные будут удалены. также потребуется повторно войти на все веб-сайты. правом верхнем углу экрана) и выберите » История «в открывшемся раскрывающемся меню.

Прокрутите вниз, пока не увидите « Очистить личные данные » и коснитесь его. Выберите типы данных, которые вы хотите удалить, и коснитесь « ОЧИСТИТЬ ДАННЫЕ «.

[Назад к оглавлению]

Отключить уведомления браузера в веб-браузере Firefox:

Посетите веб-сайт, который доставляет уведомления браузера, коснитесь значка, отображаемого слева от строки URL (значок не обязательно будет » Блокировка «) и выберите » Изменить настройки сайта «.

В открывшемся всплывающем окне выберите параметр » Уведомления » и нажмите » ОЧИСТИТЬ «.

[Вернуться к таблице Содержание]

Сброс веб-браузера Firefox:

Перейдите в « Настройки », прокрутите вниз, пока не увидите « Приложения », и нажмите его.

Прокрутите вниз, пока не найдете «3 Firefox». приложение, выберите его и коснитесь » Хранилище «. история посещенных страниц, нестандартные настройки и другие данные будут удалены.Вам также потребуется повторно войти на все веб-сайты

[Вернуться к оглавлению]

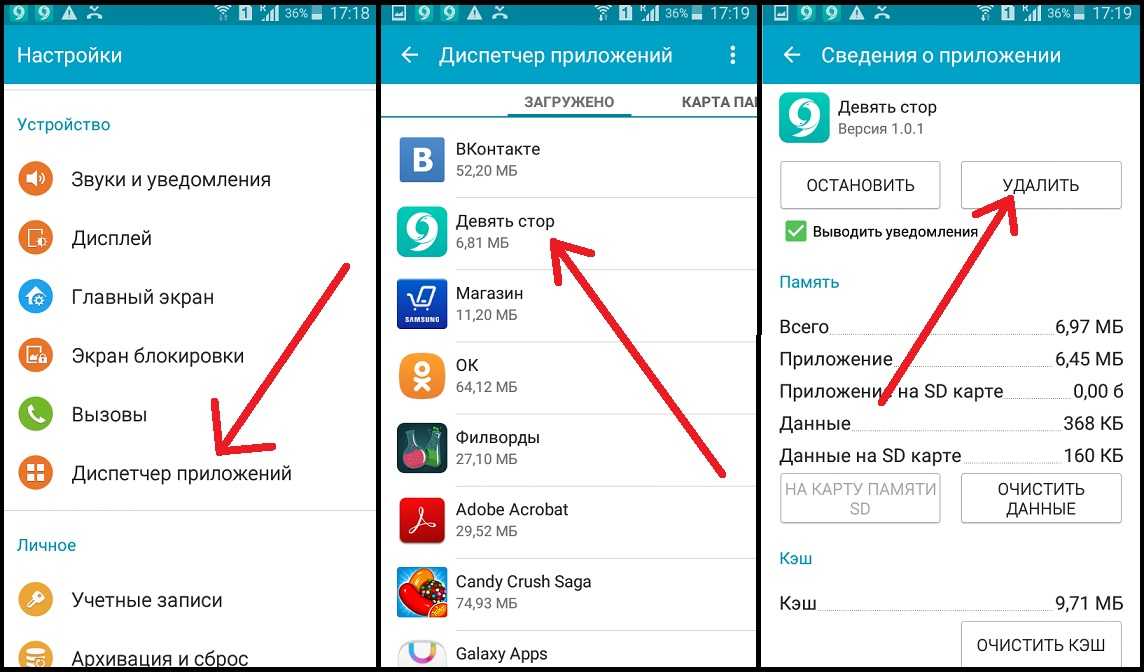

Удаление потенциально нежелательных и/или вредоносных приложений:

Перейдите к « Настройки », прокрутите вниз, пока не увидите « Приложения », и коснитесь его.

Прокрутите вниз, пока не увидите потенциально нежелательное и/или вредоносное приложение, выберите его и нажмите « Удалить ». Если по какой-либо причине вы не можете удалить выбранное приложение (например, вам выдается сообщение об ошибке), попробуйте использовать « Безопасный режим ».

Если по какой-либо причине вы не можете удалить выбранное приложение (например, вам выдается сообщение об ошибке), попробуйте использовать « Безопасный режим ».

[Вернуться к оглавлению]

Загрузите устройство Android в «Безопасном режиме»:

« Безопасный режим » в операционной системе Android временно отключает запуск всех сторонних приложений. Использование этого режима является хорошим способом диагностики и решения различных проблем (например, удаления вредоносных приложений, которые мешают пользователям делать это, когда устройство работает «в обычном режиме»).

Нажмите кнопку « Power » и удерживайте ее, пока не появится экран « Power off ». Коснитесь значка « Power off » и удерживайте его. Через несколько секунд » 9

[Вернуться к оглавлению]

Проверьте использование батареи различными приложениями:

Перейти к » Настройки «, прокрутите вниз, пока не увидите « Обслуживание устройства «, и коснитесь его.

Коснитесь « Аккумулятор » и проверьте использование каждого приложения. Легальные/подлинные приложения предназначены для использования как можно более низкого энергопотребления, чтобы чтобы обеспечить наилучшее взаимодействие с пользователем и экономить электроэнергию.Поэтому высокий уровень использования батареи может указывать на то, что приложение является вредоносным.

[Вернуться к оглавлению]

Проверьте использование данных различными приложениями:

Перейдите к « Настройки », прокрутите вниз, пока не увидите « Подключения », и коснитесь его.

Прокрутите вниз, пока не увидите « Использование данных », и выберите этот параметр. Как и в случае с батареей, легитимные/подлинные приложения предназначены для максимально возможного минимизации использования данных. Это означает, что огромное использование данных может указывать на наличие вредоносного приложения. Обратите внимание, что некоторые вредоносные приложения могут работать только тогда, когда устройство подключено к беспроводной сети. По этой причине вам следует проверить использование мобильных данных и данных Wi-Fi.

Обратите внимание, что некоторые вредоносные приложения могут работать только тогда, когда устройство подключено к беспроводной сети. По этой причине вам следует проверить использование мобильных данных и данных Wi-Fi.

Если вы обнаружите приложение, которое использует много данных, даже если вы никогда его не используете, мы настоятельно рекомендуем вам удалить его как можно скорее.

[Вернуться к оглавлению]

Установите последние обновления программного обеспечения:

Поддержание программного обеспечения в актуальном состоянии является хорошей практикой, когда речь идет о безопасности устройства. Производители устройств постоянно выпускают различные исправления безопасности и обновления Android, чтобы исправить ошибки и ошибки, которыми могут злоупотреблять киберпреступники. Устаревшая система гораздо более уязвима, поэтому вы всегда должны быть уверены, что программное обеспечение вашего устройства обновлено.

Перейдите к « Настройки », прокрутите вниз, пока не увидите « Обновление ПО », и коснитесь его.

Нажмите « Загрузить обновления вручную » и проверьте наличие доступных обновлений. Если это так, установите их немедленно. Мы также рекомендуем включить опцию « Загружать обновления автоматически » — это позволит системе уведомлять вас о выпуске обновления и/или устанавливать его автоматически.

[Вернуться к содержанию]

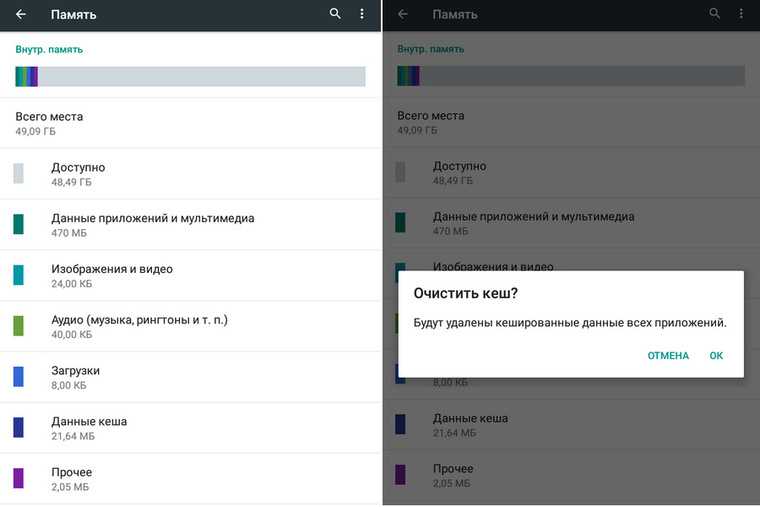

Сброс системы до состояния по умолчанию:

Выполнение « Сброс к заводским настройкам » — это хороший способ удалить все ненужные приложения, восстановить настройки системы по умолчанию и очистить устройство в целом. Однако вы должны помнить, что все данные на устройстве будут удалены, включая фотографии, видео/аудиофайлы, номера телефонов (хранящиеся в устройстве, а не на SIM-карте), SMS-сообщения и т. д. Другими словами, устройство будет восстановлено до исходного состояния.

Вы также можете восстановить основные настройки системы и/или просто настройки сети.

Перейдите к « Настройки », прокрутите вниз, пока не увидите « О телефоне », и коснитесь его.

Прокрутите вниз, пока не увидите « Сброс », и коснитесь его. Теперь выберите действие, которое хотите выполнить:

« Сброс настроек » — восстановить все системные настройки по умолчанию;

« Сброс сетевых настроек » — восстановить все сетевые настройки по умолчанию;

« Factory data reset » — сбросить всю систему и полностью удалить все сохраненные данные;

[Вернуться к оглавлению]

Отключить приложения с правами администратора:

Если вредоносное приложение получит права администратора, оно может серьезно повредить систему. Чтобы обеспечить максимальную безопасность устройства, вы всегда должны проверять, какие приложения имеют такие привилегии, и отключать те, которые не должны.

Перейти к » Настройки », прокрутите вниз, пока не увидите « Экран блокировки и безопасность », и коснитесь его.

Прокрутите вниз, пока не увидите « Другие параметры безопасности », коснитесь его, а затем коснитесь « Приложения администратора устройства ».

Определите приложения, которые не должны иметь прав администратора, коснитесь их, а затем коснитесь « ДЕАКТИВИРОВАТЬ ».0004 Это зависит от типа вредоносного ПО. В большинстве случаев жертвы теряют деньги, не могут получить доступ к онлайн-аккаунтам, их личность украдена или файлы зашифрованы, и они сталкиваются с другими проблемами.

Какова цель вредоносного ПО Triada?

Triada — это троянец, загружающий и запускающий другое вредоносное ПО, позволяющее злоумышленникам выполнять вредоносные действия (например, красть конфиденциальную информацию, подписывать жертв на различные платные подписки).

Как мое устройство заразилось вредоносным ПО Triada?

Известно, что Triada распространяется через модифицированную версию приложения WhatsApp под названием FMWhatsapp. Эта модифицированная версия может распространяться через сторонние магазины, вводящие в заблуждение страницы, SMS-сообщения или даже законные магазины, такие как Google Play.

Защитит ли Combo Cleaner меня от вредоносных программ?

Да, Combo Cleaner может обнаружить и удалить почти все известные вредоносные программы. Важно запустить полное сканирование системы, чтобы обнаружить и удалить высококлассное вредоносное ПО. Обычно вредоносные программы такого рода прячутся глубоко в системе.

К началу страницы

Отчет об удалении троянца Triada для Android

Семейство троянцев Triada для Android — это семейство вредоносных программ, впервые привлекшее внимание специалистов по кибербезопасности еще в 2016 году. Вскоре после своего появления троян Triada для Android был обнаружен на выпущенных устройствах. по длинному списку китайских брендов телефонов. Среди рассматриваемых брендов — iLife, Prestigio, Leagoo и Mito. Пока исследователи вредоносных программ не смогли определить, знали ли производители мобильных устройств о наличии Android-троянца Triada. Однако более вероятным объяснением является стороннее программное обеспечение, используемое производителями. Это исключительно опасный вектор заражения, поскольку большинство пользователей никогда не заподозрят, что на их новом устройстве установлен троян, еще до того, как они им воспользуются.

Это исключительно опасный вектор заражения, поскольку большинство пользователей никогда не заподозрят, что на их новом устройстве установлен троян, еще до того, как они им воспользуются.

Несмотря на то, что она впервые появилась в 2016 году, Триада по-прежнему очень активна. В августе 2020 года выяснилось, что тысячам покупателей были проданы зараженные Triada смартфоны Tecno W2. Список стран, в которых пострадали клиенты, включает Южную Африку, Эфиопию, Камерун и Гану.

Как правило, Android-троянец Triada не причинит большого вреда. Это модульный троян, и стандартные модули Android-троянца Triada позволяют ему собирать только информацию об аппаратном и программном обеспечении скомпрометированного устройства. Triada отправляет собранные данные на один из C&C (Command & Control) серверов операторов Android-троянца Triada. Когда это будет завершено, Android-троянец Triada получит уникальный идентификатор жертвы для зараженной машины. Дополнительно C&C отправляет список модулей, которые будут подсажены на скомпрометированный хост. Эта умная функция позволяет операторам Android-троянца Triada значительно расширить возможности этой угрозы.

Эта умная функция позволяет операторам Android-троянца Triada значительно расширить возможности этой угрозы.

Одной из наиболее заметных особенностей троянца Triada для Android является его способность модифицировать процесс Zygote Android. Поскольку Zygote является основным процессом в ОС Android и является шаблоном для всех приложений, попав в Zygote, троянец фактически становится частью каждого приложения, запускаемого на зараженном устройстве. Это также позволяет Android-трояну Triada управлять тем, как устройство обрабатывает недавно установленные приложения.

История и развитие Triada

Первоначально Triada устанавливала двоичный файл типа суперпользователя (su). Этот двоичный файл su позволяет другим приложениям на устройстве использовать root-права. Двоичный файл su, который использовал Triada, требовал пароля, поэтому он отличался от обычных двоичных файлов su, часто встречающихся в системах Linux.

Бинарный файл Triada принял два пароля: od2gf04pd9 и ac32dorbdq. Разница заключалась в том, что делал двоичный файл, когда ему предоставлялся каждый из них. Двоичный файл может:

Разница заключалась в том, что делал двоичный файл, когда ему предоставлялся каждый из них. Двоичный файл может:

- Выполнить команду, указанную в качестве аргумента, как root

- Объедините все аргументы, запустите эту цепочку с префиксом sh, а затем запустите их от имени пользователя root.

В любом случае приложение должно было указать правильный пароль для запуска команды от имени пользователя root.

Функция рутирования Android-троянца Triada позволяла устанавливать приложения и показывать рекламу. Эта версия троянца нацелена на устройства более старых моделей, поскольку эксплойты для рутирования не работают на устройствах текущего поколения. Поэтому Triada внедрила функцию отслеживания веса, чтобы определить, следует ли удалять ранее установленные приложения, чтобы освободить место для новых установок.

Этот процесс назначения веса приложениям состоял из нескольких шагов, и его целью было освободить место в пользовательском и системном разделах зараженной машины. Triada включала черный и белый списки приложений. Первоочередной задачей было удалить все приложения из черного списка. Если потребуется больше свободного места, Triada удалит все другие приложения, которых нет в белом списке. Таким образом, Triada освободила место и обеспечила правильную работу телефона.

Triada включала черный и белый списки приложений. Первоочередной задачей было удалить все приложения из черного списка. Если потребуется больше свободного места, Triada удалит все другие приложения, которых нет в белом списке. Таким образом, Triada освободила место и обеспечила правильную работу телефона.

Всем приложениям в системном разделе были присвоены номера, обозначающие их вес. Вес рассчитывался как сумма количества других приложений, установленных в тот же день, и количества приложений, подписанных одним и тем же сертификатом. В результате приложениям, которые были установлены изолированно (то есть не в дату создания образа системы устройства) и не были подписаны OEM-производителем или не входили в состав пакета разработчика, был присвоен наименьший вес. число. Это были приложения, которые Triada удалила первыми в процессе отслеживания веса. Это продолжалось до тех пор, пока не стало достаточно места для установки нового приложения Triada.

Процесс установки Triada — Источник: security. googleblog.com

googleblog.com

Приложения, установленные Triada, преследовали одну цель — показывать рекламу и приносить доход киберпреступникам. Однако Triada также внедрила вредоносный код как минимум в четыре веб-браузера: AOSP (com.android.browser), 360 Secure (com.qihoo.browser), Cheetah (com.ijinshan.browser_fast) и Oupeng (com.oupeng.browser). ). Целью внедрения кода было перенаправление URL-адресов и изменение рекламных баннеров на веб-сайтах с рекламой, приносящей деньги авторам Triada.

Еще одна вещь, которая отличала Триаду, заключалась в том, что она использовала странную и сложную процедуру шифрования связи. Когда он отправлял запрос на C&C-сервер, он шифровал данные, используя два цикла XOR с разными паролями. Из-за того, как работает XOR, если в пароле был один и тот же символ в одной и той же позиции, эти символы не были зашифрованы. Зашифровав запрос, Triada сохранила его в файле с таким же названием, как и его размер. Последним шагом было сжать файл с помощью zip и отправить его на C&C-сервер в теле запроса POST.

За прошедшие годы Триада изменилась в ответ на меры безопасности Google. В середине 2017 года троян был преобразован в предустановленный бэкдор Android-фреймворка. Для этого Triada включила вызов в функцию журнала фреймворка Android. Это изменение привело к выполнению дополнительного кода при каждом вызове метода журнала. Поскольку такие вызовы происходят постоянно, дополнительный код выполнялся постоянно. Более того, код выполняется в контексте приложения, вызывающего метод журнала. Это позволило Triada выполнять код в контексте любого приложения.

Создатели Triada придумали новый формат файла, который исследователи безопасности Google назвали MMD, из-за заголовка файла. Формат MMD — это зашифрованная версия файла DEX, выполняемая в контексте приложения. Киберпреступники использовали двойной цикл XOR, используя два разных пароля, как показано ниже.

Процесс развертывания пароля в формате файла Triada — Источник: security.googleblog.com

Каждому файлу MMD был присвоен формат 36. jmd. Преступники использовали MD5 имени процесса, чтобы скрыть цель инъекции. Однако хеш было легко обратить из-за ограниченного пула всех доступных имен процессов. Исследователи безопасности Google определили две цели: com.android.systemui (приложение System UI) и com.android.vending (приложение Google Play). Com.android.systemui был введен для получения разрешения GET_REAL_TASKS. Как разрешение на уровне подписи, это то, что обычные приложения Android не могут удерживать.

jmd. Преступники использовали MD5 имени процесса, чтобы скрыть цель инъекции. Однако хеш было легко обратить из-за ограниченного пула всех доступных имен процессов. Исследователи безопасности Google определили две цели: com.android.systemui (приложение System UI) и com.android.vending (приложение Google Play). Com.android.systemui был введен для получения разрешения GET_REAL_TASKS. Как разрешение на уровне подписи, это то, что обычные приложения Android не могут удерживать.

Начиная с Android Lollipop, метод getRecentTasks() устарел для защиты конфиденциальности пользователей. Однако, если приложение имеет разрешение GET_REAL_TASKS, оно все равно может получить результат вызова этого метода. Чтобы приложение имело это разрешение, оно должно быть подписано с помощью определенного сертификата, сертификата платформы устройства, который принадлежит OEM-производителю. Поскольку Triada не могла получить доступ к этому сертификату, вместо этого она использовала приложение System UI, которое имеет разрешение GET_REAL_TASKS для выполнения дополнительного кода.

Вторым приложением Triada, на которое была направлена инъекция, был Google Play. Код включал пять команд и ответов на них. Поддерживаемые команды:

- Запрос на загрузку

- Результат загрузки

- Запрос на установку

- Результат установки

- Запрос на активацию

- Результат активации

- Запрос на вытягивание

- Получить результаты

- Запрос на удаление

- Результат удаления

В приложении Triada и кодах инъекций эти команды были на китайском языке. Команды инициируют соответствующее действие в контексте приложения Google Play. Поступая таким образом, Triada могла создать впечатление, что все установки приложений происходят из приложения Google Play, что, в свою очередь, означало, что вредоносному ПО не нужно было включать опцию, разрешающую установку приложений из неизвестных источников.

Triada загрузила приложения со своего C&C-сервера и зашифровала связь с помощью того же специального метода шифрования, используя двойное XOR и zip. Пакеты загруженных и установленных Triada приложений были названы в честь непопулярных приложений, найденных в Google Play. Эти приложения не имели ничего общего с Triada, киберпреступники просто использовали их имена.

Пакеты загруженных и установленных Triada приложений были названы в честь непопулярных приложений, найденных в Google Play. Эти приложения не имели ничего общего с Triada, киберпреступники просто использовали их имена.

Последней важной частью работы Triada была связь между бэкдором функции журнала и установленными приложениями. Приложения могли связываться с бэкдором, регистрируя строку с заранее определенным тегом и сообщением. Связь в другом направлении была более сложной. Бэкдор связывался с приложениями, используя свойства Java для отправки сообщений. Рассматриваемые свойства были парами ключ-значение, похожими на системные свойства Android, за исключением того, что они были сосредоточены на конкретном процессе. Изменение свойства в контексте определенного приложения означает, что оно не будет обнаружено другими приложениями. Некоторые версии Triada создавали эти свойства в каждом процессе приложения.

Процессы создания свойств вредоносных программ Triada — Источник: security.