IP-технологии: будущее промышленной автоматизации

Майк Ханна, Rockwell Automation

Согласно исследованию IHS Technology, средства промышленной автоматизации будут доминировать в «Интернете Вещей» к 2025 году, а устройства, работающие с Internet Protocol (IP), станут основной движущей силой, которая объединит эти два мира.

Промышленная автоматизация покрывала чуть больше половины всех устройств, подключенных к Интернету в 2012 г., согласно данным IHS Technology, приведенным в исследовании «Industrial Internet of Things – 2014». К 2025 г. промышленная автоматизация будет отвечать примерно за 3/4 всех подсоединенных устройств.

Также впечатляет ожидаемый темп роста инсталлированной базы устройств. Согласно оценке исследования, количество присоединенных к Интернету устройств в промышленной автоматизации на протяжении периода с 2012 г. по 2025 г. вырастет приблизительно в 50 раз – со средней скоростью роста 36,3% в год.

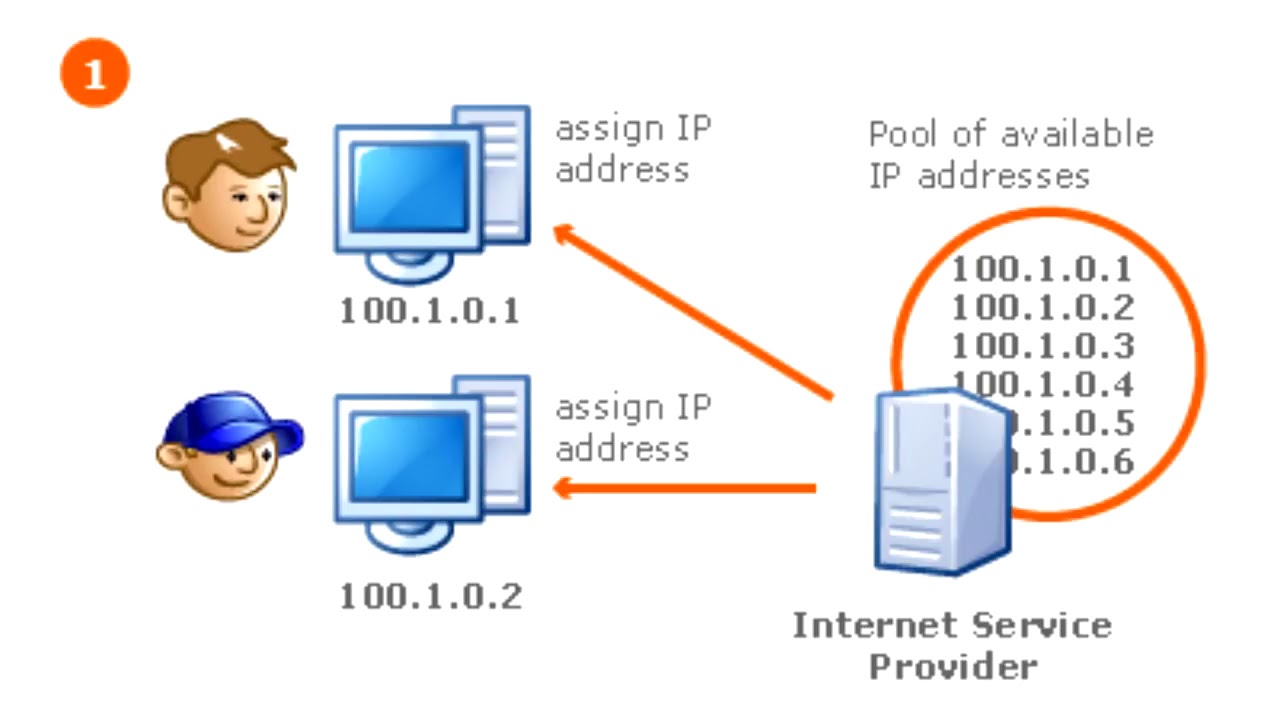

«Многими из этих устройств станет оборудование, которое сейчас не подсоединено, но, как ожидается, будет дополнено возможностью «соединения», а также, IP-адресации».

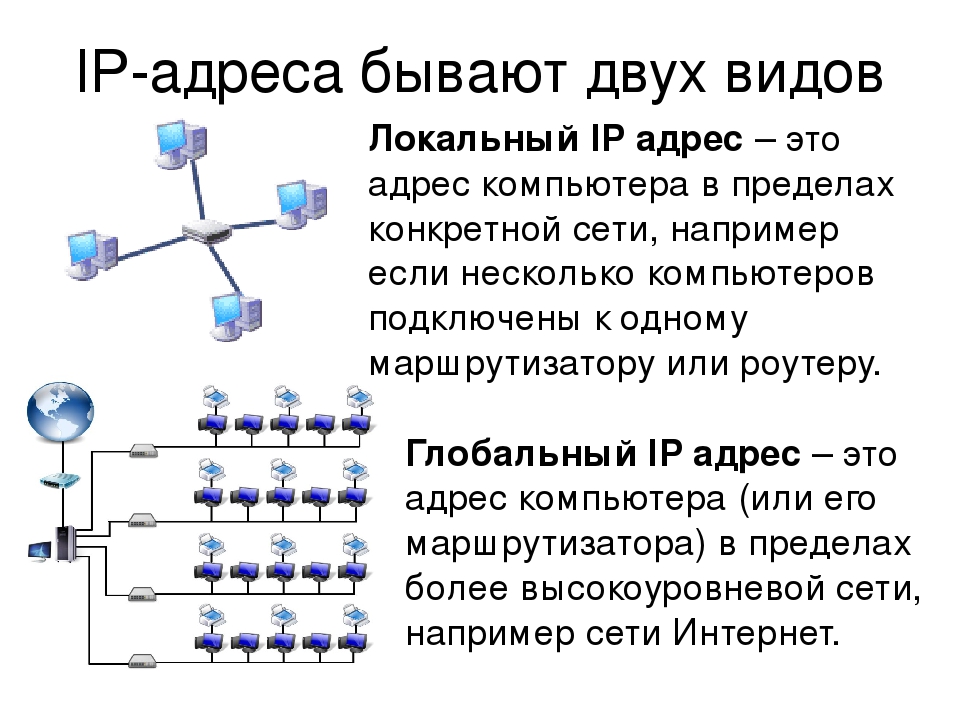

В документе IHS указано, что Интернет-устройство – это любое устройство (от датчика до мощной компьютерной системы), которое может напрямую соединиться с Интернетом и имеет свой уникальный IP-адрес. Такие устройства, как сказано в исследовании, являются «основой идеи «Интернета Вещей». Это важное замечание, так как организации рискуют отстать от своих конкурентов, если не будут принимать оптимальные решения по развитию своих сетей, – и бизнеса – при модернизации инфраструктуры.

На диаграмме показано, насколько важны IP-устройства для «Интернета Вещей», и насколько правы многие ведущие вендоры, сделавшие свой выбор в пользу использования IP-технологий в своих устройствах. Только способность сквозного соединения в рамках IP-центрированной инфраструктуры может обеспечить масштабируемость и гармоничное сосуществование всех устройств, соединенных с Интернетом, вне зависимости от того, были ли они изначально разработаны для промышленного или коммерческого использования.

Исключение устройств без IP-адреса и закрытых сетей ясно означает, что производители и промышленные предприятия, которые хотят полностью использовать возможности «Промышленного Интернета», должны двигаться к TCP/IP, или отстать от конкурентов. Это решение уменьшает сложность систем, обеспечивает бесшовную интеграцию промышленных и коммерческих устройств вдоль всей цепи создания добавленной стоимости, а также, позволяет получить максимум пользы от инвестиций в совместимые технологии, такие как 1 GB, 10 GB Ethernet, видео-и-голос-по-IP.

Конечные устройства будут доминировать

Это будет вызвано расширяющимся использованием IP-устройств во все большем количестве рыночных сегментов, таких как транспорт и автоматизация зданий. С другой стороны, поставки инфраструктурных решений, намного более скромные в количественном измерении, будут расти быстрее всех остальных классов. Это означает, что конвергентные сетевые инфраструктуры будут все больше доминировать в промышленной среде.

Это будет вызвано расширяющимся использованием IP-устройств во все большем количестве рыночных сегментов, таких как транспорт и автоматизация зданий. С другой стороны, поставки инфраструктурных решений, намного более скромные в количественном измерении, будут расти быстрее всех остальных классов. Это означает, что конвергентные сетевые инфраструктуры будут все больше доминировать в промышленной среде.Что касается проводных и беспроводных устройств, то первые будут доминировать – к примеру, ожидается, что в 2018 г. 90% проданных устройств будут проводными. С другой стороны, согласно прогнозам, поставки беспроводных устройств к 2018 г. вырастут в 3-4 раза по сравнению с уровнем 2012 г – очевидный признак того, что спрос на беспроводные технологии растет.

Унификация операционной деятельности и бизнес-систем

Производители и другие промышленные организации уже давно используют автоматизацию для улучшения продуктивности, уменьшения затрат и обеспечения неизменно высокого качества.

Грядущее «цунами» устройств, подсоединенных к Интернету, возможно, позволит достичь еще более серьезных возможностей и дополнительно улучшить автоматизированное производство на всех уровнях – от цеха до офисов топ-менеджмента.

Грядущее «цунами» устройств, подсоединенных к Интернету, возможно, позволит достичь еще более серьезных возможностей и дополнительно улучшить автоматизированное производство на всех уровнях – от цеха до офисов топ-менеджмента.По-настоящему «соединенное» предприятие обеспечивает полную интеграцию информации производственных и бизнес-процессов. Также обеспечиваются сбор, координация и распространение ценных данных практически о любом важном аспекте деятельности компании, таким образом, что сотрудники могут принимать оптимальные решения вне зависимости от своего уровня.

Впрочем, компаниям предстоит еще долгий путь.

Согласно одному из исследований 2013 г. среди руководителей и профессионалов, лишь 14% из них отметили, что их производственные данные уровня цеха полностью интегрированы с их бизнес-системами. Одним из ключевых компонентов «соединенного» предприятия является единая, унифицированная сетевая инфраструктура. По мере того, как предприятия оценивают варианты реализации сети, на которой будет основана инфраструктура «соединенных» устройств, они понимают, что Ethernet является самым распространенным в мире и наиболее оптимальным вариантом.

Согласно одному из исследований 2013 г. среди руководителей и профессионалов, лишь 14% из них отметили, что их производственные данные уровня цеха полностью интегрированы с их бизнес-системами. Одним из ключевых компонентов «соединенного» предприятия является единая, унифицированная сетевая инфраструктура. По мере того, как предприятия оценивают варианты реализации сети, на которой будет основана инфраструктура «соединенных» устройств, они понимают, что Ethernet является самым распространенным в мире и наиболее оптимальным вариантом.Исследование IHS Technology показывает, что первоначальные опасения промышленности относительно систем, основанных на Ethernet, уходят в прошлое, так как современные варианты этой технологии полностью доказали свою состоятельность в качестве средства коммуникаций в режиме реального времени. Использование сетевых СПАЗ и распространение беспроводных сетевых коммуникаций в промышленной среде также способствуют популярности Ethernet-технологий.

Движение вперед не остановить

Как отмечено в исследовании IHS Technology, есть множество факторов, подталкивающих отрасль к революции «Интернета Вещей».

«Промышленный Интернет», «Промышленность 4.0», инициатива «Преимущество промышленного IP» и другие концепции и инициативы по всему миру позволяют промышленности лучше понимать выгоды соединения своих АСУ ТП и систем автоматизации бизнес-процессов, дающие новые преимущества в производительности и эффективности.

«Промышленный Интернет», «Промышленность 4.0», инициатива «Преимущество промышленного IP» и другие концепции и инициативы по всему миру позволяют промышленности лучше понимать выгоды соединения своих АСУ ТП и систем автоматизации бизнес-процессов, дающие новые преимущества в производительности и эффективности.На кону многое: согласно некоторым оценкам, «Интернет Вещей» потенциально может принести до $3.88 триллионов выгоды глобальным производителям. С другой стороны, хотя преимущества мира конвергентных сетей очевидны всем, пока еще не ясно, как все туда попадут.

Тем, кто еще не решил, куда и как двигаться дальше, есть смысл заглянуть в отчет IHS, доказывающий простую истину: IP – будущее промышленной автоматизации.

Практическая польза IP-технологий | Публикации о компании NAUMEN

Технологии IP сегодня осуществляют триумфальное шествие по всему миру, активно вытесняя другие технологии. Они поддерживают национальные и международные службы передачи данных, предоставляют пользователям возможность обмена различными видами трафика (данные, речевая и видеоинформация, мультимедийные приложения и т. д.).

д.).

Редакция журнала «Технологии и средства связи» представляет видение экспертов рынка относительно развития Unified Communiсations.

— Является ли погоня за новомодными IP-технологиями тратой денег и времени или же IP-технологии принесут пользу предприятию?

Андрей Ковязин

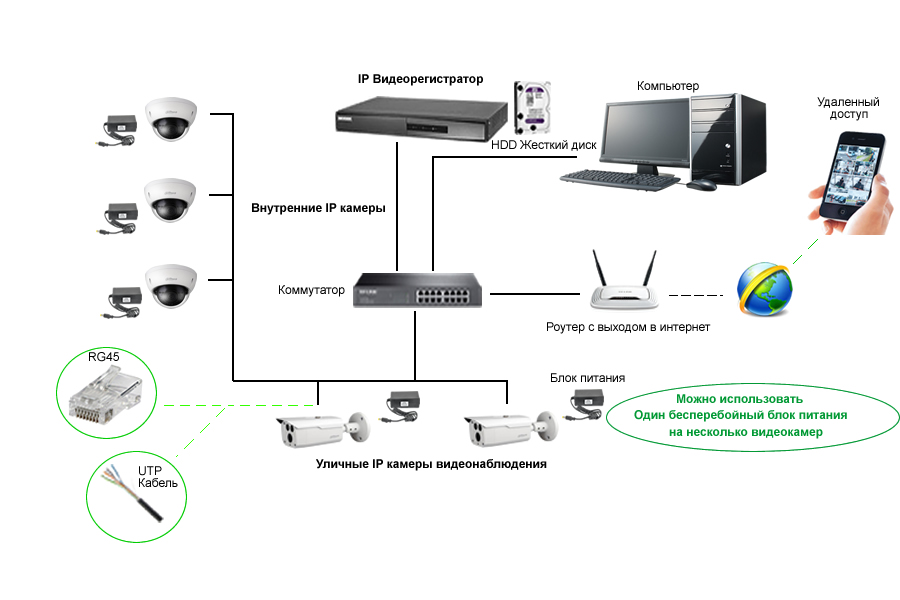

— Я бы сказал, что переход ряда сервисов на IP – уже не просто тенденция, а свершившийся факт. Даже,казалось бы, такие традиционно самостоятельные технологии, как системы хранения данных и видеонаблюдение, в настоящее время широко используют IP-транспорт, предоставляя большую гибкость сервисов.

Евгений Куриленко

— Никакой прогресс в технологиях не может являться бесполезной тратой денег и времени. IP-технологии проникают, а если быть точным, то уже проникли, во все сферы коммуникационной инфраструктуры. Это не только дань новомодным веяниям, но и просто технологическая необходимость – ведь все современные платформы строятся на IP-технологиях и используют преимущества, которые они несут.

Алексей Садовский

— IP-технологии давно уже не являются диковинкой. Использование Интернета, базирующегося на IP-протоколах, давно уже вошло в нашу обычную жизнь. Мы входим в

Интернет с домашнего компьютера, рабочего ноутбука, в дороге с планшета или смартфона. При всех своих недостатках IP-технологии в первую очередь дают всем, и бизнесу в частности, огромную гибкость и возможности быстрой реакции на изменяющиеся внешние условия.

Николай Школьников

— В настоящее время наблюдается бурный рост IP-сегмента в корпоративной и частной телефонии. И во многом повышенный интерес связан с тем, что оборудование способствует эффективному сокращению расходов на связь и оптимизации бизнес-

процессов. В текущем году доля VoIP-трафика в совокупном тарифе дальней связи составила около 40%.

Сейчас использовать IP для построения телефонных сетей стало экономически выгодно. Это связано с изменением тарифов и развитием инфраструктуры. Компании различных сфер бизнеса стали в большей степени интересоваться проектами на базе IP-АТС. Я бы также отметил рост спроса на IP-емкость среди наших клиентов. Panasonic представлен на российском рынке во всех сегментах рынка от SOHO до Enterprise.

Это связано с изменением тарифов и развитием инфраструктуры. Компании различных сфер бизнеса стали в большей степени интересоваться проектами на базе IP-АТС. Я бы также отметил рост спроса на IP-емкость среди наших клиентов. Panasonic представлен на российском рынке во всех сегментах рынка от SOHO до Enterprise.

Возможности нашего оборудования позволяют реализовывать проекты в различных отраслях и различной степени сложности. Наши решения представлены в розничных

сетях, банковском и государственном секторах. На сегодняшний день большинство наших сетевых проектов объемом свыше 100 АТС-решений реализовано именно на IP-оборудовании.

— Перечислите, пожалуйста, основные преимущества IP-технологий. Какие именно IP-сервисы сейчас наиболее востребованы?

Алексей Жирнов

— Безусловно, в настоящее время подавляющее большинство сетей передачи данных (СПД) уже работает на основе протокола IP; исключение составляют лишь специфические нишевые СПД, например сети банковских мейнфреймов или сети специальных видов связи. Протокол IP является универсальным объединяющим элементом, который позволяет многочисленным разнородным приложениям (например, электронная почта, СУБД, автоматизированное управление технологическими процессами, пересылка файлов и, конечно же, унифицированные коммуникации) работать через коммуникационные системы самой разной природы (Ethernet, ATM, домашние телефонные линии, спутниковые каналы и т.д.). Это свойство IP-сетей выражается девизом Everything over IP over Everything.

Протокол IP является универсальным объединяющим элементом, который позволяет многочисленным разнородным приложениям (например, электронная почта, СУБД, автоматизированное управление технологическими процессами, пересылка файлов и, конечно же, унифицированные коммуникации) работать через коммуникационные системы самой разной природы (Ethernet, ATM, домашние телефонные линии, спутниковые каналы и т.д.). Это свойство IP-сетей выражается девизом Everything over IP over Everything.

Андрей Ковязин

— Переход той или иной технологии на IP, конечно, несет в себе ряд преимуществ в виде единого транспорта для сервисов и, как следствие, консолидации оборудования передачи данных и сокращения точек управления, но и накладывает ограничения в виде более строгого соблюдения телеком-стандартов и определенной квалификации обслуживающего персонала.

Евгений Куриленко

— Основные преимущества IP-технологий состоят в масштабируемости решения и относительно простой реализации приложений и методов, работающих поверх IP. Важную роль играет распространение сетей – сейчас трудно представить не только офис, не оснащенный IP-сетью, но и домовые хозяйства, социальные учреждения, больницы, школы и т.д. Потребность в технологиях возникает из специфики деятельности потребителя, очень трудно выбрать наиболее востребованные. Наиболее динамично растущая область – это видеоконференцсвязь как часть VoIP-инфраструктуры. Популярны видеонаблюдение и другие системы безопасности, большинство из которых работают именно поверх IP. Не стоит забывать и об активно развивающихся облачных сервисах различного типа. Можно добавить, что все последние разработки в этой области проходят под знаком Unified Communication, что подразумевает использование всех сервисов под управлением единого интерфейса или платформы для оптимизации рабочего процесса или жизнедеятельности.

Важную роль играет распространение сетей – сейчас трудно представить не только офис, не оснащенный IP-сетью, но и домовые хозяйства, социальные учреждения, больницы, школы и т.д. Потребность в технологиях возникает из специфики деятельности потребителя, очень трудно выбрать наиболее востребованные. Наиболее динамично растущая область – это видеоконференцсвязь как часть VoIP-инфраструктуры. Популярны видеонаблюдение и другие системы безопасности, большинство из которых работают именно поверх IP. Не стоит забывать и об активно развивающихся облачных сервисах различного типа. Можно добавить, что все последние разработки в этой области проходят под знаком Unified Communication, что подразумевает использование всех сервисов под управлением единого интерфейса или платформы для оптимизации рабочего процесса или жизнедеятельности.

Алексей Садовский

— Главное преимущество – это, конечно же, универсальность транспортной среды для передачи любого типа информации. Следующим преимуществом является легкость включения новой локации в общую транспортную сеть. Следствием всего вышесказанного является то, что все больше аспектов деятельности человека переносится в цифровой вид. Самый распространенный IP-сервис в бизнесе – электронная почта, фактически она стала основным каналом деловых коммуникаций. Телефония тоже уходит в сеть.

Следующим преимуществом является легкость включения новой локации в общую транспортную сеть. Следствием всего вышесказанного является то, что все больше аспектов деятельности человека переносится в цифровой вид. Самый распространенный IP-сервис в бизнесе – электронная почта, фактически она стала основным каналом деловых коммуникаций. Телефония тоже уходит в сеть.

Сейчас уже практически не остается компаний с количеством абонентов от 100 человек, которые ставят себе традиционные телефонные станции, большая часть межоператорского телефонного трафика также уже несколько лет ходит в IP. Еще 5 лет и фиксированная связь станет таким же рудиментом, каким сейчас является телеграф, останутся IP- и мобильные конвергентные сети.

Также внедрение ЭЦП (электронно-цифровых подписей) и совершенствование законодательства через те же 5 лет переведет большую часть документооборота в электронный вид. Это сильно сократит издержки бизнеса и увеличит скорость транзакций в десятки раз.

Николай Школьников

— По-прежнему основным фактором, определяющим выбор корпоративного заказчика в пользу использования IP, является сокращение расходов на связь. Следующими по значимости можно назвать оптимизацию бизнес-процессов за счет использования CTI-приложений, снижение загруженности телефонных линий и возможность централизованного управления, что особенно актуально для компаний с разветвленной структурой.

Среди наиболее востребованных сервисов стоит выделить: построение территориально-распределенной телефонной сети с единым номерным планом, использование единых каналов для передачи данных и голоса, возможность создания удаленных рабочих мест. Набирает популярность использование различных приложений для оптимизации рабочих процессов, которые доступны всем сотрудникам компании, независимо от их территориального расположения. Это также касается создания

call-центров.

— UC over IP – это лишь очередная ступень эволюционной лестницы коммуникаций?

Алексей Жирнов

— Унифицированные коммуникации – это собирательное название для приложений, создаваемых на стыке «мира компьютеров» и «мира телефонов». Организовать взаимодействие этих «миров» целесообразно, применяя средство, представляющее собой универсальный объединяющий элемент, которым протокол IP и является. Унифицированные коммуникации призваны ускорить и функционально обогатить процессы взаимодействия между сотрудниками. Внедрение унифицированных коммуникаций – это оптимизация бизнес-процессов – то есть того, когда, с какой скоростью и каким образом участники процесса обмениваются информацией между собой.

Организовать взаимодействие этих «миров» целесообразно, применяя средство, представляющее собой универсальный объединяющий элемент, которым протокол IP и является. Унифицированные коммуникации призваны ускорить и функционально обогатить процессы взаимодействия между сотрудниками. Внедрение унифицированных коммуникаций – это оптимизация бизнес-процессов – то есть того, когда, с какой скоростью и каким образом участники процесса обмениваются информацией между собой.

Следующей ступенью развития является совместная работа (так называемая collaboration), опирающаяся на технологии унифицированных коммуникаций и, как следствие, на IP. При этом средства для совместной работы расширяют концепцию унифицированных коммуникаций для обеспечения взаимодействия между организацией и ее партнерами.

Андрей Ковязин

— UC была одной из первых технологий, успешно мигрировавшей на IP, что подтверждается данными продаж во всем мире на протяжении последних нескольких лет, при этом физический уровень может быть разнообразным: от волоконной оптики до беспроводных технологий.

Евгений Куриленко

— Скорее, это ее венец. Трудно себе представить следующий этап после объединения всех сервисов в единое информационное пространство или единую платформу управления и взаимодействия.

Алексей Садовский

— Начиная 10 лет назад продавать на российском рынке call-центр на базе IP-технологий, многие компании часто сталкивались с недоверием и непониманием у клиентов, сейчас

же использование IP является нормой в построении голосовых коммуникаций. То же касается и технологий UC – универсальность транспортной сети в итоге приведет и к унификации обмена обращениями.

Мы постоянно на связи и дело только за совершенствованием инструментария для отслеживания доступности абонента по тем или иным каналам связи в конкретное время и

унификации доставки сообщения по любому доступному каналу.

Николай Школьников

— Скорее, IP-АТС – это ступень эволюции. Унифицированные коммуникации представляет собой набор приложений, разработанных для оптимизации и позволяющих в полной мере раскрыть все возможности современного IP-оборудования.

Унифицированные коммуникации представляет собой набор приложений, разработанных для оптимизации и позволяющих в полной мере раскрыть все возможности современного IP-оборудования.

— Согласны ли вы с тем, что IP-сети – основа для любых современных электронных корпоративных систем, начиная от телекоммуникаций и заканчивая комплексными

системами безопасности?

Андрей Ковязин

— IP-сети – это еще один удобный способ повысить гибкость сервисов, при этом сократив TCO, поэтому можно с уверенностью сказать, что процесс миграции на IP будет продолжаться и в обозримом будущем.

Евгений Куриленко

— Безусловно. IP-сети, как я уже говорил, есть повсюду, и в настоящий момент прогресс направлен на улучшение качества этих каналов и их быстродействие. Развиваются и

беспроводные технологии – сейчас некоторые сети, например LTE, не сильно уступают по пропускной способности проводным. Это позволит пользоваться унифицированными

Это позволит пользоваться унифицированными

коммуникациями везде: на работе, в дороге, на отдыхе и т.д.

Алексей Садовский

— Да. Наша жизнь – это постоянный обмен информацией, и ничего лучше, чем IP-сети, для ее передачи пока не придумали. Год от года технологии совершенствуются, каналы

становятся все более широкими, позволяя передать по ним все более сложный контент.

Николай Школьников

— Безусловно, с развитием инфраструктуры и проникновением ШПД в России IP-сети становятся основой корпоративных коммуникаций. Использование IP-оборудования позволяет оптимизировать основные бизнес-процессы и повысить взаимодействие между сотрудниками компании. Это касается, например, использования видеоконференц-систем для проведения совещаний. На сегодняшний день многие руководители компаний убедились в том, что использование IP-оборудования является экономически обоснованным и безопасным с точки зрения защиты конфиденциальной информации.

Журнал «Технологии и средства связи», №5

Ссылка на источник

IP-технологии в простых и понятных примерах

DHCPВы проснулись после дикой пьянки. Первые ваши слова «Кто я?» и «Где я?». Сосед, который не запивал водку пивом, вам сообщает все ваши параметры: кто вы и где. Этот сосед выступает в роли DHCP-сервера. Учтите, что в сети могут быть так называемые «ложные DHCP-серверы», например жена – на ваш вопрос «Кто я?» она выдаст неверную информацию: «алкоголик ты проклятый». Так что не всегда динамическая выдача параметров безопасна, рекомендуется записывать свои параметры (как зовут, ваш адрес и т.д.) на бумажке.

маршрут по умолчанию

Подойтите к прохожему и спросите «не подскажите ли вы как пройти к моргу имени Невмировича-Данченко?». С большой долей вероятности вас пошлют на три известные буквы. Так вот это и есть маршрут по умолчанию. Другими словами, если адрес назначения не известен, то пакеты посылаются на маршрут по умолчанию (синонимы: шлюз по умолчанию, dafault gateway).

Так вот это и есть маршрут по умолчанию. Другими словами, если адрес назначения не известен, то пакеты посылаются на маршрут по умолчанию (синонимы: шлюз по умолчанию, dafault gateway).

понятие TTL

Представьте себе, что вам 5 лет и вы хотите кушать. Вы идете к папе и говорите: «Папа, я хочу кушать». Ваш папа смотрит телевизор и согласно таблице маршрутизации он посылает вас к маме. Вы идете к ней и просите «Мамааа, я хочу кушать». Мама болтает с подругой по телефону и согласно своей таблице маршрутизации посылает вас к папе. И так вы ходите как дурак от папы к маме и обратно, туда-сюда, туда-сюда, а все потому, что криворукие админы (родители папы и мамы) неправильно настроили таблицу маршрутизации. Чтобы защититься от таких ситуаций придумали понятие TTL (Time To Live), что применительно к нашей ситуации означает количество терпения у мальчика, пока он не скажет «задрало!» и не упадет перед ногами мамы или папы в беспомощном состоянии. Последний, по правилам (стандарты – это «так заведено в семье»), обязан послать короткий нелестный отзыв адрес того, кто послал мальчика кушать. Это так называемый ICMP-пакет «мальчик издох».

Это так называемый ICMP-пакет «мальчик издох».

ping

Вы, конечно, бывали в ситуации «сам дурак». Вы кричите «Петя, ты дурак!», а в ответ слышите: «Вася, сам дурак!». Это простеший пинг. Вы только что пропинговали Васю.

Не все отвечают на пинги, особо культурные, например, Microsoft.com, не утруждают себя реагированием на ваши запросы. С такими переругиваться бесполезно: мы знаем, что они слышат и злятся, но реакции добиться не можем. Тем не менее, пинг – неплохой способ узнать, жив ли хост, ведь пиная труп ногами не добьешься реакции «сам дурак».

traceroute

Представьте себе, что вы живете на 9м этаже и хотите узнать всех жильцов, которые живут от вас до Клавки с 3-го. Берете взрывпакет и, исходя из формулы ускорения свободного падения, рассчитываете время взрыва пакета над 8-м этажом. Это TTL=1.

После того, как пакет рванет — выглянет озверевшая рожа соседа с 8-го этажа. Время реакции зависит от загруженности сервера, т.е. от занятости соседа и от шейпов, т. е. в воздухе ли ваша система или вы живете на планете, где атмосфера — жидкий азот. Так вот, если вообще не дождетесь ответа — ваш сосед глухой, то есть у него запрещены ICMP-ответы либо он запретил их только для вас, если его уже заколебали ваши финты и он научился вас игнорировать. Дальше выставляете TTL=2 и т.д. Не забывайте, что если Клавка живет выше вас – это no route to host.

е. в воздухе ли ваша система или вы живете на планете, где атмосфера — жидкий азот. Так вот, если вообще не дождетесь ответа — ваш сосед глухой, то есть у него запрещены ICMP-ответы либо он запретил их только для вас, если его уже заколебали ваши финты и он научился вас игнорировать. Дальше выставляете TTL=2 и т.д. Не забывайте, что если Клавка живет выше вас – это no route to host.

Найдено Дмитрием (Napalm) Геруссом на развлекательном сайте voffka.com.

Сетевые решения. Статья была опубликована в номере 03 за 2005 год в рубрике PRIcall

IP-просвещение: особенности освоения рынком новых технологий

В рубрику «IP-security» | К списку рубрик | К списку авторов | К списку публикаций

Успешное построение IP-систем безопасности требует от заказчиков и инсталляторов знания одновременно сетевых технологий, принципов построения систем безопасности и умения грамотно комбинировать знания в обеих областях

Редакция побеседовала с представителями компаний, уделяющих значительное внимание обучению своих клиентов и заказчиков в области IP-технологий. Эксперты рассказывают о том, какие аспекты сетевых

технологий являются наиболее сложными для понимания пользователей, а также какие методы позволяют наиболее эффективно и наглядно доносить информацию до аудитории.

Эксперты рассказывают о том, какие аспекты сетевых

технологий являются наиболее сложными для понимания пользователей, а также какие методы позволяют наиболее эффективно и наглядно доносить информацию до аудитории.

1. С какими трудностями вы сталкиваетесь, донося особенности и преимущества технологий IP-видеонаблюдения до заказчиков и инсталляторов?

2. Какие IP-технологии оказываются самыми сложными для понимания заказчиком? Почему, на ваш взгляд?

3. Какие материалы, приемы и условия помогают вам лучше доносить информацию об IP-решениях до заказчиков?

4. Какое, на ваш взгляд, самое главное преимущество IP-видеонаблюде-ния ищут для себя заказчики?

А.А. Пирогов

Руководитель направления цифровых систем видеонаблю-дения компании «Сатро-Паладин»

Главный челлендж

По роду своей деятельности мне довольно часто приходится разъяснять особенности и преимущества IP-видеонаблюдения нашим клиентам и партнерам. Понятно, что степень подготовки довольно различная: от полнейшего непонимания, о чем идет речь, до весьма высокого уровня знаний в области сетевых и IP-тех-нологий. Соответственно и подход разный: либо это объяснение основ сетевых технологий (что такое компьютерная сеть, IP-адрес и т.д.), либо достаточно обозначить тему «IP-видеона-блюдение» и можно описывать преимущество конкретных моделей и решений разных производителей. Но в любом случае всегда необходимо учитывать уровень подготовки слушателей и постараться «разложить все по полочкам», а не «впаривать» модный девайс. Понятно, очень многих людей ввергает в ступор вопрос «А вы пробовали пинговать вашу камеру (или регистратор)?», но это не является поводом не попытаться объяснить, что такое IP-видео.

Понятно, что степень подготовки довольно различная: от полнейшего непонимания, о чем идет речь, до весьма высокого уровня знаний в области сетевых и IP-тех-нологий. Соответственно и подход разный: либо это объяснение основ сетевых технологий (что такое компьютерная сеть, IP-адрес и т.д.), либо достаточно обозначить тему «IP-видеона-блюдение» и можно описывать преимущество конкретных моделей и решений разных производителей. Но в любом случае всегда необходимо учитывать уровень подготовки слушателей и постараться «разложить все по полочкам», а не «впаривать» модный девайс. Понятно, очень многих людей ввергает в ступор вопрос «А вы пробовали пинговать вашу камеру (или регистратор)?», но это не является поводом не попытаться объяснить, что такое IP-видео.

Нетривиальные технологии

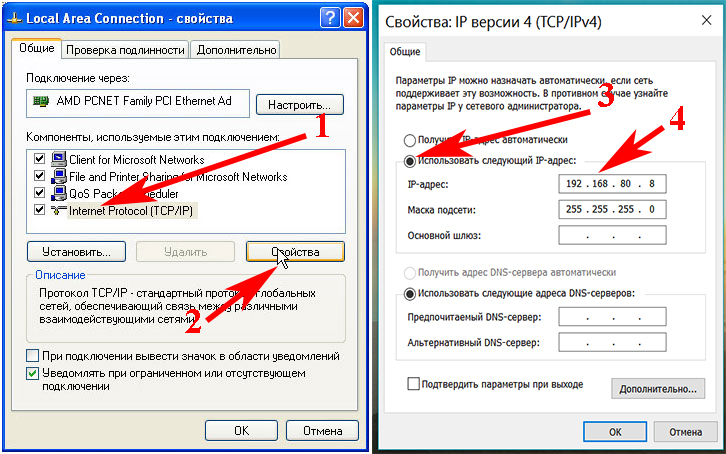

На мой взгляд, самым сложным является этап проектирования локальной вычислительной сети и интеграция системы видеонаблюдения в глобальную сеть Интернет (по хорошему этим должны заниматься специально подготовленные люди – системные и сетевые администраторы). Особенно это важно, если проектируется система для крупных объектов с распределенной структурой, сложной иерархией доступа и системой защиты сети от несанкционированного вторжения, а также сложной системой защиты информации (банки, промышленные предприятия, государственные и военные организации и т.д.).

Особенно это важно, если проектируется система для крупных объектов с распределенной структурой, сложной иерархией доступа и системой защиты сети от несанкционированного вторжения, а также сложной системой защиты информации (банки, промышленные предприятия, государственные и военные организации и т.д.).

Как объяснить?

В своей работе я использую специально подготовленные презентации по основам IP и особенностям оборудования, а также демо-оборудование, которое позволяет наглядно показать клиентам, что IP работает и его можно применять в своей работе.

Чего хочет заказчик?

Качество изображения и простоту инсталляции (особенно с использованием существующей ИТ-инфраструктуры объекта). Возможность построения беспроводных сетей для нужд видеонаблюдения.

Е.С. Кин

Менеджер по развитию бизнеса компании Nedap Security Management

Главный челлендж

На мой взгляд, основной проблемой в начале знакомства заказчиков и инсталляторов с нашим сетевым решением является их некое внутреннее предубеждение к словосочетанию «IP-система контроля доступа». Заказчик изначально уверен, что сейчас он услышит «очередную вариацию на известную тему», и в большинстве случаев бывает приятно удивлен информацией о решении, которое не просто имитирует работу компонентов СКУД по сети, а максимально полно использует все возможности, предоставляемые современными стандартами ИТ-индустрии. Суть проблемы состоит в том, что большинство современных систем контроля доступа имеют унаследованный дизайн по крайней мере 15-летней давности и не рассчитаны на адаптацию к последним достижениям ИТ в области коммуникаций, программного и аппаратного обеспечения. Обычно к существующим системам старого дизайна производители добавляют сетевой конвертер и выдают за решение «на основе IP», хотя в действительности они не охватывают реальные преимущества новой технологии. Поэтому каждый раз, когда мы знакомим потенциального клиента или партнера с нашим решением, мы стараемся сформировать в его сознании правильное понимание самого понятия IP-СКУД.

Нетривиальные технологии

В нашем случае клиент зачастую бывает просто не готов к пониманию того, что настоящая IP-система, это не просто замена интерфейсной шины СКУД c RS-485 или «токовой петли» на Ethernet, но и принципиально другой подход к построению, идеологии эксплуатации и интеграции СКУД с различными внешними системами, работающими в сети заказчика.

Например, полноценная реализация протокола TCP/IP в контроллерах СКУД позволяет создавать распределенные решения, основанные на принципе децентрализации данных в системе.

Все права доступа и запрограммированные действия определяются и обрабатываются на уровне контроллеров системы. Это означает, что управление системой и необходимый уровень безопасности гарантированы, несмотря на доступность сети или сервера. Действительно, «сетевая» система может функционировать независимо от доступности сервера. То есть полноценные IP-контроллеры СКУД могут напрямую связываться друг с другом и с другими IP-устройствами в сети заказчика, например с сетевыми камерами наблюдения.

Так называемые одноранговые (peer-to-peer) коммуникации между контроллерами и другими сетевыми устройствами в сочетании с максимально распределенным функционалом системы позволяют создать надежную, независимую от сервера структуру, особенно важную для постоянно расширяемых и территориально раcпределенных объектов.

Собственно, сам момент объяснения заказчику того, что нормальным режимом работы для системы должен быть режим работы без активного взаимодействия с центральным сервером, является для большинства из них полной неожиданностью.

Основной проблемой в начале знакомства заказчиков и инсталляторов с нашим сетевым решением является их некое внутреннее предубеждение к словосочетанию «IP-система контроля доступа». Заказчик изначально уверен, что сейчас он услышит «очередную вариацию на известную тему», и в большинстве случаев бывает приятно удивлен информацией о решении, которое не просто имитирует работу компонентов СКУД по сети, а максимально полно использует все возможности, предоставляемые современными стандартами ИТ-индустрии

Вторым, не менее серьезным моментом в объяснении преимуществ полноценной работы по сети является возможность работы IP-СКУД в уже существующей сети заказчика. На мой взгляд, правильно спроектированные сетевые контроллеры СКУД должны поддерживать систему динамического распределения адресов (DHCP) и быть способными взаимодействовать между собой в многоранговых сетях, не требуя специально выделенных фиксированных адресов в сети заказчика. То есть заказчик не делает дополнительных серьезных вложений в создание отдельной подсети специально для развертывания СКУД. Напротив, таким образом владелец объекта оптимизирует свои предыдущие инвестиции в сетевую инфраструктуру здания.

Основным доводом для скептиков при обсуждении вопросов интеграции существующих сетевых стандартов в оборудование СКУД является мнение о недостаточной защищенности соединений по протоколу TCP/IP. Известным и проверенным в ИТ-индустрии решением этой проблемы является организация защиты обмена данными между компонентами IP-системы при помощи VPN-соединения по SSL-протоколу. Это и является одним из наших аргументов для заказчика в пользу применения общей корпоративной сети, в том числе и для работы IP-СКУД.

Как объяснить?

Думаю, что в этом вопросе просто не существует некоторого общего совета на все случаи жизни, и способ подачи информации заказчику, на мой взгляд, не имеет некоей яркой «IP-окраски». Безусловно, как компания, постепенно входящая на российский рынок, мы знакомим заказчика с нашим внушительным портфелем кейсстади по всему миру, в котором есть примеры из самых разных отраслей промышленности и сфер бизнеса, а также различных образовательных учреждений, правоохранительных структур, органов здравоохранения и государственной власти. Кроме того, весь мой многолетний опыт работы на рынке СКУД говорит о том, что лучший довод для компании-инсталлятора – это возможность посмотреть на образцы оборудования «живьем», получить его на собственные тесты. Ну и, конечно, мы никогда не упускаем возможности пригласить наших потенциальных клиентов на экскурсию в наш головной офис и на нашу ультрасовременную высокотехнологичную фабрику в Грюнло (Нидерланды), а также посетить объекты наших ключевых клиентов в Европе.

Чего хочет заказчик?

Сегодня, на мой взгляд, большинство серьезных заказчиков не интересуют отдельные компоненты систем безопасности как таковые. Клиенты заинтересованы в решениях, которые позволят им рационально использовать инвестиции в систему безопасности, повышая эффективность работы различных подразделений компании, тем самым снижая общие затраты на бизнес. Поэтому мы стараемся рассказать заказчикам и инсталляторам о преимуществах полноценных IP-решений. Использование системы контроля доступа как неотъемлемой части бизнес-процесса может принести пользу не только в вопросах охраны здания.

Система контроля доступа обеспечивает информацию, которая может быть использована для максимизации эффективности работы других систем, и именно здесь ключевым является использование существующей сетевой инфраструктуры. Информация о контроле помещения может управлять освещением, системой вентиляции и кондиционирования или сообщать о наличии свободной переговорной комнаты. Информация о событиях в IP-СКУД может быть использована для передачи изображения в IP CCTV или для изменения уровня безопасности. Карты пользователей могут применяться для открытия дверей, доступа в ящики, покупки обеда и входа в сеть. Интеграция базы данных минимизирует ввод данных и ведет текущий учет. Это и многое другое может быть достигнуто именно путем эффективного использования существующей ИТ-инфраструктуры.

Н.А. Ли

Инженер отдела технической поддержки компании «Аквилон-А Системы Безопасности»

Главный челлендж

Основная проблема – это низкий уровень знаний заказчиков и инсталляторов о сетевых технологиях в целом и о технологиях IP-видеонаблюдения в частности.

Среди конечных заказчиков (и даже пока и среди инсталляторов) очень мало универсальных профессионалов, которые разбирались бы и в сетевых, и в чисто телевизионных вопросах. А если и есть два высококвалифицированных специалиста, им может быть сложно договориться, поскольку они говорят на разных языках. Сетевик может искренне считать, что одна 5-мегапиксельная камера имеет в 12 раз большее разрешение, чем современная аналоговая, и поэтому способна заменить 12 таких камер. Вопрос, где повесить такую камеру, чтобы она заменила 12 аналоговых, размещенных в разных помещениях объекта.

С другой стороны, проектировщик CCTV, которому по силам мгновенно расставить камеры на экспликациях и определить фокусные расстояния объективов, может воодушевиться прекрасным современным лозунгом «All over IP» и искренне считать, что если имеется доступ в сеть в любой точке, где есть камера, то более ничего прокладывать не надо. А потом он удивляться, что количество «воды», которое пытаются дополнительно закачать в «трубы», превышает их пропускную способность и что поток от трех IP-камер может быть больше, чем от 16-канального сетевого видеорегистратора. Как правило, вначале клиент, имея весьма скудные знания в сетевых технологиях, представляет себе IP-систему видеонаблюдения слишком упрощенно. Получив же более четкое представление о проблеме, клиент зачастую предпочитает идти более привычным путем, в силу инерции мышления, даже отказавшись от всех преимуществ IP-решения.

Нетривиальные технологии

IP-технологии вообще сложны для понимания неспециалистом. Самые сложные для понимания, это пожалуй:

- все вопросы, связанные с проектированием и анализом пропускной способности сети;

- принципы сжатия видеоданных и передачи потокового видео по сетям;

- Интернет-технологии;

- технологии защиты информации и вообще технологии сетевой безопасности.

Труднее всего осознать, что важнейшим вопросом при внедрении системы IP-видеонаблюдения является вопрос грамотного проектирования системы в целом, с учетом специфики безопасности.

Как объяснить?

Компания «Аквилон-А Системы Безопасности» старается быть в курсе всех передовых технологий в области видеонаблюдения и всех современных методик преподавания новых дисциплин. Мы активно занимаемся популяризацией IP-технологий, стараемся в максимально доступной форме освещать все вопросы, связанные с IP-видеонаблюдением. Мы открыты для сотрудничества, и зачастую новые способы взаимодействия нам подсказывают сами клиенты, ведь им не меньше нашего необходимо детальное понимание технологий IP-видеонаблюдения для успешного внедрения, инсталляции или обслуживания.

Однако всем нам надо отчетливо понимать, что радикальное улучшение восприятия новой научно-технической информации возможно только в отдаленном будущем при условии существенного улучшения преподавания естественных наук, в первую очередь математики и физики, в начальной, средней и высшей школе.

Чего хочет заказчик?

Главное требование заказчика – как и десять лет назад – это повышение качества изображения. Аналоговое видеонаблюдение достигло своего «промежуточного потолка» по разрешающей способности; стандарт D1 (720х576 = 0,4 Мпкс), казалось бы, обозначил верхнюю границу разрешения для аналоговых решений. Только не следует забывать о существовании и развитии аналогового видеонаблюдения стандарта HDcctv. В некоторых случаях это может составить существенную конкуренцию IP-решениям. В настоящее время IP-видеонаблюдение перешагнуло упомянутый выше рубеж, позволяя получать изображение сверхвысокого разрешения, вплоть до десятков мегапикселей. Естестственно, за возможность детально рассмотреть интересующий объект приходится платить повышением объема хранимых и передаваемых видеоданных, однако современные технологии позволяют решить и эту проблему.

О.Ю. Никулин

Менеджер компании Pelco по России и Беларуси

Главный челлендж

Ввиду типичной для нашего бизнеса закрытости проектов и, как следствие, низкой осведомленности большинства потенциальных заказчиков о реализованных проектах плюс не слишком уж и высокой распространенности IP-систем в России, каждое общение с заказчиком превращается в своеобразный ликбез. Представители производителя вынуждены рассказывать о своей системе, начиная с Адама и Евы. Мало кто слышал о мультикасте, мало кто разбирается в сетевых протоколах.

Нетривиальные технологии

IP-видеонаблюдение неразрывно связано с сетевыми технологиями. Сетевые протоколы, подбор и настройка сетевого оборудования – это вещи слишком далекие для большинства работников индустрии безопасности. У подавляющего числа заказчиков служба безопасности не имеет ничего общего с ИТ-департаментом. Поэтому заказчикам «старой» школы аналоговые сигналы более близки и понятны. Аналоговое видео или есть, или его нет; если нет – проверь соединения. Передача IP-видеопотоков требует знаний сетевых технологий. И не все готовы учиться.

Как объяснить?

Самое эффективное – подключить ИТ-специалистов. Самые серьезные проекты генерятся и реализуются через системных интеграторов. Вследствие специфики работы специалисты этих компаний прекрасно разбираются в сетях и имеют выход на ИТ-департаменты заказчика.

Чего хочет заказчик?

Кому-то это может показаться странным, но в первую очередь экономию. При большом числе видеокамер и серьезных требованиях к глубине архива IP-видеосистема становится ощутимо более дешевой по сравнению с аналоговым видео. Это достигается уменьшением числа дисков за счет современных возможностей компрессии и меньшим количеством регистраторов благодаря большей производительности и возможности построения распределенной системы. Ну и плюс большая детализация изображения (мегапиксельность), возможности неограниченного расстояния передачи видеосигнала без потери качества, видеоаналитика, повышающая эффективность работы охранника, возможность использования существующих каналов связи.

А.Г. Спиридонов

Продакт- менеджер компании LG Security

Главный челлендж

Использование IP-технологий для построения системы безопасности позволяет добиться значительной гибкости, что, в свою очередь, требует существенных инвестиций. Этот факт в сочетании с приверженностью некоторых заказчиков к применению аналоговых камер усложняет процесс обоснования проекта. Однако при более детальном рассмотрении всех преимуществ, которые дают IP-технологии, целесообразность вложения средств становится абсолютно понятной.

Нетривиальные технологии

Одной из самых сложных задач для понимания заказчиком является построение мощной, правильно спроектированной локальной сети. К сожалению, общепринятое мнение простоты установки IP-камер дает отрицательные результаты. Многие заказчики считают, что можно легко поставить 20 2-мегапиксельных IP-камер в существующую локальную сеть компании с пропускной способностью 100 Мбит, в которой уже установлено 50 рабочих мест. Однако выделенной сети в 1 Гбит зачастую может оказаться недостаточно.

Вторая проблема – это фактическое отсутствие стандартов (ONVIF и PSIA только начинают внедряться большинством производителей). Если в аналоговом видеонаблюдении любая видеокамера любого производителя была совместима с любым видеорегистратором, то для IP-видеонаблюдения важна совместимость компонентов.

Как объяснить?

Самым эффективным способом, на мой взгляд, является демонстрация работы установленной системы в демо-зале (а еще лучше – на действующем объекте) с рассказом о тех преимуществах, которые были достигнуты благодаря применению цифровых камер.

Чего хочет заказчик?

Безусловно, высокое качество изображения (только использование IP позволяет достичь разрешения больше чем 720х576), гибкость и масштабируемость системы, развитые функции видеоаналитики, а также возможность построения беспроводных систем видеонаблюдения.

Д.Н. Стрельцов

Региональный менеджер компании Mitsubishi Electric EVS по России и СНГ

Главный челлендж

В настоящий момент большинство заказчиков и инсталляторов знакомы с IP-технологиями, и мы уже не тратим время на представление базовых знаний. Не нужно объяснять, что такое IP-камера, на наших семинарах мы рассказываем, как наиболее эффективно использовать достоинства IP-технологий для модернизации существующих и создания новых систем видеонаблюдения. Самый главный постулат, который мы стараемся донести: не стоит «с головой бросаться» в IP – надо обдуманно применять новые технологии. Ведь помимо прекрасной картинки мегапиксельного разрешения, которую может выдать современная камера, необходимо эту картинку записать, хранить, а потом еще и найти в большом объеме информации. Поэтому мы стараемся говорить о том, где и как эффективно использовать мегапиксельные камеры, где – IP-камеры стандартного разрешения, а где – аналоговые технологии. И самое главное – мы даем инструмент, позволяющий объединить все это в единую систему.

Нетривиальные технологии

Наиболее сложные моменты – это те, с которыми встречаешься впервые. Именно поэтому мы стараемся не только демонстрировать оборудование, но и обучать азам IP-технологий, чтобы в дальнейшем слово IP не вызывало отрицательных эмоций, а полученные знания позволяли грамотно проектировать системы видеонаблюдения. Хотелось бы также отметить, что сложность в понимании вызывают зачастую не сами технологии, а отсутствие единой терминологии. Так, к примеру, слово server может иметь абсолютно разное толкование у разных производителей.

Как объяснить?

Для того чтобы рассказать специалистам служб безопасности об IP-технологии, а также о гибридных решениях на базе оборудования Mitsubishi Electric, дающих возможность постепенного перехода от аналогового к IP-видеонаблюдению, либо использовать в рамках одного проекта достоинства и тех и других, мы проводим обучающие семинары. В прошлом году состоялось большое мероприятие для сотрудников служб безопасности банков. А в сентябре этого года стартовало наше, ставшее уже традиционным, роад-шоу от Владивостока до Санкт-Петербурга. В 10 крупнейших городах России мы собираем представителей служб безопасности банков, торговых организаций, государственных учреждений, монтажных и строительных организаций. В рамках этих семинаров мы стараемся дать в первую очередь практические навыки для построения экономичных и в то же время эффективных систем видеонаблюдения с использованием гибридных технологий. Каждый участник семинара получил диск с полной технической информацией об оборудовании Mitsubishi Electric и программном обеспечении Net Hunter IP, а также специально подготовленную нашими специалистами «Тетрадь проектировщика».

Кроме того, в этом году нами запланировано несколько вебинаров – онлайн-семинаров, в рамках которых мы дадим все необходимые материалы и рассмотрим реальные кейсы построения гибридных систем видеонаблюдения на объектах различного уровня сложности.

Чего хочет заказчик?

В настоящее время основными драйверами развития IP-видеонаблюдения являются мегапиксельные камеры и аналитические возможности, реализуемые как самими камерами, так и ПО. Оба эти фактора в совокупности позволяют иметь прекрасную информативную картинку, а также архив полезной информации, запись которой инициирована аналитическими функциями. IP-технологии также позволяют легко расширять существующие системы видеонаблюдения, особенно если есть необходимость добавить 1–2 камеры в уже работающую систему.

С.С.Трапани

Бренд-менеджер в России и СНГ компании AVerMedia Information, Inc.

Главный челлендж

Основная сложность – это отсутствие стабильного спроса на новые технологии. Есть запросы, есть вопросы, есть интерес заказчика. Но в реальные проекты складываются единичные переговоры.

Нетривиальные технологии

Самый сложный вопрос для понимания – это интеграция регистратора и IP-камеры. Процесс «прописывания» камеры занимает много времени. Иногда даже складывается впечатление, что интеграция занимает больше времени, чем разработка новой модели, так как к моменту релиза прошивки у производителя появляется новая линейка камер.

Интереснее всего рассказывать о существующих инсталляциях, а также вживую показывать работу системы

У некоторых клиентов, тестирующих оборудование с конкретной камерой, возникает проблема их нестыковки, хотя камера заявлена в списке поддержки. Обычно это связано с тем, что производитель камеры обновил прошивку, добавив какие-то функции. Результат: регистратор «не видит» камеру. Выход: переход на старую прошивку, что не всегда хорошо отражается на работе камеры. Да и менталитет нашего заказчика не позволяет использовать новый девайс со старой прошивкой. Еще одна проблема – пропускная способность наших сетей. Пустив по сети сразу несколько IP-камер 1,3–2,3 Мпкс 25 кадр/с, можно полностью забить канал. Получается, что надо отдельно строить IP-сеть только для видеонаблюдения.

Как объяснить?

На мой вкус, интереснее всего рассказывать о существующих инсталляциях, а также вживую показывать работу системы. Особый интерес заказчики проявляют при демонстрации гибридных систем, так как на их глазах творятся чудеса – старая аналоговая система постепенно превращается в современную и элегантную IP.

Чего хочет заказчик?

Главные преимущества, которые стремятся получить заказчики, – это функциональность и удобство пользования. Расширение функций систем видеонаблюдения за счет IP очевидно – технологии идут только вперед, предлагая пользователю все больше и больше возможностей. С точки зрения удобства – это отсутствие проводов. Камеры, джойстики, датчики, PTZ, монитор – все можно подключить через сеть. Красота! «Мечта любой домохозяйки». И, напоследок, два финальных аккорда преимуществ:

- PoE, или питание через сеть Ethernet;

- Wi-Fi-системы. Включил камеры в сеть – и все заработало. Вообще без проводов.

А.Н. Попов

Руководитель отдела продаж компании «Хай-ТекСекьюрити»

Главный челлендж

Обращая внимание на инновационные технологии, заказчик рассчитывает открыть для себя новые и ранее недоступные возможности. Но, к сожалению, как во всем новом, цена идет впереди возможностей. Поэтому главной трудностью во внедрении вышеупомянутых систем на базе IP-технологий является их дороговизна.

Нетривиальные технологии

Нет проблемы понимания или непонимания заказчиком какой-то отдельно взятой IP-технологии. Проблема заключается в понимании принципов работы и построения систем, а также желании идти навстречу инновациям.

Как объяснить?

На мой взгляд, независимо от того кто является твоим клиентом – конечный потребитель или инсталлятор, лучшим способом донести информацию является наглядная демонстрация возможностей той или иной системы. Именно поэтому в офисе компании «Хай-Тек Секьюрити» развернуты демонстрационные стенды по всем направлениям систем безопасности Bosch.

Чего хочет заказчик?

Заказчик ищет в IP-технологиях, во-первых, новые возможности, а во-вторых, оптимальное соотношение цены и этих возможностей.

Судя по ответам уважаемых экспертов, тема донесения информации об IP-технологиях до участников рынка весьма актуальна, и в процессе общения с коллегами и потенциальными заказчиками возникает немало сложных моментов.

Заказчики зачастую слышали о чудесах IP-технологий для систем безопасности и желают «мегапиксельных резрешений», «беспроводных технологий» и «простых интеграций»… но не совсем понимают множество сложностей, с которыми придется столкнуться. Тут специалистам часто оказывают медвежью услугу маркетологи производителей IP-техники своими любимыми слоганами типа «просто подключи к сети» или «неограниченная дальность передачи данных», а ведь в реальности, чтобы «просто подключить к сети», требуется предварительно очень внимательно все рассчитать, а иногда и заново спроектировать и проложить сеть. Тем более когда речь идет о мегапиксельном видеонаблюдении. Здесь зачастую нужно знать меру и уметь объяснить заказчику, что одна видеокамера на 12 Мпкс это, конечно, хорошо, но его задачу лучше решат 3 камеры по 2 Мпкс…

Немало трудностей возникает и при общении с представителями службы безопасности заказчика, которые часто далеки от IP-технологий, а с представителями ИТ-отделов своих организаций просто не могут найти общий язык. Здесь специалистам рекомендуется привлекать для общения именно представителей ИТ-департамента заказчика.

Есть и другие нюансы. Например, в области IP-видеонаблюдения «информационный шум» довольно «громок», а в области других систем безопасности, например СКУД, «аналоговое мышление» уверенно не сдает позиции, и специалистам при общении с заказчиками приходится переубеждать их во многих вопросах, в том числе в вопросах обеспечения безопасности сетевых протоколов…

Сложности добавляет и такая особенность рынка, как закрытость информации о проектах – не все готовы делиться положительным опытом установки IP-систем безопасности на своих объектах. А ведь как раз наглядная демонстрация успешных проектов, по мнению экспертов, – лучший способ убедить новых клиентов.

Но специалисты не унывают и уже обладают большим опытом по «работе с сомнениями» заказчика. Активно используются как классические методы донесения информации (презентации, роад-шоу, наглядные демонстрации оборудования в работе), так и новые – например, ве-бинары (онлайн-семинары в Интернете).

Отрадно и то, что многие заказчики разумно и аккуратно подходят к требованиям, предъявляемым к системе безопасности. Все чаще звучат вопросы не просто о «мегапиксельной картинке, чтобы все видно было», но и об экономии за счет единой инфраструктуры передачи данных, об общей стоимости владения, об интеграции, о видеоаналитике…

Тем не менее специалистам часто приходится «работать на будущее» – заказчикам интересны технологии и возможности, но платить за них сейчас они не всегда готовы и по старинке покупают аналоговые системы, которые пока дешевле. Но ведь отложенный спрос тем и хорош, что однажды будет реализован, и тут пожнут плоды своих трудов как раз те компании, которые уже сейчас, не скупясь, доносят до заказчиков информацию о преимуществах своих IP-технологий для построения систем безопасности.

Опубликовано: Журнал «Системы безопасности» #5, 2010

Посещений: 6493

В рубрику «IP-security» | К списку рубрик | К списку авторов | К списку публикаций

Перспективы IP-технологии | Сети/Network world

эксперты предсказывают, что когда-нибудь связь по Internet станет столь же привычной, как телефонная. Возможно, все так и будет, но нам предстоит долгий путь в это светлое будущее.

В США доход операторов общедоступных сетей составляет около 200 млрд дол., причем не более 30 млрд относятся к тем или иным услугам по передаче данных. Нет сомнения, что трафик данных повлияет на инфраструктуру сетей общего пользования. Максимум пропускной способности для приложений передачи данных часто превышает пиковый размер полосы пропускания для телефонной связи в 10—100 раз.

В настоящее время пропускная способность общедоступной сети делится на фиксированные интервалы, кратные 64 кбит/с, что неэффективно для крайне неравномерного трафика данных. Мы вступаем в XXI век, когда операторы связи будут получать 80% прибыли от служб, не связанных с передачей речи. Но чем больше данных, тем неэффективнее используется сеть. Следовательно, общедоступные сети должны измениться.

Правда, утверждение, что IP является движущей силой революционных перемен в инфраструктуре сетей общего пользования, вовсе не означает, что IP станет основой этой инфраструктуры. IP не умеет резервировать сетевые ресурсы, чтобы приложение при любых условиях имело гарантированое быстродействие. А раз так, IP нельзя назвать идеальным механизмом для передачи речи, видео по стандарту Н.320 или других типов трафика данных, для которого сейчас используются выделенные линии. И если мы стремимся создать оптимальные сети, то нелогично переходить от стратегии, неоптимальной для данных, к стратегии, неоптимальной для телефонной связи.

Мультиплексирование с разделением времени (TDM) заменит некая форма статистического мультиплексирования, при которой выделение полосы пропускания для приложений будет носить неравномерный или, наоборот, постоянный характер, — в зависимости от потребностей приложения. Однако из этого не следует, что наступают последние дни традиционной телефонии. Телефонные коммутаторы будут существовать еще не одно десятилетие, так что сетевым коммутаторам и IP-маршрутизаторам придется еще долго делить с ними TDM-магистрали.

Компании-операторы Williams, Sprint и Bell Atlantic уверены в успехе АТМ как многофункциональной архитектуры будущего. Это не означает, что пользователям понадобится платить за услуги АТМ или оборудование для подключения к такой сети. АТМ будет скрыта в недрах общедоступных сетей, подобно современной сети SONET (Synchronous Optical Network). В результате, мы получим не новый тип услуг, а способ сосуществования телефонных сетей, необходимых пользователям и сервис-провайдерам сегодня, и сетей передачи данных, которые потребуются им завтра.

Протокол IP стал безусловным победителем гонки за звание лучшего интерфейса между сетью и потребителем (User-Network Interface, UNI) для передачи данных. Это — достойная победа, но она не делает IP автоматически лучшей основой инфраструктуры сетей общего пользования.

Возможный союз на основе оптоволокных сетей аналоговой телефонии, IР-данных, транспортных протоколов АТМ и мультиплексирования по длине волны вызывает пристальный интерес, но его претворение в жизнь может оказаться невероятно трудным, если мы не смиримся с реальным положением вещей. Понимание ограниченности IP как основы сетевого взаимодействия не преуменьшает значения этого протокола для новых приложений, которые способны принести реальную прибыль. Попытки превратить IP в нечто, чем он на самом деле не является, наносят ущерб и самой технологии, и всем нам как сетевым пользователям.

ОБ АВТОРЕ

Томас Нолл (Thomas Nolle) — президент компании CIMI, занимающейся анализом технологий. С ним можно связаться по адресу [email protected]Поделитесь материалом с коллегами и друзьями

Internet of Things, IoT, технологии и стандарты Интернета вещей

Термин «Интернет вещей» (Internet of Things, IoT) был предложен в 1999 году Кевином Эштоном, одним из трех основателей Центра автоматической идентификации Массачусетского университета (Auto-ID Center). Существует несколько определений этого термина, и каждое из них недостаточно точное. Мы будем использовать определение, предложенное компанией Gartner (той самой, которая придумала термин ERP):

«Интернет вещей — это сеть физических объектов, которые имеют встроенные технологии, позволяющие осуществлять взаимодействие с внешней средой, передавать сведения о своем состоянии и принимать данные извне».

Составной частью Интернета вещей является Индустриальный (или Промышленный) интернет вещей (Industrial Internet of Things, IIoT).

И уже появился новый термин: «Интернет всего» (Internet of Everything, IoE), который придет на смену Интернету вещей в недалеком будущем.

История

В 1990 году Джон Ромки, один из создателей протокола TCP/IP, подключил свой тостер к Интернету и заставил его включаться и выключаться дистанционно. Это устройство и стало первой в мире «интернет-вещью». В период с 2008 по 2009 год, по оценке аналитиков корпорации Cisco, количество устройств, подключённых ко Всемирной паутине, превысило численность населения Земли.

Устройство Интернета вещей

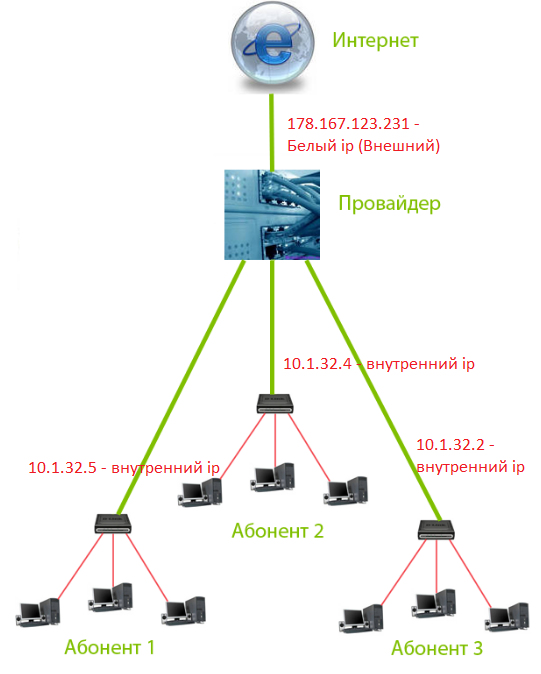

Современный Интернет состоит из тысяч корпоративных, научных, правительственных и домашних компьютерных сетей. Объединение сетей разной архитектуры и топологии осуществляется с помощью протокола IP. Каждому участнику Сети (или группе участников) присваивается IP-адрес, постоянный или временный (динамический).

Аналогичным образом Интернет вещей сегодня состоит из множества слабо связанных между собою сетей, каждая из которых решает свои задачи. Например, в офисном здании может быть развернуто сразу несколько сетей: для управления кондиционерами, системой отопления, освещением, безопасностью и т.д. Эти сети могут работать по разным стандартам, и объединение их в одну сеть представляет собою нетривиальную задачу. Кроме того, существующая (четвертая) версия протокола IP (IPv4) позволяет использовать всего лишь 4,22 миллиарда адресов, из-за чего возникла проблема их исчерпания. И хотя не каждому устройству, подключенному к Сети, необходим уникальный IP-адрес (но все равно необходим уникальный идентификатор), в связи с бурным ростом Интернета вещей проблема нехватки адресов может стать ограничивающим фактором. Кардинально решить ее поможет шестая версия протокола, IPv6, которая обеспечит возможность использования каждым жителем Земли более 300 млн. IP-адресов.

Ожидается, что к 2020 году в мире будет от 30 до 50 млрд. объединенных в сеть вещей, а возможности адресации протокола IPv6 позволят практически без ограничений идентифицировать в Сети любую вещь.1

Технологии Интернета вещей

В основе Интернета вещей лежат следующие технологии.

Средства идентификации

Каждый объект физического мира, участвующий в Интернете вещей, пусть даже не подключенный к Сети, все равно должен иметь уникальный идентификатор. Для автоматической идентификации предметов могут использоваться различные уже существующие системы: радиочастотная, при использовании которой к каждому объекту прикрепляется радиочастотная метка, оптическая (штрих-коды, Data Matrix, QR-коды), инфракрасные метки и т.д. Но в обеспечение уникальности идентификаторов различных типов придется провести работу по их стандартизации.

Средства измерения

Задача средств измерения – обеспечить преобразование информации о внешней среде в данные, пригодные для передачи их средствам обработки. Это могут быть как отдельные датчики температуры, освещенности и т.п., так и сложные измерительные комплексы. Для достижения автономности средств измерения желательно обеспечить электропитание датчиков за счет средств альтернативной энергетики (солнечные батареи и т.п.), чтобы не тратить время и средства на подзарядку аккумуляторов или замену батарей.

Средства передачи данных

Для передачи данных может быть использована любая из существующих технологий. В случае применения беспроводных сетей особое внимание уделяют повышению надежности передачи данных. При использовании проводных сетей активно используют технологию передачи данных по линиям электропередачи, поскольку многие «вещи» (такие как торговые автоматы, банкоматы и т.п.) подключены к электросетям.

Средства обработки данных

Тридцать и более миллиардов устройств, которые, по прогнозам, будут подключены в 2020 году к Интернету, сгенерируют 44 миллиарда терабайтов данных. Это примерно в семь раз превышает количество оцифрованной информации во всем мире по состоянию на 2010-е годы.2 Поэтому в компании Microsoft полагают, что главная часть Интернета вещей — это не датчики и средства передачи данных, а облачные системы, обеспечивающие высокую пропускную способность и способные быстро реагировать на определенные ситуации (например, уметь по показаниям датчиков выяснять, что в доме уже пять минут никого нет, а входная дверь осталась открытой). Помогут справиться с огромными потоками информации также туманные вычисления, которые будут не конкурировать с облачными, а эффективно их дополнять.

Исполнительные устройства

Это устройства, способные преобразовывать цифровые электрические сигналы, поступающие от информационных сетей, в действия. Например, для того чтобы через смартфон можно было включить систему отопления в доме, она должна иметь соответствующее устройство. Исполнительные устройства зачастую конструктивно совмещаются с датчиками.

Радужные перспективы Интернета вещей

Предполагается, что к 2020 году Интернет вещей будет применяться в самых различных отраслях. Прежде всего это промышленность (см. статью Промышленный интернет вещей), транспорт (220 млн. подключенных автомобилей), умный дом, коммунальные службы (миллиард датчиков, существенное снижение потерь энергии), здравоохранение (646 млн. устройств, собирающих данные о здоровье людей), аграрный сектор (75 млн. датчиков для мониторинга состояния почвы). Кроме того, Интернет вещей будет применяться в торговле, логистике, общепите, гостиничном бизнесе, банковской системе, строительстве и в вооруженных силах (126 тыс. военных дронов и роботов).3

Стандарты применения Интернета вещей

Поскольку Интернет вещей — молодой и потенциально очень емкий рынок, многие крупные компании спешат занять на нем «свое» место:

- Google обещает разработать голосовой интерфейс, благодаря которому домашняя утварь (например, холодильник) научится понимать естественную речь человека

- Intel анонсировала платформу Intel IoT Platform, предназначенную, как следует из названия, для Интернета вещей

- Apple предлагает платформу HomeKit, которая предназначена для управления домашней электроникой (бытовой техникой, освещением, сигнализацией, дверями гаража и т.д.)

- Microsoft адаптирует свои облачные сервисы Azure для Интернета вещей

Как это обычно бывает на молодых перспективных рынках, может начаться «война стандартов». Дабы избежать ее, уже сейчас прилагаются немалые усилия.

В частности, два общедоступных высокотехнологичных концерна из разряда крупнейших — AllSeen Alliance и Alljoyn от Qualcomm — объединили усилия с Open Interconnect Consortium (OIC) в рамках новой организации Open Connectivity Foundation (OCF).

С задачей совместимости на корпоративном уровне должен справиться стандарт OneM2M, которому следуют уже 230 компаний, в том числе такие известные, как Amazon, Cisco, Huawei, Intel, NEC, Qualcomm, Samsung и многие другие.4

Информационная безопасность Интернета вещей

Эксперты считают, что «в настоящее время безопасной экосистемы Интернета вещей не существует». Из-за того, что во многих устройствах, подключенных к Интернету, не шифруется беспроводной трафик, не предусмотрены пароли достаточной сложности, а также из-за многих других факторов хакеры могут, например, включать и отключать чужие посудомоечные и стиральные машины, запирать хозяев в их собственном доме или даже наблюдать за их домашней жизнью с помощью, например, видеокамеры, установленной на роботе-пылесосе. Для повышения безопасности предлагается введение обязательной сертификации устройств, рассчитанных на подключение к Интернету, установка на них специальных унифицированных чипов и другие меры.5

Заключение

В отдаленной перспективе «умными» станут не только дома, но и города, и даже (некоторые) государства. Но на данном этапе развития технологий и общества Интернет вещей активно внедряется не в глобальных масштабах, а внутри компаний, занимающихся производством товаров, энергии, транспортными перевозками и т.п. — там, где за счет новых технологий ожидается повышение производительности и конкурентоспособности. Сложность масштабирования этого опыта обусловлена тем, что необходимо интегрировать в единое целое многие системы от разных поставщиков, а наладить их слаженную работу — задача посложнее, чем добиться гармоничного звучания Большого симфонического оркестра.

Ссылки:

1. https://www.osp.ru/os/2015/02/13046278/

2. https://hitech.vesti.ru/article/624213/

3. http://igate.com.ua/news/15786-chto-takoe-internet-veshhej-infografika

4. http://ru.pcmag.com/feature/30079/biznes-v-internete-veshchei-standartizatsiia

5. http://www.tadviser.ru/Статья:Информационная_безопасность_интернета_вещей_(Internet of Things)

6. http://channel4it.com/publications/Internet-veshchey-25146.html

VoIP телефония: технология, оборудование, программы

В этой статье мы рассмотрим VoIP технологию, разберем основные достоинства и недостатки VoIP телефонии, а также оборудование и программы, которые применяются в сетях VoIP.

Проводная телефония за свое более чем вековое развитие в силу технических и экономических препятствий не смогла стать всеобщим достоянием человечества. В развитых странах телефонные аппараты были установлены во всех госучреждениях, коммерческих фирмах, практически в каждой городской квартире и сельском доме, а вот у нас стационарная телефонная связь даже в конце XX столетия оставалась для многих недосягаемой не только в отдаленных и малонаселенных районах, но и в крупных поселках. А ведь людям для оперативного решения множества частных и бизнес-вопросов необходимо иметь возможность голосового общения «здесь и сейчас».

Мобильная телефония, начавшая свою экспансию около сорока лет назад, значительно повысила доступность голосовой связи, особенно на неохваченных стационарной связью территориях, и за короткое время стала технологией массового применения.

Проводная и беспроводная технологии освоились в своих нишах и благополучно сосуществовали, не тревожимые конкурентами, еще каких-нибудь десять лет назад, когда вдруг появился третий «соперник» — VoIP-технология. И соперник этот оказался опасен, прежде всего, тем, что предоставил возможность существенно меньшей оплаты за те же минуты голосовой связи, которые могли бы быть потрачены в сетях его предшественников. Причем он может легко «внедряться» и в стационарные, и в мобильные зоны, осуществляя связь с абонентами и первой, и второй технологии речевого общения. Не говоря уже о «собственном контингенте на собственной VoIP-территории».

Технология VoIP: почему дешевле?

Для предоставления услуг стационарной телефонии необходимо было создать инфраструктуру в виде кабельных линий связи огромной протяженности. Для мобильной – построить базовые станции передачи радиосигнала. А физической средой для технологии VoIP стал Интернет, то есть провайдерам нового телекоммуникационного направления не пришлось создавать свою инфраструктуру: есть Интернет – есть возможность предложения сервисов VoIP, что и отражено в «имени» технологии – Voice over Internet Protocol – «голос по интернет-протоколу».

Затраты на строительство базовых станций возвращаются оператору в оплате за разговоры по мобильным телефонам. Провайдеры VoIP-технологии, внедрившиеся в «готовую» сеть Интернет, таких расходов на VoIP оборудование не несли, и, соответственно, в тарифах за услуги связи они не присутствуют.

Правда, название VoIP не в полной мере характеризует технологию, позволяющую осуществлять приемо-передачу не только речи (этому сегменту присвоено имя «IP телефония»), но и видеоконтента и, вообще, любых данных, представленных в цифровом виде. Однако поскольку сегодня наиболее востребована именно IP-телефония, то на ее примере мы и рассмотрим все основные технико-экономические показатели VoIP, попутно отметив, что эта технология кроме работы в Интернете может быть реализована в любых выделенных цифровых каналах, поддерживающих интернет-протокол и составляющих IP-сеть.

Итак, первое слагаемое экономичности IP-телефонии (правильнее было бы, наверно, сказать – «вычитаемое») – это отсутствие инвестиций в создание инфраструктуры, которые у операторов стационарной и мобильной связи должны окупиться, для чего они «незримо присутствуют» в их тарифах.

Второе обстоятельство, позволившее провайдерам IP-телефонии установить минимальную планку оплаты их услуг, заключается в том, что в телефонных сетях общего пользования (ТСОП, ТфОП), оплата разговора определяется его продолжительностью и протяженностью выделенного канала. А в IP-телефонии оплачивается лишь подключение к Интернету и объем переданного трафика.

Третья статья расходов провайдеров стационарной связи, закладываемая в тарифы, как это ни парадоксально звучит, — оплата пауз в разговорах. Дело в том, что в традиционных сетях с коммутацией каналов оплата считается за время «аренды» канала. И то, что паузы в разговоре, по существу, – бесполезная трата времени, биллинговая система не учитывает, а просто считает минуты «аренды» канала и умножает их на тариф. А в IP-телефонии есть механизм блокировки передачи пауз (диалоговых, слоговых, смысловых, затрачиваемых абонентом на поиск нужных слов, отвлечений от разговора и т. п.), которые могут составлять до 40-50 % времени занятия канала передачи.

VoIP телефония: оборудование и программы

Терминалы VoIP-телефонии: проводные и беспроводные телефоны, аппараты факсимильной связи, USB-, WiFi-, софт-, IP- и видео-IP-телефоны.

VoIP телефония обеспечивает приемо-передачу речи между компьютерами (с подключенными микрофонами и наушниками или динамиками), компьютером и стационарным (аналоговым и цифровым) телефоном, мобильным и IP-телефонами, а также между любыми из перечисленных видов телефонов в произвольных комбинациях. Отметим, что привычный нам аналоговый телефонный аппарат можно преобразовать в IP-телефон, включив между его входом и интернет-розеткой аналоговый телефонный адаптер (VoIP ATA).

Каждый IP-телефон (с проводным и беспроводным входом/выходом или встроенным аналоговым модемом) подключается к Сети интернет-провайдером, затем проходит регистрацию у оператора услуг IP-телефонии, получая при этом логин и пароль.

Но для использования этой технологии наличие специального аппарата необязательно, если установить на компьютере программу-клиент, имитирующую телефон, и подключить к ПК наушники и микрофон либо USB-телефон, выполняющий функции наушников и микрофона. Такой компьютерно-программный комплекс называется софтфоном (программным телефоном). ПО SoftPhone можно бесплатно скачать на веб-сайте провайдера IP-телефонии, после чего там же зарегистрировать свое устройство. Самой популярной бесплатной программой для VoIP телефонии в мире является Skype.

Разновидностью программных телефонов являются двухрежимные GSM/WiFi (сотовый/VoIP) мобильные телефоны, используемые в двух «ипостасях»: в GSM-сети они ведут себя как сотовый телефон, а в WiFi-зоне (при установленном в телефоне ПО SoftPhone) – в IP-сети. Причем во втором режиме роуминг в мобильной сети практически бесплатен.

Видеотелефон – оборудование, работающее по VoIP технологии, обеспечивает эффект присутствия в офисе абонента, находящегося «на другом конце провода», благодаря чему повышается результативность бизнес-переговоров.

Для организации голосовой связи, осуществляемой между компьютерами, IP-телефонами и видеотелефонами, достаточно соединить их кабелем с интернет-розеткой и войти в Интернет. А для связи IP-сети с ТСОП необходимо применение аналоговых VoIP шлюзов FXS или FXO. В случае же цифровых телефонных сетей ISDN (Integrated Services Digital Network) их связь с Всемирной паутиной обеспечивается цифровыми VoIP-шлюзами.

VoIP-шлюзы позволяют подключиться к сетям нескольких операторов для создания нескольких маршрутов трафика с минимальными тарифами, зарезервировать их для использования при возникновении перегрузок и отказов в сетях стационарной и мобильной связи. При этом, благодаря наличию альтернативных маршрутов, компании могут достигнуть заметного уменьшения расходов на услуги связи, увеличив к тому же доступность абонентов, находящихся в сетях, которые поддерживают различные технологии передачи голоса.

В VoIP-шлюзах могут быть созданы виртуальные объекты, определяющие маршрутизацию телефонных звонков, что позволяет компании «безгранично» подключать прямые номера в любом государстве планеты (эта технология называется Direct Inward Dialing, DID).

VoIP-шлюзы — межсетевое оборудование VoIP для перевода голосового трафика между сетями традиционной телефонии и сетью передачи данных.

Еще одно достоинство IP-телефонии: возможность простого наращивания в офисе количества номеров (так называемой «номерной емкости»), что, как правило, с большим трудом удается сделать в ТфОП (и то, если у оператора стационарной связи есть техническая возможность).

Как уже отмечалось в начале статьи, привлекательность IP-телефонии для массового пользователя заключается в экономии оплаты за голосовую связь по сравнению с оплатой за такие же переговоры в стационарных и мобильных сетях. Этот показатель, конечно, важен и бизнес-сегменту, для которого, оказывается, есть еще один «бонус» — низкие затраты на создание корпоративной сети IP-телефонии (аппаратная IP АТС, программные АТС, виртуальные АТС) на основе существующей УАТС.

Подводные камни технологии VoIP

Вы уже наслышаны о достоинствах и выгодах IP-телефонии и даже неоднократно видели оборудование и программы для VoIP в работе у кого-то из своих друзей. Понравилось. И вот вы решаете внедрить ее у себя. Но рассказали ли вам о парочке «подводных камней», которые могут свести «на нет» все ваши ожидания? А они есть.

vИзвестная поговорка, утверждающая, что «недостатки есть продолжение наших достоинств», может быть отнесена ко всем без исключения технологиям. И, конечно же, к IP-телефонии. В этой технологии «хромают» качество передачи голоса и безопасность. Но эти ущербности можно устранить, если разобраться в их корнях.

Итак, в ТфОП качество речи не вызывало нареканий потому, что в этой технологии, основанной на коммутации каналов связи, «песня льется» непрерывно в одной и той же «трубе». А VoIP-технология передает ту же «песню» по частям (в свободных в данное время каналах) в соответствии с интернет-протоколом, осуществляя коммутацию пакетов данных (как это принято в передаче любой информации по Интернету). И если, например, в передаче текстов и фотоснимков, эта пакетная последовательность может закончиться «когда получится», и мы спокойно подождем ее окончания и откроем «готовое произведение», то голосовая связь работает в режиме реального времени и не ждет, когда придет следующий пакет.