Адрес сети — это… Что такое Адрес сети?

адрес сети — номер сети — [Л.Г.Суменко. Англо русский словарь по информационным технологиям. М.: ГП ЦНИИС, 2003.] Тематики информационные технологии в целом Синонимы номер сети EN network number … Справочник технического переводчика

адрес сети Интернет — Определенный действующими в Интернете международными стандартами цифровой и/или символьный идентификатор доменных имен в иерархической системе доменных названий [http://testsvyaz.com.ua/en/laws/view/6] Тематики электросвязь, основные понятия … Справочник технического переводчика

расширенный адрес сети — — [Л.Г.Суменко. Англо русский словарь по информационным технологиям. М.: ГП ЦНИИС, 2003.] Тематики информационные технологии в целом EN network address extension … Справочник технического переводчика

сквозной адрес сети LAN — (МСЭ Т J.191). [http://www.iks media.

транслируемый адрес сети LAN — (МСЭ Т J.191). [http://www.iks media.ru/glossary/index.html?glossid=2400324] Тематики электросвязь, основные понятия EN translated LAN addressLAN Trans … Справочник технического переводчика

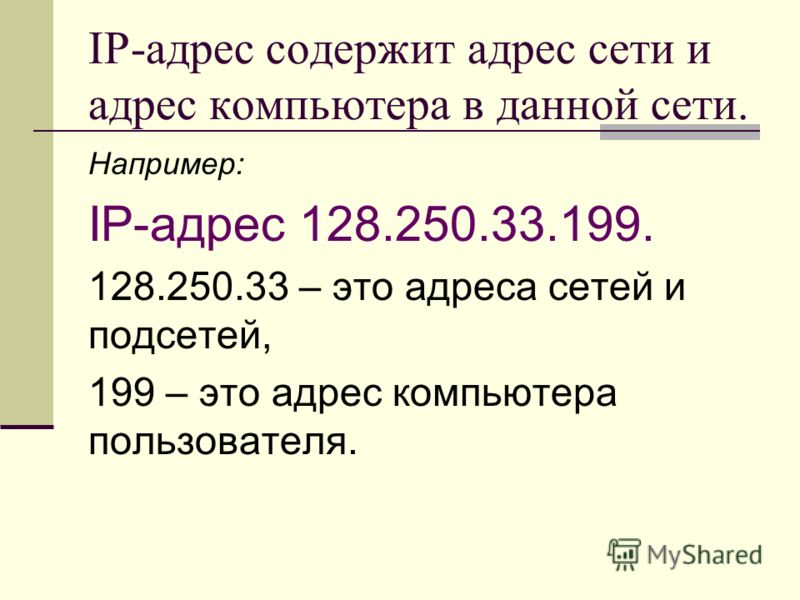

АДРЕС IP — Уникальный 32 разрядный адрес компьютера или коммуникационного устройства (например маршрутизатора) в TCP/IP сети. Компьютерам пользователей, работающих в Интернет с помощью модема, или компьютерам локальной сети IP адрес может выделяться… … Словарь бизнес-терминов

адрес — Символ или группа символов, которые идентифицируют источники данных или место назначения информации. Примечание Источниками данных могут быть регистр, отдельные части памяти и другие. [ГОСТ Р 50304 92 ] адрес Уникальный номер или символическое… … Справочник технического переводчика

адрес Ethernet — 48 битовое значение, являющееся уникальным идентификатором устройства (порта Ethernett) в сети. Обычно записывается 12 шестнадцатеричными цифрами. [http://www.lexikon.ru/dict/net/index.html] Тематики сети вычислительные EN Ethernet address … Справочник технического переводчика

Обычно записывается 12 шестнадцатеричными цифрами. [http://www.lexikon.ru/dict/net/index.html] Тематики сети вычислительные EN Ethernet address … Справочник технического переводчика

адрес оконечной системы — Уникальной имя, выделяющее в сети оконечную систему среди себе подобных. Каждая оконечная система любого размера от Персонального Компьютера (ПК) до суперкомпьютера получает в сети Internet имя, определяемое системой доменов имен DNS. Эти… … Справочник технического переводчика

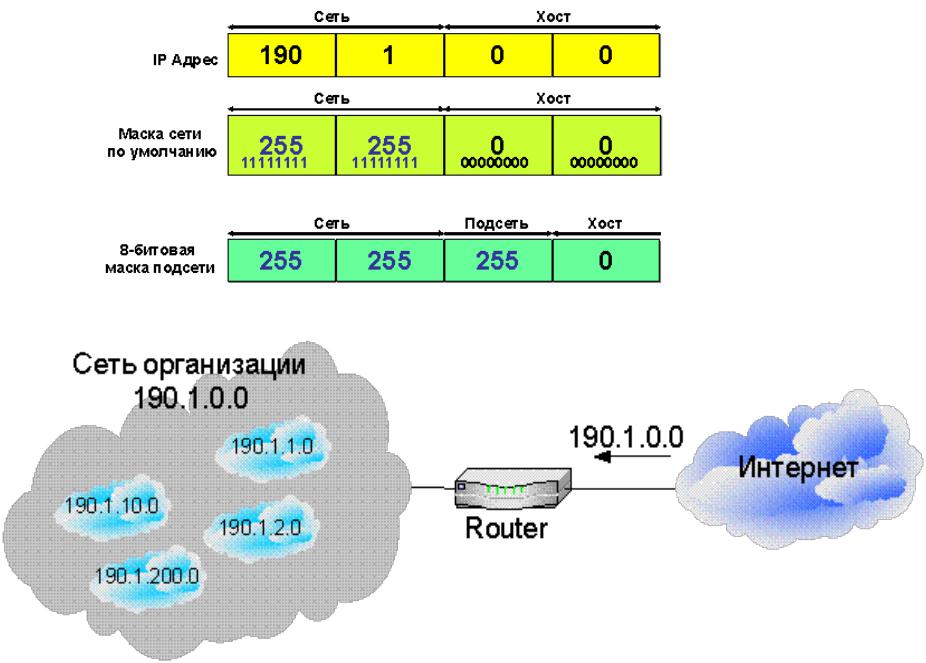

адрес подсети — Связанная с подсетью часть IP адреса. В сети с подсетями номер хоста (host portion) делится на две части подсеть и хост, причем последняя использует маску подсети (subnet mask). См. также Class A/B/C address, network address.… … Справочник технического переводчика

Как посмотреть IP-адрес локальной сети на устройствах с ОС iOS, Android, macOS и Windows — Poster

Чтобы войти в веб-интерфейс роутера, посмотрите IP-адрес локальной сети на своем устройстве.

Чтобы посмотреть IP-адрес локальной сети на iOS-устройстве:

На планшете зайдите в Настройки → Wi-Fi.

Нажмите на ⓘ напротив активной Wi-Fi-сети.

В блоке IPv4-адрес найдите поле Маршрутизатор и посмотрите IP-адрес.

Чтобы посмотреть IP-адрес локальной сети на Android-устройстве:

На планшете зайдите в Настройки → Подключения и выберите Wi-Fi.

- Нажмите на название активной сети и удерживайте касание 2 секунды.

В открывшемся окне выберите Управление параметрами сети.

Поставьте галочку возле Показать дополнительные параметры.

Найдите поле Управление маршрутизатором с локальным IP-адресом.

Чтобы посмотреть IP-адрес локальной сети на устройстве с macOS:

Нажмите в левом верхнем углу на и выберите Системные настройки.

Перейдите в Сеть и нажмите Дополнительно.

Откройте вкладку TCP/IP.

Найдите поле Маршрутизатор и посмотрите IP-адрес локальной сети.

Чтобы посмотреть IP-адрес локальной сети на компьютере или моноблоке с ОС Windows:

Нажмите в левом нижнем углу на 🔎.

Напишите cmd и нажмите Enter.

В командной строке напишите ipconfig и нажмите Enter.

Найдите поле Основной шлюз с локальным IP-адресом.

☝️ У разных моделей устройств могут отличаться названия разделов в настройках. Если у вас не получилось самостоятельно найти раздел или в вашем заведении настроена многоуровневая локальная сеть, напишите нам в чат, мы поможем посмотреть IP-адрес локальной сети.

Чтобы поменять IP-адрес локальный сети, проверить или изменить диапазон адресов DHCP-сервера, настроить разные Wi-Fi-сети в заведении, зайдите в веб-интерфейс роутера.

Прочитайте еще:

— С какими роутерами работает Poster

— Как подключить и настроить роутер Zyxel Keenetic Omni

— Как войти в веб-интерфейс роутера Zyxel Keenetic Omni

— Как сбросить до заводских настроек роутер Zyxel Keenetic Omni

Использование частных адресов Wi-Fi на iPhone, iPad, iPod touch и Apple Watch

Для повышения уровня конфиденциальности ваше устройство использует различные MAC-адреса в разных сетях Wi-Fi.

Для связи с сетью Wi-Fi устройство должно идентифицировать себя в ней, используя уникальный сетевой адрес, называемый MAC-адресом. Если устройство всегда использует один и тот же MAC-адрес во всех сетях Wi-Fi, сетевым операторам и другим лицам в сети с течением времени легче связать этот адрес с сетевой активностью и местоположением устройства.

Начиная с iOS 14, iPadOS 14 и watchOS 7, ваше устройство повышает уровень конфиденциальности, используя различные MAC-адреса для разных сетей Wi-Fi. Такой уникальный MAC-адрес является частным адресом Wi-Fi вашего устройства, который используется только для данной сети.

В некоторых случаях ваше устройство может изменять свой частный адрес Wi-Fi:

- Если вы сотрете все содержимое и настройки или сбросите настройки сети на устройстве, при следующем подключении к этой сети оно будет использовать другой частный адрес.

- Начиная с iOS 15, iPadOS 15 и watchOS 8, при подключении к сети, к которой устройство не подключалось в течение 6 недель, оно будет использовать другой частный адрес. Если вы удалите сеть из памяти устройства, из нее будет удален и частный адрес, использовавшийся для подключения к этой сети, при условии, что прошло не менее двух недель с момента удаления этой сети из памяти устройства.

Подключение к сетям Wi-Fi с использованием частного адреса

Подключайтесь к сетям Wi-Fi как обычно. Частный адрес не влияет на подключение и использование большинства сетей Wi-Fi, но если сеть не позволяет вашему устройству подключиться, получить доступ к другим ресурсам сети или доступ в Интернет, то вы можете отключить использование частного адреса для этой сети.

Для сетевых администраторов

Если на маршрутизаторе Wi-Fi включены уведомления о подключении к сети новых устройств, вы получите уведомление при первом подключении устройства с частным адресом.

Коммерческим компаниям и другим организациям может потребоваться обновить систему безопасности сети Wi-Fi для работы с частными адресами.

Дополнительная информация

Информация о продуктах, произведенных не компанией Apple, или о независимых веб-сайтах, неподконтрольных и не тестируемых компанией Apple, не носит рекомендательного или одобрительного характера. Компания Apple не несет никакой ответственности за выбор, функциональность и использование веб-сайтов или продукции сторонних производителей. Компания Apple также не несет ответственности за точность или достоверность данных, размещенных на веб-сайтах сторонних производителей.

Дата публикации:

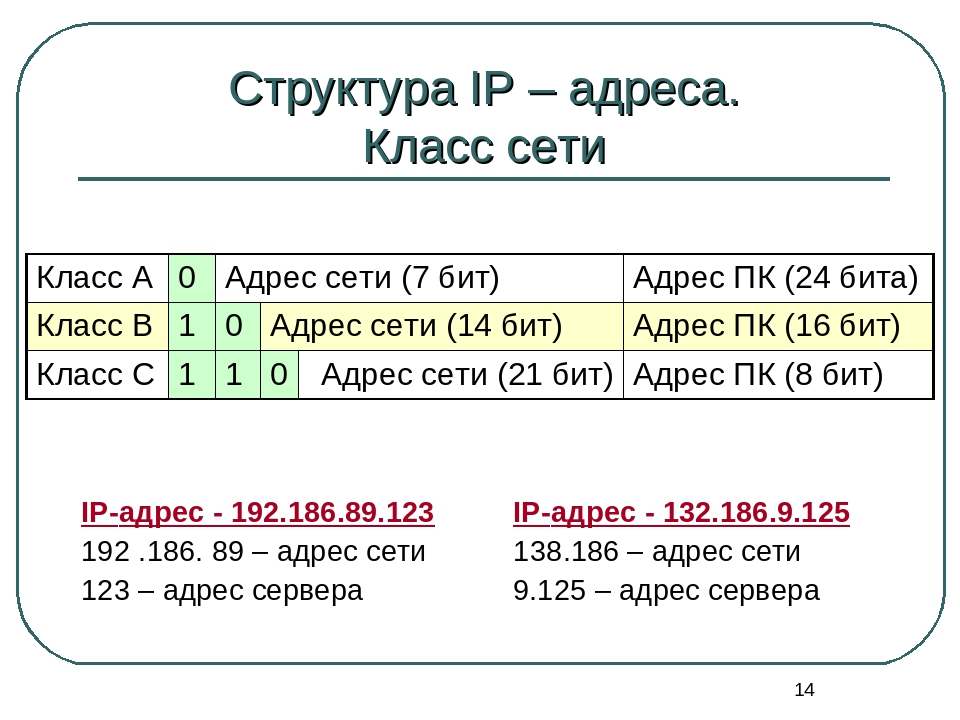

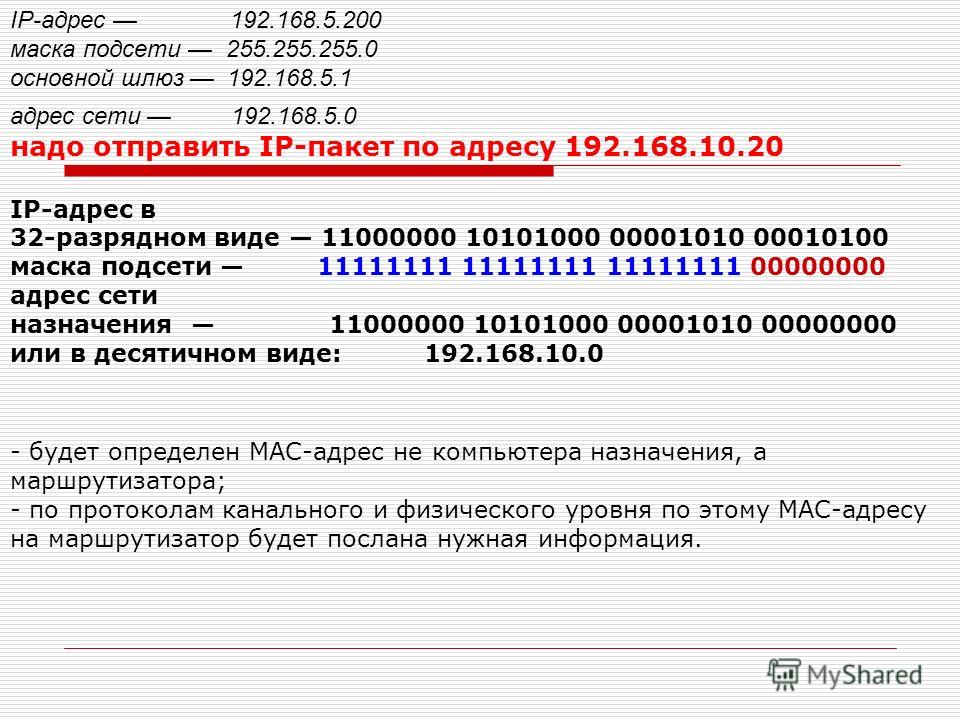

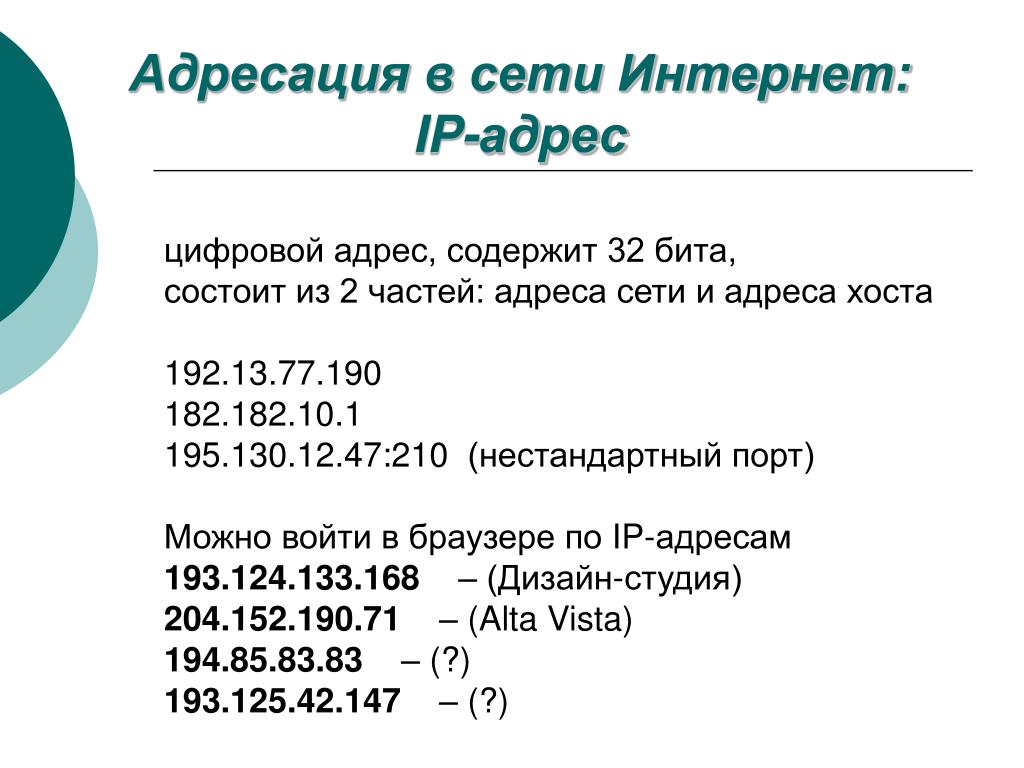

IPv4 адреса | CiscoTips

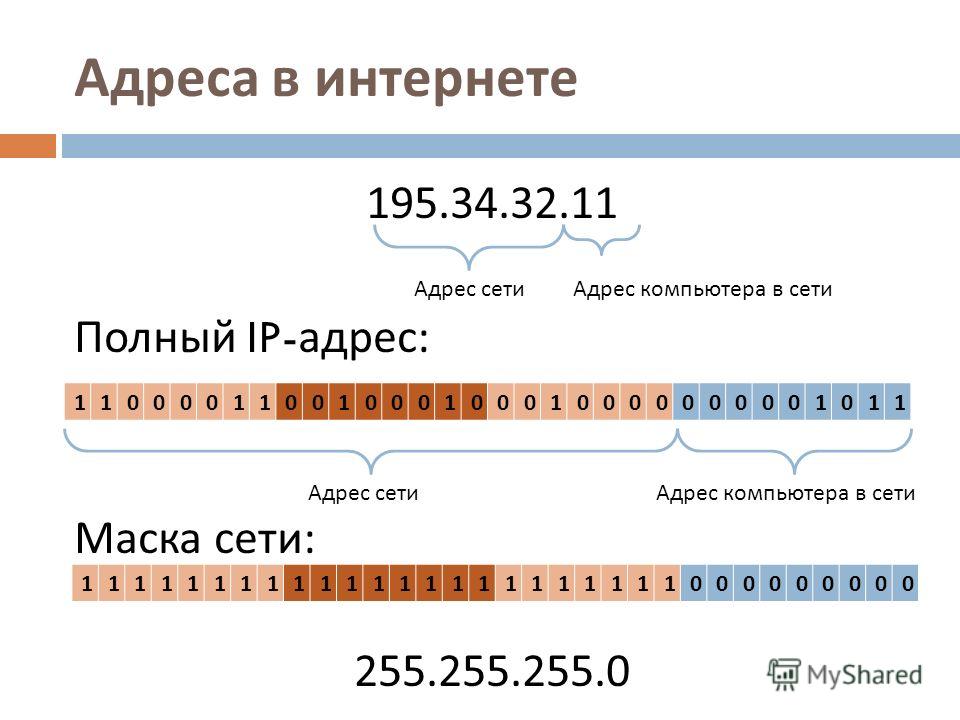

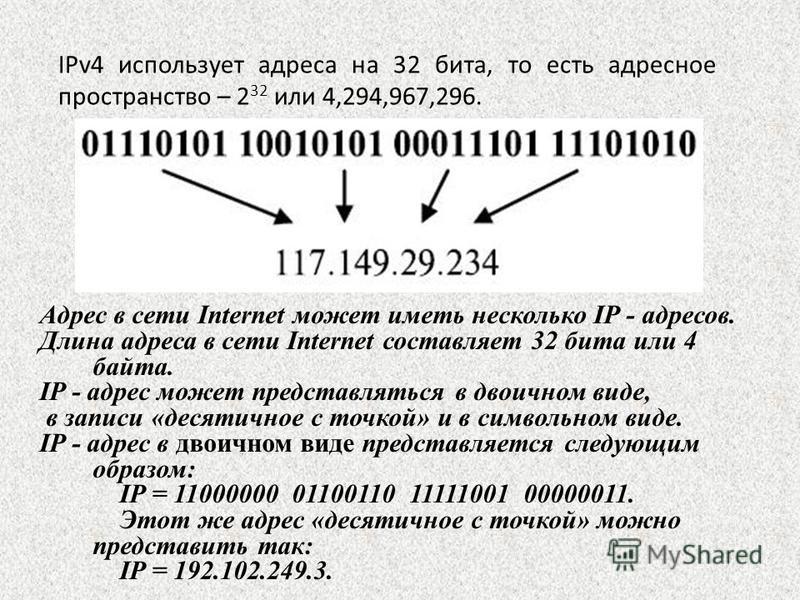

Протокол Ipv4 является на сегодняшний день основным протоколом, использующимся на третьем уровне модели OSI. В этом протоколе устройства адресуются при помощи IP адресов. Эти адреса имеют характерную особенность –

IP адрес представляет из себя 4 байта, каждый из которых представляется обычно в десятичном или двоичном виде. В случае двоичного представления каждый байт (8 бит) называют октетом. В любом случае байты отделяют друг от друга точками.

Например, адрес 10.0.0.50 может быть записан в двоичном виде как 00001010.00000000.00000000.00110010, для этого каждый байт переводится отдельно в двоичный вид и получаем четыре октета.

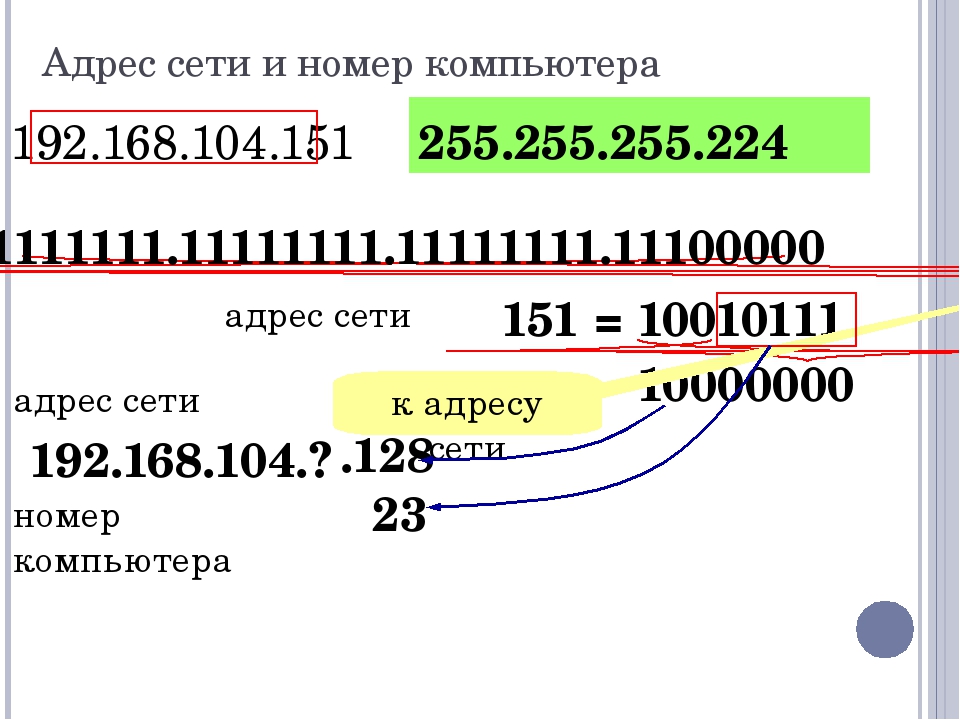

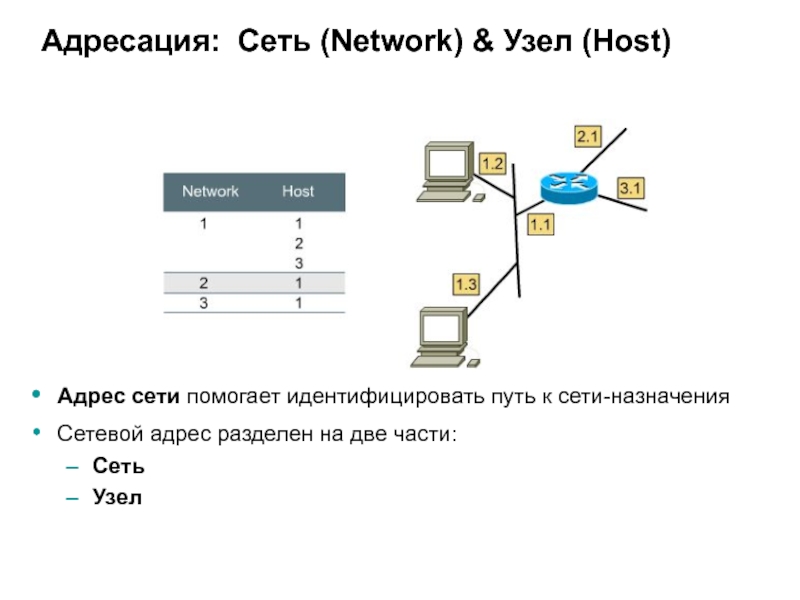

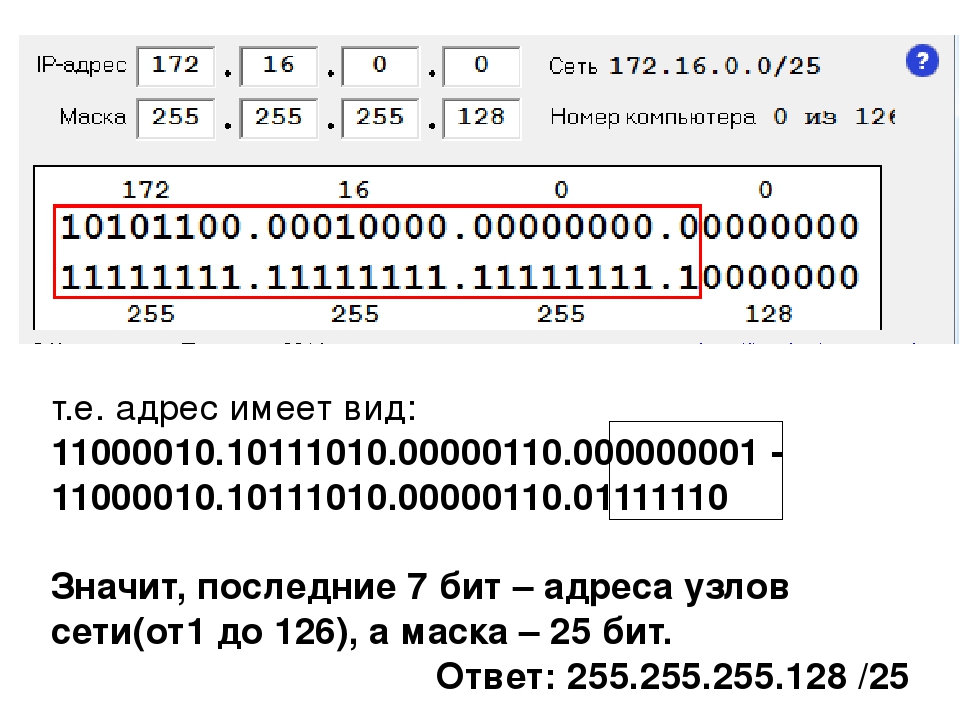

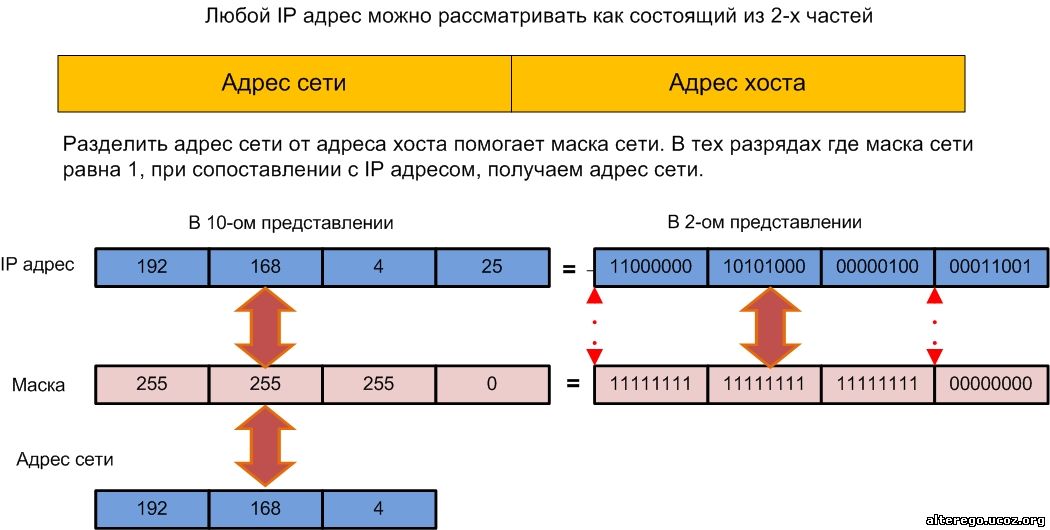

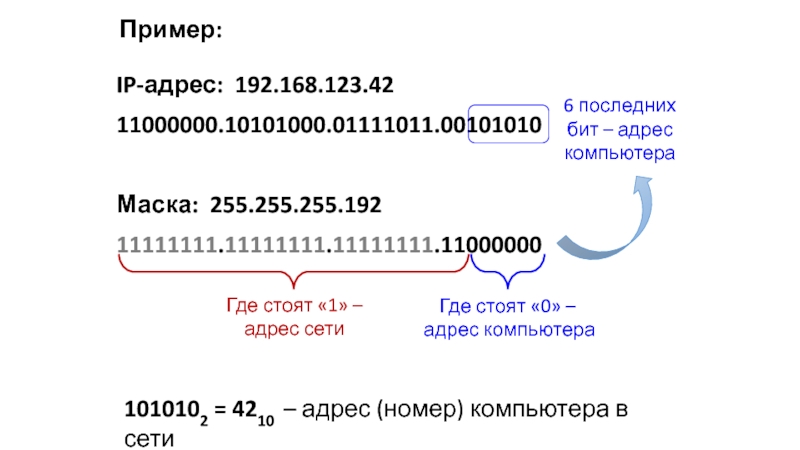

Как было сказано выше, не все биты в адресе имеют одинаковое значение. Часть битов слева (сколько именно зависит от маски подсети) обозначают сеть, остальные биты справа – идентифицируют устройство внутри сети.

Предположим, что есть адрес 192.168.10.16, в зависимости от маски подсети граница между частями адреса, обозначающими сеть и устройство может проходить в произвольных местах адреса. Так, например, если маска подсети 255.255.255.0 – то 192.168.10 – это сеть, а 16 – это устройство внутри сети, если маска 255.255.0.0 – то 192.168 – это сеть, а 10. 16 – это устройство внутри сети.

16 – это устройство внутри сети.

Как же определить, относятся адреса к одной и той же сети или нет? Надо просто сравнить ту левую часть адресов, которая обозначает сеть. Предположим, что есть адреса 192.168.10.16 и 192.168.11.50. С маской 255.255.0.0 адреса относятся к одной и той же сети, так как в обоих случаях сеть 192.168, при этом сами устройства идентифицируются в этой сети как 10.16 и 11.50 соответственно. Если маска 255.255.255.0 – то устройства в разных сетях (192.168.10 и 192.168.11 не равны).

Граница между частью адреса, обозначающей сеть и частью адреса, обозначающей хост, как уже было сказано, может находиться где угодно. Всего в адресе 32 бита, и граница может проходить после первого бита, второго и т.д. вплоть до 30-го. Какая часть адреса что обозначает можно понять из маски подсети или префикса. Это две различные формы записи одного и того же. Маска подсети удобнее для маршрутизаторов, а префикс – удобнее для восприятия человеком. Прежде чем продолжить чтение рекомендую ознакомиться с соответствующими статьями: «Что такое маска подсети» и «Что означает сетевой префикс».

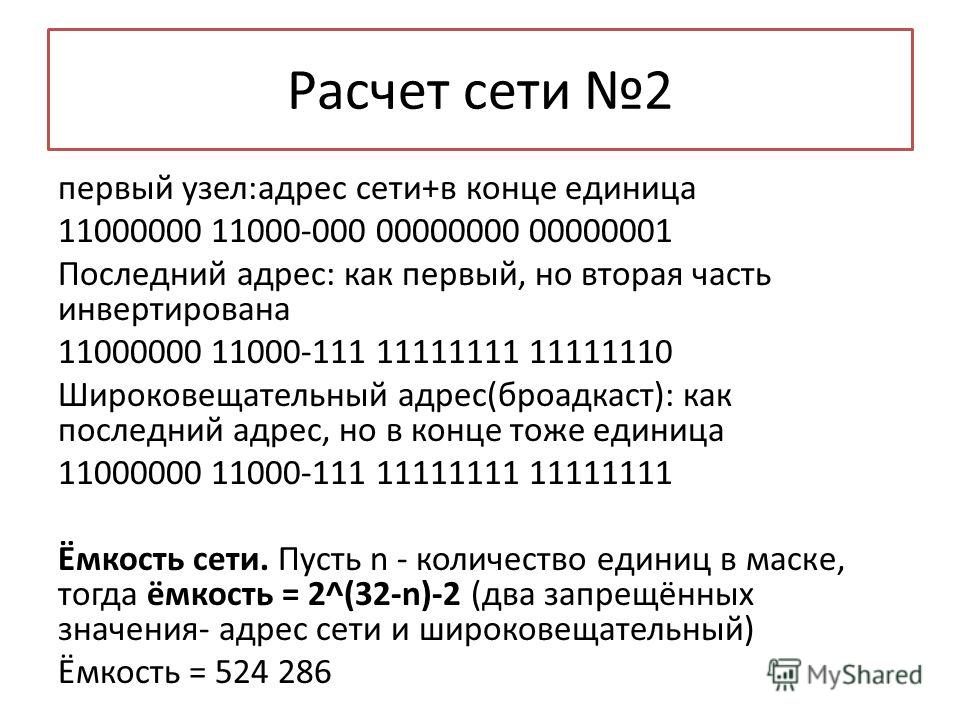

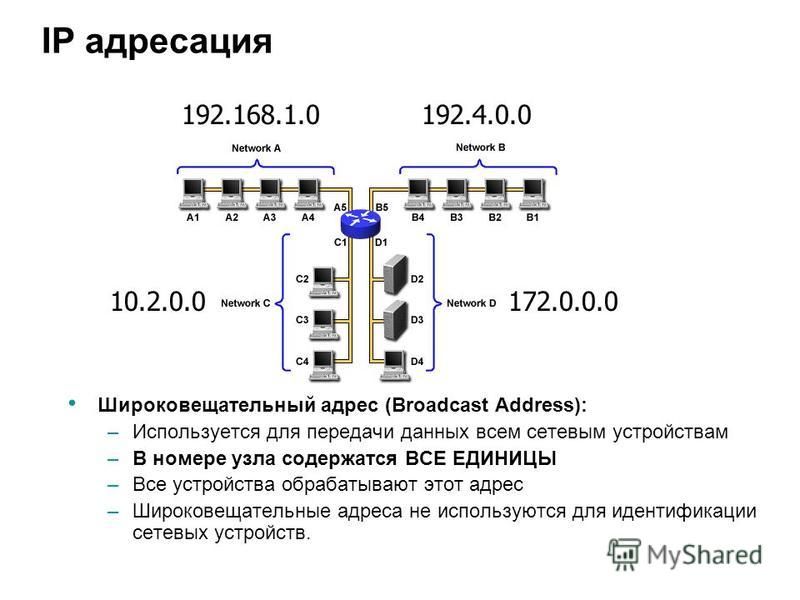

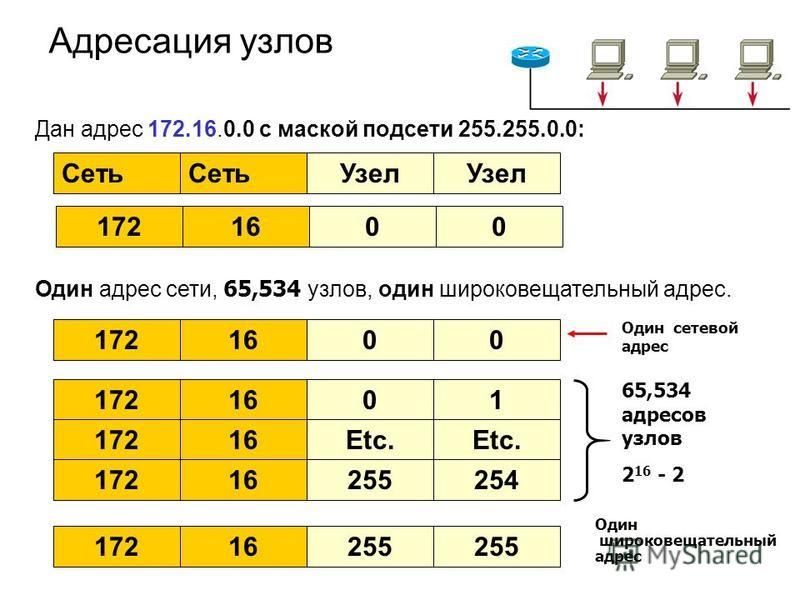

В любой сети есть два специальных адреса, которые нельзя назначать устройствам – самый первый и самый последний.

Адрес сети

Первый адрес обозначает саму сеть, а не какое-то конкретное устройство в ней. В адресе сети все те биты, где должна храниться информация о хосте заполнены нулями.

Например, есть адрес 192.168.10.130/25, давайте найдём адрес сети, к которой относится этот хост. Для этого переводим адрес в двоичный вид: 11000000.10101000.00001010.10000010. В этом адресе первые 25 бит – это сеть, а то что осталось (7 бит) – это хост внутри сети. Чтобы получит адрес сети по нашему определению, надо последние семь бит заполнить нулями, получается 11000000.10101000.00001010.10000000, что в десятичном виде будет 192.168.10.128. Ответ к нашей задачи такой: Адрес 192.168.10.130 с префиксом 25 относится к сети 192.168.10.128. Для получения ответа мы:

- Перевели адрес в двоичный вид

- Отсчитали слева столько байт, сколько составляет префикс

- Всё остальное справа заполнили нулями

- Результат перевели обратно в десятичный вид

Широковещательный адрес

Это последний адрес в сети, его так же нельзя назначать никаким устройствам, всё что отправлено на этот адрес будет рассылаться широковещательно всем участникам данной сети. В двоичном виде этот адрес знаменателен тем, что вся часть, где должен храниться адрес хоста заполнена единицами. Вычисления широковещательного адреса аналогичны вычислению адреса сети, но вписывать надо не нули а единицы:

В двоичном виде этот адрес знаменателен тем, что вся часть, где должен храниться адрес хоста заполнена единицами. Вычисления широковещательного адреса аналогичны вычислению адреса сети, но вписывать надо не нули а единицы:

- Перевести адрес в двоичный вид

- Отсчитали слева столько байт, сколько составляет префикс

- Всё остальное справа заполнили единицами

- Результат перевели обратно в десятичный вид

Например, для той же сети 192.168.10.130/25 можно найти широковещательный адрес. Переведём в двоичный вид 11000000.10101000.00001010.10000010, отсчитаем слева 25 бит (11000000.10101000.00001010.1) все что осталось дополним единицами (1111111), получим 11000000.10101000.00001010.11111111, вернём это в десятичный вид: 192.168.10.255. Значит ответ будет таким: для адреса 192.168.10.130 с префиксом 25 широковещательным будет адрес 192.168.10.255.

Количество хостов

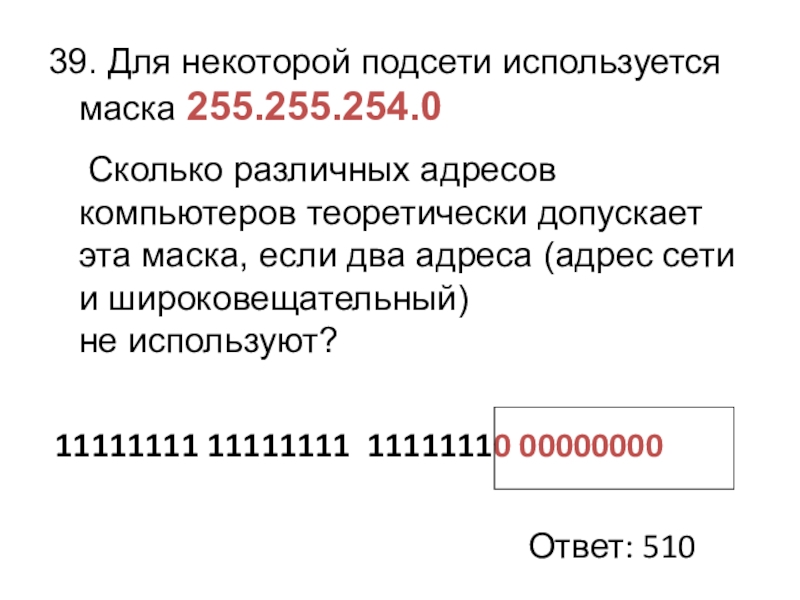

Теперь, когда вам стало понятно, что представляет из себя префикс, давайте немного повычисляем. Сколько разных значений можно поместить в одном байте (8 бит)? Правильный ответ – 2 в восьмой степени, то есть 256, а точнее с 0 по 255. Значит если у нас используется префикс 24, то это означает, что в адресе 24 бита выделены под хранение сети. Оставшиеся биты 32-24=8 – под хранение хоста. В такой сети можно разместить 256-2=254 разных хоста. Почему минус два? Да потому что два специальных адреса не подходят для выдачи их хостам – это адрес самой сети и широковещательный адрес.

Сколько разных значений можно поместить в одном байте (8 бит)? Правильный ответ – 2 в восьмой степени, то есть 256, а точнее с 0 по 255. Значит если у нас используется префикс 24, то это означает, что в адресе 24 бита выделены под хранение сети. Оставшиеся биты 32-24=8 – под хранение хоста. В такой сети можно разместить 256-2=254 разных хоста. Почему минус два? Да потому что два специальных адреса не подходят для выдачи их хостам – это адрес самой сети и широковещательный адрес.

Аналогично зная префикс (или маску, из которой легко получить префикс) мы всегда можем рассчитать количество хостов.

Например, сколько хостов будет в сети с префиксом 22? Считаем сколько бит выделено под хосты: 32-22=10бит, значит хостов будет 210-2=1024-2=1022.

Общая формула имеет вид [количество хостов]=2(32-[префикс])-2.

Что мы можем посчитать?

Используя приведённую выше информацию, мы всегда имея адрес и маску можем найти:

- Адрес сети

- Широковещательный адрес

- Диапазон адресов, которые можно выдавать хостам

- Количество хостов, которое поместится в данной сети

Данная тема является обязательным условием продолжения обучения по программе CCNA. Стоит внимательно изучить приведённый материал и потратить время на вычисления, чтобы не осталось никаких вопросов. Рекомендуется так же первые два семестра обучения все вычисления для лабораторных работ, тестов или других нужд проводить на бумаге, а не пользоваться специализированным софтом.

Стоит внимательно изучить приведённый материал и потратить время на вычисления, чтобы не осталось никаких вопросов. Рекомендуется так же первые два семестра обучения все вычисления для лабораторных работ, тестов или других нужд проводить на бумаге, а не пользоваться специализированным софтом.

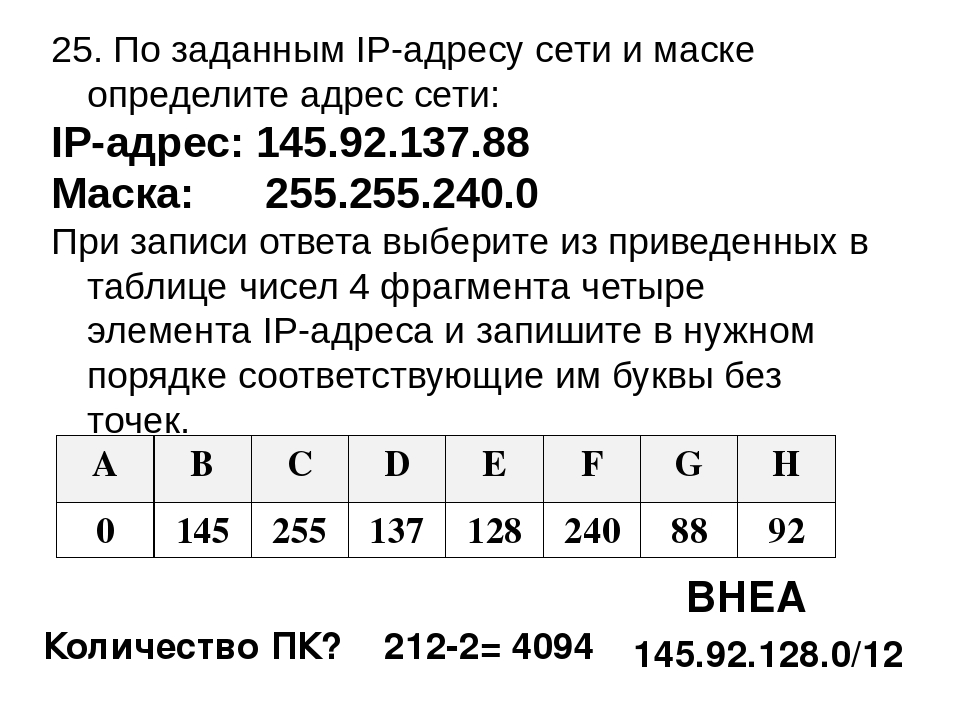

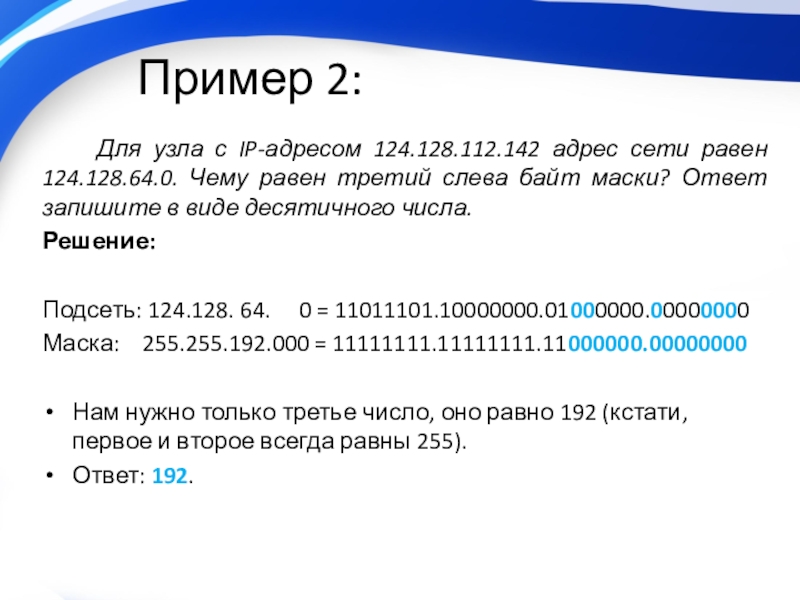

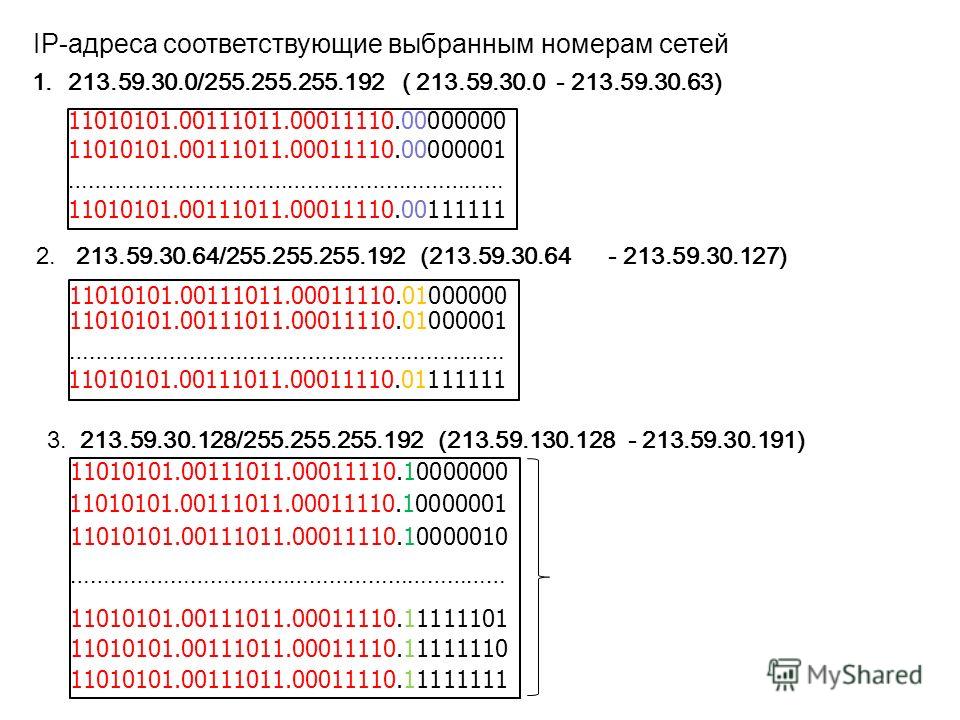

Информатика — Задание 12. Пример

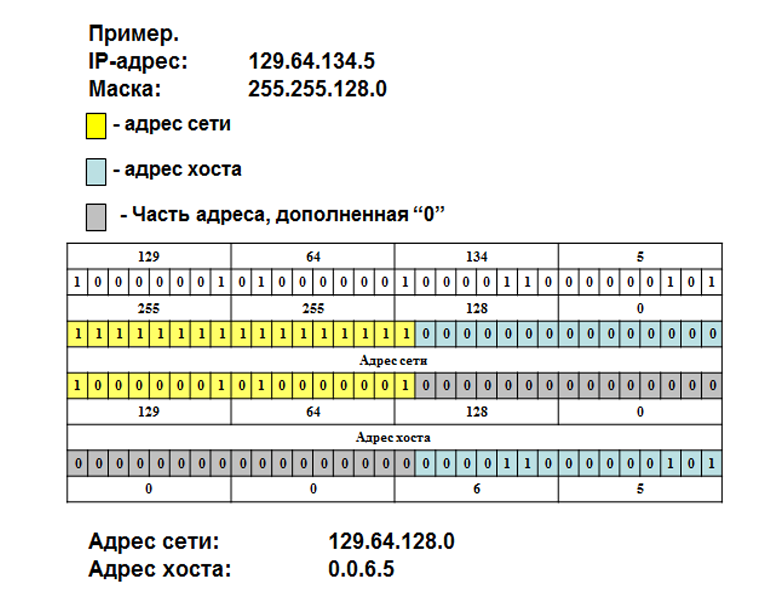

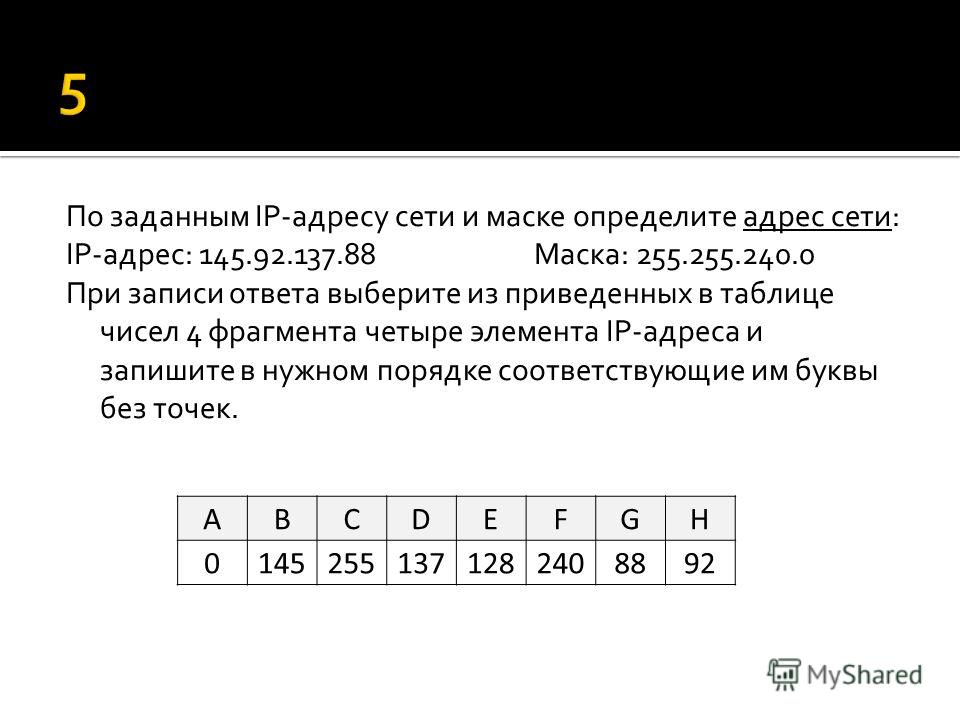

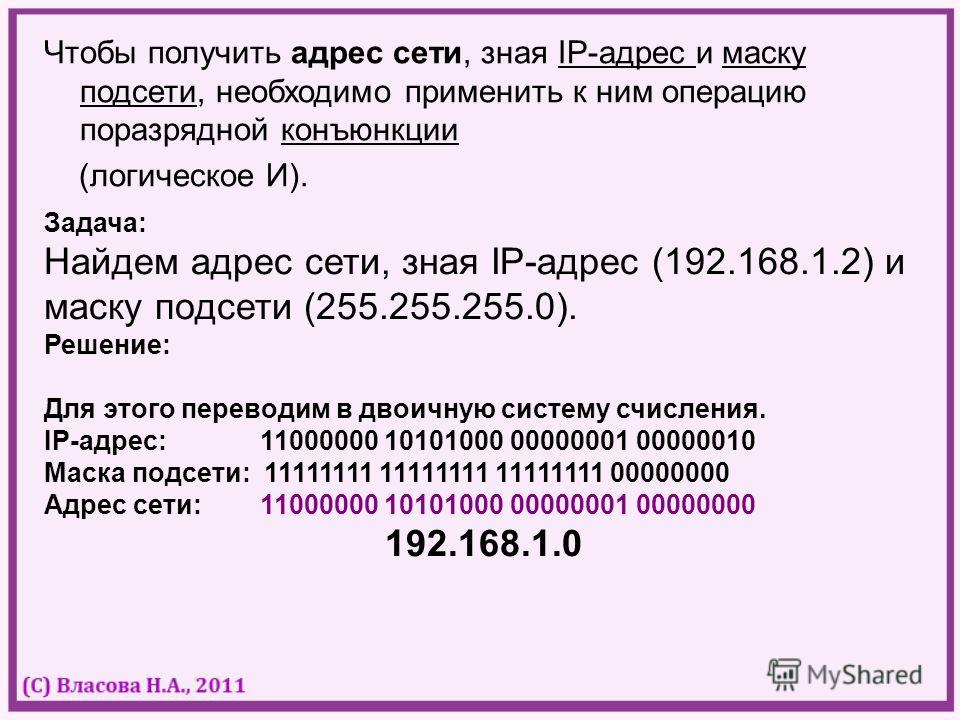

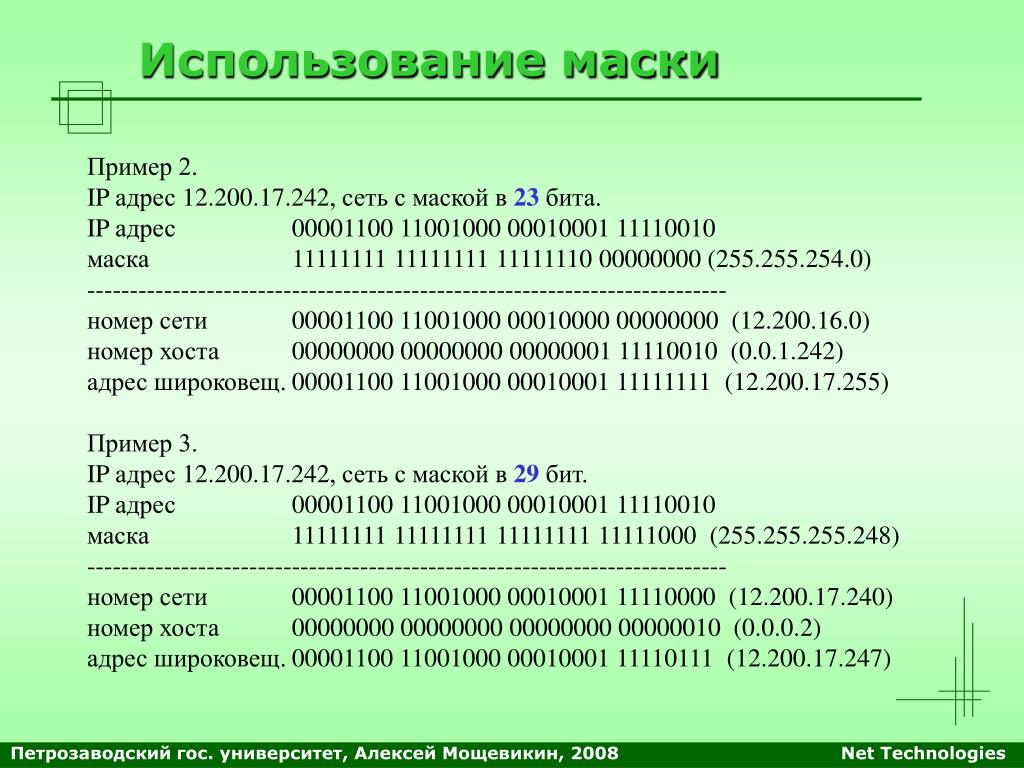

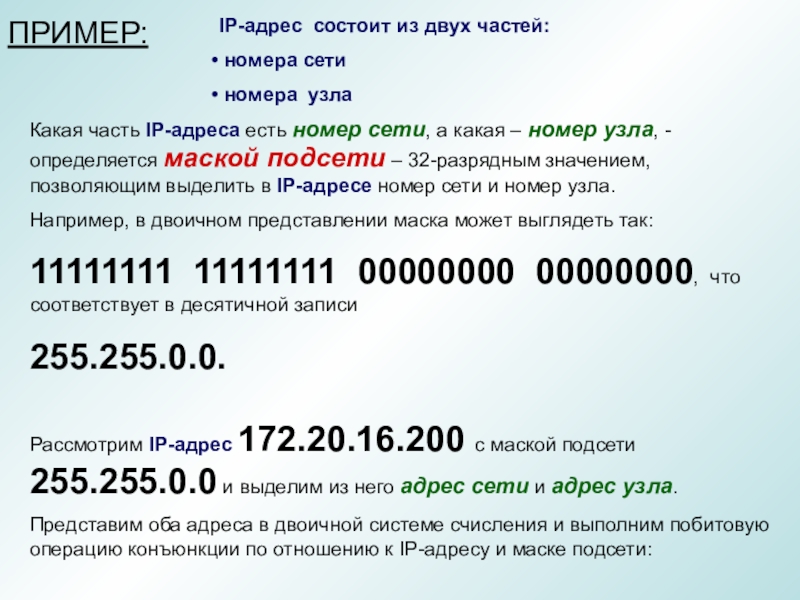

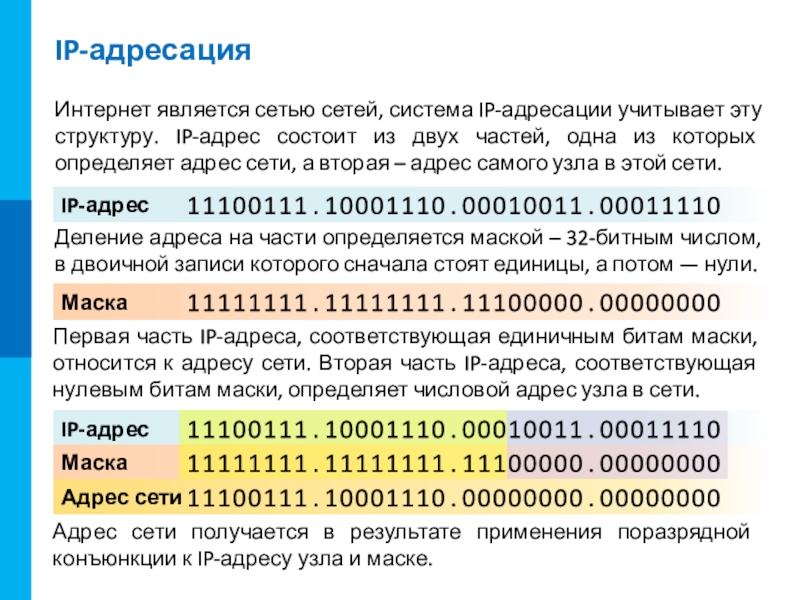

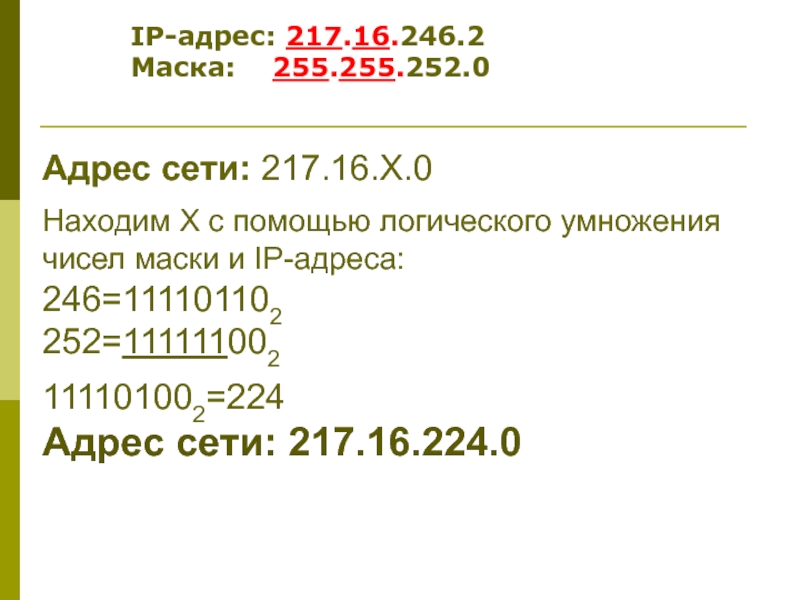

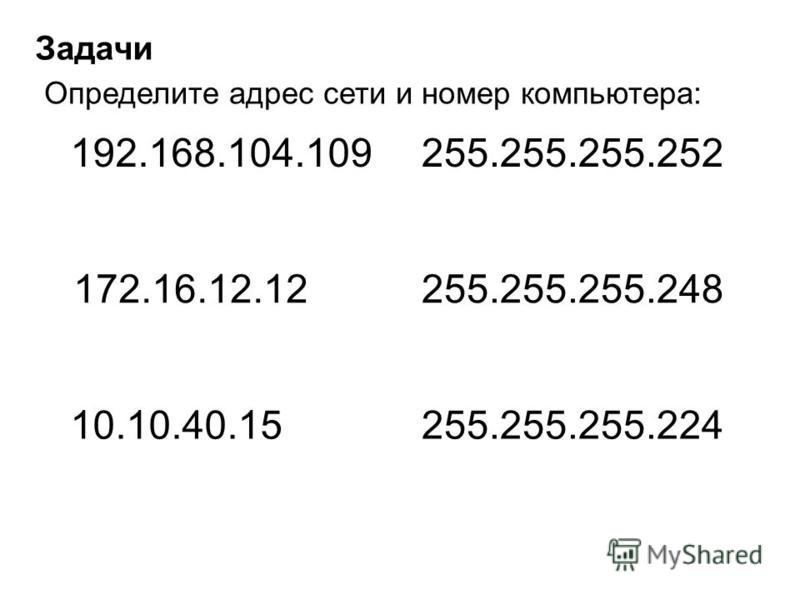

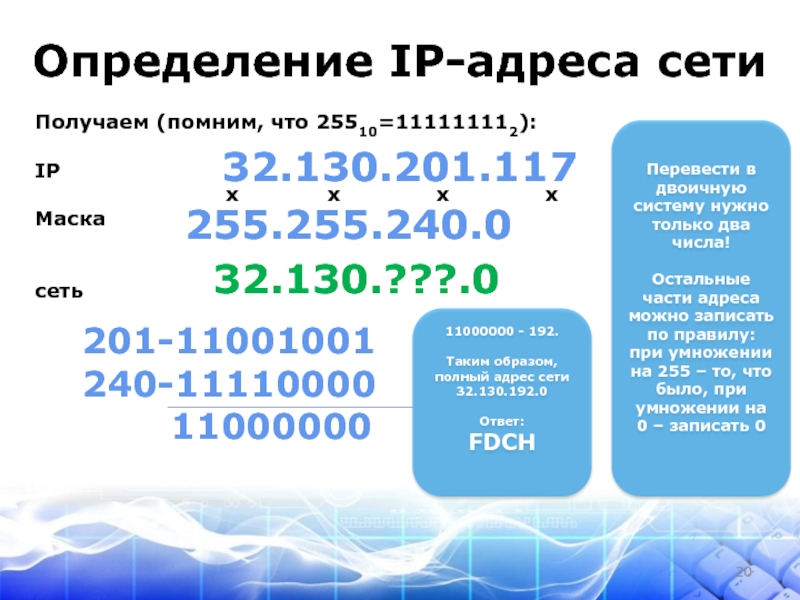

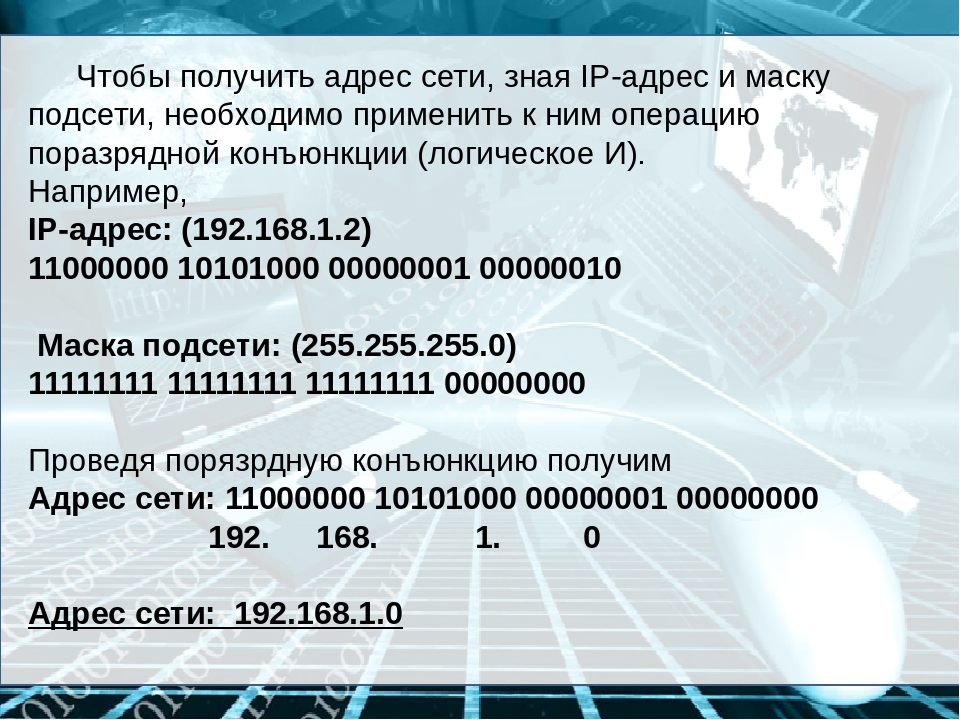

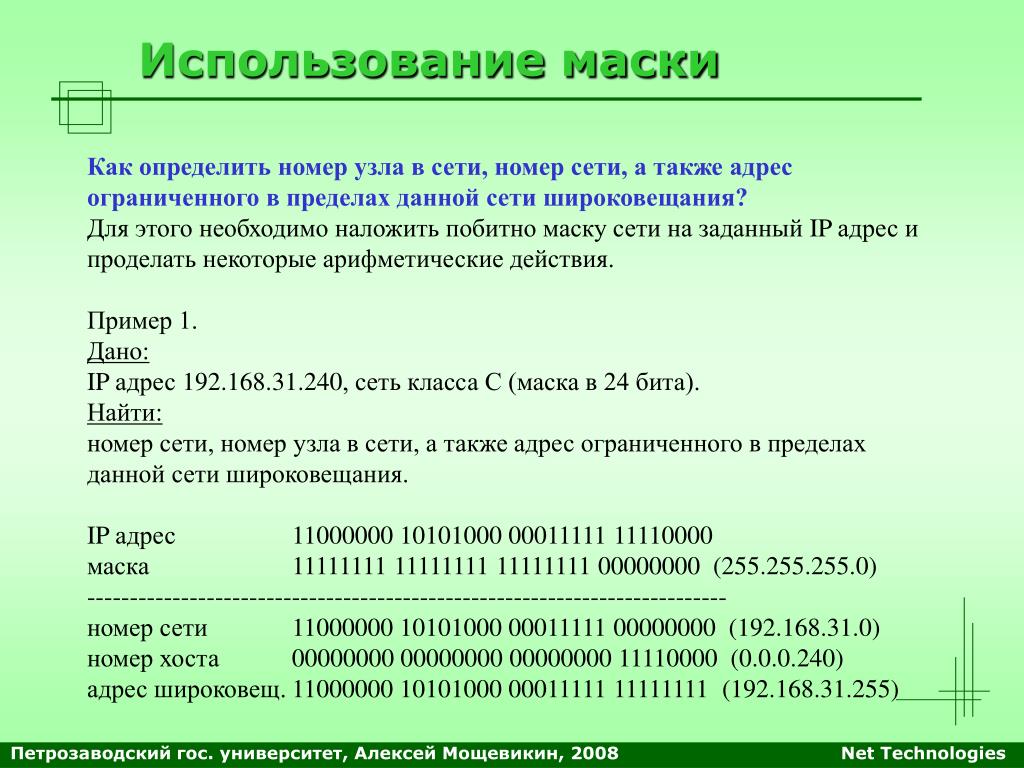

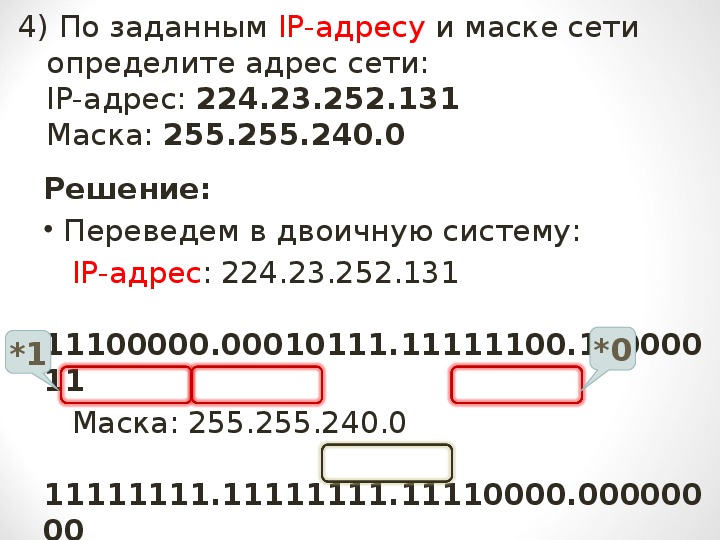

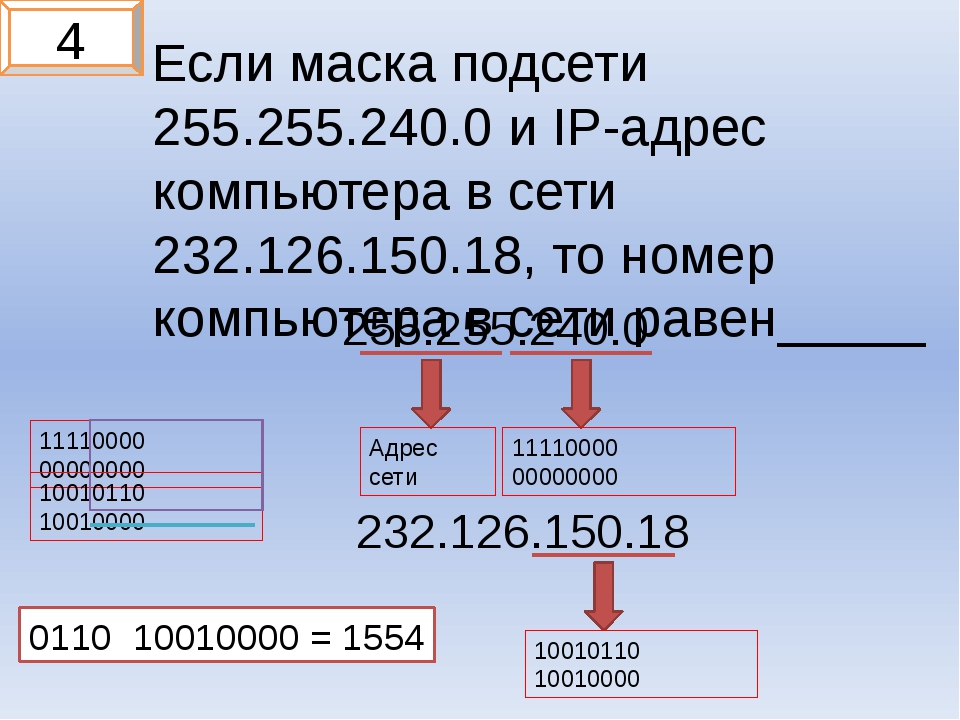

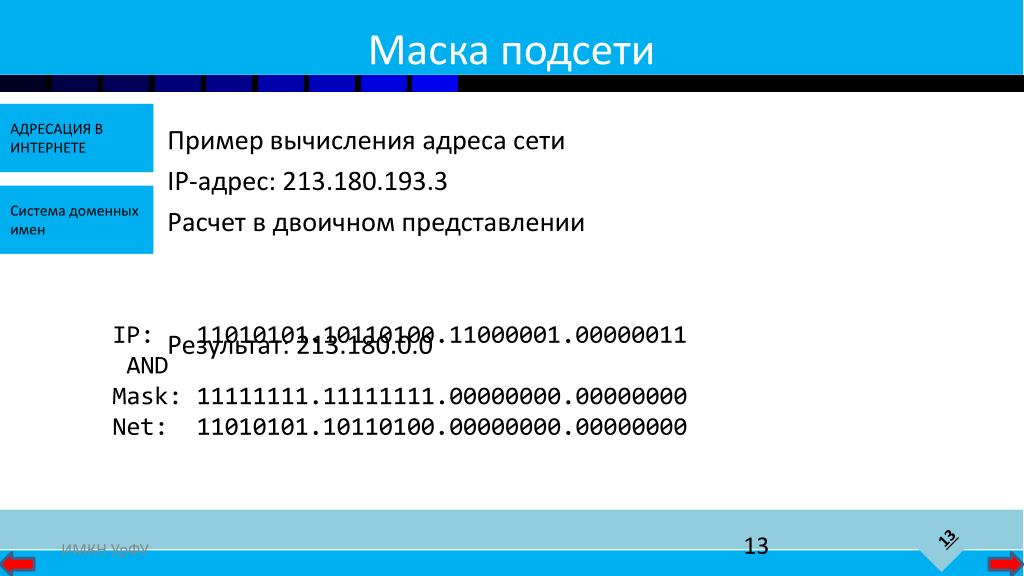

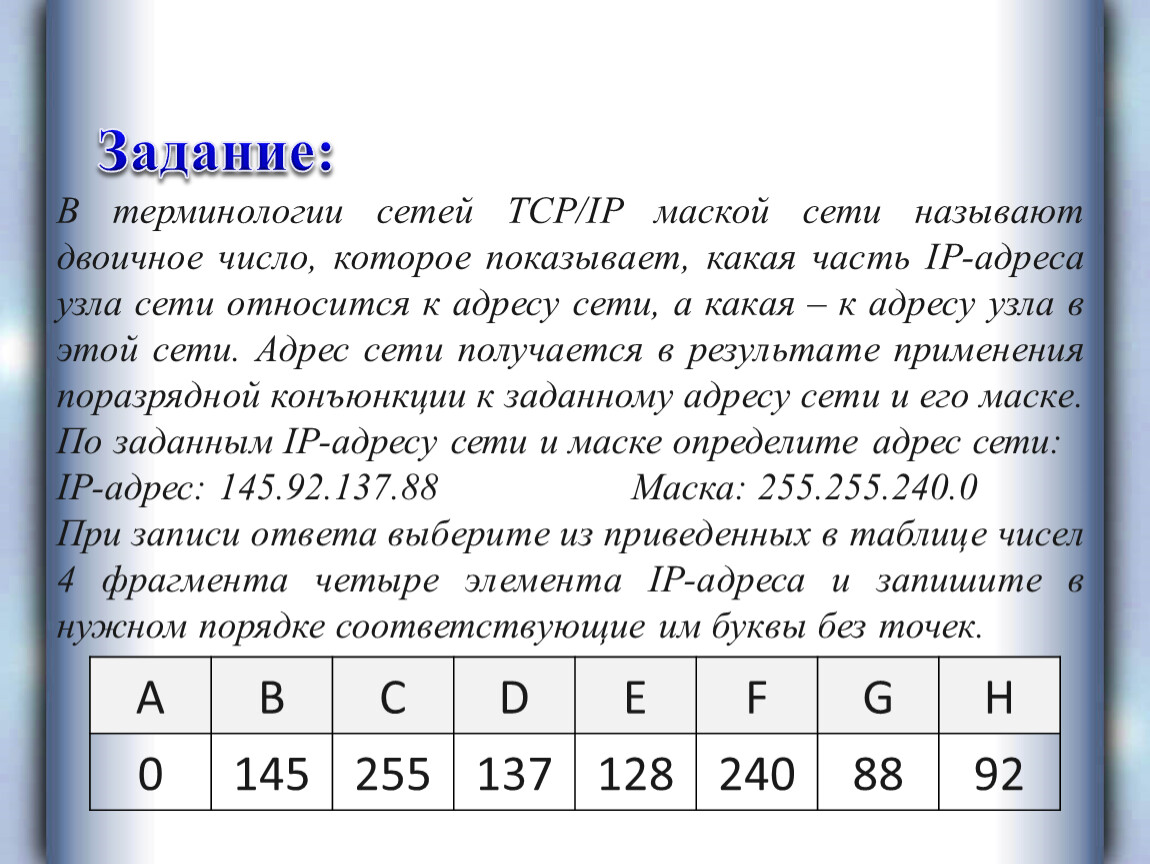

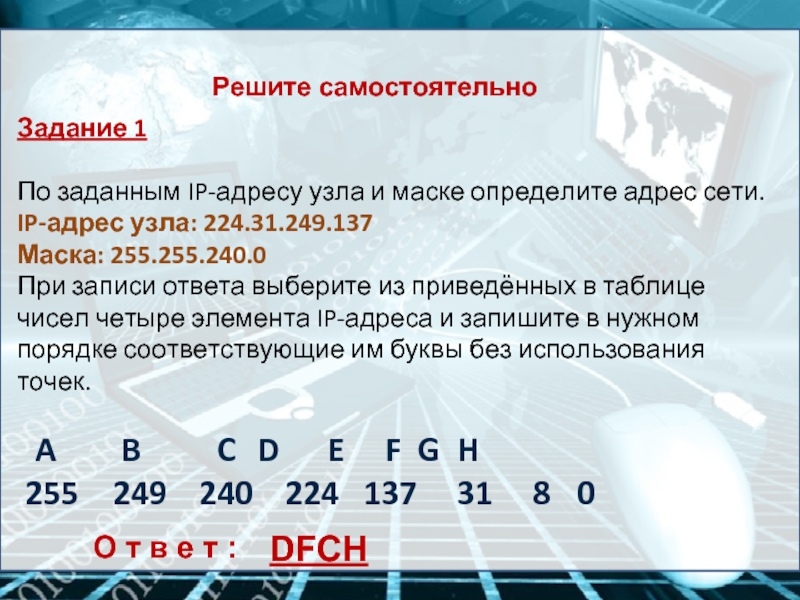

Условие: В терминологии сетей TCP/IP маской сети называется двоичное число, определяющее, какая часть IP-адреса узла сети относится к адресу сети, а какая — к адресу самого узла в этой сети. Обычно маска записывается по тем же правилам, что и IP-адрес. Адрес сети получается в результате применения поразрядной конъюнкции к заданному IP-адресу узла и маске.

По заданным IP-адресу узла и маске определите адрес сети.

IP –адрес узла: 217.233.232.3

Маска: 255.255.252.0

При записи ответа выберите из приведенных в таблице чисел четыре элемента IP-адреса и запишите в нужном порядке соответствующие им буквы. Точки писать не нужно.

Точки писать не нужно.

| A | B | C | D | E | F | G | H |

| 0 | 3 | 217 | 233 | 232 | 244 | 252 | 255 |

Пример. Пусть искомый IP-адрес 192.168.128.0, и дана таблица

| A | B | C | D | E | F | G | H |

| 128 | 168 | 255 | 8 | 127 | 0 | 17 | 192 |

В этом случае правильный ответ будет записан в виде: HBAF

Решение 1: Как сказано в условии задачи, чтобы найти адрес сети, нужно записать адрес узла сети и маску подсети в виде двоичных чисел и применить поразрядную конъюнкцию:

Адрес узла сети: 217.233.232.3 = 11011001.11101001.11101000.00000011

Маска подсети: 255.255.252. 0 = 11111111.11111111.11111100.00000000

0 = 11111111.11111111.11111100.00000000

Поразрядная конъюнкция даст единицу при совпадении единиц и ноль в трех остальных случаях. Таким образом, применив её, получаем

Адрес узла сети: 217.233.232.0 = 11011001.11101001.11101000.00000000

Остается записать буквы вместо значений октетов: CDEA

Ответ: CDEA

Решение 2 Вычислим поразрядную конъюнкцию IP-адреса узда сети и маски с учетом сказанного в п.4 раздела «Краткие теоретические сведения»:

| IP–адрес узла (A) | 217 | 233 | 232 | 3 |

| Маска (B) | 255 | 255 | 252 | 0 |

| Адрес сети (A & B) | 217 | 233 | 232 & 252 | 0 |

Значения 3-х из четырех байтов находятся легко.

Поразрядную конъюнкцию 232 & 252 придется вычислить

23210 = 128 + 64 + 32 + 8 = 27+26 + 25+23 = 1110 10002

25210 = 128 + 64 + 32 + 16 + 8 + 4 = 27+26 + 25 + 24 +23 +22 = 1111 11002

| 232 | 1 | 1 | 1 | 0 | 1 | 0 | 0 | 0 |

| 252 | 1 | 1 | 1 | 1 | 1 | 1 | 0 | 0 |

| 232 & 252 | 1 | 1 | 1 | 0 | 1 | 0 | 0 | 0 |

Итак, 232 & 252 = 111010002 = 27+26 + 25+23 = 232

Искомый адрес сети : 217. 233.232.0

233.232.0

Замечание. Результат можно было бы получить сразу после перевода чисел в двоичную систему, заметив, что 6 единиц подряд в 111111002 сохраняют 6 левых разрядов в 111010002.

Осталось только записать ответ в нужном виде. Выбираем из таблицы нужные значения С=217, D=233, E = 232, A=0.

Ответ: CDEA.

Решение 3 (другой вариант записи решения 2) Адрес сети имеет вид 217.233.X.0, где X получается обнулением двух младших двоичных разрядов в числе 232 (потому, что в числе 252 = 255-3 два нулевых разряда). Но число 232 делится на 22 = 4. Поэтому два младших разряда в двоичной записи числа 232 и так равны 0. Следовательно, X = 232.

Адрес узла сети: 217.233.232.0

Остается записать буквы вместо значений октетов: CDEA

Ответ: CDEA

Решение 2 (см. п.4 в разделе «Краткие теоретические сведения»): Адрес сети имеет вид 217. 233.X.0, где X получается обнулением двух младших двоичных разрядов в числе 232. Но число 232 делится на 22 = 4. Поэтому два младших разряда в двоичной записи числа 232 и так равны 0. Следовательно, X = 232.

233.X.0, где X получается обнулением двух младших двоичных разрядов в числе 232. Но число 232 делится на 22 = 4. Поэтому два младших разряда в двоичной записи числа 232 и так равны 0. Следовательно, X = 232.

Адрес узла сети: 217.233.232.0

Остается записать буквы вместо значений октетов: CDEA

Ответ: CDEA

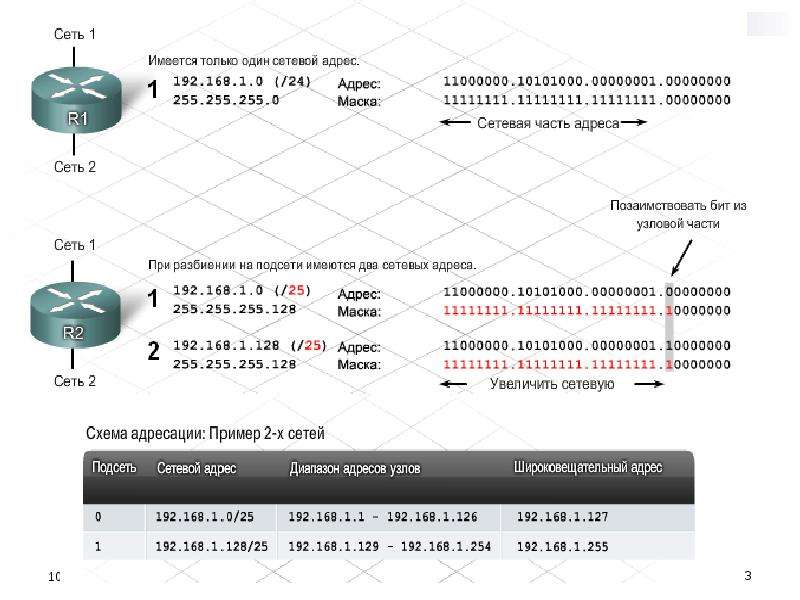

Cisco формула расчёта сетей

Количество подсетей = 2n, где n – это количество занятых бит от порции хоста.

Cisco формула расчёта хостов (узлов)

Количество хостов в подсети = 2n-2, где n – это количество свободных бит (нулей) в порции хоста, а «-2» — это вычет адреса сети (в порции хоста все нули) и широковещательного адреса (в порции хоста все единицы).

Объяснение формул расчета сетей

IP адрес

IP адрес состоит из 32 битов, которые поделены на 4 части по 8 бит соответственно (эти части называются октетами). В жизни используется запись IP адреса в десятичном виде.

В жизни используется запись IP адреса в десятичном виде.

Примеры IP адресов:

172.16.2.15 = 10101100.00010000.00000010.00001111

178.68.128.168 = 10110010.01000100.10000000.10101000

217.20.147.94 = 11011001.00010100.10010011.01011110

Из этих 32 битов часть относится к адресу хоста, которому принадлежит этот IP адрес, а другая часть относится к адресу сети, в которой находится этот хост. Первая часть (слева направо) IP адреса обозначает адрес сети, а вторая часть (оставшиеся биты) – адрес хоста. Чтобы узнать, сколько битов относится к адресу сети, надо воспользоваться маской сети.

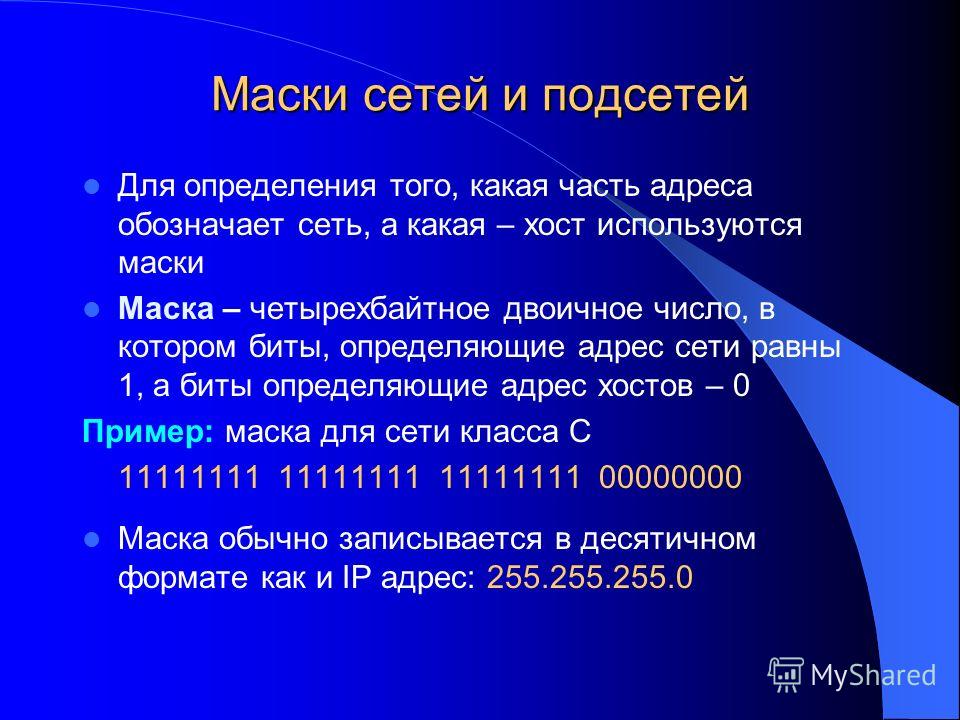

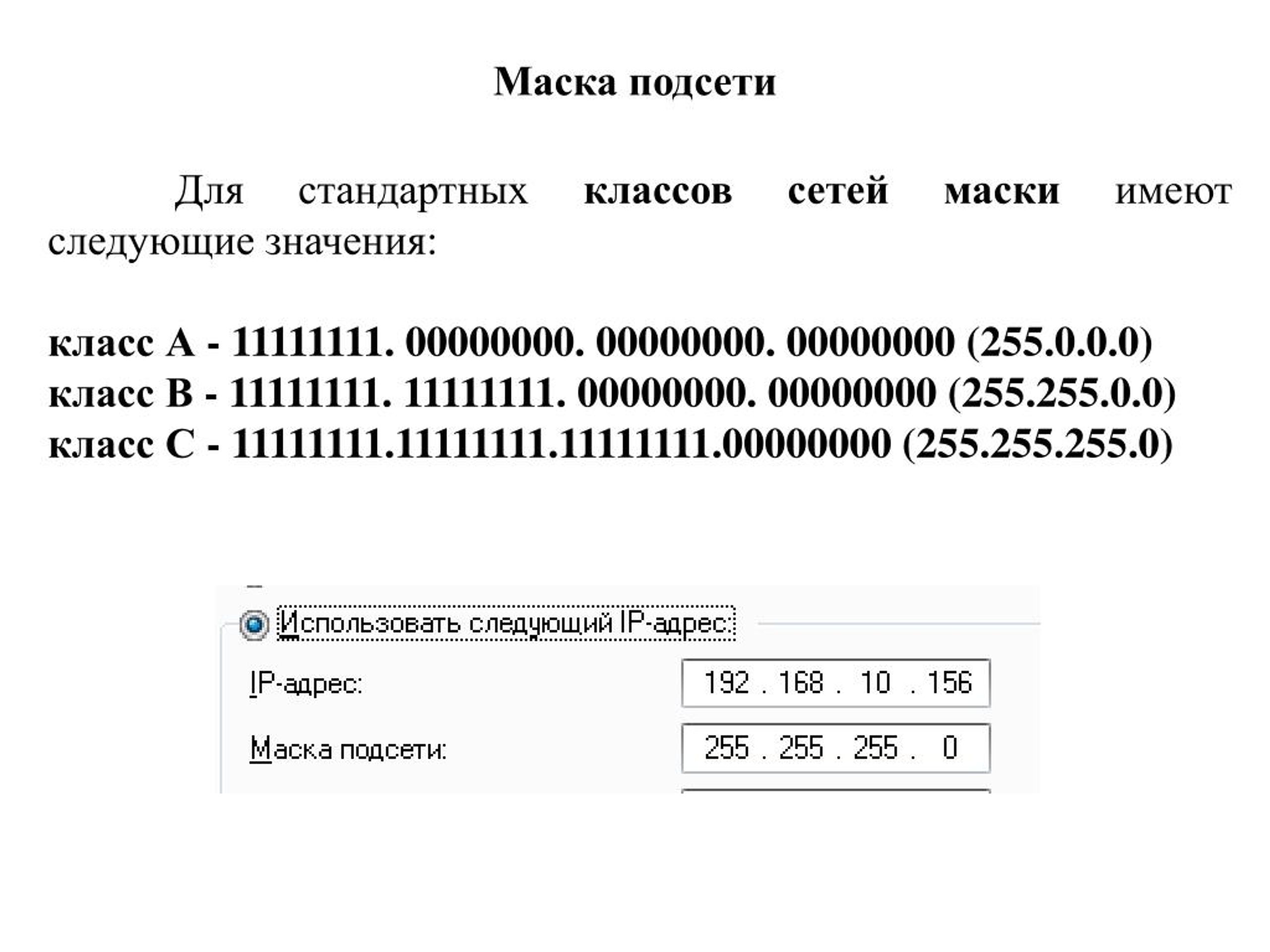

Маска сети

Маска сети тоже состоит из 32 битов, но в отличие от IP адреса, в маске единицы и нолики не могут перемешиваться. В жизни используется запись сетевой маски в десятичном виде.

Примеры масок сети:

255.255.255.0 = 11111111.11111111.11111111.00000000

255.0. 0.0 = 11111111.00000000.00000000.00000000

0.0 = 11111111.00000000.00000000.00000000

255.255.240.0 = 11111111.11111111.11110000.00000000

255.255.255.128 = 11111111.11111111.11111111.10000000

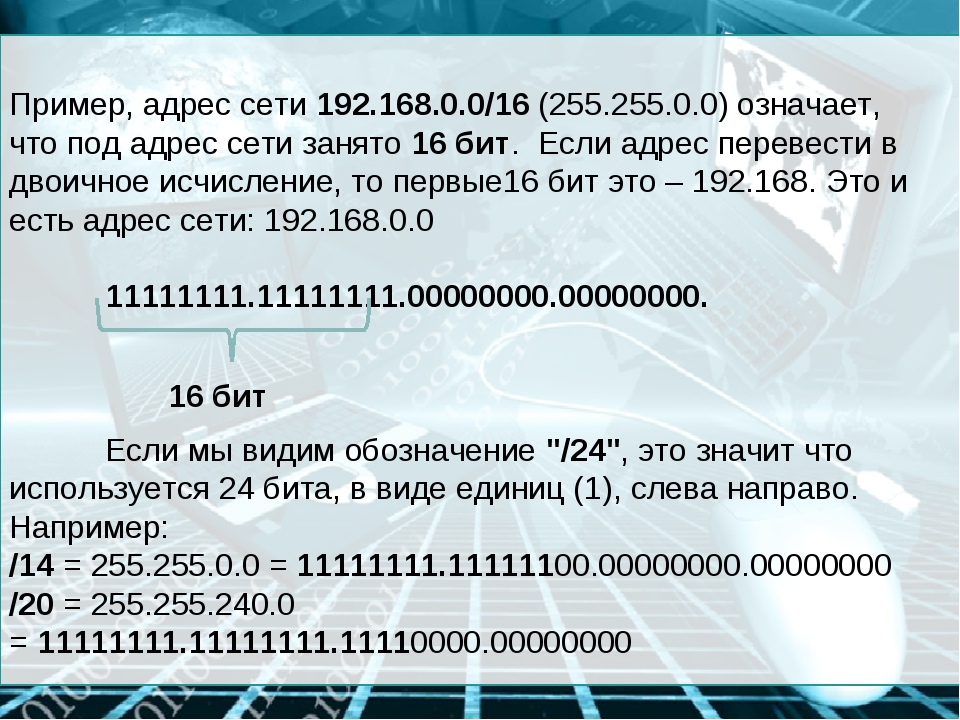

Префикс маски

Еще чаще, маска сети записывается в виде короткого префикса маски. Число в префиксе обозначает количество бит относящихся к адресу сети.

/16 = 11111111.11111111.00000000.00000000 = 255.255.0.0

/24 = 11111111.11111111.11111111.00000000 = 255.255.255.0

/26 = 11111111.11111111.11111111.11000000 = 255.255.255.192

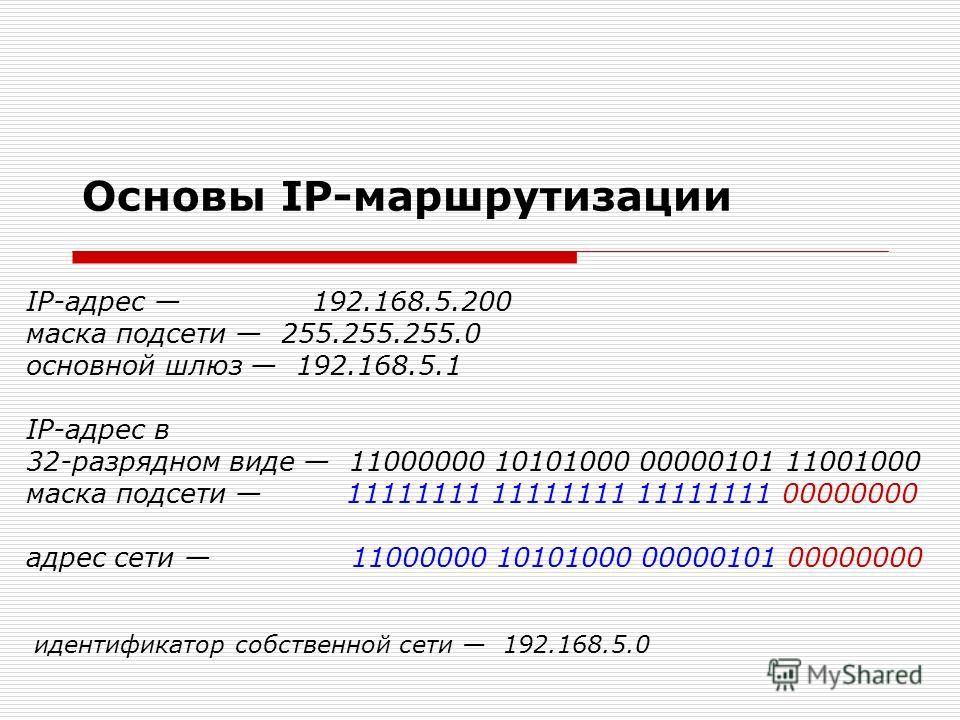

IP адрес и маска сети

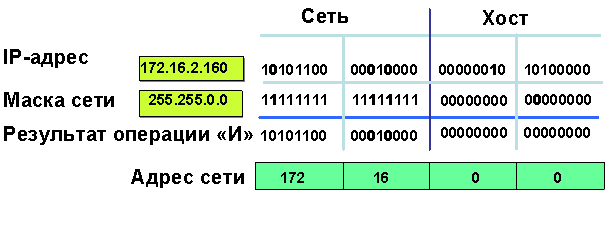

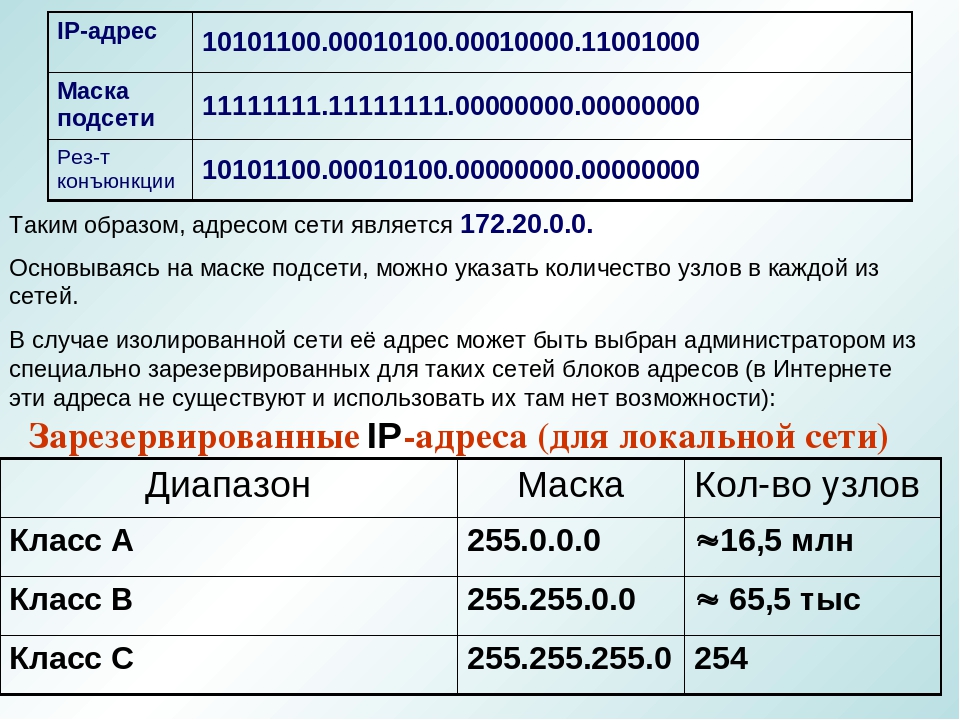

Чтобы узнать, какая часть IP адреса относится к порции сети, необходимо выполнить бинарную логическую операцию AND (И).

Бинарная логическая операция AND (И)

Смысл операции заключается в сравнении двух битов, причем только в одном случае бинарная операция даёт единицу на выходе – в случае сравнения двух единиц. В остальных случаях логическая операция AND даёт на выходе 0.

Результаты сравнения логической операцией AND двух битов:

1 AND 1 = 1

1 AND 0 = 0

0 AND 1 = 0

0 AND 0 = 0

Операция AND над IP адресом и маской

Представим, что у нас есть IP адрес 192.168.1.31 с маской сети в виде префикса /24, наша задача вычислить адрес сети, порцию сети, порцию хоста.

Сначала надо перевести IP адрес из десятичной системы счисления в двоичную систему. Затем перевести префикс в двоичный вид и нормальный вид маски сети (десятичный). Далее останется только сложить IP адрес с маской с помощью логической операции AND.

192.168.1.31/24

192.168.1.31 = 11000000.10101000.00000001.00011111

/24 = 11111111.11111111.11111111.00000000 = 255.255.255.0

11000000.10101000.00000001.00011111 (IP)

AND

11111111.11111111.11111111.00000000 (Mask)

=

11000000.10101000.00000001.00000000 (Адрес сети в двоичном виде)

192. 168.1.0/24 (Адрес сети в десятичном виде с сетевым префиксом)

168.1.0/24 (Адрес сети в десятичном виде с сетевым префиксом)

Вот мы и узнали адрес сети. Единички в маске указывают на длину порции адреса сети (11000000.10101000.00000001.), а нолики – на порцию адреса хоста (.00011111).

Примеры расчета сетей

Деление сети осуществляется присвоением битов из порции адреса хоста к порции адреса сети. Тем самым мы увеличиваем возможное количество подсетей, но уменьшаем количество хостов в подсетях. Чтобы узнать, сколько получается подсетей из присвоенных битов надо воспользоваться cisco формулой расчета сетей: 2n, где n является количеством присвоенных бит.

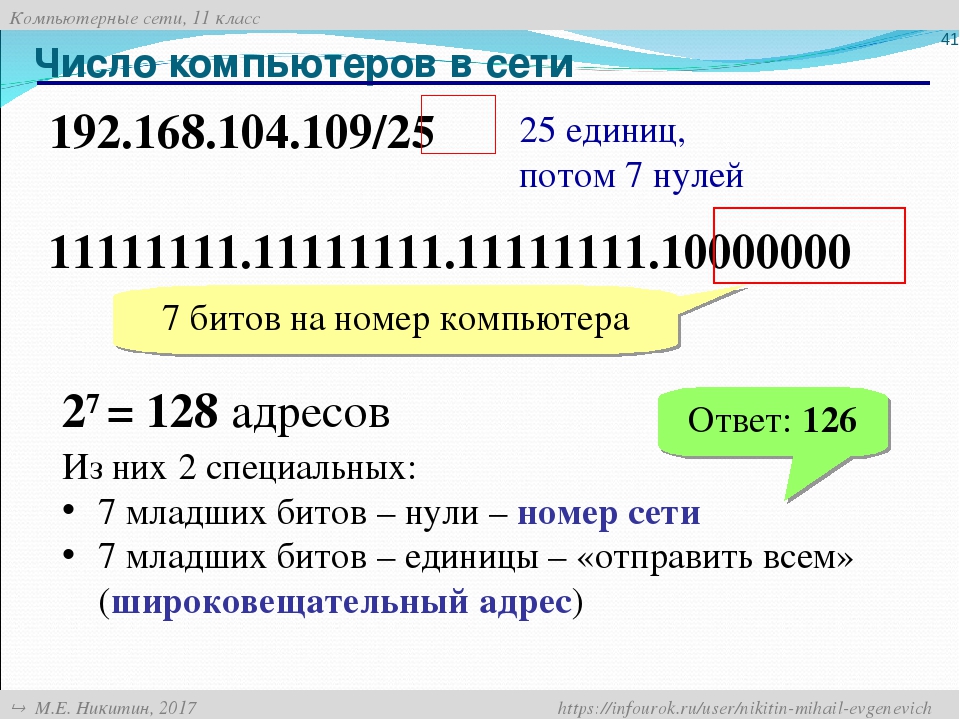

Пример расчета сети на 2 подсети.

У нас есть адрес сети 192.168.1.0/24, нам надо разделить имеющуюся сеть на 2 подсети. Попробуем забрать от порции хоста 1 бит и воспользоваться формулой: 21=2, это значит, что если мы заберём один бит от части хоста, то мы получим 2 подсети. Присвоение одного бита из порции хоста увеличит префикс на один бит: /25. Теперь надо выписать 2 одинаковых IP адреса сети в двоичном виде изменив только присвоенный бит (у первой подсети присвоенный бит будет равен 0, а у второй подсети = 1). Захваченный бит я выделю более жирным шрифтом красного цвета.

Теперь надо выписать 2 одинаковых IP адреса сети в двоичном виде изменив только присвоенный бит (у первой подсети присвоенный бит будет равен 0, а у второй подсети = 1). Захваченный бит я выделю более жирным шрифтом красного цвета.

2 подсети (захваченный бит я выделю более жирным шрифтом красного цвета):

1) 11000000.10101000.00000001.00000000

2) 11000000.10101000.00000001.10000000

Теперь запишем рядом с двоичным видом десятичный, и добавим новый префикс. Красным пометил порцию подсети, а синим – порцию хоста.

1) 11000000.10101000.00000001.00000000 = 192.168.1.0/25

2) 11000000.10101000.00000001.10000000 = 192.168.1.128/25

Всё, сеть разделена на 2 подсети. Как мы видим выше, порция хоста теперь составляет 7 бит.

Чтобы высчитать, сколько адресов хостов можно получить используя 7 бит, необходимо воспользоваться cisco формулой расчёта хостов: 2n-2, где n = количество бит в порции хоста.

27 — 2 = 126 хостов. В начале статьи было сказано, что вычитаемая цифра 2 является двумя адресами, которые нельзя присвоить хосту: адрес сети и широковещательный адрес.

Адрес сети, это когда в порции хоста все нули, а широковещательный адрес, это когда в порции хоста все единицы. Выпишем эти адреса для каждой подсети в двоичном и десятичном виде:

11000000.10101000.00000001.00000000 = 192.168.1.0/25 (адрес сети первой подсети)

11000000.10101000.00000001.01111111 = 192.168.1.127/25 (широковещательный адрес первой подсети)

11000000.10101000.00000001.10000000 = 192.168.1.128/25 (адрес сети второй подсети)

11000000.10101000.00000001.11111111 = 192.168.1.255/25 (широковещательный адрес второй подсети)

Пример расчета сети на 4 подсети.

Этот пример делается абсолютно по тому же алгоритму, что и предыдущий, поэтому я запишу текст немного короче. Адрес я буду использовать тот же, чтобы вы видели отличия. Если нужны подробности, пишите на почту [email protected].

Если нужны подробности, пишите на почту [email protected].

У нас есть адрес сети 192.168.1.0/24, надо разделить сеть на 4 подсети. Высчитываем по формуле, сколько нам надо занять бит от хоста: 22 = 4. Префикс изменяется на /26.

4 подсети (захваченный бит я выделю более жирным шрифтом красного цвета):

1) 11000000.10101000.00000001.00000000

2) 11000000.10101000.00000001.01000000

3) 11000000.10101000.00000001.10000000

4) 11000000.10101000.00000001.11000000

Красным пометил порцию подсети, а синим – порцию хоста:

1) 11000000.10101000.00000001.00000000 = 192.168.1.0/26

2) 11000000.10101000.00000001.01000000 = 192.168.1.64/26

3) 11000000.10101000.00000001.10000000 = 192.168.1.128/26

4) 11000000.10101000.00000001.11000000 = 192.168.1.192/26

Всё, сеть разделена на 4 подсети. Порция хоста теперь составляет 6 бит.

26 — 2 = 62 хостов.

11000000. 10101000.00000001.00000000 = 192.168.1.0/26 (адрес сети первой подсети)

10101000.00000001.00000000 = 192.168.1.0/26 (адрес сети первой подсети)

11000000.10101000.00000001.00111111 = 192.168.1.63/26 (широковещательный адрес первой подсети)

11000000.10101000.00000001.01000000 = 192.168.1.64/26 (адрес сети второй подсети)

11000000.10101000.00000001.01111111 = 192.168.1.127/26 (широковещательный адрес второй подсети)

11000000.10101000.00000001.10000000 = 192.168.1.128/26 (адрес сети третьей подсети)

11000000.10101000.00000001.10111111 = 192.168.1.191/26 (широковещательный адрес третьей подсети)

11000000.10101000.00000001.11000000 = 192.168.1.192/26 (адрес сети четвёртой подсети)

11000000.10101000.00000001.11111111 = 192.168.1.255/26 (широковещательный адрес четвёртой подсети)

Заключение

Таким способом можно разделить любую сеть на подсети, а cisco формулы расчета сетей и хостов помогут вам в этом деле.

Subnetting.

Разбиение сети на подсети, суммироваеие, нахождение адреса сети и широковещательного адреса.

Разбиение сети на подсети, суммироваеие, нахождение адреса сети и широковещательного адреса.

При подготовке к CCIE RS Written есть тема, которая посвящена маскам подсети, и прочему.

Я напишу небольшую заметку о том как разбивать сети на подсети, как суммировать их, как найти адреса сети и широковещательных адресов и так далее.

Нахождение адреса сети, широковещательного адреса, первого и последнего допустимых адресов, которые могут быть назначены хостам.

Допустим нам дан некий IP адрес, с маской подсети, например 152.21.121.37 /26, нам необходимо найти адрес сети и широковещательный адрес, а так же первый и последний адреса которые можно присвоить хосту.

Алгоритм действий такой:

Префикс 26 нам говорит о том, что с последнего октета, под сеть выделено 2 бита, и на хосты у нас осталось 6 бит (64 хоста).

Представим этот префикс в двоичном виде и далее переведем последний октет в IP адресе в двоичную систему (нет смысла переводить весь IP адрес в бинарку)

/26 — 1 1 1 1 1 1 1 1 . 1 1 1 1 1 1 1 1 . 1 1 1 1 1 1 1 1 . 1 1 0 0 0 0 0 0

1 1 1 1 1 1 1 1 . 1 1 1 1 1 1 1 1 . 1 1 0 0 0 0 0 0

x.x.x.37 — x x x x x x x x . x x x x x x x x . x x x x x x x x . 0 0 1 0 0 1 0 1

Теперь можем определить адрес сети.

Для этого проведем линию по нашему префиксу. Теперь это будет выглядеть так.

/26 — 1 1 1 1 1 1 1 1 . 1 1 1 1 1 1 1 1 . 1 1 1 1 1 1 1 1 . 1 1 | 0 0 0 0 0 0

x.x.x.37 — x x x x x x x x . x x x x x x x x . x x x x x x x x . 0 0 | 1 0 0 1 0 1

И выпишем значения которые могут быть минимальным (все биты равны нулю) и максимальное (когда все биты равны единицы) в хостовой части.

это соответственно — 0 0 0 0 0 0 — что в 10-ной системе равно «0» и 1 1 1 1 1 1 что в 10-ой системе равно 63

Значит адрес нашей сети равен: 152.21.121.0.

Широковещательный адрес: 152.21.121.63

Соответственно первый IP адрес, который можно назначить хосту: 152.21.121.1

Последний IP адрес, который можно назначить хосту: 152.21.121.62

Нахождение IP адреса по номеру подсети и номеру хоста.

Не представляю особо где может понадобиться, но тем не менее 🙂

Дана сеть, скажем 49. 0.0.0, которая поделена маской /25 на множество подсетей.

0.0.0, которая поделена маской /25 на множество подсетей.

Необходимо найти IP адрес, если известно что он принадлежит 429 подсети и имеет номер 41.

Итак приступим:

49.0.0.0 согласно классификации сетей принадлежит классу А, следовательно префикс такой сети равен /8, Запишем его в бинарном виде.

8/ — 1 1 1 1 1 1 1 1 . 0 0 0 0 0 0 0 0 . 0 0 0 0 0 0 0 0 . 0 0 0 0 0 0 0 0

Представим префикс /25 так же в бинарном виде:

/25 — 1 1 1 1 1 1 1 1 . 1 1 1 1 1 1 1 1 . 1 1 1 1 1 1 1 1 . 1 0 0 0 0 0 0 0

Так как разрешено использовать для подсети все единицы и нули, то из требуемой подсети 429 вычитаем 1. Получаем 428, это число нам нужно представить в бинарном ввиде, на том месте где у нас «единички» в подсети.

428 — 0 0 0 0 0 0 0 0 . 0 0 0 0 0 0 0 0 . 1 1 0 1 0 1 1 0 . 0 0 0 0 0 0 0 0

Представим в бинарном виде 41 (номер нашего искомого хоста в нужной подсети).

41 — 0 0 1 0 1 0 0 0

Что у нас получилось?

49.0.1 1 0 1 0 1 1 0 . 0 0 1 0 1 0 0 1

Переведем весь адрес в десятичный вид:

49. 0.214.41

0.214.41

Суммирование сетей.

Суммирование сетей очень важно уметь делать, ибо применяется в маршрутизации повсеместно, а именно там, где нам нужно объединить кучу сетей, в одну, тоесть иными словами «суммировать».

Давайте также разберемся на примере.

Дано:

Сети адреса которых:

* 140.176.2.128 / 25

* 140.176.3.0 / 25

* 140.176.3.192 / 26

* 140.176.3.128 / 26

* 140.176.2.0 / 25

Необходимо заменить все эти подсети — одной, которая будет объеденять все вышеуказанные, с наименьшей потерей адресов. Можно конечно не сильно присматриваясь сделать так: 140.176.0.0 /16 , да, это будет работать, но это грубое суммирование и не корректное.

Для правильного суммирования нам необходимо опять же поработать с бинарными числами, а именно перевести изменяемые части адреса в двоичный код.

В данном примере 140.176. является статичной, поэтому ее трогать не будем, будем переводить последние два октета:

2.128 / 25 — 0 0 0 0 0 0 1 0 . 1 0 0 0 0 0 0 0

3. 0 / 25 — 0 0 0 0 0 0 1 1 . 0 0 0 0 0 0 0 0

0 / 25 — 0 0 0 0 0 0 1 1 . 0 0 0 0 0 0 0 0

3.192 / 26 — 0 0 0 0 0 0 1 1 . 1 1 0 0 0 0 0 0

3.128 / 26 — 0 0 0 0 0 0 1 1 . 1 0 0 0 0 0 0 0

2.0 / 25 — 0 0 0 0 0 0 1 0 . 0 0 0 0 0 0 0 0

Далее нам необходимо найти неизменяемые не в одной подсети значения, я отметил их жирным.

Таким образом получается что префикс новой сумированной сети будет: /23

Полностью суммированная сеть будет выглядеть так: 140.176.2.0/23

Разбиение сети на подсети.

Например, есть у нас сеть класса С, 192.168.0.0 / 24

Нам необходимо разбить эту сеть на две одинаковые подсети.

Разбиение осуществляется путем заимствования бита из поля, которое предназначено для хоста, в поле которое предназначено для маски.

Наша основная сеть имеет префикс 24 бита, мы добавляем к нему 1, и получаем новый префикс /25

Так как мы взяли всего один бит, следовательно и сетей у нас может быть только две (бит может принимать значение 1 или 0).

В каждой такой сети есть 128 адреса (2 в 7 степени (32 — 25 = 7 ) ). 6 = 64.

6 = 64.

Тоесть для новой сети нам необходимо 6 бит (32-6 = 26), префикс будет /26

Ну и запишем что у нас получилось:

1. 192.168.0.128 — 192.168.0.159/27

2. 192.168.0.160 — 192.168.0.123/26

Когда перед нами стоят такие задачи, то нужно начинать разбиение сети с наибольшего количества, адресов, и так по убыванию (в моем примере наоборот).

Надеюсь данная заметка кому-то будет полезной.

p.s. В ходе повторения материала, набрел на очень полезный ресурс, с точки зрения пратики: http://tests.proseti.com/

Рекомендую 🙂

Просмотров: 6 629

Что такое сетевой адрес

Сетевой адрес в IPv4 — это специальный адрес, который используется для однозначной идентификации сети. Маршрутизаторы используют сетевой адрес для идентификации сети. Таблица маршрутизации (таблица, поддерживаемая маршрутизаторами) содержит сетевые адреса и дополнительную информацию о том, как достичь этой сети.

Сетевой адрес — это специальный адрес IPv4, в котором все биты узла равны нулю.

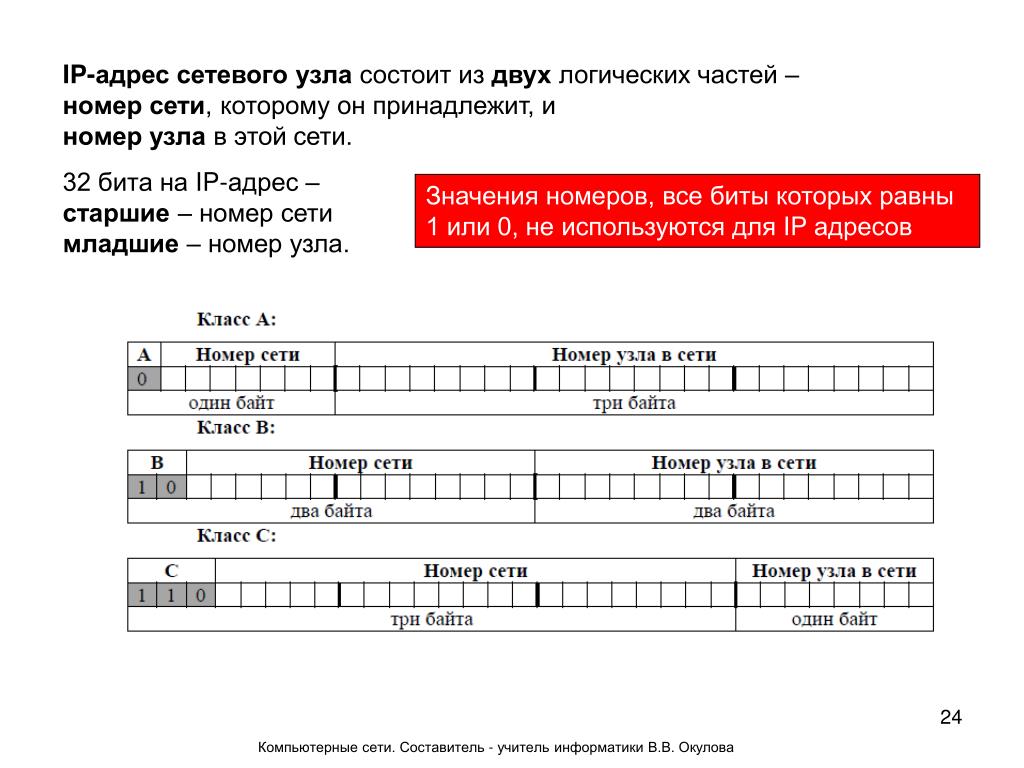

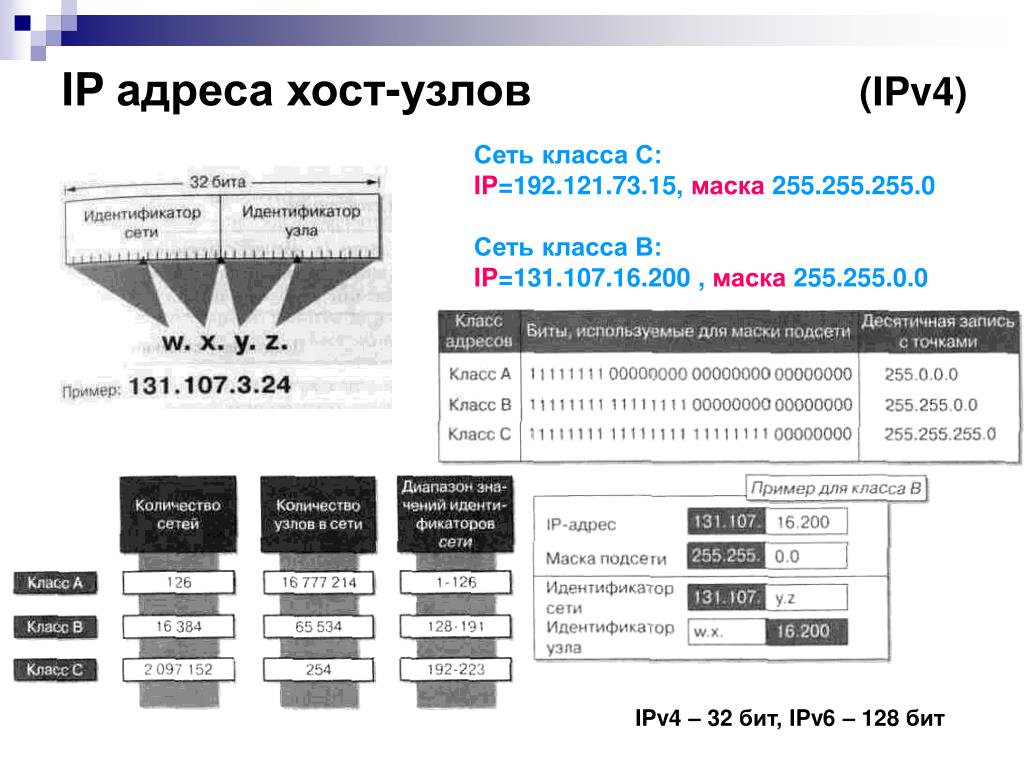

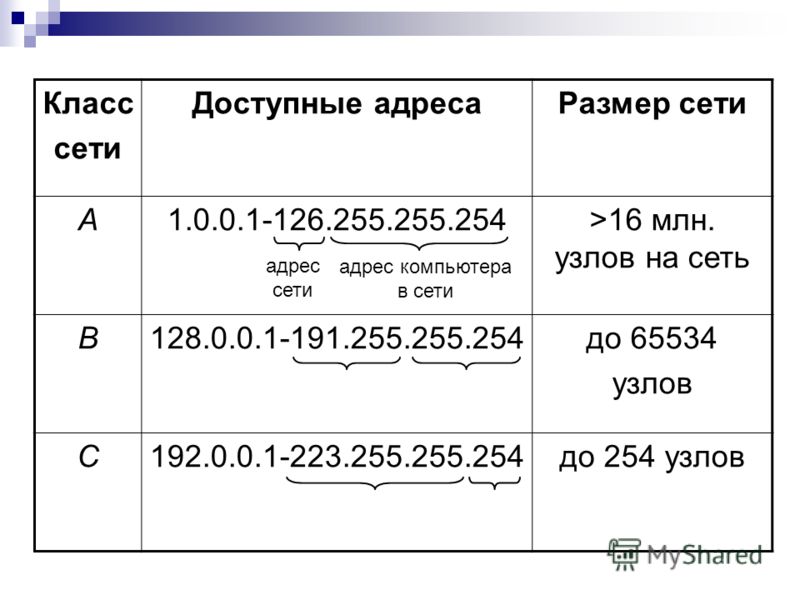

Давайте узнаем, что такое сетевой адрес, на примерах сетей IPv4 класса A, класса B и класса C.Маски подсети по умолчанию для сетей класса A, класса B и класса C приведены ниже.

- Для сети класса A первый октет принадлежит сетевой части, а оставшиеся три октета принадлежат части хоста. Итак, маска подсети по умолчанию для сети класса A — 255.0.0.0.

- Для сети класса B первые два октета принадлежат сетевой части, а оставшиеся два октета принадлежат части хоста. Итак, маска подсети по умолчанию для сети класса B — 255.255.0.0.

- Для сети класса C первые три октета принадлежат сетевой части, а оставшийся один октет принадлежит части хоста.Итак, маска подсети по умолчанию для сети класса B — 255.255.255.0.

Чтобы четко понять концепцию, см. Изображение ниже.

Сетевой адрес — это первый адрес блока адресов IPv4. Сетевой адрес-адрес блока IPv4-адресов определяется путем установки всех битов хоста как двоичное число «0».

Сетевой адрес сети класса А

Давайте рассмотрим пример сети IPv4 класса A 10.0.0.0. Обратите внимание, что 10.0.0.0 — это первый IPv4-адрес в своем блоке.Мы уже узнали, что для сети класса A первый октет принадлежит сетевой части, а оставшиеся три октета принадлежат части хоста. Итак, маска подсети по умолчанию для сети класса A — 255.0.0.0.

Сетевой адрес 10.0.0.0 получается сохранением всех битов хоста в виде двоичного числа «0». Пожалуйста, обратитесь к изображению ниже.

Сетевой адрес сети класса B

Рассмотрим пример сети IPv4 класса B 172.16.0.0. Обратите внимание, что 172.16.0.0 — это первый IPv4-адрес в своем блоке.Мы уже узнали, что для сети класса B первые два октета принадлежат сетевой части, а оставшиеся два октета принадлежат части хоста. Итак, маска подсети по умолчанию для сети класса B — 255.255.0.0.

Сетевой адрес 172.16.0.0 получается сохранением всех битов хоста в виде двоичного числа «0». Пожалуйста, обратитесь к изображению ниже.

Сетевой адрес сети класса C

Давайте возьмем для примера сеть IPv4 класса C 192.168.0.0. Обратите внимание, что 192.168.0.0 — это первый IPv4-адрес в своем блоке. Мы уже узнали, что для сети класса C первые три октета принадлежат сетевой части, а оставшийся один октет принадлежит хостовой части. Итак, маска подсети по умолчанию для сети класса C — 255.255.255.0.

Сетевой адрес 192.168.0.0 получается сохранением всех битов хоста в виде двоичного числа «0». Пожалуйста, обратитесь к изображению ниже.

Есть ли у вас предложения? Пожалуйста дай нам знать!

Связанные руководства

• Введение в TCP / IP, особенности TCP / IP, история TCP / IP, что такое RFC (запрос комментариев)• Семь уровней модели OSI и функции семи уровней модели OSI

• Пятиуровневая модель TCP / IP

• Сетевой уровень (уровень 3)

• Инкапсуляция и декапсуляция данных TCP / IP

• Уровень канала передачи данных (уровень 2)

• Формат кадра Ethernet

• Что такое MAC-адрес, адрес уровня 2 или физический адрес

• Протокол IPv4, заголовок IPv4 и поля заголовка IPv4

• Адреса IPv4, классы адресов IPv4, классификации адресов IPv4

• Что такое маска подсети

• Что такое сетевой адрес

• Ограниченный широковещательный адрес

• Адрес направленной широковещательной передачи

• Что такое ограниченная трансляция в IPv4 и как работает ограниченная трансляция

• Что такое направленная трансляция в IPv4 и как работает направленная трансляция

• Что такое шлюз по умолчанию

• Что такое частные IP-адреса — RFC 1918 частные адреса

• Адреса APIPA (автоматические частные IP-адреса)

• Что такое адрес обратной связи в IPv4

• Что такое localhost

• Сети класса A и IP-адреса класса A

• Сети класса B и IP-адреса класса B

• Сети класса C и IP-адреса класса C

• IP-адреса многоадресной рассылки класса D

• Подсети — Часть 1

• Подсети — Часть 2

• Подсети — Часть 3

• Подсети — Часть 4

• Подсети — Часть 5

• Подсети — Часть 6

• Маскирование подсети переменной длины, VLSM, разделение на подсети IP V4, учебные пособия по подсетям, учебные руководства по IP, документация по IP, учебные пособия по IP

• Supernetting, IP Supernetting, руководство по IP Supernetting, How to Supernetting Guide, Supernetting Concepts

• Как узнать сетевой адрес и широковещательный адрес IPv4-адреса

, разделенного на подсети • Учебное пособие по протоколу разрешения адресов, Как работает ARP, формат сообщения ARP

• Что такое бесплатный ARP

Компьютерная сеть | Сетевая адресация

- Сетевая адресация — одна из основных задач сетевого уровня.

- Сетевые адреса всегда логические, т.е. программные адреса.

- Хост также известен как конечная система, у которой есть одно соединение с сетью. Граница между хостом и ссылкой называется интерфейсом. Следовательно, у хоста может быть только один интерфейс.

- Маршрутизатор отличается от хоста тем, что к нему подключаются два или более канала. Когда маршрутизатор пересылает дейтаграмму, он пересылает пакет по одному из каналов. Граница между маршрутизатором и каналом называется интерфейсом, и маршрутизатор может иметь несколько интерфейсов, по одному для каждого из своих каналов.Каждый интерфейс может отправлять и получать IP-пакеты, поэтому IP требует, чтобы у каждого интерфейса был адрес.

- Каждый IP-адрес имеет длину 32 бита, и они представлены в форме «десятичной записи с точкой», где каждый байт записан в десятичной форме, и они разделены точкой. IP-адрес будет выглядеть как 193.32.216.9, где 193 представляет собой десятичное представление первых 8 бит адреса, 32 представляет собой десятичное представление вторых 8 бит адреса.

- На приведенном выше рисунке маршрутизатор имеет три интерфейса, помеченных как 1, 2 и 3, и каждый интерфейс маршрутизатора содержит свой собственный IP-адрес.

- Каждый хост имеет свой собственный интерфейс и IP-адрес.

- Все интерфейсы, подключенные к LAN 1, имеют IP-адрес в форме 223.1.1.xxx, а интерфейсы, подключенные к LAN 2 и LAN 3, имеют IP-адрес в форме 223.1.2.xxx и 223.1. .3.xxx соответственно.

- Каждый IP-адрес состоит из двух частей.Первая часть (первые три байта IP-адреса) определяет сеть, а вторая часть (последний байт IP-адреса) определяет хост в сети.

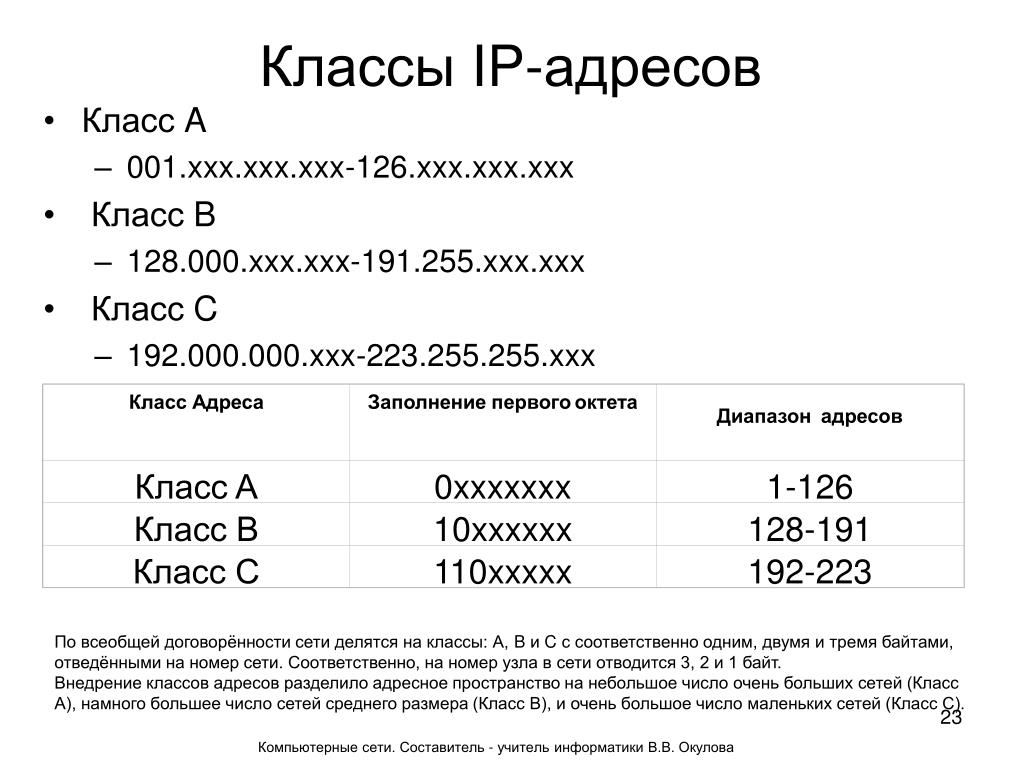

Классовая адресация

Длина IP-адреса составляет 32 бита. IP-адрес делится на подклассы:

- Класс A

- класс B

- класс C

- Класс D

- Класс E

IP-адрес делится на две части:

- Идентификатор сети: Представляет количество сетей.

- Идентификатор хоста: Представляет количество хостов.

На приведенной выше диаграмме мы видим, что каждый класс имеет определенный диапазон IP-адресов. Класс IP-адреса используется для определения количества битов, используемых в классе, и количества сетей и хостов, доступных в этом классе.

Класс A

В классе A IP-адрес назначается тем сетям, которые содержат большое количество хостов.

- Длина идентификатора сети составляет 8 бит.

- Длина идентификатора хоста составляет 24 бита.

В классе A первый бит в битах более высокого порядка первого октета всегда устанавливается в 0, а оставшиеся 7 бит определяют идентификатор сети. 24 бита определяют идентификатор хоста в любой сети.

Общее количество сетей в классе A = 2 7 = 128 сетевых адресов

Общее количество хостов в классе A = 2 24 — 2 = 16,777,214 адрес хоста

класс B

В классе B IP-адрес назначается тем сетям, которые варьируются от малых до крупных.

- Длина идентификатора сети составляет 16 бит.

- Длина идентификатора хоста составляет 16 бит.

В классе B биты высшего порядка первого октета всегда устанавливаются на 10, а оставшиеся 14 битов определяют идентификатор сети. Остальные 16 бит определяют идентификатор хоста.

Общее количество сетей в классе B = 2 14 = 16384 сетевой адрес

Общее количество хостов в классе B = 2 16 — 2 = 65534 адрес хоста

класс C

В классе C IP-адрес назначается только небольшим сетям.

- Длина идентификатора сети составляет 24 бита.

- Длина идентификатора хоста составляет 8 бит.

В классе C биты высшего порядка первого октета всегда устанавливаются на 110, а оставшиеся 21 бит определяют идентификатор сети. 8 бит идентификатора хоста определяют хост в сети.

Общее количество сетей = 2 21 = 2097152 сетевой адрес

Общее количество хостов = 2 8 -2 = 254 адреса хоста

Класс D

В классе D IP-адрес зарезервирован для многоадресных адресов. Он не имеет подсетей. Биты высшего порядка первого октета всегда устанавливаются на 1110, а оставшиеся биты определяют идентификатор хоста в любой сети.

Он не имеет подсетей. Биты высшего порядка первого октета всегда устанавливаются на 1110, а оставшиеся биты определяют идентификатор хоста в любой сети.

класс E

В классе E IP-адрес используется для будущего использования или для целей исследований и разработок. Он не имеет подсетей. Биты высшего порядка первого октета всегда устанавливаются на 1111, а оставшиеся биты определяют идентификатор хоста в любой сети.

Правила назначения Host ID:

Идентификатор хоста используется для определения хоста в любой сети.Идентификатор хоста назначается на основании следующих правил:

- Идентификатор хоста должен быть уникальным в любой сети.

- Идентификатор хоста, в котором все биты установлены на 0, не может быть назначен, поскольку он используется для представления сетевого идентификатора IP-адреса.

- Идентификатор хоста, в котором все биты установлены на 1, не может быть назначен, поскольку он зарезервирован для адреса многоадресной рассылки.

Правила присвоения идентификатора сети:

Если хосты расположены в одной локальной сети, им назначается один и тот же идентификатор сети.Ниже приведены правила присвоения идентификатора сети:

.- Идентификатор сети не может начинаться со 127, поскольку 127 используется классом A.

- Идентификатор сети, в котором все биты установлены на 0, не может быть назначен, поскольку он используется для указания конкретного хоста в локальной сети.

- Идентификатор сети, в котором все биты установлены на 1, не может быть назначен, поскольку он зарезервирован для многоадресного адреса.

Классическая сетевая архитектура

| Класс | Старшие биты | Биты идентификатора сети | Биты идентификатора хоста | №сетей | Количество хостов в сети | Диапазон |

|---|---|---|---|---|---|---|

| А | 0 | 8 | 24 | 2 7 | 2 24 | 0. 0.0.0 к 127.255.255.255 0.0.0 к 127.255.255.255 |

| B | 10 | 16 | 16 | 2 14 | 2 16 | 128.0.0.0 к 191.255.255.255 |

| С | 110 | 24 | 8 | 2 21 | 2 8 | 192.0.0.0 к 223.255.255.255 |

| Д | 1110 | Не определено | Не определено | Не определено | Не определено | 224.0.0.0 к 239.255.255.255 |

| E | 1111 | Не определено | Не определено | Не определено | Не определено | 240.0.0.0 к 255.255.255.255 |

Сетевой адрес — Сеть — DYclassroom

Первый адрес любого блока называется сетевым адресом.Он используется для идентификации блока в Интернете и поэтому не назначается какому-либо хосту в этом конкретном блоке. Таким образом, для сетевого адреса весь бит hostid установлен в 0.

Например, если мы рассмотрим IP-адрес класса A 14.28.42.56

Глядя на IP-адрес, мы можем сказать, что netid равен 14, а идентификатор хоста — 28.42.56, а netid сообщает нам, что этот IP-адрес принадлежит блоку 15 th класса A (это потому, что 1 Блок st класса A имеет netid 0).

Итак, чтобы найти сетевой адрес, все, что нам нужно сделать, это скопировать netid как есть и установить для всех hostid значение 0. Итак, для указанного выше IP-адреса у нас будет следующий сетевой адрес: 14.0.0.0

Использование сетевого адреса

Сетевой адрес используется для маршрутизации пакета в сеть назначения. Чтобы понять это, давайте рассмотрим 2 сети, как показано на рисунке ниже.

У нас есть две сети X и Y и по 4 хоста в каждой из сетей.Сетевые адреса X и Y — 14.0.0.0 и 15.0.0.0 соответственно.

Рассмотрим пользователя A (14.0.0.1) сети X, который отправляет пакет пользователю B (15.0. 0.1) сети Y. Пакет, который отправляет A, имеет адрес отправителя (14.0.0.1) и адрес назначения (15.0.0.1). ). Когда пакет покидает машину A, он сначала идет к маршрутизатору M, который вычисляет сетевой адрес назначения с использованием маскирования (мы обсудим маскирование чуть позже) и пересылает пакет маршрутизатору N, который отправляет пакет B.

0.1) сети Y. Пакет, который отправляет A, имеет адрес отправителя (14.0.0.1) и адрес назначения (15.0.0.1). ). Когда пакет покидает машину A, он сначала идет к маршрутизатору M, который вычисляет сетевой адрес назначения с использованием маскирования (мы обсудим маскирование чуть позже) и пересылает пакет маршрутизатору N, который отправляет пакет B.

Это похоже на почтовую систему. Давайте рассмотрим два столичных города Калькутту и Мумбаи и двух друзей, г-на Гангули и г-на Хана, которые живут в Калькутте и Мумбаи соответственно. Если г-н Хан пишет письмо своему другу г-ну Гангули, оно сначала отправляется с адреса г-на Хана в почтовое отделение Мумбаи. При достижении PO в Мумбаи проверяется адрес назначения, которым является Калькутта, поэтому он пересылается в почтовое отделение Калькутты. По прибытии в Калькутту письмо отправляется на адрес г-на Гангули.

Здесь сетевой адрес — Мумбаи PO и Калькутта PO, в то время как пользователь A и B — это г-н Хан и г-н Гангули соответственно.

Вопрос

Если IP-адрес задан как 14.196.168.5, найти сетевой адрес, последний адрес и максимальное количество хостов в сети?

Дано:

IP-адрес = 14.196.168.5

Это адрес класса А.

Итак, нетид — 14, а хостид — 196.168,5

Мы получаем сетевой адрес, установив биты hostid в 0.

Итак, сетевой адрес = 14.0.0.0

Мы получаем последний адрес сети, устанавливая биты hostid на 1.

Итак, последний адрес = 14.255.255.255

Количество бит, занятых hostid = 24

Следовательно, максимальное количество хостов в этой сети = 2 24 = 16,777,216

Маска сети или маска по умолчанию

Чтобы найти сетевой адрес (первый адрес любой сети) с любого IP-адреса, мы используем маску сети в классовой адресации.Сетевая маска — это 32-битное число, в котором n крайних левых битов установлены на 1, а остальные (32 — n) битов установлены на 0. Значение n равно количеству битов, используемых в netid для класса, к которому данный IP-адрес принадлежит.

КЛАСС | № | Двоичная запись 32 бита | Десятичный разделитель обозначение | |||

А | 8 | 1111 1111 0000 0000 0000 0000 0000 0000 | 255.0,0.0 | |||

В | 16 | 1111 1111 1111 1111 0000 0000 0000 0000 | 255.255.0.0 | |||

С | 24 | 1111 1111 1111 1111 1111 1111 0000 0000 | 255.255.255.0 | |||

Поиск сетевого адреса с помощью сетевой маски

Сетевой адрес с заданного IP-адреса можно найти, выполнив операцию AND.

Сетевой адрес = IP-адрес И маска сети

Таблица истинности | ||

А | В | А И В |

0 | 0 | 0 |

0 | 1 | 0 |

1 | 0 | 0 |

1 | 1 | 1 |

Мы можем найти сетевой адрес из двоичной записи и десятичной записи с точками.

Двоичное представление

В этом случае IP-адрес и маска сети представлены в двоичной форме, а затем выполняется операция AND для получения сетевого адреса.

Пример

IP-адрес | 00001110 01100000 10101000 00000011 |

Маска сети | 11111111 00000000 00000000 00000000 |

Сетевой адрес = IP-адрес И маска сети | 00001110 00000000 00000000 00000000 |

Десятичное представление с точками

В этом случае IP-адрес и маска сети представлены в десятичной форме, разделенной точками, а затем выполняется операция AND для получения сетевого адреса.

Это метод быстрого доступа.

Шаг 1. Скопируйте все десятичные числа IP-адреса, превышающие 255 маски сети.

Шаг 2. Установите числа на 0, которые выше 0 маски сети.

Пример

Дано: IP-адрес 14. 96.168.3

96.168.3

Это класс A, поэтому маска сети = 255.0.0.0

Таким образом, мы копируем 14 напрямую, так как оно больше 255, и устанавливаем остальные числа на 0, поскольку они выше 0 сетевой маски.

IP-адрес | 14 | 96 | 168 | 3 |

Маска сети | 255 | 0 | 0 | 0 |

Сетевой адрес = IP-адрес И маска сети | 14 | 0 | 0 | 0 |

Итак, сетевой адрес = 14.0,0.0

Пример

Дано: IP-адрес 168.96.168.3

Это класс B, поэтому маска сети = 255.255.0.0

Таким образом, мы копируем 168 и 96 напрямую, так как они больше 255, и устанавливаем остальные числа на 0, поскольку они выше 0 сетевой маски.

IP-адрес (класс B) | 168 | 96 | 168 | 3 |

Маска сети | 255 | 255 | 0 | 0 |

Сетевой адрес = IP-адрес И маска сети | 168 | 96 | 0 | 0 |

Итак, сетевой адрес = 168.96.0.0

Как работает трансляция сетевых адресов

Посмотрите ниже, как компьютеры в тупиковом домене могут отображаться во внешних сетях.

Исходный компьютер A

IP-адрес: 192.168.32.10

Порт компьютера: 400

IP-адрес NAT-маршрутизатора: 215.37.32.203

NAT-маршрутизатор Назначенный номер порта: 1

Исходный компьютер B

IP-адрес: 192.168.0.1. 32.13

Порт компьютера: 50

IP-адрес маршрутизатора NAT: 215. 37.32.203

37.32.203

Номер порта, назначенного маршрутизатору NAT: 2

Исходный компьютер C

IP-адрес: 192.168.32.15

Порт компьютера: 3750

IP-адрес маршрутизатора NAT: 215.37.32.203

Номер порта, назначенный маршрутизатору NAT: 3

Исходный компьютер D

IP-адрес: 192.168.32.18

Порт компьютера: 206

IP-адрес NAT-маршрутизатора: 215.37.32.203

Номер порта назначенного NAT-маршрутизатора: 4

Как вы можете видеть, NAT-маршрутизатор хранит IP-адрес и номер порта каждого компьютера.Затем он заменяет IP-адрес своим собственным зарегистрированным IP-адресом и номером порта, соответствующим положению в таблице записи для компьютера-источника этого пакета. Таким образом, любая внешняя сеть видит IP-адрес NAT-маршрутизатора и номер порта, назначенный маршрутизатором, как информацию о компьютере-источнике для каждого пакета.

У вас все еще может быть несколько компьютеров в тупиковом домене, которые используют выделенные IP-адреса. Вы можете создать список доступа IP-адресов, который сообщает маршрутизатору, какие компьютеры в сети требуют NAT.Все остальные IP-адреса будут проходить через непереведенные.

Вы можете создать список доступа IP-адресов, который сообщает маршрутизатору, какие компьютеры в сети требуют NAT.Все остальные IP-адреса будут проходить через непереведенные.

Количество одновременных трансляций, которые поддерживает маршрутизатор, в основном определяется объемом DRAM (динамической оперативной памяти), который он имеет. Но поскольку типичная запись в таблице преобразования адресов занимает всего около 160 байт, маршрутизатор с 4 МБ DRAM теоретически может обработать 26 214 одновременных преобразований, что более чем достаточно для большинства приложений.

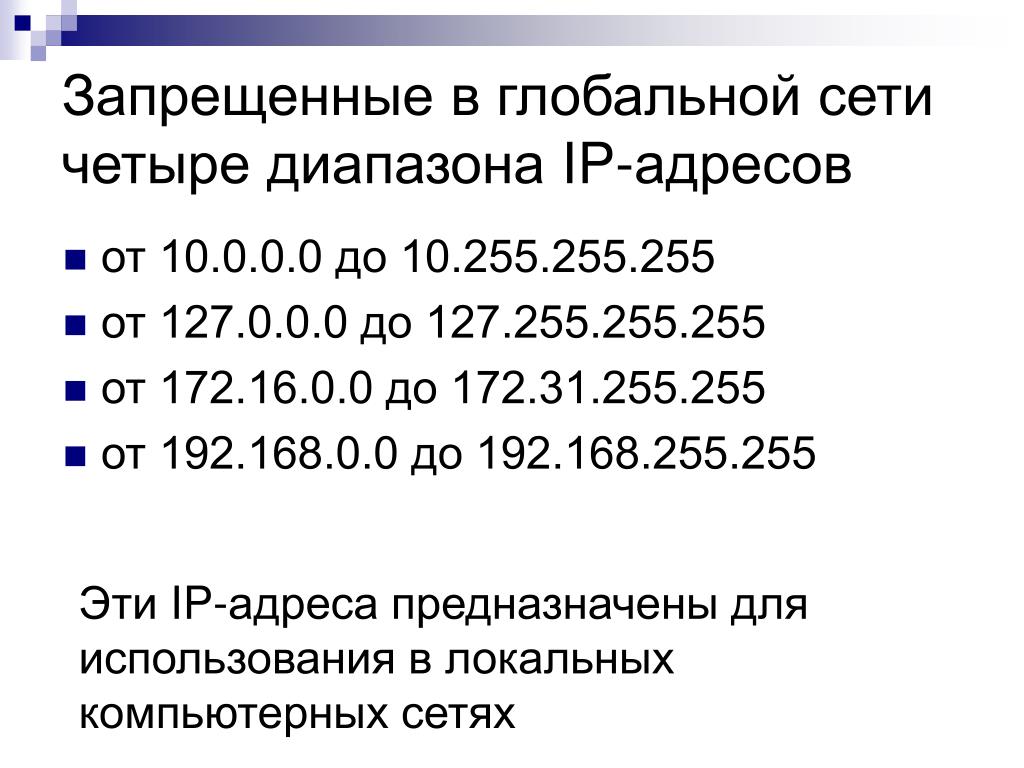

IANA выделила определенные диапазоны IP-адресов для использования в качестве немаршрутизируемых внутренних сетевых адресов.Эти адреса считаются незарегистрированными (для получения дополнительной информации см. RFC 1918: Распределение адресов для частных Интернет-сетей, который определяет эти диапазоны адресов). Ни одна компания или агентство не может претендовать на владение незарегистрированными адресами или использовать их на общедоступных компьютерах. Маршрутизаторы предназначены для отбрасывания (вместо пересылки) незарегистрированных адресов. Это означает, что пакет от компьютера с незарегистрированным адресом может достичь зарегистрированного целевого компьютера, но ответ будет отклонен первым маршрутизатором, на который он пришел.

Маршрутизаторы предназначены для отбрасывания (вместо пересылки) незарегистрированных адресов. Это означает, что пакет от компьютера с незарегистрированным адресом может достичь зарегистрированного целевого компьютера, но ответ будет отклонен первым маршрутизатором, на который он пришел.

Существует диапазон для каждого из трех классов IP-адресов, используемых для сети:

- Диапазон 1: класс A — от 10.0.0.0 до 10.255.255.255

- Диапазон 2: класс B — от 172.16.0.0 до 172.31.255.255

- Диапазон 3: Класс C — от 192.168.0.0 до 192.168.255.255

Хотя каждый диапазон относится к другому классу, вам не требуется использовать какой-либо конкретный диапазон для вашей внутренней сети. Однако это хорошая практика, поскольку она значительно снижает вероятность конфликта IP-адресов.

Калькулятор IP-подсети

Этот калькулятор возвращает различную информацию о подсетях Интернет-протокола версии 4 (IPv4) и IPv6, включая возможные сетевые адреса, используемые диапазоны хостов, маску подсети и класс IP, среди прочего.

Калькулятор подсети IPv4

Калькулятор подсети IPv6

Калькулятор соответствующей полосы пропускания | Двоичный калькулятор

Подсеть — это часть IP-сети (набор интернет-протоколов), где IP-сеть — это набор протоколов связи, используемых в Интернете и других подобных сетях.Он широко известен как TCP / IP (протокол управления передачей / Интернет-протокол).

Разделение сети как минимум на две отдельные сети называется подсетью, а маршрутизаторы — это устройства, которые позволяют обмениваться трафиком между подсетями, выступая в качестве физической границы. IPv4 является наиболее распространенной архитектурой сетевой адресации, хотя использование IPv6 растет с 2006 года.

IP-адрес состоит из номера сети (префикса маршрутизации) и поля отдыха (идентификатора хоста).Поле отдыха — это идентификатор, специфичный для данного хоста или сетевого интерфейса. Префикс маршрутизации часто выражается с использованием нотации бесклассовой междоменной маршрутизации (CIDR) как для IPv4, так и для IPv6. CIDR — это метод, используемый для создания уникальных идентификаторов для сетей, а также отдельных устройств. Для IPv4 сети также можно охарактеризовать с помощью маски подсети, которая иногда выражается в десятичном виде с точками, как показано в поле «Подсеть» в калькуляторе. Все хосты в подсети имеют один и тот же сетевой префикс, в отличие от идентификатора хоста, который является уникальным локальным идентификатором.В IPv4 эти маски подсети используются для различения номера сети и идентификатора хоста. В IPv6 сетевой префикс выполняет ту же функцию, что и маска подсети в IPv4, при этом длина префикса представляет количество битов в адресе.

CIDR — это метод, используемый для создания уникальных идентификаторов для сетей, а также отдельных устройств. Для IPv4 сети также можно охарактеризовать с помощью маски подсети, которая иногда выражается в десятичном виде с точками, как показано в поле «Подсеть» в калькуляторе. Все хосты в подсети имеют один и тот же сетевой префикс, в отличие от идентификатора хоста, который является уникальным локальным идентификатором.В IPv4 эти маски подсети используются для различения номера сети и идентификатора хоста. В IPv6 сетевой префикс выполняет ту же функцию, что и маска подсети в IPv4, при этом длина префикса представляет количество битов в адресе.

До введения CIDR сетевые префиксы IPv4 можно было напрямую получать с IP-адреса в зависимости от класса (A, B или C, который варьируется в зависимости от диапазона IP-адресов, который они включают) адреса и сетевой маски. . Однако с момента появления CIDR для присвоения IP-адреса сетевому интерфейсу требуются как адрес, так и его сетевая маска.

Ниже представлена таблица с типичными подсетями для IPv4.

| Размер префикса | Маска сети | Количество используемых хостов в подсети | |||||||

| /1 | 128.0.0.0 | 2,147,483,646 | |||||||

| /2 | 192.0.0.0 | 1,073,741,822 | |||||||

| /3 | 224.01024,0 | /3 | 224,01090.0 0,0 | 268,435,454 | |||||

| /5 | 248.0,0.0 | 134,217,726 | |||||||

| /6 | 252.0.0.0 | 67,108,862 | |||||||

| /7 | 254.0.0.0 | 33,554,430 | |||||||

| 16,777,214 | |||||||||

| /9 | 255.128.0.0 | 8,388,606 | |||||||

| /10 | 255.192.0.0 | 4,194,302 | |||||||

| 2,097,150 | |||||||||

| /12 | 255.240.0.0 | 1,048,574 | |||||||

| /13 | 255.248.0.0 | ||||||||

| /15 | 255.254.0.0 | 131,070 | |||||||

| Класс B | |||||||||

| /16 | 255.255.0.0 | 65,534 | |||||||

| /1751/175255.128.0 | 32,766 | ||||||||

| /18 | 255.255.192.0 | 16,382 | |||||||

| /19 | 255.255.224.0 | / | |||||||

| /21 | 255.255.248.0 | 2,046 | |||||||

| /22 | 255.255.252.0 | 1,022 | |||||||

| /23 | 255. 255.254.0 255.254.0 | 902255.255.254.0 | 25 510|||||||

| /24 | 255.255.255.0 | 254 | |||||||

| /25 | 255.255.255.128 | 126 | |||||||

| /26 | 255.255.255.192 | 62 | |||||||

| /27 | |||||||||

| /27 | |||||||||

| /28 | 255.255.255.240 | 14 | |||||||

| /29 | 255.255.255.248 | 6 | |||||||

| /30 | 255.255.255.252 | 2255.255.254 | 0 | ||||||

| /32 | 255.255.255.255 | 0 | |||||||

Сетевой адрес — обзор

Для общедоступной системы для доступа к системе в частной сети, скрытой NAT, система NAT требуется статическое отображение для запрашиваемой услуги. Это статическое сопоставление будет сопоставлять запрос порта TCP или UDP с частным адресом внутри сети с трансляцией NAT. Давайте посмотрим на пример, чтобы увидеть, как это работает.

Давайте посмотрим на пример, чтобы увидеть, как это работает.

Пользователь в общедоступной сети по адресу 64.225.154.175 пытается подключиться к веб-серверу, скрытому за транслятором NAT, по адресу 209.42.33.163.

Общедоступная система отправляет сегмент синхронизации TCP (SYN) с 64.225.154.175 на TCP-порт 2481 на преобразователь NAT по адресу 209.42.33.163 на TCP-порту 80.

Если У транслятора NAT не было статического сопоставления, соединение не было бы выполнено, и общедоступная система, пытающаяся установить соединение, отобразила бы сообщение об ошибке.В нашем примере транслятор NAT находит отображение для 192.168.1.100, частного адреса веб-сервера в частном сегменте LAN за системой NAT.

Преобразователь NAT удаляет адрес назначения 209.42.33.163, заменяет его на 192.168.1.100 и перенаправляет трафик с частного интерфейса NAT на веб-сервер частной сети.

Веб-сервер отвечает системе NAT трафиком, предназначенным для 64.225.154.175.

Система NAT видит отображение в таблице NAT для этой транзакции и заменяет адрес источника 192.168.1.100 общедоступным адресом сервера NAT 209.42.33.163 и перенаправляет трафик из своего общедоступного интерфейса.

Система 64.225.154.175 получает ответ от 209.42.33.163 о завершении соединения.

Совет тестового дня

Функции NAT и брандмауэра в Windows Server 2003 имеют ограничения.Убедитесь, что вы понимаете эти ограничения перед экзаменом. Например, NAT плохо работает с FTP и другими протоколами, которые скрывают информацию об IP-адресе. NAT и брандмауэр используют заголовок IP для определения используемых IP-адресов источника и назначения, а также номеров портов TCP / UDP. Если этой информации нет в заголовке IP, у NAT и брандмауэра могут быть проблемы с трафиком.

шлюзов NAT — Amazon Virtual Private Cloud

Шлюз NAT — это служба преобразования сетевых адресов (NAT). Вы можете использовать шлюз NAT

чтобы экземпляры в частной подсети могли подключаться к службам за пределами вашего VPC, но

внешний

службы не могут инициировать соединение с этими экземплярами.

Вы можете использовать шлюз NAT

чтобы экземпляры в частной подсети могли подключаться к службам за пределами вашего VPC, но

внешний

службы не могут инициировать соединение с этими экземплярами.

При создании шлюза NAT вы указываете один из следующих типов подключения:

Общедоступный — (по умолчанию) Экземпляры в частных подсетях могут подключаться к Интернету через общедоступный шлюз NAT, но не может получать нежелательные входящие соединения из Интернета.

Вы создаете паблик

NAT

шлюз в общедоступной подсети и должен связать эластичный IP-адрес со шлюзом NAT

при создании. Вы маршрутизируете трафик от шлюза NAT к интернет-шлюзу для

VPC.

В качестве альтернативы вы можете использовать общедоступный шлюз NAT для подключения к другим VPC или вашей локальной сети.

сеть.В этом случае вы маршрутизируете трафик от шлюза NAT через транзитный шлюз.

или

виртуальный частный шлюз.

Вы создаете паблик

NAT

шлюз в общедоступной подсети и должен связать эластичный IP-адрес со шлюзом NAT

при создании. Вы маршрутизируете трафик от шлюза NAT к интернет-шлюзу для

VPC.

В качестве альтернативы вы можете использовать общедоступный шлюз NAT для подключения к другим VPC или вашей локальной сети.

сеть.В этом случае вы маршрутизируете трафик от шлюза NAT через транзитный шлюз.

или

виртуальный частный шлюз.Частный — Экземпляры в частных подсетях могут подключаться к другим VPC или вашей локальной сети.

через

частный шлюз NAT.Вы можете маршрутизировать трафик от шлюза NAT через транзит

шлюз

или виртуальный частный шлюз. Вы не можете связать эластичный IP-адрес с частным

NAT

шлюз. Вы можете подключить интернет-шлюз к VPC с частным NAT-шлюзом, но

если ты

направлять трафик от частного шлюза NAT к интернет-шлюзу, интернет-шлюзу

сбрасывает трафик.

через

частный шлюз NAT.Вы можете маршрутизировать трафик от шлюза NAT через транзит

шлюз

или виртуальный частный шлюз. Вы не можете связать эластичный IP-адрес с частным

NAT

шлюз. Вы можете подключить интернет-шлюз к VPC с частным NAT-шлюзом, но

если ты

направлять трафик от частного шлюза NAT к интернет-шлюзу, интернет-шлюзу

сбрасывает трафик.

Шлюз NAT заменяет исходный IP-адрес экземпляров на IP-адрес. принадлежащий

Шлюз NAT. Для публичного шлюза NAT это эластичный IP-адрес шлюза NAT.

Для

частный шлюз NAT, это частный IP-адрес шлюза NAT.При отправке

отклик

трафик к экземплярам, устройство NAT переводит адреса обратно в исходные

исходный IP

адрес.

принадлежащий

Шлюз NAT. Для публичного шлюза NAT это эластичный IP-адрес шлюза NAT.

Для

частный шлюз NAT, это частный IP-адрес шлюза NAT.При отправке

отклик

трафик к экземплярам, устройство NAT переводит адреса обратно в исходные

исходный IP

адрес.

Стоимость

Когда вы предоставляете шлюз NAT, с вас взимается плата за каждый час, в течение которого шлюз NAT

является

доступно и каждый Гигабайт данных, которые он обрабатывает.Для получения дополнительной информации см. Цены на Amazon VPC.

Цены на Amazon VPC.

Следующие стратегии могут помочь вам снизить расходы на передачу данных для вашего NAT. шлюз:

Если ваши ресурсы AWS отправляют или получают значительный объем трафика через Зоны доступности: убедитесь, что ресурсы находятся в той же зоне доступности, что и NAT шлюз или создайте шлюз NAT в той же зоне доступности, что и ресурсы.

Если большая часть трафика через NAT-шлюз направляется на сервисы AWS, поддерживающие интерфейс конечные точки или конечные точки шлюза, рассмотрите возможность создания конечной точки интерфейса или шлюза конечная точка для этих услуг.Для получения дополнительной информации о возможной экономии средств см. Цены на AWS PrivateLink.

Основы NAT-шлюза

Каждый шлюз NAT создается в определенной зоне доступности и реализуется с помощью

избыточность в этой зоне. Существует квота на количество шлюзов NAT, которые вы можете

создать в каждой зоне доступности. Для получения дополнительной информации см. Квоты Amazon VPC.

Существует квота на количество шлюзов NAT, которые вы можете

создать в каждой зоне доступности. Для получения дополнительной информации см. Квоты Amazon VPC.

Если у вас есть ресурсы в нескольких зонах доступности и они используют один шлюз NAT,

и если

Зона доступности шлюза NAT не работает, ресурсы в других зонах доступности

терять

доступ в Интернет.Чтобы создать независимую от зоны доступности архитектуру, создайте

NAT

шлюз в каждой зоне доступности и настройте маршрутизацию, чтобы ресурсы

использовать

шлюз NAT в той же зоне доступности.

К шлюзам NAT применяются следующие характеристики и правила:

Шлюз NAT поддерживает следующие протоколы: TCP, UDP и ICMP.

- Шлюзы

NAT поддерживаются для трафика IPv4 или IPv6.

Для трафика IPv6, шлюз NAT

выполняет NAT64.

Используя это вместе с DNS64 (доступным на распознавателе Route 53), ваш IPv6

рабочие нагрузки в подсети в Amazon VPC могут

общаться с ресурсами IPv4.Эти службы IPv4 могут присутствовать в одном VPC.

(в отдельной подсети) или другом VPC,

в вашей локальной среде или в Интернете.

Для трафика IPv6, шлюз NAT

выполняет NAT64.

Используя это вместе с DNS64 (доступным на распознавателе Route 53), ваш IPv6

рабочие нагрузки в подсети в Amazon VPC могут

общаться с ресурсами IPv4.Эти службы IPv4 могут присутствовать в одном VPC.

(в отдельной подсети) или другом VPC,

в вашей локальной среде или в Интернете. Шлюз NAT поддерживает полосу пропускания 5 Гбит / с и автоматически масштабируется до 45 Гбит / с.

Если вам требуется большая пропускная способность, вы можете разделить свои ресурсы на несколько

подсети и создайте шлюз NAT в каждой подсети.

Если вам требуется большая пропускная способность, вы можете разделить свои ресурсы на несколько

подсети и создайте шлюз NAT в каждой подсети.Шлюз NAT может обрабатывать один миллион пакетов в секунду и автоматически масштабируется вверх до четырех миллионов пакетов в секунду.При превышении этого предела шлюз NAT будет отбрасывать пакеты. К предотвратить потерю пакетов, разделить ресурсы на несколько подсетей и создать отдельную NAT шлюз для каждой подсети.

Шлюз NAT может поддерживать до 55000 одновременных подключений к каждому уникальное место назначения.Это ограничение также применяется, если вы создаете примерно 900 подключений в секунду к одному пункту назначения (около 55000 подключений на минуту). Если IP-адрес назначения, порт назначения или протокола (TCP / UDP / ICMP), вы можете создать дополнительные 55000 соединения. Для более чем 55 000 подключений повышается шанс ошибок подключения из-за ошибок распределения портов.

Эти ошибки могут быть

отслеживается путем просмотра метрики

Эти ошибки могут быть

отслеживается путем просмотра метрики ErrorPortAllocationCloudWatch для ваш шлюз NAT. Дополнительные сведения см. В разделе Мониторинг шлюзов NAT с помощью Amazon CloudWatch.Вы можете связать только один эластичный IP-адрес с общедоступным шлюзом NAT.Вы не можете отсоединить эластичный IP-адрес от шлюза NAT после того, как он созданный. Чтобы использовать другой эластичный IP-адрес для шлюза NAT, вы необходимо создать новый шлюз NAT с требуемым адресом, обновить свой маршрут таблицы, а затем удалите существующий шлюз NAT, если он больше не требуется.

Частный шлюз NAT получает доступный частный IP-адрес от подсеть, в которой он настроен. Вы не можете отключить этот частный IP-адрес и вы не можете прикрепить дополнительные частные IP-адреса.

Вы не можете связать группу безопасности со шлюзом NAT. Вы можете связать группы безопасности с вашими экземплярами для управления входящим и исходящим трафиком.

Вы можете использовать сетевой ACL для управления трафиком в подсеть и из нее для ваш шлюз NAT.

Шлюзы NAT используют порты 1024–65535. Для получения дополнительной информации см.

Сетевые ACL.

Шлюзы NAT используют порты 1024–65535. Для получения дополнительной информации см.

Сетевые ACL.Шлюз NAT получает сетевой интерфейс, которому автоматически назначается частный IP-адрес из диапазона IP-адресов подсети.Вы можете просмотреть сетевой интерфейс для шлюза NAT с помощью консоли Amazon EC2. Для дополнительной информации, см. Просмотр подробностей насчет сетевого интерфейса. Вы не можете изменять атрибуты этого сетевой интерфейс.

К шлюзу NAT нельзя получить доступ через соединение ClassicLink, которое связанный с вашим VPC.

Вы не можете направлять трафик к шлюзу NAT через пиринг VPC. соединение, соединение Site-to-Site VPN или AWS Direct Connect. Шлюз NAT не может использоваться ресурсы по ту сторону этих подключений.

Контроль использования шлюзов NAT

По умолчанию пользователи IAM не имеют разрешения на работу со шлюзами NAT. Вы можете создать

политика пользователя IAM, которая предоставляет пользователям разрешения на создание, описание и удаление NAT

шлюзы.Дополнительные сведения см. В разделе Управление идентификацией и доступом для Amazon VPC.

Вы можете создать

политика пользователя IAM, которая предоставляет пользователям разрешения на создание, описание и удаление NAT

шлюзы.Дополнительные сведения см. В разделе Управление идентификацией и доступом для Amazon VPC.

Работа со шлюзами NAT

Консоль Amazon VPC можно использовать для создания шлюзов NAT и управления ими. Вы можете также использовать мастер Amazon VPC для создания VPC с общедоступной подсетью, частной подсетью и шлюз NAT.Дополнительные сведения см. В разделе VPC с общедоступными и частными подсетями (NAT).

Создание шлюза NAT

Чтобы создать шлюз NAT, введите необязательное имя, подсеть и необязательные возможности подключения. тип.При использовании общедоступного шлюза NAT необходимо указать доступный эластичный IP-адрес. Частный

NAT

шлюз получает первичный частный IP-адрес, выбранный случайным образом из своей подсети.

Ты не можешь

отсоедините первичный частный IP-адрес или добавьте вторичные частные IP-адреса.

тип.При использовании общедоступного шлюза NAT необходимо указать доступный эластичный IP-адрес. Частный

NAT

шлюз получает первичный частный IP-адрес, выбранный случайным образом из своей подсети.

Ты не можешь

отсоедините первичный частный IP-адрес или добавьте вторичные частные IP-адреса.

Для создания шлюза NAT

Откройте консоль Amazon VPC на https: // console.aws.amazon.com/vpc/.

На панели навигации выберите NAT Gateways .

Выберите Create NAT Gateway и выполните следующие действия:

(Необязательно) Укажите имя шлюза NAT.Это создает тег, в котором ключ

Имя, а значение — это имя, которое вы указали.Выберите подсеть, в которой будет создан шлюз NAT.

Для Тип подключения выберите Частный для создать частный шлюз NAT или Public (по умолчанию), чтобы создать публичный шлюз NAT.

(только общедоступный шлюз NAT) Для с идентификатором распределения эластичных IP-адресов выберите эластичный IP-адрес для связи со шлюзом NAT.

(Необязательно) Для каждого тега выберите Добавить новый тег и введите имя ключа и ценность.

Выберите Создать шлюз NAT .

Исходное состояние шлюза NAT —

Ожидание. После статуса изменяется наДоступен, шлюз NAT готов к использованию.Добавить маршрут к шлюзу NAT в таблицы маршрутов для частных подсетей и добавьте маршруты в таблица маршрутов для шлюза NAT.

Если статус шлюза NAT изменится на

Failed, произошла ошибка во время создания.Дополнительные сведения см. В разделе Ошибка создания шлюза NAT.

Отметить шлюз NAT

Вы можете пометить свой NAT-шлюз, чтобы помочь вам идентифицировать его или классифицировать в соответствии с ваш потребности организации.Информацию о работе с тегами см. В разделе Добавление тегов к ресурсам Amazon EC2 в Руководство пользователя Amazon EC2 для инстансов Linux .

Теги распределения затрат поддерживаются для шлюзов NAT. Следовательно, вы также можете использовать теги к Организуйте свой счет AWS и отразите собственную структуру затрат.Для дополнительной информации, видеть Использование тегов распределения затрат в Руководстве пользователя AWS Billing and Cost Management . Для получения дополнительной информации о настройке отчет о распределении затрат с тегами, см. Распределение затрат по месяцам отчет в О выставлении счетов для аккаунта AWS .

Удалить шлюз NAT

Если вам больше не нужен шлюз NAT, вы можете его удалить.После удаления NAT шлюза, его запись остается видимой в консоли Amazon VPC примерно в течение часа после который автоматически удаляется. Вы не можете удалить эту запись самостоятельно.

Удаление шлюза NAT разъединяет его эластичный IP-адрес, но не освобождает

адрес из вашего аккаунта.Если вы удалите шлюз NAT, шлюз NAT маршрутизирует

оставаться в статусе blackhole , пока вы не удалите или не обновите маршруты.

Для удаления шлюза NAT

Откройте консоль Amazon VPC на https: // console.aws.amazon.com/vpc/.

На панели навигации выберите NAT Gateways .

Установите переключатель для шлюза NAT, а затем выберите Действия , Удалить шлюз NAT .

При запросе подтверждения введите

удалить, а затем выберите Удалить .Если вам больше не нужен эластичный IP-адрес, связанный с общедоступным NAT-шлюз, мы рекомендуем вам его выпустить.Для получения дополнительной информации см. Освободите эластичный IP-адрес.

Сценарии шлюза NAT

Ниже приведены примеры использования публичных и частных шлюзов NAT.

Сценарий: доступ в Интернет из частной подсети

Вы можете использовать общедоступный шлюз NAT, чтобы разрешить экземплярам в частной подсети отправлять исходящие трафик в Интернет, но Интернет не может установить соединения с экземплярами.

На следующей диаграмме показана архитектура для этого варианта использования. Публичная подсеть в зоне доступности A находится шлюз NAT. Частная подсеть в доступности Зона B содержит экземпляры. Маршрутизатор отправляет привязанный к Интернету трафик от экземпляров в в частная подсеть к шлюзу NAT.Шлюз NAT отправляет трафик в Интернет. шлюз, используя эластичный IP-адрес для шлюза NAT в качестве исходного IP-адреса.

Ниже приведена таблица маршрутов, связанная с общедоступной подсетью в разделе Доступность. Зона А.Первая запись — это запись по умолчанию для локальной маршрутизации в VPC; это позволяет экземпляры в VPC для связи друг с другом. Вторая запись отправляет все остальные подсеть трафик на интернет-шлюз; это позволяет шлюзу NAT получить доступ к Интернету.

| Пункт назначения | Цель |

|---|---|

10.0,0.0 / 16 | местный |

0.0.0.0/0 | идентификатор интернет-шлюза |

Ниже приведена таблица маршрутов, связанная с частной подсетью в разделе Доступность. Зона Б.Первая запись — это запись по умолчанию для локальной маршрутизации в VPC; это позволяет экземпляры в VPC для связи друг с другом. Вторая запись отправляет все остальные подсеть трафик, например связанный с Интернетом, к шлюзу NAT.

| Пункт назначения | Цель |

|---|---|

10.0,0.0 / 16 | местный |

0.0.0.0/0 | нат-шлюз-идентификатор |

Проверить общедоступный шлюз NAT

После создания шлюза NAT и обновления таблиц маршрутизации можно выполнить команду ping удаленных адресов в Интернете из экземпляра в вашей частной подсети, чтобы проверить, он может подключаться к Интернету.Пример того, как это сделать, см. В разделе Проверка подключения к Интернету.

Если вы можете подключиться к Интернету, вы также можете проверить, маршрутизируется через шлюз NAT:

Отслеживайте маршрут трафика от экземпляра в вашей частной подсети.Сделать это, запустите команду

tracerouteиз экземпляра Linux в вашей частной подсети. В выходных данных вы должны увидеть частный IP-адрес шлюза NAT в одном из в хмель (обычно первый хмель).Используйте сторонний веб-сайт или инструмент, который отображает исходный IP-адрес, когда вы подключитесь к нему из экземпляра в вашей частной подсети.Исходный IP-адрес должен быть эластичный IP-адрес шлюза NAT.

Если эти тесты не пройдут, см. Устранение неполадок шлюзов NAT.

Проверьте подключение к Интернету

В следующем примере показано, как проверить, находится ли экземпляр в частной подсеть может подключаться к Интернету.

Запустите экземпляр в вашей общедоступной подсети (используйте его как хост-бастион).Для большего информацию см. в разделе Запуск экземпляра в вашей подсети. В мастере запуска убедитесь, что вы выберите AMI Amazon Linux и назначьте своему экземпляру общедоступный IP-адрес. Гарантировать что правила вашей группы безопасности разрешают входящий трафик SSH из диапазона IP-адресов для вашей локальной сети, а исходящий SSH-трафик на диапазон IP-адресов вашего частная подсеть (вы также можете использовать

0.0.0.0 / 0для входящих и исходящий трафик SSH для этого теста).Запустите экземпляр в вашей частной подсети. В мастере запуска убедитесь, что вы выберите AMI Amazon Linux.Не назначайте своему экземпляру общедоступный IP-адрес. Убедитесь, что правила вашей группы безопасности разрешают входящий трафик SSH от частный IP-адрес вашего экземпляра, который вы запустили публично подсеть и весь исходящий трафик ICMP. Вы должны выбрать ту же пару ключей который вы использовали для запуска своего экземпляра в общедоступной подсети.

Настройте перенаправление агента SSH на локальном компьютере и подключитесь к бастиону. хост в публичной подсети. Дополнительные сведения см. В разделе Настройка пересылки агента SSH для Linux или macOS или Чтобы настроить пересылку агента SSH для Windows (PuTTY).

Со своего хоста-бастиона подключитесь к своему экземпляру в частной подсети, а затем проверьте подключение к Интернету из вашего экземпляра в частной подсети. Дополнительные сведения см. В разделе Проверка подключения к Интернету.

Чтобы настроить пересылку агента SSH для Linux или macOS

На локальном компьютере добавьте свой закрытый ключ к агенту аутентификации.

Для Linux используйте следующую команду.

ssh-add -c mykeypair.pemДля macOS используйте следующую команду.