адрес назначения — это… Что такое адрес назначения?

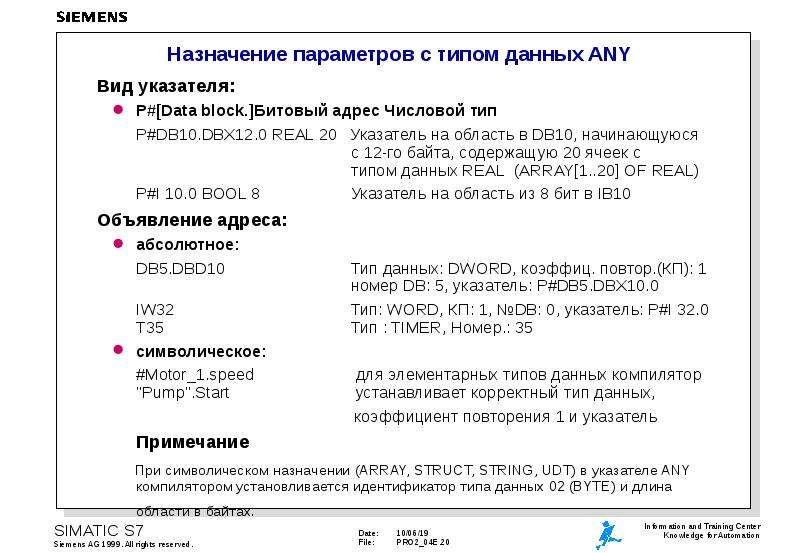

- адрес назначения

- destination address

Большой англо-русский и русско-английский словарь. 2001.

- адрес местоположения

- адрес нулевого уровня

Смотреть что такое «адрес назначения» в других словарях:

адрес назначения — (МСЭ T G.8011.2/ Y.1307.2). [http://www.iks media.ru/glossary/index.html?glossid=2400324] Тематики электросвязь, основные понятия EN destination addressDA … Справочник технического переводчика

Адрес электронной почты — Для термина «Адрес» см. другие значения. Адрес электронной почты запись, установленная по RFC 2822, однозначно идентифицирующая почтовый ящик, в который следует доставить сообщение электронной почты.

Адрес состоит из двух частей,… … Википедия

Адрес состоит из двух частей,… … ВикипедияАДРЕС — (фр. adresse указание). 1) обозначение имени и местожительства лица, к которому что либо отсылается. 2) письменное приветствие лицу, власти или учреждению. 3) в парламентской жизни обращение парламента к монарху. Словарь иностранных слов,… … Словарь иностранных слов русского языка

адрес пункта назначения — адрес получателя — [Л.Г.Суменко. Англо русский словарь по информационным технологиям. М.: ГП ЦНИИС, 2003.] Тематики информационные технологии в целом Синонимы адрес получателя EN destination addressDA … Справочник технического переводчика

АДРЕС — АДРЕС, адреса, мн. адресы, адресов, и адреса, адресов, муж. (франц. adresse). 1. мн. адреса. Надпись на письме, посылке или др. почтовом отправлении с указанием места назначения и получателя. Доставить письмо по адресу. Неразборчивый адрес. ||… … Толковый словарь Ушакова

адрес места назначения (получателя) — (МСЭ R F.

1499). [http://www.iks media.ru/glossary/index.html?glossid=2400324] Тематики электросвязь, основные понятия EN destination addressDA … Справочник технического переводчика

1499). [http://www.iks media.ru/glossary/index.html?glossid=2400324] Тематики электросвязь, основные понятия EN destination addressDA … Справочник технического переводчикаАдрес — закодированное обозначение пункта отправления либо назначения данных. Обычно адрес однозначно определяет некоторый объект. Адреса имеют произвольную либо фиксированную длину. Различают физические, логические и виртуальные адреса. По английски:… … Финансовый словарь

АДРЕС — АДРЕС, а, мн. а, ов и ы, ов, муж. 1. (мн. а, ов). Надпись на письме, почтовом отправлении, указывающая место назначения и получателя. Точный а. 2. (мн. а, ов). Местонахождение, местожительство, а также обозначение, название местонахождения,… … Толковый словарь Ожегова

адрес — 1. АДРЕС, а; мн. адреса, ов; м. [франц. adresse]. 1. Данные о местожительстве лица или местонахождении учреждения, предприятия и т.п. Дать свой а. Потерять, вспомнить а.

адрес — Символ или группа символов, которые идентифицируют источники данных или место назначения информации. Примечание Источниками данных могут быть регистр, отдельные части памяти и другие. [ГОСТ Р 50304 92 ] адрес Уникальный номер или символическое… … Справочник технического переводчика

Адрес — в компьютерной терминологии символ или группа символов, которые обозначают отд. части памяти, регистр, устройство ввода вывода и др. источники данных или место назначения для их передачи … Издательский словарь-справочник

Преобразование исходных сетевых адресов (SNAT) для исходящих подключений — Azure Load Balancer

- Чтение занимает 7 мин

Оцените свои впечатления

Да Нет

Хотите оставить дополнительный отзыв?

Отзывы будут отправляться в корпорацию Майкрософт. Нажав кнопку «Отправить», вы разрешаете использовать свой отзыв для улучшения продуктов и служб Майкрософт. Политика конфиденциальности.

Нажав кнопку «Отправить», вы разрешаете использовать свой отзыв для улучшения продуктов и служб Майкрософт. Политика конфиденциальности.

Отправить

Спасибо!

В этой статье

Для некоторых сценариев требуется, чтобы виртуальные машины или вычислительные экземпляры имели исходящее подключение к Интернету. Интерфейсные IP-адреса общедоступной подсистемы балансировки нагрузки Azure можно использовать для установки исходящих подключений к Интернету для серверных экземпляров. Эта конфигурация использует преобразование адресов исходной сети (SNAT) для перевода частного IP-адреса виртуальной машины в общедоступный IP-адрес Load Balancer. SNAT сопоставляет IP-адрес серверного экземпляра c общедоступным IP-адресом подсистемы балансировки нагрузки. SNAT не позволяет внешним источникам напрямую обращаться к серверным экземплярам.

SNAT не позволяет внешним источникам напрямую обращаться к серверным экземплярам.

Методы исходящего подключения Azure

Исходящее подключение к Интернету можно включить следующими способами в Azure:

| # | Метод | Тип выделения портов | Производственный уровень? | Рейтинг |

|---|---|---|---|---|

| 1 | Использование интерфейсных IP-адресов Load Balancer через правила для исходящего трафика | Статическое, явное | Да, но не в большом масштабе | ОК |

| 2 | Связывание шлюза NAT с подсетью | Статическое, явное | Да | Лучший |

| 3 | Назначение виртуальной машине общедоступного IP-адреса | Статическое, явное | Да | ОК |

| 4 | Использование исходящего доступа по умолчанию | Неявная | Нет | Худший |

1. Использование внешнего IP-адреса балансировщика нагрузки для исходящего трафика через правила исходящего трафика

Правила исходящего трафика позволяют явно определить значение SNAT (преобразование адресов источника) для стандартной общедоступной Load Balancer.

Эта конфигурация обеспечивает:

- маскировку IP-адресов;

- Упрощение алловлистс

- сокращение количества ресурсов общедоступных IP-адресов, требующих развертывания.

Правила для исходящего трафика позволяют полностью декларативно управлять исходящим подключением к Интернету. Правила исходящего трафика позволяют масштабировать и настраивать эту возможность в соответствии с конкретными потребностями через Ручное выделение портов. Ручное выделение порта SNAT на основе размера внутреннего пула и количества frontendIPConfigurations может помочь избежать нехватки SNAT.

Можно вручную выделить порты SNAT с помощью «портов на экземпляр» или «максимальное число экземпляров сервера». При наличии виртуальных машин в серверной части рекомендуется выделять порты на экземпляр, чтобы получить максимальное использование портов SNAT.

Количество портов на экземпляр должно быть вычислено следующим образом:

Число внешних IP-адресов * 64K/число экземпляров серверной части

Если в серверной части есть масштабируемые наборы виртуальных машин, рекомендуется выделить порты по «максимальному числу экземпляров серверной части». Если в серверной части добавляется больше виртуальных машин, чем разрешенных портов SNAT, возможно, масштабирование масштабируемого набора виртуальных машин может быть заблокировано или что новые виртуальные машины не будут получать достаточное количество портов SNAT.

Дополнительные сведения о правилах для исходящего трафика см. в этой статье.

2. Связывание шлюза NAT с подсетью

NAT виртуальных сетей упрощает процедуру исходящего интернет-подключения. При настройке NAT в подсети все исходящие подключения используют указанные статические общедоступные IP-адреса. Исходящее подключение возможно без подсистемы балансировки нагрузки или общедоступных IP-адресов путем прямого подключения к виртуальным машинам.

Использование шлюза NAT является лучшим способом для исходящего подключения. Шлюз NAT обеспечивает высокую расширяемость, надежность и не имеет проблем, связанных с нехваткой портов SNAT.

Дополнительные сведения о NAT виртуальных сетей Azure см. в этой статье.

3. Назначение общедоступного IP-адреса виртуальной машине

| Сопоставления | Метод | Протоколы IP |

|---|---|---|

| Общедоступный IP-адрес на сетевой карте виртуальной машины | SNAT (преобразование исходных сетевых адресов) не используется. | TCP (протокол управления передачей) UDP (протокол пользовательских датаграмм) ICMP (протокол управления сообщениями в Интернете) ESP (инкапсуляция полезных данных безопасности) |

Трафик будет возвращаться запрашивающему клиенту с общедоступного IP-адреса виртуальной машины (IP-адреса уровня экземпляра).

Azure использует общедоступный IP-адрес, назначенный IP-конфигурации сетевой карты в экземпляре, для всех исходящих потоков. Доступны все временные порты экземпляра. При этом неважно, применяется ли к виртуальной машине балансировка нагрузки. Этот сценарий приоритетнее остальных.

Доступны все временные порты экземпляра. При этом неважно, применяется ли к виртуальной машине балансировка нагрузки. Этот сценарий приоритетнее остальных.

Общедоступный IP-адрес назначается виртуальной машине в соотношении «один к одному» (а не «один ко многим») через NAT типа «один к одному» без отслеживания состояния.

4. исходящий доступ по умолчанию

Примечание

Этот метод НЕ рекомендуется применять для производственных рабочих нагрузок, так как он увеличивает риск нехватки портов. Не используйте этот метод для таких рабочих нагрузок, чтобы избежать возможных сбоев подключения.

Любой ресурс Azure без связанного с ним общедоступного IP-адреса не содержит Load Balancer с правилами исходящего трафика, который не входит в состав набора масштабируемых наборов виртуальных машин или не имеет ресурса шлюза NAT, связанного с его подсетью, выделяется минимальное количество портов для исходящего трафика. Этот доступ известен как исходящий доступ по умолчанию и является наихудшим методом для обеспечения исходящего подключения к приложениям.

Ниже приведены некоторые другие примеры исходящего доступа по умолчанию.

- При использовании базового Load Balancer

- Виртуальная машина в Azure (без описанных выше связей). В этом случае исходящее подключение предоставляется по IP-адресу исходящего трафика по умолчанию. Этот IP-адрес — это динамический IP-адрес, назначенный Azure, который нельзя контролировать. SNAT по умолчанию не рекомендуется для производственных рабочих нагрузок и может привести к сбоям подключения.

- Виртуальная машина во внутреннем пуле Load Balancer без правил для исходящего трафика. В результате вы используете интерфейсный IP-адрес подсистемы балансировки нагрузки для исходящих и входящих подключений, что более подвержено сбоям подключения из-за нехватки портов SNAT.

Что такое порты SNAT?

Порты используются для создания уникальных идентификаторов, с помощью которых поддерживаются отдельные потоки. Чтобы обеспечить такое разделение подключений к Интернету, используется кортеж из 5 элементов.

Если порт используется для входящих подключений, на нем есть прослушиватель для запросов на такие подключения. Этот порт нельзя использовать для исходящих подключений. Чтобы установить исходящее подключение, в качестве порта для обмена данными и поддержки отдельного потока трафика используется временный порт. Если эти временные порты используются для SNAT, они называются портами SNAT.

По определению каждый IP-адрес имеет 65 535 портов. Каждый порт может использоваться для входящих или исходящих подключений по протоколам TCP и UDP. Если общедоступный IP-адрес добавлен в подсистему балансировки нагрузки в качестве интерфейсного IP-адреса, для SNAT будет предоставлено 64 000 портов. Все общедоступные IP-адреса, добавленные в качестве интерфейсных IP-адресов, могут быть распределены по одному. Например, если два серверных экземпляра распределяются по портам 64 000, с доступом к двум интерфейсным IP-адресам, то оба экземпляра будут использовать порты из первого интерфейса, пока не будут исчерпаны все порты 64 000.

Порт, используемый для подсистемы балансировки нагрузки или правила NAT для входящего трафика, потребляет восемь из 64 000 портов. Такое использование сокращает количество портов, подходящих для SNAT. Если правило балансировки нагрузки или правило NAT для входящего трафика занимает тот же диапазон из восьми портов, что и другое правило, дополнительные порты использоваться не будут.

Как SNAT работает по умолчанию?

Когда виртуальная машина создает исходящий поток, Azure преобразует исходный IP-адрес во временный IP-адрес. Это преобразование выполняется с помощью SNAT.

При использовании SNAT без правил исходящего трафика через общедоступный Load Balancer порты SNAT предварительно выделяются, как описано в таблице распределения портов SNAT по умолчанию ниже.

Таблица распределения портов по умолчанию

В следующей таблице показано предварительное выделение портов SNAT для размеров внутреннего пула.

| Размер пула (экземпляры виртуальных машин) | Выделяемые по умолчанию порты SNAT на каждую конфигурацию IP-адресов |

|---|---|

| 1–50 | 1024 |

| 51–100 | 512 |

| 101–200 | 256 |

| 201–400 | 128 |

| 401–800 | 64 |

| 801–1000 | 32 |

Нехватка портов

При каждом подключении к одному и тому же IP-адресу назначения и порту назначения используется порт SNAT. Для этого подключения поддерживается отдельный поток трафика от серверного экземпляра или клиента к серверу. В результате сервер получает отдельный порт, на который можно направлять трафик. Без этого процесса клиентский компьютер не знает, к какому потоку относится тот или иной пакет.

Для этого подключения поддерживается отдельный поток трафика от серверного экземпляра или клиента к серверу. В результате сервер получает отдельный порт, на который можно направлять трафик. Без этого процесса клиентский компьютер не знает, к какому потоку относится тот или иной пакет.

Представьте, что несколько браузеров обращаются к https://www.microsoft.com с такими параметрами:

- IP-адрес назначения — 23.53.254.142;

- порт назначения — 443;

- протокол — TCP.

Если бы не было разных портов назначения для возвращаемого трафика (портов SNAT, используемых для установки подключения), клиенту не удавалось бы отделить результат одного запроса от результата другого.

Количество исходящих подключений может резко возрастать. Серверному экземпляру может быть выделено недостаточно портов. Используйте функции повторного использования подключения в приложении. Без повторного использования подключения повышается риск нехватки портов SNAT. Дополнительные сведения о пуле подключений в службе приложений Azure см. в статье Устранение неполадок с временными исходящими ошибками подключения в службе приложений Azure .

Дополнительные сведения о пуле подключений в службе приложений Azure см. в статье Устранение неполадок с временными исходящими ошибками подключения в службе приложений Azure .

При нехватке портов новые исходящие подключения к IP-адресу назначения будут завершаться ошибкой. Подключения будут успешно установлены, когда появятся доступные порты. Нехватка возникает, когда 64 000 портов, выделенных для IP-адреса, распределены по большому количеству серверных экземпляров. Сведения о том, как справиться с нехваткой портов SNAT, см. в руководстве по устранению неполадок.

Для TCP-подключений подсистема балансировки нагрузки будет использовать один порт SNAT для каждого IP-адреса и порта назначения. Эта возможность многократного использования позволяет устанавливать несколько подключений к одному и тому же IP-адресу назначения с одним и тем же портом SNAT. Такое многократное использование ограничено, если подключение выполняется к одному порту назначения.

Для UDP-подключений подсистема балансировки нагрузки использует алгоритм NAT с ограничением по портам, который занимает один порт SNAT на один IP-адрес назначения независимо от порта назначения.

Порт используется повторно для неограниченного числа подключений. Повторное использование возможно только в том случае, если изменился IP-адрес или порт назначения.

Ограничения

- Если подключение простаивает и новые пакеты не отправляются, порты будут освобождены через 4–120 минут.

- Это пороговое значение можно настроить с помощью правил для исходящего трафика.

- Каждому IP-адресу соответствует 64 000 портов, которые можно использовать для SNAT.

- Каждый порт можно использовать для TCP- и UDP-подключений к IP-адресу назначения.

- Порт SNAT для UDP-подключений необходим независимо от того, является ли порт назначения уникальным. Для каждого UDP-подключения к IP-адресу назначения используется один такой порт SNAT.

- Порт SNAT для TCP-подключений можно использовать для нескольких подключений к одному и тому же IP-адресу назначения, если порты назначения различаются.

- Нехватка SNAT возникает, когда у серверного экземпляра заканчиваются порты SNAT.

При этом в подсистеме балансировки нагрузки могут оставаться неиспользуемые порты SNAT. Если у серверного экземпляра закончились доступные порты SNAT, он не сможет установить новые исходящие подключения.

При этом в подсистеме балансировки нагрузки могут оставаться неиспользуемые порты SNAT. Если у серверного экземпляра закончились доступные порты SNAT, он не сможет установить новые исходящие подключения. - Фрагментированные пакеты будут удалены, если только для исходящего трафика не используется общедоступный IP-адрес уровня экземпляра на сетевом адаптере виртуальной машины.

- Дополнительные IP-конфигурации сетевого интерфейса не исходящие связи (если с ним не связано общедоступный IP-адрес) с помощью Load Balancer.

Дальнейшие действия

IV. Адрес объекта недвижимости нежилого назначения, в котором осуществляется деятельность, связанная с производством, использованием и обращением драгоценных металлов и драгоценных камней

IV. Адрес объекта недвижимости нежилого назначения, в котором осуществляется деятельность, связанная с производством, использованием и обращением драгоценных металлов и драгоценных камней:

N п/п | Наименование сведений | Тип данных | Обязательность указания (+/-) | Примечания |

1. | Почтовый индекс | Текст | + | Заполняется с помощью программных средств ГИИС ДМДК автоматически на основании сведений, полученных из личного кабинета участника ГИИС ДМДК |

2. | Субъект Российской Федерации/код субъекта Российской Федерации | Текст | + | Заполняется с помощью программных средств ГИИС ДМДК автоматически на основании сведений, полученных из личного кабинета участника ГИИС ДМДК |

3. | Административный округ/район | Текст | + | Заполняется с помощью программных средств ГИИС ДМДК автоматически на основании сведений, полученных из личного кабинета участника ГИИС ДМДК |

4. | Город/населенный пункт | Текст | + | Заполняется с помощью программных средств ГИИС ДМДК автоматически на основании сведений, полученных из личного кабинета участника ГИИС ДМДК |

5. | Улица | Текст | + | Заполняется с помощью программных средств ГИИС ДМДК автоматически на основании сведений, полученных из личного кабинета участника ГИИС ДМДК |

6. | Номер дома | Текст | Заполняется с помощью программных средств ГИИС ДМДК автоматически на основании сведений, полученных из личного кабинета участника ГИИС ДМДК | |

7. | Номер корпуса/строения | Текст | + | Заполняется с помощью программных средств ГИИС ДМДК автоматически на основании сведений, полученных из личного кабинета участника ГИИС ДМДК |

8. | Номер офиса/помещения | Текст | + | Заполняется с помощью программных средств ГИИС ДМДК автоматически на основании сведений, полученных из личного кабинета участника ГИИС ДМДК |

Открыть полный текст документа

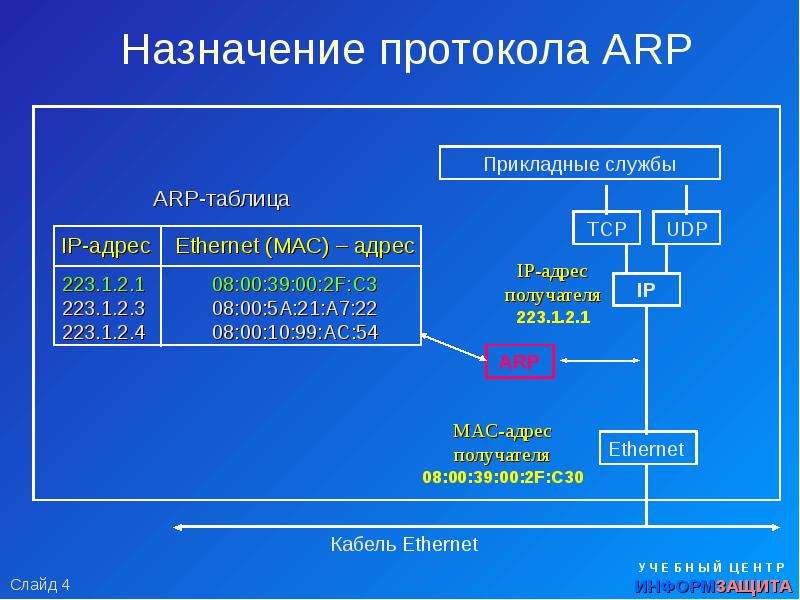

Порядок назначения ip адресов — Информатика, информационные технологии

Лабораторная работа 1

ПРИНЦИПЫ АДРЕСАЦИИ КОМПЬЮТЕРОВ В СЕТИ TCP/IP

ЦЕЛЬ РАБОТЫ

Изучение принципов адресации сетевых интерфейсов компьютеров глобальной сети Интернет. Приобретение навыков адресации сетевых интерфейсов компьютера по протоколам канального и сетевого уровней;

Приобретение навыков адресации сетевых интерфейсов компьютера по протоколам канального и сетевого уровней;

Теоретическая часть

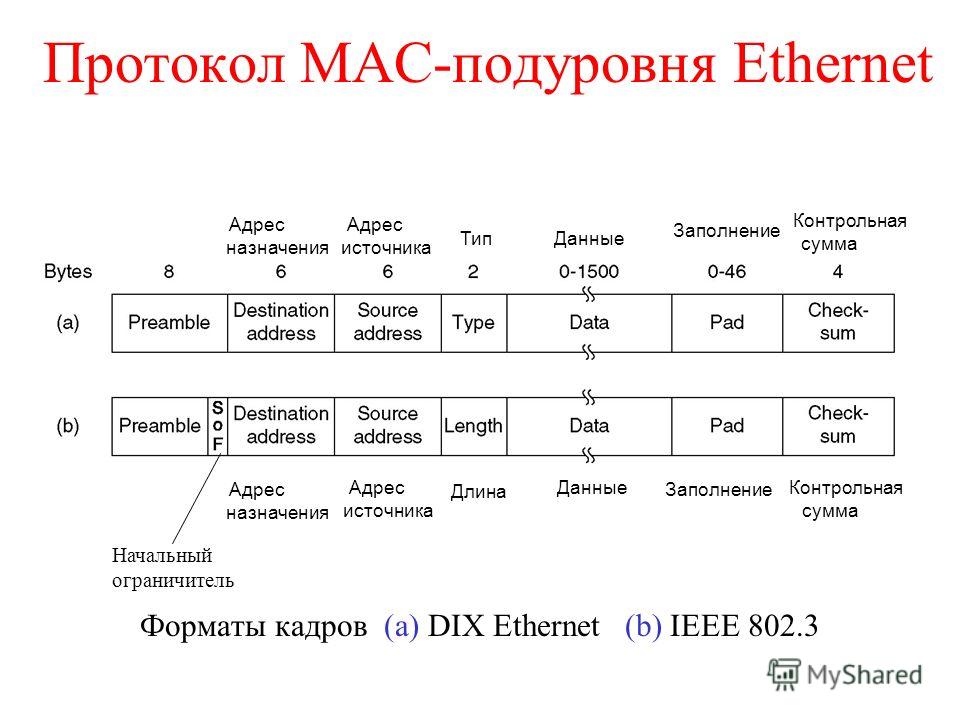

IP адрес состоит из двух логических частей — номера сети и номера узла в сети.

Для того чтобы более рационально определиться с величиной сети, и при том разграничить, какая часть IP-адреса относится к номеру сети, а какая — к номеру узла условились использовать систему классов. Система классов использует значения первых бит адреса. Таким образом, достаточно легко выяснить к какому классу относится IP-адрес.

Классы IP-адресов

— Если адрес начинается с 0, то сеть относят к классу А.

Номер сети класса А занимает один байт, остальные 3 байта отводятся для номеров узла в этой сети.

Таким образом, сети класса А имеют номера в диапазоне от 1 до 126. (Номер 0 не используется, а номер 127 зарезервирован для специальных целей, о чем будет сказано ниже.)

Поэтому самих сетей класса А может быть немного, но зато количество узлов в них может достигать 224, то есть — 16 777 216 узлов. Например, IP-адрес 102.56.187.5 обозначает сеть с номером 102 и хост с номером 56.187.5.

Например, IP-адрес 102.56.187.5 обозначает сеть с номером 102 и хост с номером 56.187.5.

— Если первые два бита адреса равны 10, то сеть относится к классу В (то есть, если первый октет IP-адреса находится в диапазоне от 128 до 191).

В сетях класса В и под номер сети и под номер узла одинаково отводится по 16 бит, то есть по 2 байта. Например, IP-адрес 154.2.91.240 обозначает сеть с номером 154.2 и хост с номером 91.240.

Таким образом, сеть класса В является сетью средних размеров с максимальным числом узлов 216, что составляет 65 536 узлов.

— Если адрес начинается с последовательности 110, то это сеть класса С (то есть, если значение первого октета в IP-адресе находится в диапазоне от 192 до 223).

В этом случае под номер сети отводится 24 бита, а под номер узла — 8 бит.

Сети класса С имеют небольшое узлов 28, то есть 256.

Надо отметить, что именно сети класса С являются наиболее распространенными.

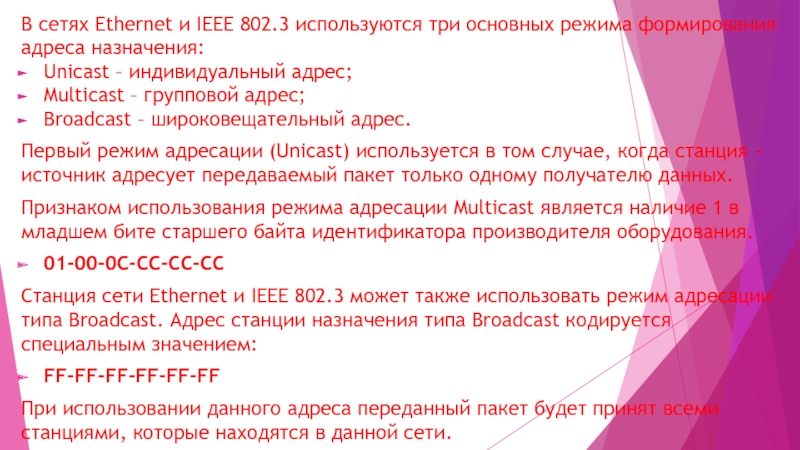

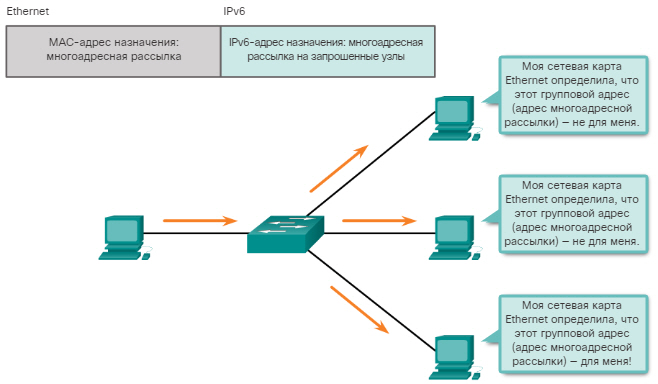

— Если адрес начинается с последовательности 1110, то он является адресом класса D и обозначает особый, групповой адрес — multicast.

Если в пакете в качестве адреса назначения указан адрес класса D, то такой пакет должны получить все узлы, которым присвоен данный адрес. Но об этом мы еще поговорим ниже.

— Если адрес начинается с последовательности 11110, то это значит, что данный адрес относится к классу Е.

Адреса этого класса зарезервированы для будущих применений.

Итак, давайте в отдельной таблице приведем диапазоны номеров сетей и максимальное число узлов, соответствующих каждому классу сетей.

| Класс | Первые биты | Наименьший адрес сети | Наибольший адрес сети | Максимальное количество узлов |

| A | 1.0.0.0 | 126.0.0.0 | 224 | |

| B | 128.0.0.0 | 191.255.0.0 | 216 | |

| C | 192.0.1.0 | 223.255.255.0 | 28 | |

| D | 224.0.0.0 | 239.255.255.255 | Multicast | |

| E | 240. 0.0.0 0.0.0 | 247.255.255.255 | зарезервирован |

Таким образом, можно однозначно определить, что

Большие сети получают адреса класса А, средние — класса В, а маленькие — класса С. В зависимости от того к какому классу (А В С) принадлежит адрес, номер сети может быть представлен первыми 8, 16 или 24 разрядами, а номер хоста — последними 24, 16 или 8 разрядами.

Итак, запоминаем:+

Сетевой класс Диапазон значений первого байта (десятичный) A 1 to 126 B 128 to 191 C 192 to 223

Особые IP-адреса

Как мы отмечали, существуют некоторые значения IP-адресов, которые зарезервированы заранее, то есть существуют IP-адреса, которые предназначены для особых целей:

1) Если весь IP-адрес состоит только из двоичных нулей, то он обозначает адрес того узла, который сгенерировал этот пакет;

| 0 0 0 0 …………………………….. 0 0 0 0 |

этот режим используется только в некоторых сообщениях протокола межсетевых управляющих сообщений ICMP.

2) Если в поле номера сети стоят только нули, то по умолчанию считается, что узел назначения принадлежит той же самой сети, что и узел, который отправил пакет.

| 0 0 0 0 …….0 Номер узла |

IP-адрес с нулевым номером хоста используется для адресации ко всей сети. Например, в сети класса С с номером 199.60.32 IP-адрес 199.60.32.0 обозначает сеть в целом.

3) Если все двоичные разряды IP-адреса равны 1, то пакет с таким адресом назначения должен рассылаться всем узлам, находящимся в той же сети, что и источник этого пакета.

| 1 1 1 1 …………………………………..1 1 |

Такая рассылка называется ограниченным широковещательным сообщением (limited broadcast) .

4) Если в поле номера узла назначения стоят только единицы, то пакет, имеющий такой адрес, рассылается всем узлам сети с заданным номером сети. Например, пакет с адресом 192.190.21.255 доставляется всем узлам сети 192.190.21.0.

Номер сети 1111……………. 11 11 |

Такая рассылка называется широковещательным сообщением (broadcast).

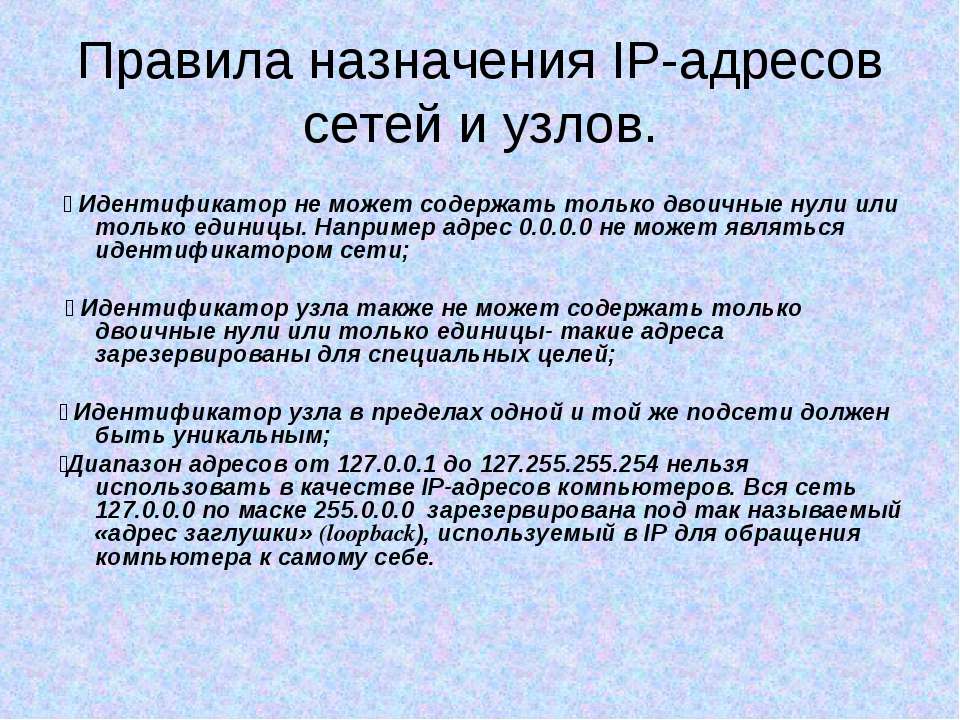

При адресации хостов интерсети администратор должен обязательно учитывать все ограничения, которые вносятся особым назначением некоторых IP-адресов.

Таким образом, каждый администратор должен знать, что

ни номер сети, ни номер узла не может состоять только из одних двоичных единиц или только из одних двоичных нулей.

Отсюда следует, что максимальное количество узлов, приведенное в таблице для сетей каждого класса, на практике должно быть уменьшено на 2.

Например, в сетях класса С под номер узла отводится 8 бит, которые позволяют задавать 256 номеров: от 0 до 255. Однако на практике максимальное число узлов в сети класса С не может превышать 254, так как адреса 0 и 255 имеют специальное назначение.

Особый смысл имеет IP-адрес, первый октет которого равен 127.

Этот адрес зарезервирован для тестирования программ и взаимодействия процессов в пределах одной машины. Когда программа посылает данные по IP-адресу 127.0.0.1, то образуется как бы петля. Данные не передаются по сети, а возвращаются модулям верхнего уровня, как только что принятые.

Когда программа посылает данные по IP-адресу 127.0.0.1, то образуется как бы петля. Данные не передаются по сети, а возвращаются модулям верхнего уровня, как только что принятые.

Поэтому в IP-сети запрещается присваивать машинам IP-адреса, начинающиеся со 127!

Этот адрес имеет название loopback.

Подытожим и уточним

Для сети класса A …(один байт под адрес сети, три байта под номер хоста) 10.0.0.0 сеть класса А, потому что все хостовые биты равны 0. 10.0.1.0 адрес хоста в этой сети 10.255.255.255 широковещательный адрес этой сети, поскольку все сетевые биты установлены в 1Для сети класса B…(два байта под адрес сети, два байта под номер хоста) 172.17.0.0 сеть класса B 172.17.0.1 адрес хоста в этой сети 172.17.255.255 сетевой широковещательный адресДля сети класса C…(три байта под адрес сети, один байт под номер хоста) 192.168.3.0 адрес сети класса C 192.168.3.42 хостовый адрес в этой сети 192.168.3.255 сетевой широковещательный адрес

Едва ли не все доступные сетевые IP адреса принадлежат классу C.

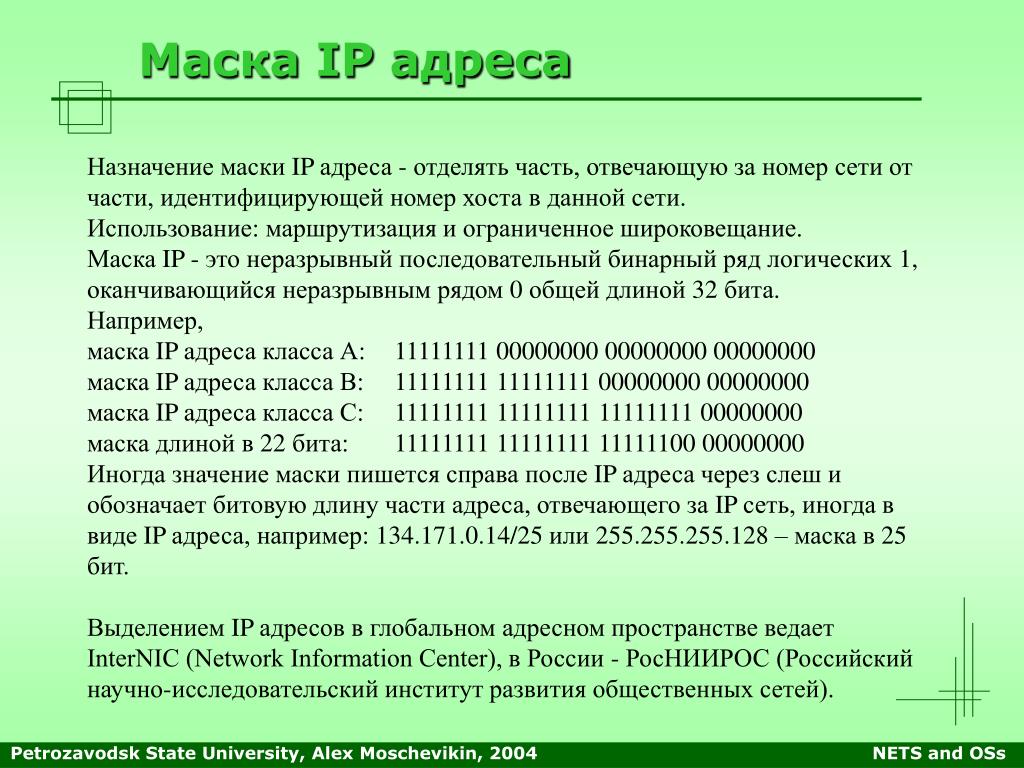

Маски в IP адресации

Очевидно, что определение номеров сети по первым байтам адреса также не вполне гибкий механизм для адресации. А что если использовать какой-либо другой признак, с помощью которого можно было бы более гибко устанавливать границу между номером сети и номером узла?

В качестве такого признака сейчас получили широкое распространение маски. Итак, давайте подробнее познакомимся, что такое маска и как она работает.

Маска — это тоже 32-разрядное число, она имеет такой же вид, как и IP-адрес. Маска используется в паре с IP-адресом, но не совпадает с ним.

Принцип отделения номера сети и номера узла сети с использованием маски состоит в следующем:

Двоичная запись маски содержит единицы в тех разрядах, которые в IP-адресе должны представляться как номер сети и нули в тех разрядах, которые представляются как номер хоста.

Каждый класс IP-адресов (А, В и С) имеет свою маску, используемую по умолчанию. В маске по умолчанию:

— разряды во всех позициях, которые используются в IP-адресе для задания номера сети, заполняются единицами,

— а разряды во всех позициях, которые используются для задания номера хоста, заполняются нулями.

Таким образом, для стандартных классов сетей маски имеют следующие значения:

класс А — 11111111. 00000000. 00000000. 00000000 (255.0.0.0) ;

класс В — 11111111. 11111111. 00000000. 00000000 (255.255.0.0) ;

класс С — 11111111.11111111.11111111.00000000 (255.255.255.0) .

Таким образом, очень легко, снабжая каждый IP-адрес маской, отказаться от понятий классов адресов и тем самым сделать более гибкой систему IP адресации.

Рассмотрим пример:

Если адресу 185.23.44.206 назначить маску 255.255.255.0, то смотрим, что единицы в маске заданы в трех байтах — значит номер сети будет 185.23.44.0, а не 185.23.0.0, как это определено правилами системы классов.

Очень важное замечание!:

В масках можно указывать количество единиц в последовательности, которая определяет границу номера сети, не обязательно кратное 8, чтобы повторять деление адреса на байты.

Опять рассмотрим это на примере: для IP-адреса 129.64.134.5 назначим маску 255. 255.128.0 то есть в двоичном виде:

255.128.0 то есть в двоичном виде:

IP-адрес 129.64.134.5 — 10000001. 01000000.10000110. 00000101

Маска 255.255.128.0 — 11111111.11111111.10000000. 00000000

Если определять номер сети в этом IP адресе по-старому, то есть игнорируя маску, в соответствии с системой классов определить, что адрес 129.64.134.5 относится к классу В, а значит, номером сети являются первые 2 байта — 129.64.0.0, а номером узла — 0.0.134.5.

Если же использовать для определения границы номера сети маску, то 17 последовательных единиц в маске, наложенные на IP-адрес, определяют номер сети в двоичном выражении число:

10000001. 01000000. 10000000. 00000000 или в десятичной форме записи

— номер сети 129.64.128.0, а номер узла 0.0.6.5.

Механизм масок очень широко распространен в IP-маршрутизации, причем маски могут использоваться для самых разных целей.

С их помощью администратор может структурировать свою сеть, не требуя от поставщика услуг дополнительных номеров сетей!

Порядок назначения IP адресов

Номера сетей могут назначаться либо централизованно, если сеть является частью Internet, либо произвольно, если сеть работает автономно.

Номера узлов и в том и в другом случае администратор назначает самостоятельно по своему усмотрению, не выходя, разумеется, из разрешенного для этого класса сети диапазона.

Главную роль в централизованном распределении IP-адресов до некоторого времени играла организация InterNIC (Network Information Center), однако с ростом сети задача распределения адресов стала слишком сложной. InterNIC делегировала часть своих функций другим организациям и крупным поставщикам услуг Internet — провайдерам. В частности распределением IP-адресов для подключения к сети Internet теперь занимаются провайдеры.

Давайте рассмотрим такую ситуацию:

Какие IP-адреса может использовать администратор, если провайдер услуг Internet не назначил ему никакого адреса?

Если, к примеру, мы точно знаем, что сеть, которую мы администрируем никогда в будущем не будет подключаться к Internet (работает в автономном режиме), тогда мы можем использовать любые IP-адреса, соблюдая правила их назначения, о которых шла речь выше. Для простоты можно использовать адреса класса С: в этом случае не придется вычислять значение маски подсети и вычислять адрес для каждого хоста. В этом случае мы должны будем просто назначить каждому сегменту нашей локальной сети его собственный сетевой номер класса С.

Для простоты можно использовать адреса класса С: в этом случае не придется вычислять значение маски подсети и вычислять адрес для каждого хоста. В этом случае мы должны будем просто назначить каждому сегменту нашей локальной сети его собственный сетевой номер класса С.

Однако если у нас есть хотя бы небольшая вероятность того, что когда-либо в будущем наша сеть может быть подключена к Internet, не следует использовать такие IP-адреса! Они могут привести к конфликту с другими адресами в Internet. Чтобы избежать таких конфликтов, нужно использовать IP-адреса, зарезервированные для частных сетей. Для этой цели зарезервированы специально несколько блоков IP-адресов, которые называются автономными.

Автономные IP адреса

Автономные адреса зарезервированы для использования частными сетями. Они обычно используются организациями, которые имеют свою частную большую сеть — intranet (локальные сети с архитектурой и логикой Internet), но и маленькие сети часто находят их полезными.

Эти адреса не обрабатываются маршрутизаторами Internet ни при каких условиях!

Эти адреса выбраны из разных классов. Таким образом, можно выбрать автономный адрес класса А, В или С, причем в последнем случае количество возможных адресов сетей составляет 256.

| Класс | От IP-адреса | До IP-адреса | Всего адресов в диапазоне |

| A | 10.0.0.0 | 10.255.255.255 | 16 777 216 |

| B | 172.16.0.0 | 172.31.255.255 | 65 536 |

| C | 192.168.0.0 | 192.168.255.255 |

Маршрутизаторы в Internet запрограммированы так, чтобы не транслировать сообщения, направляемые с зарезервированных адресов или на них.

Самое важное: разбиение на подсети — это локальная настройка, она не видна снаружи.

Статьи к прочтению:

Урок 2 Типы IP адресов

Похожие статьи:

Ip адреса.

классы ip адресов

классы ip адресовСамое первое, что надо сразу уяснить — IP-адреса назначаются не узлам составной сети. IP адреса назначаются сетевым интерфейсам узлов составной сети….

Назначение и классификация компьютерных сетей

Компьютерные сети Назначение и классификация компьютерных сетей Современные информационные технологии нуждаются во все более совершенных средствах…

Не удается найти страницу | Autodesk Knowledge Network

(* {{l10n_strings.REQUIRED_FIELD}})

{{l10n_strings.CREATE_NEW_COLLECTION}}*

{{l10n_strings.ADD_COLLECTION_DESCRIPTION}}

{{l10n_strings.COLLECTION_DESCRIPTION}} {{addToCollection.description.length}}/500 {{l10n_strings.TAGS}} {{$item}} {{l10n_strings. PRODUCTS}}

{{l10n_strings.DRAG_TEXT}}

PRODUCTS}}

{{l10n_strings.DRAG_TEXT}}

{{l10n_strings.DRAG_TEXT_HELP}}

{{l10n_strings.LANGUAGE}} {{$select.selected.display}}{{article.content_lang.display}}

{{l10n_strings.AUTHOR}}{{l10n_strings. AUTHOR_TOOLTIP_TEXT}}

AUTHOR_TOOLTIP_TEXT}}

г. Москва, Севастопольский, дом 51

Информируем Вас о том, что в соответствии с Гражданским кодексом Российской Федерации, постановлением Правительства Москвы от 28 июня 2016 г. № 371-ПП «Об утверждении единых требований к проведению торгов по продаже имущества, принадлежащего на праве собственности городу Москве, торгов на право заключения договоров аренды и иных договоров, предусматривающих переход прав в отношении имущества, принадлежащего на праве собственности городу Москве» проводится реализация машино-мест, расположенных в объекте гаражного назначения, расположенном по адресу: г. Москва, Севастопольский, дом 51, имеется 255 машино-место, принадлежащие на праве оперативного управления ГБУ «Жилищник района Котловка». Вы можете подать заявку на приобретение любого из них.

Москва, Севастопольский, дом 51, имеется 255 машино-место, принадлежащие на праве оперативного управления ГБУ «Жилищник района Котловка». Вы можете подать заявку на приобретение любого из них.

Организатор: Департамент города Москвы по конкурентной политике (107045, г. Москва, Печатников пер., д. 12), сайт www.mos.ru/tender, адрес электронной почты [email protected]

Правообладатель: Государственное бюджетное учреждение города Москвы «Жилищник района Котловка» (ГБУ «Жилищник района Котловка»). Почтовый адрес: 117186, г. Москва, ул. Нагорная, дом 28, корпус 1, электронный адрес: [email protected], тел.: 8-499-123-54-23.

Подробная информацию о машино-местах и о порядке права на приобретение машино-мест будет размещена на сайте www.investmoscow.ru в разделе продажа машино-мест .

Подробная информацию о машино-местах и о порядке приобретения машино-мест размещена на сайте https://www.roseltorg. ru/ .

ru/ .

Полную информацию о возможности приобретение машино-мест, Вы можете получить в ГБУ «Жилищник района Котловка» по адресу: г. Москва, ул. Нагорная, дом 28, корпус 1, каб.12.

Телефон для справок: 8-499-123-54-23.

Режим работы ГБУ «Жилищник района Котловка»:

Понедельник- четверг: с 08:00 до 17:00;

Пятница: с 08:00 до 15:45;

Обеденный перерыв: с 12:30 до 13:15;

Суббота,воскресенье – выходной.

С уважением,

ГБУ «Жилищник района Котловка»

Можно ли внести корректировку в реестр сведений, необходимых для назначения и выплаты соответствующего вида пособия, направленный в адрес Фонда социального страхования, если работодатель обнаружил ошибку в расчете пособия? И с какой даты наступает течение срока предоставления такого реестра сведений (корректировки в реестр)? — Государственное учреждение

В соответствии с положениями пункта 2 Постановления Правительства РФ от

21. 04.2011 N 294 «Об особенностях финансового обеспечения, назначения и

выплаты в 2012 — 2020 годах территориальными органами Фонда социального

страхования Российской Федерации застрахованным лицам страхового обеспечения по

обязательному социальному страхованию на случай временной нетрудоспособности и

в связи с материнством и по обязательному социальному страхованию от несчастных

случаев на производстве и профессиональных заболеваний, осуществления иных

выплат и возмещения расходов страхователя на предупредительные меры по

сокращению производственного травматизма и профессиональных заболеваний

работников, а также об особенностях уплаты страховых взносов по обязательному

социальному страхованию на случай временной нетрудоспособности и в связи

с материнством и по обязательному социальному страхованию от несчастных случаев

на производстве и профессиональных заболеваний» (далее – Положение), при

наступлении страхового случая застрахованное лицо (его уполномоченный

представитель) обращается к страхователю по месту своей работы (службы, иной

деятельности) с заявлением о выплате соответствующего вида пособия и

документами, необходимыми для назначения и выплаты пособия в соответствии с

законодательством Российской Федерации.

04.2011 N 294 «Об особенностях финансового обеспечения, назначения и

выплаты в 2012 — 2020 годах территориальными органами Фонда социального

страхования Российской Федерации застрахованным лицам страхового обеспечения по

обязательному социальному страхованию на случай временной нетрудоспособности и

в связи с материнством и по обязательному социальному страхованию от несчастных

случаев на производстве и профессиональных заболеваний, осуществления иных

выплат и возмещения расходов страхователя на предупредительные меры по

сокращению производственного травматизма и профессиональных заболеваний

работников, а также об особенностях уплаты страховых взносов по обязательному

социальному страхованию на случай временной нетрудоспособности и в связи

с материнством и по обязательному социальному страхованию от несчастных случаев

на производстве и профессиональных заболеваний» (далее – Положение), при

наступлении страхового случая застрахованное лицо (его уполномоченный

представитель) обращается к страхователю по месту своей работы (службы, иной

деятельности) с заявлением о выплате соответствующего вида пособия и

документами, необходимыми для назначения и выплаты пособия в соответствии с

законодательством Российской Федерации. Форма заявления утверждается

Фондом.

Форма заявления утверждается

Фондом.

Для перерасчета ранее назначенного пособия застрахованное лицо (его уполномоченный представитель) обращается к страхователю с заявлением о перерасчете ранее назначенного пособия (далее — заявление о перерасчете) и документами, необходимыми для такого перерасчета.

В силу пункта 3 Положения страхователь не позднее 5 календарных дней со дня представления застрахованным лицом (его уполномоченным представителем) заявления и документов, указанных в пункте 2 настоящего Положения, представляет в территориальный орган Фонда по месту регистрации поступившие к нему заявления и документы, необходимые для назначения и выплаты соответствующих видов пособия, а также опись представленных заявлений и документов, составленную по форме, утверждаемой Фондом.

В соответствии с положениями пункта 8 и 9 Положения после получения

заявления и документов, необходимых для назначения и выплаты соответствующего

вида пособия, либо реестра сведений территориальный орган Фонда в течение 10

календарных дней со дня их получения принимает решение о назначении и выплате

пособий, при этом денежные средства направляются застрахованному лицу путем

перечисления на его банковский счет, указанный в заявлении либо в реестре

сведений, или через организацию федеральной почтовой связи, или иную

организацию по заявлению застрахованного лица (его уполномоченного

представителя) в течение 10 календарных дней со дня получения заявления и

документов или сведений, которые необходимы для назначения и выплаты

соответствующего вида пособия.

Таким образом, действующим законодательством не предусмотрена возможность корректировки ранее поданного реестра сведений.

При этом, в случае необходимости внесения исправлений в данные ранее представленного реестра, в части перерасчета соответствующего вида пособия, застрахованное лицо подает заявление о перерасчете, и страхователь в течение 5 календарных дней направляет в адрес Фонда социального страхования новый реестр, который содержит корректные сведения.

Срок предоставления данных реестров будет определяться с момента поступления каждого из них в адрес Фонда социального страхования

Destination Address — обзор

7.4.2 Многоступенчатое управление

Как и в однотактном процессоре, блок управления вычисляет управляющие сигналы на основе полей кода операции и функций инструкции, Instr 31:26 и Instr 5: 0 . На рис. 7.27 показан весь многоцикловый процессор MIPS с блоком управления, подключенным к каналу данных. Путь к данным показан черным, а блок управления — синим.

Путь к данным показан черным, а блок управления — синим.

Рисунок 7.27. Укомплектованный многоцикловый процессор MIPS

Как и в однотактном процессоре, блок управления разделен на главный контроллер и декодер ALU, как показано на рис. 7.28. Декодер ALU не изменился и соответствует таблице истинности таблицы 7.2. Теперь, однако, главный контроллер — это конечный автомат, который применяет правильные управляющие сигналы к нужным циклам или шагам. Последовательность сигналов управления зависит от выполняемой инструкции. В оставшейся части этого раздела мы разработаем диаграмму переходов состояний конечного автомата для главного контроллера.

Рисунок 7.28. Внутренняя структура блока управления

Главный контроллер выдает сигналы выбора мультиплексора и разрешения регистрации для канала данных. Сигналы выбора: MemtoReg , RegDst , IorD , PCSrc , ALUSrcB и ALUSrcA . Сигналы включения: IRWrite , MemWrite , PCWrite , Branch и RegWrite .

Для удобства чтения следующих диаграмм переходов состояний перечислены только соответствующие управляющие сигналы.Сигналы выбора отображаются в списке только в том случае, если их значение имеет значение; в противном случае им все равно. Сигналы включения отображаются только тогда, когда они заявлены; в противном случае они равны 0.

Первым шагом для любой инструкции является выборка инструкции из памяти по адресу, хранящемуся в ПК. При сбросе FSM переходит в это состояние. Для чтения памяти IorD = 0, поэтому адрес берется с ПК. IRWrite заявлено для записи инструкции в регистр инструкций IR. Между тем, ПК должен быть увеличен на 4, чтобы указать следующую инструкцию.Поскольку ALU не используется ни для чего другого, процессор может использовать его для вычисления PC + 4 одновременно с извлечением инструкции. ALUSrcA = 0, поэтому SrcA поступает с ПК. ALUSrcB = 01, поэтому SrcB — это константа 4. ALUOp = 00, поэтому декодер ALU выдает ALUControl = 010, чтобы добавить ALU. Для обновления ПК этим новым значением устанавливается PCSrc = 0 и PCWrite .Эти управляющие сигналы показаны на рисунке 7.29. Поток данных на этом шаге показан на рисунке 7.30, где выборка команд показана пунктирной синей линией, а приращение ПК показано пунктирной серой линией.

ALUOp = 00, поэтому декодер ALU выдает ALUControl = 010, чтобы добавить ALU. Для обновления ПК этим новым значением устанавливается PCSrc = 0 и PCWrite .Эти управляющие сигналы показаны на рисунке 7.29. Поток данных на этом шаге показан на рисунке 7.30, где выборка команд показана пунктирной синей линией, а приращение ПК показано пунктирной серой линией.

Рисунок 7.29. Fetch

Рисунок 7.30. Поток данных во время этапа выборки

Следующим этапом является чтение файла регистра и декодирование инструкции. Регистровый файл всегда читает два источника, указанные в полях rs и rt инструкции. Между тем, немедленное продлено.Декодирование включает изучение кода операции инструкции, чтобы определить, что делать дальше. Для декодирования инструкции не требуются управляющие сигналы, но конечный автомат должен ждать 1 цикл для завершения чтения и декодирования, как показано на рисунке 7.31. Новое состояние выделено синим. Поток данных показан на рисунке 7. 32.

32.

Рисунок 7.31. Декодировать

Рисунок 7.32. Поток данных на этапе декодирования

Теперь конечный автомат переходит в одно из нескольких возможных состояний в зависимости от кода операции.Если инструкция является загрузкой или сохранением памяти (lw или sw), многоцикловый процессор вычисляет адрес, добавляя базовый адрес к немедленно расширенному знаку. Для этого требуется ALUSrcA = 1 для выбора регистра A и ALUSrcB = 10 для выбора SignImm. ALUOp = 00, поэтому ALU добавляет. Действующий адрес сохраняется в регистре ALUOut для использования на следующем шаге. Этот шаг конечного автомата показан на рисунке 7.33, а поток данных показан на рисунке 7.34.

Рисунок 7.33. Вычисление адреса памяти

Рисунок 7.34. Поток данных во время вычисления адреса памяти

Если команда — lw, многоцикловый процессор должен затем прочитать данные из памяти и записать их в регистровый файл. Эти два шага показаны на рис. 7.35. Для чтения из памяти IorD = 1, чтобы выбрать адрес памяти, который был только что вычислен и сохранен в ALUOut . Этот адрес в памяти считывается и сохраняется в регистре данных на этапе S3.На следующем этапе S4, Данные записываются в регистровый файл. MemtoReg = 1 для выбора Data и RegDst = 0 для извлечения регистра назначения из поля rt инструкции. RegWrite Утверждается, что выполняет запись, завершая команду lw. Наконец, конечный автомат возвращается в исходное состояние S0, чтобы получить следующую инструкцию. Для этих и последующих шагов попробуйте визуализировать поток данных самостоятельно.

7.35. Для чтения из памяти IorD = 1, чтобы выбрать адрес памяти, который был только что вычислен и сохранен в ALUOut . Этот адрес в памяти считывается и сохраняется в регистре данных на этапе S3.На следующем этапе S4, Данные записываются в регистровый файл. MemtoReg = 1 для выбора Data и RegDst = 0 для извлечения регистра назначения из поля rt инструкции. RegWrite Утверждается, что выполняет запись, завершая команду lw. Наконец, конечный автомат возвращается в исходное состояние S0, чтобы получить следующую инструкцию. Для этих и последующих шагов попробуйте визуализировать поток данных самостоятельно.

Рисунок 7.35.Чтение из памяти

Из состояния S2, если инструкция sw, данные, считанные из второго порта файла регистров, просто записываются в память. В состоянии S3 IorD = 1, чтобы выбрать адрес, вычисленный в S2 и сохраненный в ALUOut. Утверждается, что MemWrite записывает в память. И снова конечный автомат возвращается к S0, чтобы получить следующую инструкцию. Добавленный шаг показан на рисунке 7.36.

И снова конечный автомат возвращается к S0, чтобы получить следующую инструкцию. Добавленный шаг показан на рисунке 7.36.

Рисунок 7.36. Запись в память

Если код операции указывает на инструкцию R-типа, многоцикловый процессор должен вычислить результат с помощью ALU и записать этот результат в файл регистров.На рис. 7.37 показаны эти два шага. На S6 инструкция выполняется путем выбора регистров A и B ( ALUSrcA = 1, ALUSrcB = 00) и выполнения операции ALU, указанной в поле funct инструкции. ALUOp = 10 для всех инструкций типа R. ALUResult хранится в ALUOut . В S7, ALUOut записывается в файл регистров, RegDst = 1, потому что регистр назначения указан в поле rd инструкции. MemtoReg = 0, потому что данные для записи, WD3 , поступают из ALUOut. Заявлено, что RegWrite записывает регистровый файл.

Рисунок 7.37. Выполнение операции R-типа

Для инструкции beq процессор должен вычислить адрес назначения и сравнить два исходных регистра, чтобы определить, следует ли выполнять переход. Это требует двух использований ALU и, следовательно, может потребоваться два новых состояния. Обратите внимание, однако, что ALU не использовался во время S1, когда считывались регистры.Процессор может также использовать ALU в это время для вычисления адреса назначения, добавляя увеличенный ПК, PC + 4, к SignImm × 4, как показано на рисунке 7.38 (см. Страницу 404). ALUSrcA = 0 для выбора увеличенного ПК, ALUSrcB = 11 для выбора SignImm × 4 и ALUOp = 00 для добавления. Адрес назначения хранится в ALUOut . Если инструкция не beq, вычисленный адрес не будет использоваться в последующих циклах, но его вычисление было безвредным.На этапе S8 процессор сравнивает два регистра, вычитая их и проверяя, равен ли результат 0. Если да, процессор переходит к адресу, который был только что вычислен. ALUSrcA = 1 для выбора регистра A; ALUSrcB = 00 для выбора регистра B; ALUOp = 01 для вычитания; PCSrc = 1 для получения адреса назначения из ALUOut и Branch = 1 для обновления ПК с этим адресом, если результат ALU равен 0.

Это требует двух использований ALU и, следовательно, может потребоваться два новых состояния. Обратите внимание, однако, что ALU не использовался во время S1, когда считывались регистры.Процессор может также использовать ALU в это время для вычисления адреса назначения, добавляя увеличенный ПК, PC + 4, к SignImm × 4, как показано на рисунке 7.38 (см. Страницу 404). ALUSrcA = 0 для выбора увеличенного ПК, ALUSrcB = 11 для выбора SignImm × 4 и ALUOp = 00 для добавления. Адрес назначения хранится в ALUOut . Если инструкция не beq, вычисленный адрес не будет использоваться в последующих циклах, но его вычисление было безвредным.На этапе S8 процессор сравнивает два регистра, вычитая их и проверяя, равен ли результат 0. Если да, процессор переходит к адресу, который был только что вычислен. ALUSrcA = 1 для выбора регистра A; ALUSrcB = 00 для выбора регистра B; ALUOp = 01 для вычитания; PCSrc = 1 для получения адреса назначения из ALUOut и Branch = 1 для обновления ПК с этим адресом, если результат ALU равен 0. 2

2

Рисунок 7.38. Branch

Объединив эти шаги вместе, на рис. 7.39 показана полная диаграмма переходов между состояниями главного контроллера для многоциклового процессора (см. Стр. 405). Преобразование его в аппаратное обеспечение — простая, но утомительная задача с использованием методов главы 3. Еще лучше, чтобы конечный автомат можно было закодировать на HDL и синтезировать, используя методы главы 4.

Рисунок 7.39. Полное управление несколькими велосипедами FSM

Определение адреса назначения | Law Insider

, связанный с адресом назначения

Адрес доставки означает адрес, указанный в Заказе.

адрес поставки означает помещение, в которое газ был, есть или может быть поставлен по контракту.

IP-адрес означает уникальный номер в Интернете сетевой карты или контроллера, который идентифицирует устройство и видимый для всех других устройств в Интернете.

Платежный адрес означает местоположение, указанное в бухгалтерских книгах и записях финансового учреждения в первый день налогового года или более позднюю дату в налоговом году, когда отношения с клиентом начались, как адрес, по которому любое уведомление, заявление, или счет, относящийся к счету клиента, отправлен по почте.

Служебный адрес означает физическое местонахождение компании, включая название и номер улицы.

Пункт назначения означает любое место, куда застрахованный планирует отправиться во время своей поездки, кроме пункта назначения, указанного в проездных документах.

Master Street Address Guide или «MSAG» — это база данных названий улиц и диапазонов номеров домов в связанных с ними сообществах, определяющих конкретные географические области и связанные с ними ESN для обеспечения правильной маршрутизации вызовов службы экстренной помощи.

Адрес проживания означает физическое местонахождение, где проживают родители ученика, законные опекуны, лица, имеющие законный, законный контроль над учеником по постановлению суда, или лица, замещающие родителей. Учащийся может использовать адрес проживания законного опекуна, лица, имеющего законный, законный контроль над учащимся в соответствии с постановлением суда, или лица, заменяющего его, только если учащийся проживает по тому же адресу проживания и если опекунство или иное юридическое лицо полномочия не предоставляются исключительно для образовательных нужд или посещения школы.

Учащийся может использовать адрес проживания законного опекуна, лица, имеющего законный, законный контроль над учащимся в соответствии с постановлением суда, или лица, заменяющего его, только если учащийся проживает по тому же адресу проживания и если опекунство или иное юридическое лицо полномочия не предоставляются исключительно для образовательных нужд или посещения школы.

Служебный адрес означает местонахождение телекоммуникационного оборудования, от которого исходят телекоммуникационные услуги или где телекоммуникационные услуги получают налогоплательщик. В случае, если это может быть не определенное местоположение, как в случае мобильных телефонов, пейджинговых систем и морских систем, служебный адрес означает место основного использования клиента, как определено в Законе о соответствии поставщиков услуг мобильной связи. Для систем «воздух-земля» и т. П. «Служебный адрес» означает место основного использования налогоплательщиком телекоммуникационного оборудования в соответствии с номером телефона, кодом авторизации или местом в Иллинойсе, куда направляются счета.

Место возврата означает место, в которое Застрахованный ожидает вернуться из поездки, как указано в Заявлении.

Подтверждение адреса / служебного адреса означает документ старше 3 месяцев, содержащий адрес проживания, который является счетом за коммунальные услуги, выпиской из банка, счетом ставок или налоговой накладной.

Адрес агентских служб означает NationsBank, NA, NC1-001-15-04, 101 North Tryon Street, Charlotte, North Carolina 28255, Attn: Agency Services, или другой адрес, указанный в письменном уведомлении Администрации. Агент Заемщика.

Пункт назначения означает пункт (а) доставки в Системе Перевозчика, где Продукт доставляется Отправителю, поскольку такие пункты указаны в Разделе III настоящего тарифа.

F.O.B. Пункт назначения означает, что товары должны быть доставлены в пункт назначения, указанный пользователем, который является точкой, в которой пользователь принимает право собственности или право собственности на товары. Законы Нью-Мексико прямо запрещают принятие права собственности на транзитные товары. Любое исключение из F.O.B. Пункт назначения может привести к тому, что предложение будет объявлено неотвечающим.

Законы Нью-Мексико прямо запрещают принятие права собственности на транзитные товары. Любое исключение из F.O.B. Пункт назначения может привести к тому, что предложение будет объявлено неотвечающим.

Последний известный адрес означает адрес налогового администратора на момент отправки документа заказным письмом или любой адрес, который налоговый администратор может установить с помощью разумных средств, таких как использование услуги смены адреса, предлагаемой почтовая служба или уполномоченная служба доставки в соответствии с разделом 5703.056 ORC.

Адрес электронной почты означает пункт назначения, обычно выражаемый в виде строки символов, состоящей из уникального имени пользователя или почтового ящика (обычно называемого «локальной частью» адреса) и ссылки на домен в Интернете (обычно называемая «доменной частью» адреса), независимо от того, отображается она или нет, на которую можно отправлять или доставлять электронную почту.

Адрес означает почтовый адрес или, для целей электронной связи, номер факса, адрес электронной почты или почтовый адрес или номер телефона для получения текстовых сообщений, в каждом случае зарегистрированный в благотворительной организации;

Адрес уведомления означает в отношении следующих организаций:

CIP (Пункты назначения означают оплату перевозки и страховки до указанного порта назначения. Кроме того, страхование (местная транспортировка и хранение) будет продлено и оплачено Поставщиком от склада до получателя в течение периода, включающего 3 месяца после даты доставки.

Кроме того, страхование (местная транспортировка и хранение) будет продлено и оплачено Поставщиком от склада до получателя в течение периода, включающего 3 месяца после даты доставки.

Почтовый ящик означает отдельный почтовый ящик на имя Доверительного фонда, созданный и обслуживаемый в соответствии с Разделом 4.2.

Распределительный центр означает здание или строение, используемое в основном для хранения товаров, предназначенных для последующей отгрузки в точки розничной торговли. Распределительный центр не означает здание или строение, используемое в основном для хранения сырой сельскохозяйственной продукции, используемое в основном производителем для хранения товаров, которые будут использоваться в производственном процессе, используемое в основном для хранения нефтепродуктов или используемое для розничной продажи товаров. .

Центры связи уровня 3 означает те центры обслуживания клиентов Qwest, которые не соответствуют критериям центров обслуживания клиентов уровня 1 или 2.

Адрес заемщика имеет значение, указанное во введении к настоящему Соглашению.

Номер маршрутизации местоположения или «LRN» означает уникальный десятизначный (10) -значный номер, присвоенный коммутатору центрального офиса в определенной географической зоне для целей маршрутизации вызовов. Этот десятизначный (10) -значный номер служит сетевым адресом, а информация о маршрутизации хранится в базе данных.Коммутатор с маршрутизацией вызовов абонентам, чьи телефонные номера находятся в портативных NXX, выполняет запрос к базе данных для получения номера маршрутизации местоположения, который соответствует коммутатору, обслуживающему набранный телефонный номер. На основе номера маршрутизации местоположения запрашивающий оператор связи затем направляет вызов коммутатору, обслуживающему перенесенный номер. Термин «LRN» также может использоваться для обозначения метода LNP.

Телефонные номера FX означает те телефонные номера с рейтингом и точкой маршрутизации, которые отличаются от тех, которые относятся к географической области, в которой физически находится конечный пользователь. Телефонные номера FX, дающие второй тональный сигнал готовности к линии и возможность для вызывающей стороны вводить коды доступа и дополнительный телефонный номер получателя, остаются классифицированными как вызовы группы функций A (FGA), и на них распространяются тарифы на коммутируемый доступ к коммутируемой станции отправляющего и конечного оператора связи. (также известная как компенсация «Meet Point Billed»).

Телефонные номера FX, дающие второй тональный сигнал готовности к линии и возможность для вызывающей стороны вводить коды доступа и дополнительный телефонный номер получателя, остаются классифицированными как вызовы группы функций A (FGA), и на них распространяются тарифы на коммутируемый доступ к коммутируемой станции отправляющего и конечного оператора связи. (также известная как компенсация «Meet Point Billed»).

электронный адрес означает любой номер или адрес, используемый для отправки или получения уведомлений, документов или информации с помощью электронных средств;

7.3.3. Преобразование адресов назначения

Предположим, у нас есть сеть, использующая частные IP-адреса за

брандмауэр, а в сети есть сервер. Нам нужно предоставить доступ к этому серверу

из Интернета таким образом, что будут установлены соединения

по адресу межсетевого экрана. В этом случае нам нужен пункт назначения

адрес пакетов, которые нужно переписать, чтобы пакеты доходили до сервера

во внутренней сети. Самое простое правило, которое переводит пункт назначения

адрес входящих пакетов выглядит как на рисунке 7.12, Правило 2.

Самое простое правило, которое переводит пункт назначения

адрес входящих пакетов выглядит как на рисунке 7.12, Правило 2.

В основном это правило говорит, «если адрес назначения

пакет совпадает с внешним адресом брандмауэра, замените

это с адресом, определенным сервером объекта на

dmz «. Если бы мы использовали объект» firewall «в качестве

исходный пункт назначения, а не интерфейс, тогда все

внешние интерфейсы будут сопоставлены с DMZ

сервер. Рисунок 7.26 (A) иллюстрирует это. В

красные, зеленые и синие пакеты приходят на межсетевой экран из

разные подсети, и все они имеют адреса назначения,

сопоставить адрес соответствующего интерфейса.Если бы не было

для нашего правила NAT такие пакеты были бы приняты

брандмауэром и отправлены ожидающему их процессу. Тем не мение,

правило NAT вступает в игру и меняет адрес назначения всех

три пакета на 10.3.14.100 (адрес сервера). Пакеты

с этим адресом не совпадают ни один адрес, принадлежащий

брандмауэра и, следовательно, будут отправлены из брандмауэра в соответствии с

к правилам маршрутизации.

Пакеты

с этим адресом не совпадают ни один адрес, принадлежащий

брандмауэра и, следовательно, будут отправлены из брандмауэра в соответствии с

к правилам маршрутизации.

Правило, которое не указывает любой сервис по переводу переводит адреса на пакеты всех протоколов.Такой подход может сделать некоторые правила непрактичными. потому что они будут переводить и отбрасывать любые пакеты, которые направился к брандмауэру, что сделало невозможным подключение к сам брандмауэр с использованием telnet или любого другого протокола. Это особенно неудобно, так как, как мы видели ранее, трансляция происходит для пакетов идёт со всех сторон; это означает, что вы не сможете подключайтесь к брандмауэру даже изнутри вашей сети. Облегчить эта проблема, мы просто добавляем соответствующий объект службы к правилу как показано на рисунке 7.24:

Правило № 0 на рис. 7.24 имеет ограниченную область действия. из-за служебного объекта «http» в исходной службе; это соответствует

и выполняет трансляцию адресов только для пакетов протокола HTTP,

в то время как другие пакеты обрабатываются стеком TCP / IP на брандмауэре как

обычный. Очень часто мы хотим переводить адрес только для приходящих пакетов.

с определенной стороны брандмауэра, обычно из Интернета, и

не меняйте другие пакеты. Правило №0 на рисунке 7.25 достигает этой цели с помощью брандмауэра

объект интерфейса в исходном месте назначения. Только пакеты с

адрес назначения такой же, как у интерфейса eth2 межсетевого экрана

соответствуют этому правилу и переводят их адреса. Пакеты из

другие направления будут иметь другой адрес назначения и не будут

соответствовать правилу (см. Рисунок 7.26 (B)).

из-за служебного объекта «http» в исходной службе; это соответствует

и выполняет трансляцию адресов только для пакетов протокола HTTP,

в то время как другие пакеты обрабатываются стеком TCP / IP на брандмауэре как

обычный. Очень часто мы хотим переводить адрес только для приходящих пакетов.

с определенной стороны брандмауэра, обычно из Интернета, и

не меняйте другие пакеты. Правило №0 на рисунке 7.25 достигает этой цели с помощью брандмауэра

объект интерфейса в исходном месте назначения. Только пакеты с

адрес назначения такой же, как у интерфейса eth2 межсетевого экрана

соответствуют этому правилу и переводят их адреса. Пакеты из

другие направления будут иметь другой адрес назначения и не будут

соответствовать правилу (см. Рисунок 7.26 (B)).

7.3.3.1. Примеры правил преобразования адресов назначения в Firewall Builder

В этом разделе показаны примеры правил NAT, которые

манипулировать адресом назначения и портами пакетов.

7.3.3.1.1. Настройка NAT для Сервера по IP-адресу Принадлежность к брандмауэру

В случаях, когда у нас нет свободных общедоступных IP-адресов, мы можем по-прежнему используйте NAT для разрешения доступа к серверу. В этом случае, мы будем использовать адрес, принадлежащий внешнему интерфейс. Вот скриншот, показывающий объект брандмауэра, его интерфейсы и адресный объект, принадлежащий внешний интерфейс:

Рисунок 7.27.

Мы можем использовать объект интерфейса или соответствующий адресный объект в правиле. Следующие два примера правил эквивалентны:

Использование интерфейсного объекта:

Рисунок 7.28.

Использование адресного объекта:

Рисунок 7.29.

Внешний интерфейс eth0 межсетевого экрана

имеет только один IP-адрес; поэтому эти два варианта

Правила NAT эквивалентны.

Если брандмауэр имеет несколько общедоступных IP-адресов, вы может добавлять их как дополнительные адресные объекты к внешнему объект интерфейса, а затем использовать их в правилах NAT. Все объекты адреса, прикрепленные к интерфейсу, эквивалентны точка зрения правила NAT.

Оба правила NAT, продемонстрированные в этом примере, обеспечивают перевод для адреса назначения пакета, чтобы он может подключиться к серверу за брандмауэром.Нам все еще нужен правило политики, разрешающее такое соединение. Этот Правило можно добавить в глобальную политику следующим образом:

Рисунок 7.30.

Всегда нужна комбинация правила NAT и правило политики, чтобы выполнить преобразование адресов, а затем разрешить переведенный пакет.

Вот что Firewall Builder генерирует для iptables, используя эти правила NAT и политики:

# Правило 0 (NAT) # $ IPTABLES -t nat -A PREROUTING -p tcp -m tcp -m multiport -d 192.0.2.1 \ --dports 21,25 -j DNAT - к месту назначения 172.16.22.100 # Правило 0 (глобальное) # $ IPTABLES -A FORWARD -i + -p tcp -m tcp -m multiport -d 172.16.22.100 \ --dports 21,25 -m состояние --state NEW -j ПРИНЯТЬ

Для PF:

# Правило 0 (NAT)

#

#

rdr на eth0 proto tcp с любого на 192.0.2.1 порт 21 -> 172.16.22.100 порт 21

rdr на eth0 proto tcp с любого на 192.0.2.1 порт 25 -> 172.16.22.100 порт 25

# Правило 0 (глобальное)

#

#

перейти в quick inet proto tcp с любого на 172.16.22.100 порт {21, 25}

Это довольно стандартный перевод направления правила. Давайте посмотрим, что Firewall Builder генерирует для те же правила в графическом интерфейсе, когда установлена целевая платформа межсетевого экрана в «PIX»:

карта классов Inspection_default

сопоставить трафик-инспекции по умолчанию

карта политик global_policy

класс Inspection_default

проверить ftp

проверить esmtp

сервис-политика global_policy global

очистить список доступа к конфигурации

очистить группу объектов конфигурации

очистить конфигурацию icmp

очистить конфигурацию telnet

очистить конфигурацию ssh

объектно-групповое обслуживание снаружи. id13228X30286.srv.tcp.0 tcp

порт-объект ур 21

порт-объект ур 25

выход

! Правило 0 (глобальное)

!

!

список доступа external_acl_in примечание 0 (глобальное)

список доступа external_acl_in разрешить tcp любой хост 172.16.22.100 объектная группа

external.id13228X30286.srv.tcp.0

список доступа inside_acl_in примечание 0 (глобальное)

список доступа inside_acl_in разрешить tcp любой хост 172.16.22.100 объектная группа

external.id13228X30286.srv.tcp.0

список доступа dmz50_acl_in примечание 0 (глобальное)

список доступа dmz50_acl_in разрешает TCP любой хост 172.16.22.100 объект-группа

external.id13228X30286.srv.tcp.0

группа доступа dmz50_acl_in в интерфейсе dmz50

группа доступа inside_acl_in в интерфейсе внутри

группа доступа external_acl_in в интерфейсе за пределами

! Ошибки и предупреждения компилятора NAT:

!

очистить xlate

очистить статическую конфигурацию

очистить глобальную конфигурацию

очистить конфигурацию нат

!

! Правило 0 (NAT)

!

!

список доступа id13242X30286.

id13228X30286.srv.tcp.0 tcp

порт-объект ур 21

порт-объект ур 25

выход

! Правило 0 (глобальное)

!

!

список доступа external_acl_in примечание 0 (глобальное)

список доступа external_acl_in разрешить tcp любой хост 172.16.22.100 объектная группа

external.id13228X30286.srv.tcp.0

список доступа inside_acl_in примечание 0 (глобальное)

список доступа inside_acl_in разрешить tcp любой хост 172.16.22.100 объектная группа

external.id13228X30286.srv.tcp.0

список доступа dmz50_acl_in примечание 0 (глобальное)

список доступа dmz50_acl_in разрешает TCP любой хост 172.16.22.100 объект-группа

external.id13228X30286.srv.tcp.0

группа доступа dmz50_acl_in в интерфейсе dmz50

группа доступа inside_acl_in в интерфейсе внутри

группа доступа external_acl_in в интерфейсе за пределами

! Ошибки и предупреждения компилятора NAT:

!

очистить xlate

очистить статическую конфигурацию

очистить глобальную конфигурацию

очистить конфигурацию нат

!

! Правило 0 (NAT)

!

!

список доступа id13242X30286. 0 разрешить хост tcp 172.16.22.100 eq 21 любой

статический (внутри, снаружи) интерфейс tcp 21 список доступа id13242X30286.0 tcp 0 0

список доступа id13242X30286.1 разрешение tcp host 172.16.22.100 eq 25 любой

статический (внутри, снаружи) tcp interface 25 список доступа id13242X30286.1 tcp 0 0

0 разрешить хост tcp 172.16.22.100 eq 21 любой

статический (внутри, снаружи) интерфейс tcp 21 список доступа id13242X30286.0 tcp 0 0

список доступа id13242X30286.1 разрешение tcp host 172.16.22.100 eq 25 любой

статический (внутри, снаружи) tcp interface 25 список доступа id13242X30286.1 tcp 0 0

Конфигурация PIX значительно сложнее. Первый,

Инспекторы протокола были активированы для настройки протокола

служба поддержки. Порты TCP были организованы в группу объектов, которая

потом использовал во всех правилах. Списки доступа были созданы и

привязан ко всем интерфейсам с «группой доступа»

команды. Трансляция адреса назначения в PIX

настройка выполняется с помощью «статических» команд, которые используют

небольшие списки доступа для соответствия пакетам, которые должны быть

переведено.Однако все это было создано именно из

те же правила и объекты в графическом интерфейсе. Все, что мы сделали, это изменили

платформу межсетевого экрана в диалоговом окне объекта межсетевого экрана и сделайте

Убедитесь, что сетевые зоны и уровни безопасности были настроены

должным образом. Нам не пришлось настраивать два интерфейса для

каждое правило NAT для PIX: Firewall Builder автоматически определяет, какой

интерфейсы, которые он должен использовать для «статической» команды.

Все, что мы сделали, это изменили

платформу межсетевого экрана в диалоговом окне объекта межсетевого экрана и сделайте

Убедитесь, что сетевые зоны и уровни безопасности были настроены

должным образом. Нам не пришлось настраивать два интерфейса для

каждое правило NAT для PIX: Firewall Builder автоматически определяет, какой

интерфейсы, которые он должен использовать для «статической» команды.

7.3.3.1.2.Настройка NAT для сервера с использованием выделенного общедоступного IP-адреса Адрес

Допустим по какой-то причине вы не хотите добавлять адрес

который следует использовать для NAT к интерфейсу

межсетевой экран. Вы можете использовать любой адресный объект в «Исходном

Назначение «, даже если этот адресный объект не прикреплен к

интерфейс межсетевого экрана. Проблема в том, что

брандмауэр должен «владеть» общедоступным адресом, используемым для NAT, чтобы

чтобы он отвечал на запросы ARP для этого адреса от

восходящие маршрутизаторы. Если брандмауэр не «владеет» адресом

и не отвечает на запросы ARP, маршрутизатор не узнает

куда отправлять пакеты с этим адресом в пункте назначения. К

помочь вам решить эту проблему, Firewall Builder может

автоматически добавить виртуальный адрес к брандмауэру

при использовании адреса в правиле NAT. Это

контролируется флажком Добавить виртуальные адреса для

NAT во вкладке «Сценарий» брандмауэра

диалог «расширенных» настроек платформы.Если этот флажок установлен

включен, и вы используете объект адреса, который не

принадлежат любому интерфейсу межсетевого экрана, программа добавляет

фрагмент кода в сгенерированный скрипт для создания виртуального

адрес интерфейса межсетевого экрана, чтобы убедиться, что NAT

правило будет работать. Если это нежелательное поведение, вы можете включить это

отключение автоматизации, сняв этот флажок.

Если брандмауэр не «владеет» адресом

и не отвечает на запросы ARP, маршрутизатор не узнает

куда отправлять пакеты с этим адресом в пункте назначения. К

помочь вам решить эту проблему, Firewall Builder может

автоматически добавить виртуальный адрес к брандмауэру

при использовании адреса в правиле NAT. Это

контролируется флажком Добавить виртуальные адреса для

NAT во вкладке «Сценарий» брандмауэра

диалог «расширенных» настроек платформы.Если этот флажок установлен

включен, и вы используете объект адреса, который не

принадлежат любому интерфейсу межсетевого экрана, программа добавляет

фрагмент кода в сгенерированный скрипт для создания виртуального

адрес интерфейса межсетевого экрана, чтобы убедиться, что NAT

правило будет работать. Если это нежелательное поведение, вы можете включить это

отключение автоматизации, сняв этот флажок.

Если вы используете эту функцию, правила NAT выглядят точно так же

как показано выше, за исключением того, что адресные объекты взяты из Объекты / Адреса филиал

дерево вместо интерфейсов межсетевого экрана. В случае

iptables, сгенерированный скрипт добавляет виртуальные адреса в

брандмауэр с меткой, начинающейся с префикса «FWB:». Этот

помогает сценарию идентифицировать и удалять адреса, которые он контролирует

когда вы удаляете их в графическом интерфейсе Firewall Builder.

В случае

iptables, сгенерированный скрипт добавляет виртуальные адреса в

брандмауэр с меткой, начинающейся с префикса «FWB:». Этот

помогает сценарию идентифицировать и удалять адреса, которые он контролирует

когда вы удаляете их в графическом интерфейсе Firewall Builder.

7.3.3.1.3. Правила NAT с использованием динамического внешнего адреса Интерфейс

Во всех предыдущих примерах внешний интерфейс брандмауэр имел статический IP-адрес, который использовался в правила трансляции адреса назначения.Но что, если адрес является динамическим и неизвестен в то время, когда брандмауэр Строитель обрабатывает правила? Давай посмотрим что происходит.

Конфигурация объектов, используемых в этом примере:

Рисунок 7.31.

Единственная разница в том, что

интерфейс eth0 межсетевого экрана есть

динамический и не имеет IP-адреса. Для построения правил NAT

мы используем этот интерфейс в

Исходное место назначения (правило выглядит именно так

такие же, как правила в предыдущих примерах):

Для построения правил NAT

мы используем этот интерфейс в

Исходное место назначения (правило выглядит именно так

такие же, как правила в предыдущих примерах):

Рисунок 7.32.

Firewall Builder использует метод, специфичный для целевого межсетевого экрана. платформа, которая позволяет использовать интерфейс с динамическими адрес в политике и правилах NAT. Например, iptables сценарий, созданный Firewall Builder, запускает команды, которые получают фактический адрес интерфейса и назначьте его переменная оболочки. Затем эта переменная используется в iptables. команды для построения политики и правил NAT. OpenBSD PF разрешает использование имени интерфейса в правилах, PIX имеет специальный синтаксис для команды «nat», «static» и «access-list», которые также разрешают используя интерфейс вместо адреса.

Вот сгенерированный скрипт iptables:

getaddr () {

dev = $ 1

name = $ 2

L = `$ IP -4 addr show dev $ dev | grep inet | grep -v: `

test -z "$ L" && {

eval "$ name = ''"

возвращение

}

OIFS = $ IFS

IFS = "/"

установить $ L

eval "$ name = $ 2"

IFS = $ OIFS

}

getaddr eth0 i_eth0

# Правило 0 (NAT)

#

test -n "$ i_eth0" && $ IPTABLES -t nat -A PREROUTING -d $ i_eth0 \

-j DNAT - к месту назначения 172. 16.22.100

16.22.100

Он определяет функцию getaddr (), которая получает IP-адрес данный интерфейс и присваивает его переменной, в этом например i_eth0 .Скрипт проверяет, есть ли эта переменная имеет непустое значение и использует его в -d пункт команды iptables для соответствия адрес назначения входящего пакета. Сгенерированный скрипт проверяет значение этой переменной, потому что если какой-то интерфейс не имеет адреса в момент, когда скрипт выполняется, он не должен пытаться запустить неправильный iptables команду или, что еще хуже, установить соответствие правил iptables «любой». В любом случае на машине будет установлен брандмауэр. конфигурация, которая будет иметь значение, отличное от того, что был предназначен.

В PF мы можем использовать предложение (en0) , чтобы сделать брандмауэр сопоставить адрес интерфейса без чтобы получить адрес вручную:

# Правило 0 (NAT)

#

rdr на en0 proto {tcp udp icmp} с любого на (en0) -> 172. 16.22.100

16.22.100

Сгенерированная конфигурация PIX использует интерфейс предложение для соответствия адресу интерфейса:

! Правило 0 (NAT)

!

список доступа id29402X30286.0 разрешить ip host 172.16.22.100 любой

статический (внутренний, внешний) интерфейс список доступа id29402X30286.0 tcp 0 0

7.3.3.1.4. Перевод порта