IPTV плейлист m3u само обновляемый 2023 бесплатно

Главная » Плейлисты iptv » IPTV плейлист m3u само обновляемый 2023 бесплатно

Плейлисты iptv

Автор Admin На чтение 7 мин Просмотров 599к. Обновлено

Содержание

- Само обновляемый плейлист iptv 2023 формата m3u всех стран мира и всех жанров бесплатно.

- Что входит в плейлист.

- На чем смотреть само обновляемый плейлист m3u.

- Какие проигрыватели выбрать для воспроизведения плейлистов.

- Скачать само обновляемый плейлист полная версия бесплатно.

- Скачать плейлист мини.

Что входит в плейлист.

Этот плейлист будет содержать очень большой выбор категорий. Сюда войдут каналы разных стран мира. Главный акцент будет направлен на страны бывшего СНГ; украинские, российские, белорусские, казахстанские, и другие страны мира. К примеру; польские, американские, чешские, румынские, словацкие, израильские каналы. Сам плейлист для удобства поиска каналов разбит на категории. Каналы прописаны в форматах; SD, HD, Full HD и Ultra HD. Некоторые из них будут иметь дубли, так как берутся из разных источников, которые могут отключаться в любой момент. Чего точно вряд ли будет, так это архива, ведь здесь только все бесплатно.

Сам плейлист для удобства поиска каналов разбит на категории. Каналы прописаны в форматах; SD, HD, Full HD и Ultra HD. Некоторые из них будут иметь дубли, так как берутся из разных источников, которые могут отключаться в любой момент. Чего точно вряд ли будет, так это архива, ведь здесь только все бесплатно.

ДА

74.36%

НЕТ

13.22%

ВСЕ РАВНО

12.42%

Проголосовало: 12266

Чисто музыкальные каналы доступны в плейлисте радио.

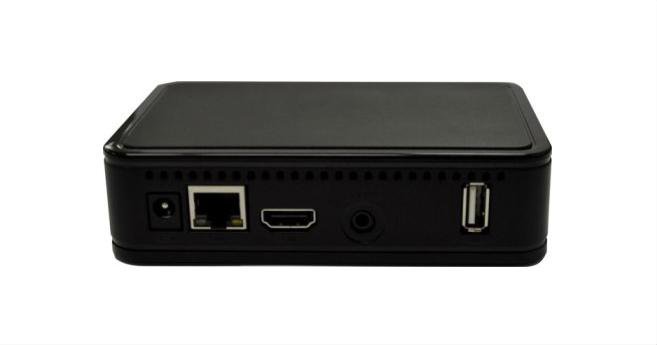

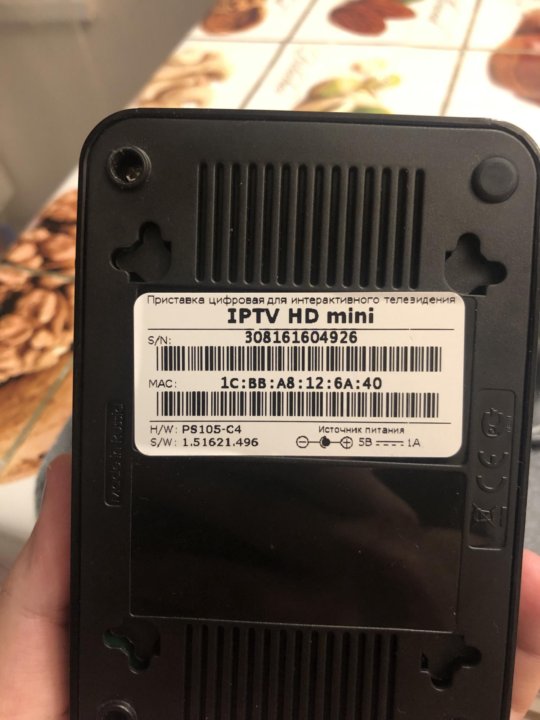

На чем смотреть само обновляемый плейлист m3u.

На сегодняшний день существует огромнейшее количество вариантов просмотра плейлистов. Посмотрим наиболее популярные из них:

- Телевизоры с функцией СМАРТ ТВ после 2012 г.

- Любые телевизоры через Android приставку

- Компьютеры с операционной системой Windows

- Планшеты с операционной системой Android

- Смартфоны с операционной системой Android

- Мобильные устройства с операционной системой IOS

- Спутниковые ресиверы с функцией iptv

- Эфирные приемники Т2 с функцией iptv

- Онлайн проигрыватели через браузер

Какие проигрыватели выбрать для воспроизведения плейлистов.

Здесь так же множество вариантов при выборе проигрывателя. К примеру на большинстве компьютерах установлен VLC media Player. Он обладает интересной функцией, если канал перескакивает на следующий в списке, то достаточно дважды нажать на кнопку воспроизведения цикла, как показано на фото ниже, и канал станет работать стабильнее. Кроме этого плеера, интерес вызывают следующие устройства;

- Simple TV player

- IP-TV Player

- Prog DVB

- Kodi

- OTT Player

- Perfect Player

- OTT- PLAY

- SS IPTV

Скачать само обновляемый плейлист полная версия бесплатно.

Скачать плейлист здесь можно совершенно бесплатно и без регистрации. Копируем адрес ссылки на желтом фоне, или кликаем на кнопку «DOWNLOAD» При копировании ссылки, удалите текст источника адреса сайта.

Скачать плейлист мини.

Прямая ссылка:

https://iptv.org.ua/iptv/avtomini.m3u

ДА

90.51%

НЕТ

9.49%

Проголосовало: 7386

BCU CineMan Free iptv IPTV IPTV Germany IPTV Poland IPTV Азербайджан IPTV Азхив IPTV Амения IPTV Беларусь IPTV Бесплатно IPTV Великобритания IPTV Германия IPTV Грузия IPTV детское IPTV Израиль IPTV Испания IPTV Италия IPTV Казахстан IPTV Кино IPTV Кухня IPTV Литва IPTV Молдова IPTV Музыка IPTV мультфильмы IPTV Познавательные IPTV Релакс IPTV Россия IPTV Румыния IPTV Словакия IPTV Спорт IPTV Таджикистан IPTV Туркменистан IPTV Узбекистан IPTV Франция IPTV Чехия KINO ZAL m3u Premiere HD RELAX iptv TOP YOSSO TV Кино и сериалы Киноджем Кинозалы iptv Плейлист iptv Польша iptv Самообновляемый плейлист iptv ТВ Телевидение Украинские каналы

( 131 оценка, среднее 4. 23 из 5 )

23 из 5 )

Поделиться с друзьями

ГруппаHacker включает перехват DNS в свою кампанию вредоносного веб-сайта

Enlarge / Концепция перехвата DNS.

Исследователи обнаружили вредоносное приложение для Android, которое может вмешиваться в работу беспроводного маршрутизатора, к которому подключен зараженный телефон, и заставлять маршрутизатор отправлять все сетевые устройства на вредоносные сайты.

Вредоносное приложение, обнаруженное «Лабораторией Касперского», использует технику, известную как захват DNS (система доменных имен). После установки приложение подключается к маршрутизатору и пытается войти в свою административную учетную запись, используя стандартные или часто используемые учетные данные, например admin:admin. В случае успеха приложение меняет DNS-сервер на вредоносный, контролируемый злоумышленниками. С этого момента устройства в сети могут быть направлены на сайты-самозванцы, которые имитируют настоящие, но распространяют вредоносное ПО или регистрируют учетные данные пользователей или другую конфиденциальную информацию.

«Мы считаем, что обнаружение этой новой реализации DNS-чейнджера очень важно с точки зрения безопасности», — написали исследователи «Лаборатории Касперского». «Злоумышленник может использовать его для управления всеми коммуникациями с устройств, использующих скомпрометированный маршрутизатор Wi-Fi с мошенническими настройками DNS».

Исследователи продолжили: «Пользователи подключают зараженные Android-устройства к бесплатному/общедоступному Wi-Fi в таких местах, как кафе, бары, библиотеки, отели, торговые центры и аэропорты. При подключении к целевой модели Wi-Fi с уязвимыми настройками вредоносное ПО для Android скомпрометирует маршрутизатор и затронет и другие устройства. В результате он способен широко распространяться в целевых регионах».

DNS — это механизм, который сопоставляет доменное имя, такое как ArsTechnica.com, с 18.188.231.255, числовым IP-адресом, на котором размещен сайт. Поиск DNS выполняется серверами, управляемыми интернет-провайдером пользователя, или службами таких компаний, как Cloudflare или Google.

Приложение для Android, известное как Wroba.o, уже много лет используется в разных странах, включая США, Францию, Японию, Германию, Тайвань и Турцию. Любопытно, что техника перехвата DNS, на которую способна вредоносная программа, используется почти исключительно в Южной Корее. С 2019 по большую часть 2022 года злоумышленники заманивали цели на вредоносные сайты, которые рассылались с помощью текстовых сообщений, — метод, известный как смишинг. В конце прошлого года злоумышленники включили перехват DNS в свою деятельность в этой азиатской стране.

Увеличить / Поток заражения с перехватом и смишированием DNS.

Злоумышленники, известные в индустрии безопасности как Roaming Mantis, разработали перехват DNS, чтобы он работал только тогда, когда устройства посещают мобильную версию поддельного веб-сайта, что, скорее всего, гарантирует, что кампания останется незамеченной.

Несмотря на то, что угроза серьезная, у нее есть серьезный недостаток — HTTPS. Сертификаты безопасности транспортного уровня (TLS), служащие основой для HTTPS, связывают доменное имя, такое как ArsTechnica.com, с закрытым ключом шифрования, который известен только оператору сайта. Люди, направляемые на вредоносный сайт, маскирующийся под Ars Technica, используя современный браузер, получат предупреждения о том, что соединение не является безопасным, или им будет предложено утвердить самозаверяющий сертификат — практика, которой пользователи никогда не должны следовать.

Еще один способ борьбы с угрозой — изменить пароль, защищающий административную учетную запись маршрутизатора, с пароля по умолчанию на надежный.

Тем не менее, не все разбираются в таких передовых методах, что делает их уязвимыми для посещения вредоносного сайта, который выглядит почти так же, как законный сайт, к которому они намеревались получить доступ.

«Пользователи с зараженными устройствами Android, которые подключаются к бесплатным или общедоступным сетям Wi-Fi, могут распространять вредоносное ПО на другие устройства в сети, если сеть Wi-Fi, к которой они подключены, уязвима», — говорится в отчете, опубликованном в четверг. «Эксперты Касперского обеспокоены тем, что DNS-чейнджер может быть использован для таргетинга на другие регионы и вызвать серьезные проблемы.

«Эксперты Касперского обеспокоены тем, что DNS-чейнджер может быть использован для таргетинга на другие регионы и вызвать серьезные проблемы.

Настройка DNS для электронной почты: краткое руководство для начинающих

Проверьте свои записиСерверы доменных имен часто сбивают с толку многих людей. Если вы один из них, не расстраивайтесь.

У меня были штатные ИТ-специалисты, которые говорили мне, что вы не можете иметь электронную почту на сервере, отличном от вашего веб-сайта, и это, очевидно, не так. В этом весь смысл записей обмена почтой (MX), типа записи DNS.

Не все разбираются в подноготной.

Связано: записи DNS — руководство для начинающих

Как настроить DNS для электронной почты

В этой статье мы рассмотрим:

- Общие типы записей DNS.

- Способ обмена сообщениями электронной почты между серверами.

- Настройка записей DNS для электронной почты.

Начинаем!

Что такое DNS?

DNS означает систему доменных имен или сервер доменных имен. Они отвечают за подключение доменных имен к веб-серверам. Каждый раз, когда вы подключаетесь к Интернету и идете куда угодно, вы используете их.

Они отвечают за подключение доменных имен к веб-серверам. Каждый раз, когда вы подключаетесь к Интернету и идете куда угодно, вы используете их.

Вот как это работает:

Ваш браузер: Перейдите на godaddy.com.

Ваш компьютер: Подключитесь к DNS-серверу и скажите, на каком сервере находится godaddy.com.

DNS-сервер: godaddy.com находится на этом IP-адресе: XX.XXX.XX.XXX

Ваш браузер: Перейдите на этот IP-адрес и запросите сайт godaddy.com.

Записи DNS преобразуют домен в IP-адрес сервера, на котором он размещен. Итак, в этом случае вы запросили godaddy.com, и он сказал вам, где он находится. (Тогда веб-сервер отвечает за загрузку сайта, соответствующего запрошенному домену, но это выходит за рамки того, что мы здесь рассматриваем.)

В этой статье мы рассмотрим записи A, записи CNAME, записи MX и записи SPF/DKIM. Я буду использовать your_company.com в качестве примера домена.

Что такое записи CNAME и A?

Записи CNAME и A являются самыми основными и распространенными записями. Их, пожалуй, проще всего объяснить.

Запись «A»: Это говорит вам, где находится домен по умолчанию. Часто основной домен обозначается символом @. Символ @ просто означает your_company.com.

Запись CNAME: Псевдоним для чего-то. В приведенном ниже случае CNAME сообщает вам, что часть «www» «your_company.com» находится на том же сервере, который представлен символом @.

Вот стандартная настройка, сообщающая вам, что «Запись для your_company.com (также известная как @) находится на IP-адресе сервера 192.168.1.1», а «CNAME www также указывает на псевдоним @, то есть 192.168.1.1».

Вам нужна дополнительная информация? Посмотрите эти ссылки:

- А записи

- записей CNAME

В этой справочной статье GoDaddy вы также можете найти массу информации о различных записях DNS (также называемых записями файла зоны) и о том, как ими управлять.

Что такое записи почтового обмена (MX)?

Записи MX на DNS-сервере позволяют указать, куда следует доставлять электронную почту. В справочной статье GoDaddy о записях MX говорится, что «записи MX определяют и определяют приоритет серверов входящей почты, которые получают сообщения электронной почты, отправленные на ваше доменное имя».

Добавление записей MX — самая простая часть этого процесса. Если вы используете такой сервис, как G Suite, ваши записи MX должны выглядеть примерно так:

Эти записи просто сообщают отправляющему серверу электронной почты, что при отправке электронного письма на sideways8.com нужно доставить его на aspmx.l.google.com. (10). Если этот сервер не принимает электронную почту, отправьте ее на адрес alt1.aspmx.l.google.com (20) и т. д.

Как отправляется и принимается электронная почта?

Электронная почта стала популярной — разберитесь, верно? Чем больше электронной почты рассылалось по всему миру, тем больше спама приходило9. 0003

0003

Вот пример отправки и получения электронной почты:

Сервер отправки: Здравствуйте, у меня есть электронная почта для bob@your_company.com.

Принимающий сервер: Отлично! Отправь это.

Отправляющий сервер: Вот, пожалуйста.

Принимающий сервер: Я получил. Спасибо.

Вот как сейчас идет разговор, и вот почему электронная почта, отправленная вами или вашим веб-сайтом, может не попасть в чей-то почтовый ящик:

Отправляющий сервер: Здравствуйте, у меня есть электронное письмо для bob@your_company.com

Принимающий сервер: your_company.com? Позвольте мне проверить записи DNS. У вас нет разрешения на отправку электронной почты от имени your_company.com. Я отвергаю тебя.

Отправляющий сервер: Тьфу. Думаю, мне нужно исправить мой DNS, чтобы вы его приняли.

Любой может отправить электронное письмо, действуя как кто-то другой. Я мог бы настроить почтовый сервер на своем ноутбуке и отправить электронное письмо на адрес bob@your_company.com, указав, что я larry@your_company.com.

Я мог бы настроить почтовый сервер на своем ноутбуке и отправить электронное письмо на адрес bob@your_company.com, указав, что я larry@your_company.com.

Если на почтовом сервере your_company.com нет способа проверки, он будет принят.

Что касается вашего веб-сайта, отправка электронной почты с веб-сервера раньше была простой задачей. Вы бы создали очень простую форму и указали, на какой адрес электронной почты она должна идти, и — бум! Электронная почта отображается на почтовом сервере, указанном в записи MX принимающего домена.

Проблема в том, что спам стал популярен, и начали всплывать спам-фильтры, чтобы его остановить.

Связано: Как проверить DNS и диагностировать распространенные проблемы и Как избежать рассылки спама

Какая вам разница?

Если вы владелец малого бизнеса и отправляете электронное письмо на адрес contactus@your_company.com через форму «Свяжитесь с нами» на своем веб-сайте, вам следует побеспокоиться. Они нужны вам, чтобы попасть на your_company. com. Это верно для любой формы на вашем сайте. Вам нужно, чтобы почта была доставлена.

com. Это верно для любой формы на вашем сайте. Вам нужно, чтобы почта была доставлена.

Если записей DNS нет, вероятность того, что электронные письма из вашей контактной формы попадут на адрес электронной почты вашей компании, будет гораздо меньше.

Это также верно для общей доставки электронной почты, например электронной почты от человека к человеку. Почтовые серверы будут проверять, разрешено ли вам отправлять и получать на основе записей DNS. Если записи отсутствуют, электронные письма вряд ли дойдут до адресата.

Что мешает доставке почты?

Спам-фильтры предназначены для обнаружения незаконной электронной почты и используют следующие технологии для фильтрации спама:

- SPF: Sender Policy Framework

- DKIM” DomainKeys Идентифицированная почта

- DMARC: проверка подлинности сообщений на основе домена, отчетность и соответствие

Все они имеют соответствующие записи DNS, которые необходимо настроить.

Я собираюсь несколько упростить свое объяснение, но вот что спрашивает каждый из них:

SPF спрашивает : «Разрешено ли этому IP-адресу отправлять почту от имени your_company?»

Есть три ответа: Принять, Отклонить и Принять, но отправить в спам.

Вам нужна запись для любой службы, которая отправляет электронную почту от имени your_company.com. Например, если вы используете MailChimp, вам нужно будет добавить записи, чтобы покрыть его.

DKIM спрашивает : «Могу ли я проверить вашу цифровую подпись? Мне нужно проверить подпись на отправляющем сервере».

Одно из лучших объяснений DKIM исходит от emailonacid.com: отправитель создает DKIM, «подписывая» электронное письмо цифровой подписью. Эта «подпись» находится в заголовке сообщения. Отправляющий агент передачи почты (MTA) создает подпись, используя алгоритм, применяемый к содержимому подписанных полей. Этот алгоритм создает уникальную строку символов или «хеш-значение».

DMARC спрашивает : «Прошли ли SPF и DKIM? Давайте пробежимся по нашим политикам, которые говорят нам, что делать, если электронное письмо принято или отклонено».

Собираем все воедино

Разобравшись с этими основами, давайте рассмотрим настройку DNS для электронной почты.

Настройка записей MX

Каждый почтовый провайдер сможет предоставить эти настройки, но вот пара популярных:

- Настройка G Suite с DNS домена в GoDaddy

- Настройка G Suite с DNS домена в CloudFlare

- Соберите информацию, необходимую для создания DNS-записей Office 365

Вам просто нужно следовать инструкциям и сделать записи похожими на мой пример, упомянутый ранее. Мои примеры включают G Suite, потому что это то, что использует моя компания.

Если вы используете что-то другое, убедитесь, что вы получаете правильную информацию от правильного поставщика.

Радость спам-фильтров

В отличие от записей A и MX, DKIM и SPF не имеют собственного префикса или типа записи. Они используют записи TXT. При их добавлении вы выберете TXT, а затем в значении укажете, какой тип. У GoDaddy есть статья о добавлении записи SPF.

Они используют записи TXT. При их добавлении вы выберете TXT, а затем в значении укажете, какой тип. У GoDaddy есть статья о добавлении записи SPF.

Добавление записей SPF

Для моего домена обычная запись SPF выглядит следующим образом:

«v=spf1 mx -all» разрешает домену отправлять почту из указанных записей MX только для домена, запретить Все остальные. Например, если вашей почтовой службой является G Suite, это позволит отправлять электронную почту с серверов Google, но никакие другие серверы не смогут.

Если мне нужно отправить электронную почту через наше программное обеспечение для управления проектами (Teamwork), мне нужно, чтобы записи DNS показывали, что у него есть разрешение на это:

Если вам также необходимо отправлять почту через CRM, AWS SES, SendGrid или какой-либо другой сервис, который вы используете, вам придется добавить эти записи. Ваша запись SPF может выглядеть следующим образом:

v=spf1 a mx include:teamworkdesk. com include:spf.mandrillapp.com ~all

com include:spf.mandrillapp.com ~all

Просто добавьте еще один «include:service_name.com» в ту же запись. В целях безопасности всегда читайте инструкции к сервису, которым вы пользуетесь.

Добавление записей DKIM

Теперь, когда у вас есть записи SPF, вам может понадобиться добавить запись DKIM. Это должно быть довольно просто; найдите службу, и вы захотите скопировать и вставить свою запись DKIM из службы.

Службы MailChimp (Mandrill) DKIM выглядит следующим образом:

Примечание: Запись DKIM содержит целых 216 символов (отсюда многоточие на скриншоте). У вас должна быть возможность иметь отдельный DKIM для каждой службы (в отличие от записей SPF, которые объединяют домены).

Что делать, если письмо с вашего сайта не приходит?