С 1 ноября в России вступил в силу закон о запрете анонимайзеров

Для исполнения закона запускается федеральная государственная информационная система (ФГИС)

С 1 ноября в России вступает в силу закон о запрете обхода блокировок с использованием VPN и анонимайзеров. По замыслу законодателей, это должно окончательно закрыть россиянам доступ к запрещенным сайтам. Речь идёт о ресурсах из реестра Роскомнадзора, которые были заблокированы за пропаганду экстремизма, нарушения авторских прав и т.д.

Также закон обязывает Роскомнадзор создать и вести федеральную государственную информационную систему (ФГИС), содержащую список запрещенных ресурсов.

«Роскомнадзором в рамках реализации положений закона создана и тестируется ФГИС. В тестировании принимают участие АО «Лаборатория Касперского», Opera Software AS, Mail.RU и «Яндекс». Свою готовность участия в тестировании подтвердили «Рамблер», «Спутник» и анонимайзеры cameleo.ru, 2ip.ru, 2ip.io. Общая аудитория данных сервисов в РФ составляет около 10 млн человек», – сообщают в пресс-службе Роскомнадзора.

На основании обращения правоохранительных органов ведомство будет определять провайдера, который допускает размещение в интернете программно-аппаратных средств доступа к запрещенным ресурсам. Такому провайдеру будет направляться уведомление о необходимости в течение трех рабочих дней предоставить данные о владельце анонимайзера.

Затем Роскомнадзор будет направлять анонимайзеру требование о необходимости подключения к ФГИС, причем ресурс должен будет сделать это через 30 дней. По требованию ведомства подключиться к ФГИС будут обязаны также интернет-поисковики, работающие в РФ.

После вхождения во ФГИС анонимайзер в течение трех дней должен обеспечить соблюдение запрета на предоставление возможности использования программ и иных технических средств для получения доступа к запрещенным сайтам, а поисковик — прекратить выдачу ссылок на них.

В случае неисполнения требования Роскомнадзор будет блокировать анонимайзеры. При этом данные нормы не будут распространяться на операторов государственных информационных систем, государственные органы и органы местного самоуправления.

Интернет-омбудсмен Дмитрий Мариничев скептически относится к принятым нормам закона и считает, что особого эффекта в части борьбы с пиратским контентом закон не принесет, а технически подготовленные граждане всегда смогут найти способы доступа к запрещенной информации.

«Это такая борьба с ветряными мельницами, охота на ведьм, которых сами себе выдумываем. Я не нахожу это полезным и не думаю, что это благотворно скажется на отрасли. Здесь технологически ничего сверхъестественного нет, разве что владельцам сервисов и операторам придется инвестировать в инфраструктуру», — сказал Мариничев.

Инфографика «РГ» / Антон Переплетчиков / Надежда Лорай

Следите за нашим Telegram-каналом чтобы быть в курсе последних новостей

comments powered by HyperComments

Тест скорости интернета. Определение и скрытие ip-адреса

|

|

|

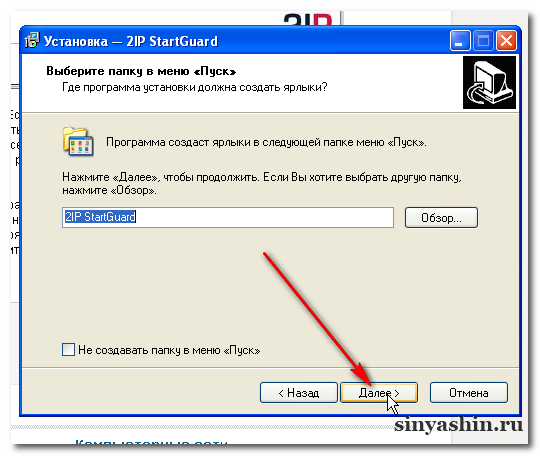

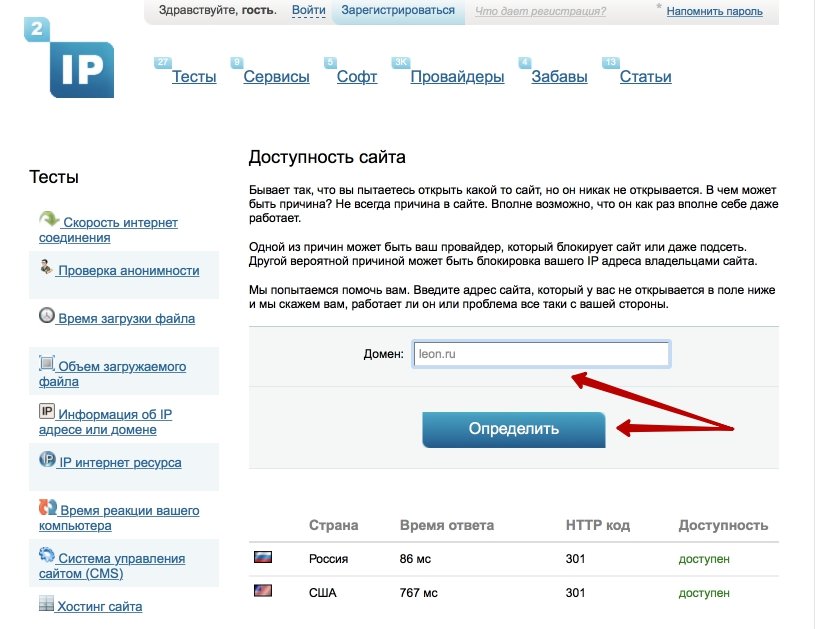

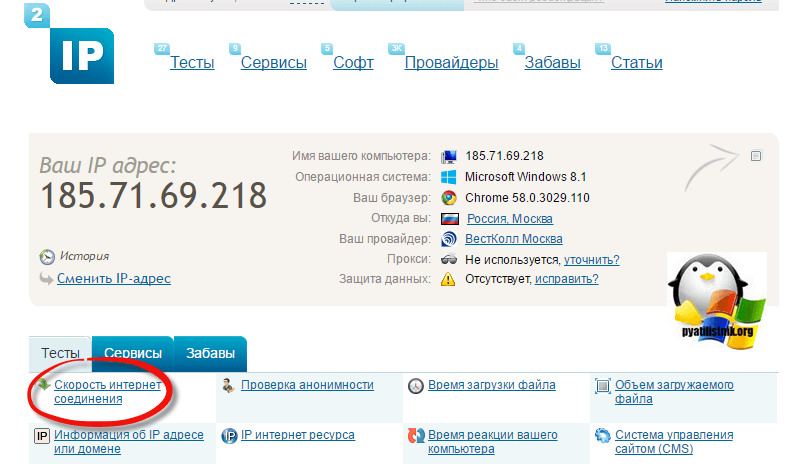

— Определение ip-адреса. — Тест скорости интернет соединения — Ping тест и tracert. Тест DNS сервера — 2ip. Информация об ip-адресе или домене: http://2ip.ru/whois/ Ваш ip: — 2ip. Анонимайзер:

http://2ip.ru/anonim/

Наверх — 2ip. Скорость интернет соединения: http://2ip.ru/speed/

Килобиты и мегабайты, «что почем»?

Наверх — Ping тест и tracert: http://tools.  pingdom.com/ping/ pingdom.com/ping/

— Тест DNS сервера:

http://dnscheck.pingdom.com/

Наверх

|

Как кути симба Ринозвикудза ип уйе чии ринокуюучидза сеи?

Ванху важинджи ванофарира сей кути симба Ринозвикудза ип. Изви Ринозвикудза ип керо rakanakira zvakawanda. Zvikurukuru, hunobvumira kuti ukurire kurambidzwa zvimwe Веб-сайты и форум. Uyewo, varidzi nhamba dzakadaro kunogona kuramba kwakabatana anenge asingaoneki. Аво ваношанда ане кунофамбира мбери керо, сия кутунгамирира. Maererano nhamba yavo pachavo inogona akaverenga, chii nzvimbo vanoshanyira uye zvavanoita. Аво ваношанда ане керо симба, гавана нхорундо якадаро, некути нхамба яво хайси кугара. Звариномирира кунзе чидзидзо чимве нечимве йога.

Nyore nzira kuti simba Rinozvikudza ip kero, ichi kuchinja Provider. Kune vamwe yeimwe achireva simba kero kubudikidza по умолчанию. Усати меняют керо недзимве нзира, звинокоша кунцвисиса чии ринозвикудза ип уйе чии звири кути. Ip керо ungafananidzwa zvatinosiita керо munhu ugaro. Кути тиване кодзеро мунху, унода кутсанангура гута, имба, неймба уйе муфурати нхамба. Кана пане мавири керо чете, звиканганисо куитика уйе нокувхирингидзика. Наивозво, керо номумве анофанира кува акасияна. Zvose pamusoro chakaipa керо yechokwadi Kwaro ip керо. Анофанира кува акасияна немамве.

Zvisinei, pane kuchimuka wechisikigo mubvunzo, zvino sei kuzviratidza vakagwinya nhamba. Все нёре чаизво. Chokwadi chokuti rakasiyana kero kuti chete kombiyuta iri pamusoro pomumbure panguva ano nguva. Наивозво, кана симба кухня кэро комбиюта анопива пачена камури. Изви звонопа пфунгва йокути сей кути симба Ринозвикудза ип. Zvazvinosarira chete kunzwisisa kwemasayendisiti. Звия, вамве вари кушамисика сей кути симба Ринозвикудза ип кунофамбира мбери. Nyore nzira kwakafanana kana iwe kushandura kunofambira mberi kune simba — kusarudza pakati zvatinoda. Vamwe vanopa rubatsiro govera pamwero unokosha kunofambira mberi kero, saka iwe chete vanofanira atore achida zvazvingava.

Nyore nzira kwakafanana kana iwe kushandura kunofambira mberi kune simba — kusarudza pakati zvatinoda. Vamwe vanopa rubatsiro govera pamwero unokosha kunofambira mberi kero, saka iwe chete vanofanira atore achida zvazvingava.

Технологии кути кукубвумира кути симба Ринозвикудза ip, акадан анонимайзеры. Мумве мабаса аногона купа мабаса акадаро, извозво 2ип. Анонимайзер мазита аво незвиконзеро пачена. Pashure pezvose, munhu anofarira sei kuti Rinozvikudza ip guru, kazhinji anoda kuva kusazivikanwa pamusoro nzvimbo kuti nyirwa. 2ip pamusoro basa, unogona kupinda ip chero nyika. Звири нёре уйе нёре. Hapana kuomesa nokuti User haamo. Nzvimbo 2ip unogona kuwana mamwe mashoko anonakidza pamusoro kombiyuta yako. Панель zvinoratidza kuitika Kero anoishandisa IP, ayo Zvatinoda, nharaunda uye kunyange Browser. Uyewo pano unogona kuenda kuburikidza nemiedzo yakasiyana-siyana. Чимве чесвинху анобацира — скорость бвунзо-соединения.

Анонимизация zvakarukwa yakawanda. Ваногона кубацира, сезво дзибате ари кунофамбира мбери керо, уйе вая звири симба. Chokwadi chokuti mubvunzo sei kuti Rinozvikudza ip simba, dzimwe nguva vanonetseka kunyange vaya kubudikidza по умолчанию pachayo. Just Internet Provider kuti anotipa kero kusvika nemhosva, rinogona kushandurwa, uye haagoni kushandurwa. Курева, керо аногона курамба звакафанана квечингува. Vamwe vanoedza kubuda izvi kuburikidza kuchinja Marshal. Анонимайзер Zvisinei — ямуненге нзира.

Chokwadi chokuti mubvunzo sei kuti Rinozvikudza ip simba, dzimwe nguva vanonetseka kunyange vaya kubudikidza по умолчанию pachayo. Just Internet Provider kuti anotipa kero kusvika nemhosva, rinogona kushandurwa, uye haagoni kushandurwa. Курева, керо аногона курамба звакафанана квечингува. Vamwe vanoedza kubuda izvi kuburikidza kuchinja Marshal. Анонимайзер Zvisinei — ямуненге нзира.

Анонимайзер Vamwe akabhadhara. mabasa aya kukubvumira kuenda mapeji munzanga network, izvo Zvakarambidzwa. Vanotora imwe mari kuburikidza СМС — машоко. Panyaya iyi muripo unoitwa кана нгува йечиронгва, кана кути имве нгува. Hazvifaniri kushungurudzwa mabasa akadaro, unogona kuwana nani uye zvakawanda zvachose vakasununguka. Uye kunyange zviri nani — regai kuwira mukati nokurambidzwa. kazhinji Dynamic Kero вари кликеры Ванофарира уе спамеры. Kuchinja nhamba dzinovabvumira vasinganyari kwaizotevera chirango spamming uye kugamuchira mari клики venhema.

CtechZ: Кибербезопасность | Взлом | Анализ вредоносных программ| Аналитика угроз | Учебники по Linux | Облако: Ethical Hacking

Анонимайзеры

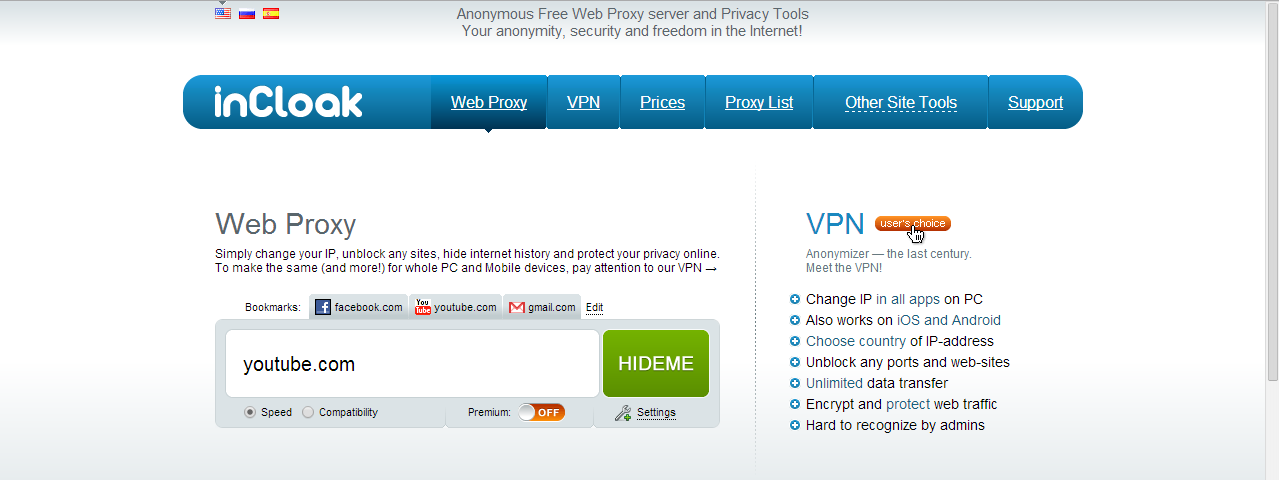

Анонимайзер — это промежуточный сервер, размещенный между конечным пользователем и веб-сайтом, который получает доступ к веб-сайту от вашего имени, что делает ваш веб-серфинг неотслеживаемым.

Чтобы посетить страницу анонимно, вы можете посетить предпочитаемый сайт анонимайзера и ввести имя целевого веб-сайта в поле Анонимизация. Кроме того, вы можете настроить домашнюю страницу браузера

так, чтобы она указывала на анонимайзер, чтобы каждый последующий доступ в Интернет был анонимным. Помимо этого, вы можете анонимно предоставлять пароли и другую информацию сайтам, которые запрашивают вас, не раскрывая никакой другой информации, такой как ваш IP-адрес. Взломщики могут настроить анонимайзер в качестве постоянного прокси-сервера, сделав имя сайта параметром для параметров HTTP, FTP, Gopher и других прокси-серверов в меню конфигурации своих приложений, тем самым скрывая свои вредоносные действия.

Зачем использовать анонимайзер

Обеспечивает конфиденциальность : Он защищает вашу личность, делая ваши действия в Интернете неотслеживаемыми. Ваша конфиденциальность сохраняется до тех пор, пока вы не раскроете свою личную информацию в Интернете, заполнив формы и т. д.

Доступ к контенту, ограниченному государством несоответствующая информация или конфиденциальная информация. Но эти люди могут получить доступ даже к такого рода ресурсам через анонимайзер, находящийся за пределами страны.

Защитите вас от сетевых атак : Анонимайзеры защитят вас от всех случаев сетевых фарминговых атак, направляя весь интернет-трафик клиентов через защищенные DNS-серверы анонимайзера.

Обход правил IDS и брандмауэра

между вашим компьютером и службой анонимайзера.

При этом брандмауэры могут видеть только ваше подключение к веб-адресу анонимайзера. Затем анонимайзер подключится к Twitter или любому веб-сайту, к которому вы хотели получить доступ, с помощью подключения к Интернету и отправит вам контент обратно. Для вашего

При этом брандмауэры могут видеть только ваше подключение к веб-адресу анонимайзера. Затем анонимайзер подключится к Twitter или любому веб-сайту, к которому вы хотели получить доступ, с помощью подключения к Интернету и отправит вам контент обратно. Для вашего , похоже, ваша система подключена к веб-адресу анонимайзера, но не к Твиттеру или другим сайтам.

Виды анонимайзеров

Анонимайзер — это сервис, с помощью которого можно скрыть свою личность при использовании определенных сервисов сети Интернет. В основном он работает путем шифрования данных с вашего компьютера, поэтому его не могут понять интернет-провайдеры или любой, кто может попытаться получить к нему доступ. В основном анонимайзеры бывают двух видов:

* Сетевые анонимайзеры

* Одноточечные анонимайзеры

Сетевые анонимайзеры

Этот тип анонимайзеров сначала передает вашу информацию через сеть интернет-компьютеров, прежде чем отправить ее на веб-сайт. Поскольку информация проходит через несколько интернет-компьютеров, становится более обременительным для любого, кто пытается отследить вашу информацию

, установить связь между вами и анонимайзером.

Пример: Если вы хотите посетить любую веб-страницу, вы должны сделать запрос. Запрос сначала пройдет через Интернет-компьютеры A, B и C, прежде чем перейти на веб-сайт. Затем после открытия страница будет передана обратно через C, B и A, а затем к вам.

Преимущество: Усложнение коммуникаций усложняет анализ трафика.

Недостаток: Любая многоузловая сетевая связь имеет некоторую степень риска на каждом узле из-за нарушения конфиденциальности.

Одноточечные анонимайзеры

Одноточечные анонимайзеры сначала передают вашу информацию через веб-сайт перед ее отправкой на целевой веб-сайт, а затем передают обратно информацию, т. е. собранную с целевого веб-сайта, через веб-сайт, а затем обратно к вам на защитить свою личность.

Преимущество: IP-адрес и связанная с ним идентифицирующая информация защищены средствами связи на расстоянии вытянутой руки.

Недостаток: менее устойчив к сложному анализу трафика Этично.

Инструменты:

PSIPHON

Your Freedom

G-Zapper

Рассылка IP-адреса

Ссыпание IP-адреса включает атаки, такие как hi-J-icking. При спуфинге злоумышленник использует поддельный IP-адрес вместо назначенного злоумышленнику IP-адреса. Когда злоумышленник отправляет запрос на подключение на

При спуфинге злоумышленник использует поддельный IP-адрес вместо назначенного злоумышленнику IP-адреса. Когда злоумышленник отправляет запрос на подключение на

целевой хост, целевой хост отвечает на запрос злоумышленника. Но ответ отправляется на поддельный адрес. При подделке несуществующего адреса цель отвечает несуществующей системе, а затем зависает до истечения времени сеанса, потребляя целевые ресурсы.

IP-спуфинг с помощью Hping2:

# Hping2 www.cctechz.com -a 7.7.7.7

Используя Hping2, вы можете выполнять IP-спуфинг. Это поможет вам отправлять произвольные пакеты TCP/IP на сетевые хосты.

Методы обнаружения IP-спуфинга :

1. Прямые зонды TTL

Сначала отправьте пакет хосту подозреваемого поддельного пакета и дождитесь ответа. Проверьте, совпадает ли значение TTL в ответе со значением TTL проверяемого пакета. Оба будут иметь одинаковый TTL, если они используют один и тот же протокол. Хотя начальные значения TTL различаются в зависимости от используемого протокола, обычно используются несколько начальных значений TTL. Для TCP/UDP обычно используются начальные значения 64 и 128, а для ICMP — значения 128 и 255. Если ответ исходит от другого протокола, вам следует проверить фактическое количество переходов, чтобы обнаружить поддельные пакеты. Количество переходов можно определить, вычитая значение TTL в ответе из начального значения TTL. Если TTL в ответе не совпадает с TTL проверяемого пакета, это поддельный пакет. Если злоумышленнику известно количество переходов между источником и хостом, ему будет очень легко начать атаку. В этом случае тест дает ложноотрицательный результат.

Хотя начальные значения TTL различаются в зависимости от используемого протокола, обычно используются несколько начальных значений TTL. Для TCP/UDP обычно используются начальные значения 64 и 128, а для ICMP — значения 128 и 255. Если ответ исходит от другого протокола, вам следует проверить фактическое количество переходов, чтобы обнаружить поддельные пакеты. Количество переходов можно определить, вычитая значение TTL в ответе из начального значения TTL. Если TTL в ответе не совпадает с TTL проверяемого пакета, это поддельный пакет. Если злоумышленнику известно количество переходов между источником и хостом, ему будет очень легко начать атаку. В этом случае тест дает ложноотрицательный результат.

2. Идентификационный номер IP

Поддельные пакеты можно идентифицировать по идентификационному номеру (IP ID) в заголовке IP, который увеличивается при каждой отправке пакета. Этот метод эффективен, даже если злоумышленник

и жертва находятся в одной подсети.

Чтобы определить, является ли пакет поддельным или нет, отправьте пробный пакет получателю и проверьте номер IP-идентификатора в ответе. Если оно близко к значению пакета, который вы проверяете, то это не поддельный пакет, в противном случае это поддельный пакет.

3. Метод управления потоком TCP

TCP может оптимизировать управление потоком как на стороне отправки, так и на стороне получателя с помощью своего алгоритма. Алгоритм осуществляет управление потоком на основе принципа скользящего окна. Поток IP-пакетов можно контролировать с помощью поля размера окна в заголовке TCP. Это поле представляет максимальный объем данных, который может получить получатель, и максимальный объем данных, который отправитель может передать без подтверждения. Таким образом, это поле помогает нам контролировать поток данных. Когда размер окна равен нулю, отправитель должен прекратить отправку дополнительных данных.

При обычном управлении потоком отправитель должен прекратить отправку данных после того, как исчерпан начальный размер окна. Злоумышленник, который не знает о пакете ACK, содержащем информацию о размере окна, продолжает отправлять данные жертве. Если жертва получает пакеты данных, превышающие размер окна, эти пакеты следует рассматривать как поддельные. Для эффективного метода управления потоком и раннего обнаружения спуфинга начальный размер окна должен быть очень маленьким.

Злоумышленник, который не знает о пакете ACK, содержащем информацию о размере окна, продолжает отправлять данные жертве. Если жертва получает пакеты данных, превышающие размер окна, эти пакеты следует рассматривать как поддельные. Для эффективного метода управления потоком и раннего обнаружения спуфинга начальный размер окна должен быть очень маленьким.

Большинство спуфинговых атак происходит во время рукопожатия, так как сложно построить несколько спуфинговых ответов с правильным порядковым номером. Таким образом, управление потоком подделало пакет 9.Обнаружение 0025 должно применяться при рукопожатии. При рукопожатии TCP хост, отправляющий начальный пакет SYN, ожидает SYN-ACK перед отправкой пакета ACK. Чтобы проверить, получаете ли вы запрос SYN от подлинного клиента или от поддельного, вы должны установить SYN-ACK равным нулю. Если отправитель отправляет ACK с какими-либо данными, то это означает, что отправитель является поддельным. Это связано с тем, что, когда SYN-ACK установлен на ноль, отправитель должен ответить на него только пакетом ACK, но не ACK с данными.