что использовать – WPA2-AES, WPA2-TKIP или и то и другое

Протокол WPA2 определяется стандартом IEEE 802.11i, созданным в 2004 году, с целью заменить . В нём реализовано CCMP и шифрование AES , за счет чего WPA2 стал более защищённым, чем свой предшественник. С 2006 года поддержка WPA2 является обязательным условием для всех сертифицированных устройств.

Разница между WPA и WPA2

Поиск разницы между и WPA2 для большинства пользователей актуальности не имеет, так как вся защита беспроводной сети сводится к выбору более-менее сложного пароля на доступ. На сегодняшний день ситуация такова, что все устройства, работающие в сетях Wi-Fi, обязаны поддерживать WPA2, так что выбор WPA обусловлен может быть только нестандартными ситуациями. К примеру, операционные системы старше Windows XP SP3 не поддерживают работу с WPA2 без применения патчей, так что машины и устройства, управляемые такими системами, требуют внимания администратора сети. Даже некоторые современные смартфоны могут не поддерживать новый протокол шифрования, преимущественно это касается внебрендовых азиатских гаджетов. С другой стороны, некоторые версии Windows старше XP не поддерживают работу с WPA2 на уровне объектов групповой политики, поэтому требуют в этом случае более тонкой настройки сетевых подключений.

Техническое отличие WPA от WPA2 состоит в технологии шифрования, в частности, в используемых протоколах. В WPA используется протокол TKIP, в WPA2 — протокол AES. На практике это означает, что более современный WPA2 обеспечивает более высокую степень защиты сети. К примеру, протокол TKIP позволяет создавать ключ аутентификации размером до 128 бит, AES — до 256 бит.

Отличие WPA2 от WPA заключается в следующем:

- WPA2 представляет собой улучшенный WPA.

- WPA2 использует протокол AES, WPA — протокол TKIP.

- WPA2 поддерживается всеми современными беспроводными устройствами.

- WPA2 может не поддерживаться устаревшими операционными системами.

- Степень защиты WPA2 выше, чем WPA.

Аутентификация в WPA2

Как WPA, так и WPA2 работают в двух режимах аутентификации: персональном (Personal) и корпоративном (Enterprise) . В режиме WPA2-Personal из введенной открытым текстом парольной фразы генерируется 256-разрядный ключ, иногда именуемый предварительно распределяемым ключом . Ключ PSK, а также идентификатор и длина последнего вместе образуют математический базис для формирования главного парного ключа PMK (Pairwise Master Key) , который используется для инициализации четырехстороннего квитирования связи и генерации временного парного или сеансового ключа PTK (Pairwise Transient Key) , для взаимодействия беспроводного пользовательского устройства с точкой доступа. Как и статическому , протоколу WPA2-Personal присуще наличие проблем распределения и поддержки ключей, что делает его более подходящим для применения в небольших офисах, нежели на предприятиях.

Однако в протоколе WPA2-Enterprise успешно решаемы проблемы, касающиеся распределения статических ключей и управления ими, а его интеграция с большинством корпоративных сервисов аутентификации обеспечивает контроль доступа на основе учетных записей. Для работы в этом режиме требуются такие регистрационные данные, как имя и пароль пользователя, сертификат безопасности или одноразовый пароль; аутентификация же осуществляется между рабочей станцией и центральным сервером аутентификации. Точка доступа или беспроводной контроллер проводят мониторинг соединения и направляют аутентификационные пакеты на соответствующий сервер аутентификации, как правило, это . Базой для режима WPA2-Enterprise служит стандарт 802.1X, поддерживающий основанную на контроле портов аутентификацию пользователей и машин, пригодную как для проводных коммутаторов, так и для беспроводных точек доступа.

Шифрование WPA2

В основе стандарта WPA2 лежит метод шифрования AES, пришедший на смену стандартам DES и 3DES в качестве отраслевого стандарта де-факто. Требующий большого объема вычислений, стандарт AES нуждается в аппаратной поддержке, которая не всегда имеется в старом оборудовании БЛВС.

Для аутентификации и обеспечения целостности данных WPA2 использует протокол CBC-MAC (Cipher Block Chaining Message Authentication Code), а для шифрования данных и контрольной суммы MIC — режим счетчика (Counter Mode — CTR). Код целостности сообщения (MIC) протокола WPA2 представляет собой не что иное, как контрольную сумму и в отличие от и WPA обеспечивает целостность данных для неизменных полей заголовка 802.11. Это предотвращает атаки типа packet replay с целью расшифровки пакетов или компрометации криптографической информации.

Для расчета MIC используется 128-разрядный вектор инициализации (Initialization Vector — IV), для шифрования IV — метод AES и временный ключ, а в итоге получается 128-разрядный результат. Далее над этим результатом и следующими 128 бит данных выполняется операция “исключающее ИЛИ”. Результат ее шифруется посредством AES и TK, а затем над последним результатом и следующими 128 бит данных снова выполняется операция “исключающее ИЛИ”. Процедура повторяется до тех пор, пока не будет исчерпана вся полезная нагрузка. Первые 64 разряда полученного на самом последнем шаге результата используются для вычисления значения MIC.

Для шифрования данных и MIC используется основанный на режиме счетчика алгоритм. Как и при шифровании вектора инициализации MIC, выполнение этого алгоритма начинается с предварительной загрузки 128-разрядного счетчика, где в поле счетчика вместо значения, соответствующего длине данных, берется значение счетчика, установленное на единицу. Таким образом, для шифрования каждого пакета используется свой счетчик.

С применением AES и TK шифруются первые 128 бит данных, а затем над 128-бит результатом этого шифрования выполняется операция “исключающее ИЛИ”. Первые 128 бит данных дают первый 128-разрядный зашифрованный блок. Предварительно загруженное значение счетчика инкрементально увеличивается и шифруется посредством AES и ключа шифрования данных. Затем над результатом этого шифрования и следующими 128 бит данных, снова выполняется операция “исключающее ИЛИ”.

Процедура повторяется до тех пор, пока не зашифруются все 128-разрядные блоки данных. После этого окончательное значение в поле счетчика сбрасывается в ноль, счетчик шифруется с использованием алгоритма AES, а затем над результатом шифрования и MIC выполняется операция “исключающее ИЛИ”. Результат последней операции пристыковывается к зашифрованному кадру.

После подсчета MIC с использованием протокола CBC-MAC производится шифрование данных и MIC. Затем к этой информации спереди добавляется заголовок 802.11 и поле номера пакета CCMP, пристыковывается концевик 802.11 и все это вместе отправляется по адресу назначения.

Расшифровка данных выполняется в обратном шифрованию порядке. Для извлечения счетчика задействуется тот же алгоритм, что и при его шифровании. Для дешифрации счетчика и зашифрованной части полезной нагрузки применяются основанный на режиме счетчика алгоритм расшифровки и ключ

Как устроен AES. TKIP или AES? Что лучше

В ISPmanager (Lite и Business), начиная с версии 5.81.0, реализован механизм шифрования резервных копии, построенный на основе библиотеки OpenSSL .

Назначение

Шифрование необходимо для того, что бы защитить данные, находящиеся внутри резервной копии от несанкционированного доступа. Особенно актуально для удаленных хранилищ, таких как Яндекс.Диск , Dropbox , Amazon S3 , а так же FTP и SFTP .

Файлы

Подлежат шифрованию файлы с данными резервной копии, которые имеют префикс F, I или C. Зашифрованые файлы имеют расширение aes , например, F2016-10-18.usr2#.tgz.aes . Так же подлежат шифрованию файлы, содержащие листинг резервной копии, которые начиаются с даты, например, 2016-10-18.usr2#.tgz.aes .

Информационные файлы, которые имеют расширение info , например, 2016-10-18.usr2#.info шифрованию не подлежат. В info файлах хранится параметр key_hash , содержащий хэш пароля.

В локальной директории /usr/local/mgr5/var/backup/ispmgr info файлы и файлы, содержащие листинг резервной копии хранятся в незашифрованном виде.

Алгоритм шифрования

Для шифрования резервных копий используется алгоритм AES-256 предоставляемый библиотекой OpenSSL . Пароль от резервной копии, хранящийся в info файле зашифрован при помощи алгоритма SHA-256 .

Включение и отключение шифрования

Для того, что бы включить шифрование, необходимо открыть форму «Резервное копирование», на которой расположены настройки, на вкладке «Основное» заполнить поле «Пароль резервной копии» и нажать кнопку «Ок».

Для того, чтобы отключить шифрование необходимо очистить поле «Пароль резервной копии» и нажать кнопку «Ок».

Шифрование и дифференциальные резервные копии

Включение шифрования влияет на порядок создания дифференциальных резервных копий.

Если текущий день недели не воскресенье и имеется полная копия, то после включения шифрования, следующая копия будет полной, а не дифференциальной.

Если в полной резервной копии было включено шифрование и в дальнейшем был изменен пароль, то будет создана полная резервная копия.

Если использовалось шифрование и было отключено, то так же будет создана полная резервная копия.

Восстановление после смены пароля

Если резервная копия была создана с паролем и пароль изменился, то при восстановлении или скачивании резервной копии будет отображена форма с запросом пароля. В случае ввода неправильного пароля будет показано сообщение об ошибке.

В случае если под администратором выбраны несколько пользователей, имеющих разные пароли, будет предложено восстановить пользователей по отдельности с вводом пароля для каждой резервной копии.

Пользовательское хранилище

Возможность включения шифрования доступна и для пользовательского хранилища. Для этого необходимо войти под пользователем и выполнить инструкции описанные в разделе «Включение и отключение шифрования».

Нельзя в качестве пользовательского хранилища использовать то же хранилище, которое используется к качестве основного хранилища.

Смена пароля в пользовательском хранилище

При загрузке резервной копии в пользовательское хранилище, резервная копия сохраняется в соответствии с настройками пользовательского хранилища.

Изменять пароль на пользовательское хранилище рекомендуется в воскресенье, когда делается полная резервная копия. Это связанно с тем, что полная и дифференциальная резервная копия будет зашифрована с разными паролями и возникнут проблемы при восстановлении и скачивании из дифференциальной резервной копии.

Импорт зашифрованного архива

Импортировать зашифрованный архив можно под администратором в разделе меню

При импорте зашифрованного архива пароль изменен не будет.

Пример расшифровки архива

openssl enc -d -k password -aes-256-cbc -in /var/backup/F2016-12-08.www-root.tgz.aes -out /var/backup/decrypted.tgzЭта форма — не обращение в поддержку.

Мы не можем идентифицировать вас и ответить на ваше сообщение.

Долгое время я считал, что криптографические алгоритмы шифрования и хеширования, вроде AES и MD5, устроены очень сложно и написать их совсем не просто, даже имея под рукой полную документацию. Запутанные реализации этих алгоритмов на разных языках программирования только укрепляли это мнение. Но недавно у меня появилось много свободного времени и я решил разобраться в этих алгоритмах и написать их. Оказалось, что они очень просто устроены и для их реализации нужно совсем немного времени.

В этой статье я напишу как устроен алгоритм шифрования AES (которого иногда называют Rijndael) и напишу его на JavaScript. Почему на JavaScrip

Wpa или wpa2 что лучше. Насколько это надежно. TKIP или AES? Что лучше

Я купил себе новый роутер и решил его настроить самостоятельно. Все настроил — интернет и беспроводная сеть работает. Возник вопрос, ведь радиоволны (Wi-Fi в моем случае) распространяются не только в рамках моей квартиры. Соответственно, их можно перехватывать. Теоретически. В роутере есть настройка шифрования беспроводной сети. Я предполагаю, что именно для исключения перехвата и «подслушивания». Вопрос, какой из протоколов шифрования, имеющихся в моем роутере, выбрать? Доступны: WPE, WPA-Personal, WPA-Enterprise, WPA2-Personal, WPA2-Enterprise, WPS. Какое шифрование Wi-Fi следует использовать в моем случае?

norik | 16 февраля 2015, 10:14

Опущу описания всяких устаревших протоколов шифрования Wi-Fi. Потому буду описывать только те, которыми пользоваться имеет смысл. Если протокол здесь не описан, то либо это экзотика, либо он вам не нужен.

WPA и WPA2 (Wi-Fi Protected Access) — есть на всех роутерах. Самый ходовой и распространенный протокол. Он же один из самых современных. ИМХО — лучший выбор для дома и небольшого офиса. Впрочем, для крупных офисов тоже вполне подойдет, разве что имеет смысл авторизацию сделать посложнее. Длина пароля у него до 63 байт, поэтому подбором взламывать — можно поседеть раньше. Разумеется выбирать нужно WPA2, если он поддерживается всеми устройствами в сети (не понимают его только совсем уж старые гаджеты).

Что действительно ценно, так это то, что внутри данного сервиса можно использовать несколько алгоритмов шифрования. Среди них: 1. TKIP — не рекомендую, так как вполне можно найти дыру.

2. CCMP — намного лучше.

3. AES — мне он нравится больше всего, но поддерживается не всеми устройствами, хотя в спецификации WPA2 имеется.

WPA2 еще предусматривает два режима начальной аутентификации. Эти режимы — PSK и Enterprise. WPA Personal, он же WPA PSK подразумевает, что все пользователи будут входить в беспроводную сеть единому паролю, вводимому на стороне клиента в момент подключения к сетке. Для дома отлично, но для большого офиса — проблематично. Сложно будет менять каждый раз пароль для всех, когда уволится очередной сотрудник, знающий его.

WPA Enterprise предполагает наличие отдельного сервера с набором ключей. Для дома или офиса на 6 машин это громоздко, а вот если в офисе 3 десятка беспроводных устройств, то можно озаботиться.

Собственно этим и исчерпывается выбор шифрования Wi-Fi на данный момент. Остальные протоколы либо вообще не имеют шифрования или пароля, либо имеют дыры в алгоритмах, куда не залезет только совсем ленивый. Я рекомендую сочетание WPA2 Personal AES для дома. Для крупных офисов — WPA2 Enterprise AES. Если нет AES, т

Атаки на беспроводные сети. Часть 3. WPA / Habr

Эта статья, логическое продолжение этой и этой статей.В третьей части цикла статей об атаках на беспроводные сети будут рассмотрены атаки на протокол, до последнего времени считавшийся достаточно безопасным — WPA.

1. WPA-TKIP

Вот уже больше недели внимание компьютерных и некоторых около компьютерных СМИ приковано к новой уязвимости в протоколе WPA-TKIP, обнаруженной исследователями и членами команды aircrack-ng Мартином Бэком и Эриком Тюзом. Постараемся ответить на вопрос, действительно ли это обозначает крах еще одной системы безопасности беспроводных сетей?

На самом деле, не все так плохо, ведь в результате эксплуатации уязвимости основной ключ невозможно восстановить. Можно лишь узнать ключ используемый для проверки целостности и ключевой поток. На основании этого, не зная основного ключа, появляется возможность передавать пакеты в сеть. Получаются обратно пакеты по схема подобной easside-ng.

Уже сейчас эту уязвимость можно проверить используя тестовую программу tkiptun-ng добавленную в нестабильную ветку aircrack-ng несколько дней назад. Полные инструкции по использованию обещают скоро добавить. Пока что, лишь известно что для проведения атаки необходимо сменить MAC своего адаптера на MAC клиента, который атакуется.Также атакуемая точка доступа должна поддерживать QoS или WMM, использовать WPA + TKIP (не AES), и время смены временного ключа должно быть больше 3600 секунд. Если все это присутствует, то можно запускать:

tkiptun-ng -h <MAC адаптера> -a <MAC точки доступа> -m 80 -n 100 <интерфейс>

После успешного исполнения, вы получите поток ключа с помощью которого можно создавать пакеты и запускать их в сеть.

На данный момент этим ограничивается функциональность tkiptun-ng. Недостаточно чтобы объявить WPA-TKIP взломанным, но появляются основания задуматься о полном переходе на WPA2, который не подвержен этой уязвимости.

2.Классический взлом WPA

Второй метод намного старше и первые попытки его реализации появились еще в 2004 году с выходом в свет программы cowpatty. Суть атаки — в переборе всех возможных комбинаций ключа до его определения. Метод гарантирует успех, но если ключ достаточно длинный и не находиться в словарях, то можно считать себя защищенным от этой атаки. Зато, таким образом взламываются как wpa-tkip так и wpa2-ccmp сети, но лишь в PSK режиме. Эта атака встроена в пакет aircrack-ng.

Сначала нужно словить аутентификацию клиента, чтобы на основании ее уже восстанавливать основной ключ. Это проще всего сделать запустив airodump-ng и дождавшись аутентификации, либо запустив атаку деаутентификации (aireplay-ng -0 <количество деаутентификаций>)

Через некоторое время, airodump-ng покажет, что аутентификация уловлена и записана в файл. После этого, нужно лишь запустить aircrack-ng <файл аутентификации> и ждать. Ускорить процесс можно используя большой словарь с часто используемыми словами. Еще убыстрить процесс поможет использование специализированных микроконтроллеров или, как мы раньше описывали — видеокарт. Без этого перебор всех возможных ключей займет слишком много времени.

Так что, как и раньше, мы советуем использовать лишь WPA2 с достаточно длинным и необычным ключем.

Автор: Кожара Ярослав, Glaive Security Group

UPD. Дата публикации: 23 Ноября, 2008

Настройка безопасности Wi-Fi маршрутизаторов и точек доступа — Технический блог

1 октября 2013 / Маршрутизаторы аппаратныеСегодня у многих есть дома Wi-Fi маршрутизатор. Ведь по безпроводке куда проще подключить к интернету и ноутбук, и планшет, и смартфон, коих развелось в каждой семье больше чем людей. И он (маршрутизатор) по сути — врата в информационную вселенную. Читай входная дверь. И от этой двери зависит зайдет ли к вам незваный гость без вашего разрешения. Поэтому очень важно уделить внимание правильной настройке роутера, чтобы ваша беспроводная сеть не была уязвимой.

Думаю не нужно напоминать, что скрытие SSID точки доступа не защищает Вас. Ограничение доступа по MAC адресу не эффективно. Поэтому только современные методы шифрования и сложный пароль.

Зачем шифровать? Кому я нужен? Мне нечего скрывать

Не так страшно если украдут пин-код с кредитной карты и снимут с нее все деньги. Тем более, если кто-то будет сидеть за ваш счет в интернете, зная Wi-Fi пароль. И не так страшно если опубликуют ваши фото с корпоративных вечеринок где вы в неприглядном виде. Куда обидней когда злоумышленники проникнут в ваш компьютер и удалят фотографии как Вы забирали сына из роддома, как он сделал первые шаги и пошел в первый класс. Про бэкапы отдельная тема, их конечно нужно делать… Но репутацию со временем можно восстановить, деньги заработать, а вот дорогие для вас фотографии уже нет. Думаю у каждого есть то, что он не хочет потерять.

Ваш роутер является пограничным устройством между личным и публичным, поэтому настройте его защиту по полной. Тем более это не так сложно.

Технологии и алгоритмы шифрования

Опускаю теорию. Не важно как это работает, главное уметь этим пользоваться.

Технологии защиты беспроводных сетей развивались в следующем хронологическом порядке: WEP, WPA, WPA2. Также эволюционировали и методы шифрования RC4, TKIP, AES.

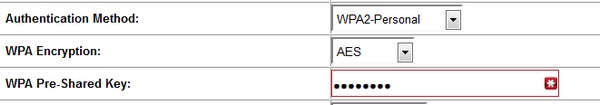

Лучшей с точки зрения безопасности на сегодняшний день является связка WPA2-AES. Именно так и нужно стараться настраивать Wi-Fi. Выглядеть это должно примерно так:

WPA2 является обязательным с 16 марта 2006 года. Но иногда еще можно встретить оборудование его не поддерживающее. В частности если у Вас на компьютере установлена Windows XP без 3-го сервис пака, то WPA2 работать не будет. Поэтому из соображений совместимости на маршрутизаторах можно встретить варианты настроек WPA2-PSK -> AES+TKIP и другой зверинец.

Но если парк девайсов у Вас современный, то лучше использовать WPA2 (WPA2-PSK) -> AES, как самый защищенный вариант на сегодняшний день.

Чем отличаются WPA(WPA2) и WPA-PSK(WPA2-PSK)

Стандартом WPA предусмотрен Расширяемый протокол аутентификации (EAP) как основа для механизма аутентификации пользователей. Непременным условием аутентификации является предъявление пользователем свидетельства (иначе называют мандатом), подтверждающего его право на доступ в сеть. Для этого права пользователь проходит проверку по специальной базе зарегистрированных пользователей. Без аутентификации работа в сети для пользователя будет запрещена. База зарегистрированных пользователей и система проверки в больших сетях как правило расположены на специальном сервере (чаще всего RADIUS).

Упрощённый режим Pre-Shared Key (WPA-PSK, WPA2-PSK) позволяет использовать один пароль, который хранится непосредственно в маршрутизаторе. С одной стороны все упрощается, нет необходимости создавать и сопровождать базу пользователей, с другой стороны все заходят под одним паролем.

В домашних условиях целесообразней использовать WPA2-PSK, то есть упрощенный режим стандарта WPA. Безопасность Wi-Fi от такого упрощения не страдает.

Пароль доступа Wi-Fi

Тут все просто. Пароль к вашей беспроводной точке доступа (роутеру) должен быть более 8 символов и содержать буквы в разном регистре, цифры, знаки препинания. И он никаким боком не должен ассоциироваться с вами. А это значит, что в качестве пароля нельзя использовать даты рождения, ваши имена, номера машин, телефонов и т.п.

Так как сломать в лоб WPA2-AES практически невозможно (была лишь пара случаев смоделированных в лабораторных условиях), то основными методами взлома WPA2 являются атака по словарю и брут-форс (последовательный перебор всех вариантов паролей). Поэтому чем сложней пароль, тем меньше шансов у злоумышленников.

… в СССР на железнодорожных вокзалах получили широкое распространение автоматические камеры хранения. В качестве кодовой комбинации замка использовались одна буква и три цифры. Однако мало кто знает, что первая версия ячеек камеры хранения использовала в качестве кодовой комбинации 4 цифры. Казалось бы какая разница? Ведь количество кодовых комбинаций одинаково — 10000 (десять тысяч). Но как показала практика (особенно Московского Уголовного Розыска), когда человеку предлагалось в качестве пароля к ячейке камеры хранения использовать комбинацию из 4-х цифр, то очень много людей использовало свой год рождения (чтобы не забыть). Чем небезуспешно пользовались злоумышленники. Ведь первые две цифры в дате рождения абсолютного большинства населения страны были известны — 19. Осталось на глазок определить примерный возраст сдающего багаж, а любой из нас это может сделать с точностью +/- 3 года, и в остатке мы получаем (точнее злоумышленники) менее 10 комбинаций для подбора кода доступа к ячейке автоматической камеры хранения…

Самый популярный пароль

Человеческая лень и безответственность берут свое. Вот список самых популярных паролей:

- 123456

- qwerty

- 111111

- 123123

- 1a2b3c

- Дата рождения

- Номер мобильного телефона

- Имя

Правила безопасности при составлении пароля

- Каждому свое. То есть пароль маршрутизатора не должен совпадать с любым другим Вашим паролем. От почты например. Возьмите себе за правило, у всех аккаунтов свои пароли и они все разные.

- Используйте стойкие пароли, которые нельзя угадать. Например: 2Rk7-kw8Q11vlOp0

У Wi-Fi пароля есть один огромный плюс. Его не надо запоминать. Его можно написать на бумажке и приклеить на дно маршрутизатора.

Гостевая зона Wi-Fi

Если ваш роутер позволяет организовать гостевую зону. То обязательно сделайте это. Естественно защитив ее WPA2 и надежным паролем. И теперь, когда к вам домой придут друзья и попросятся в интернет, вам не придется сообщать им основной пароль. Более того гостевая зона в маршрутизаторах изолирована от основной сети. И любые проблемы с девайсами ваших гостей не повлияют на вашу домашнюю сеть.