какой протокол безопасности WiFi вы должны использовать?

TKIP или AES? Что лучше?

Ответ: для современных устройств, однозначно больше подходит алгоритм AES.

Используйте TKIP только в том случае, если при выборе первого у вас возникают проблемы (такое иногда бывает, что при использовании шифрования AES связь с точкой доступа обрывается или не устанавливается вообще. Обычно, это называют несовместимостью оборудования).

В чём разница

AES — это современный и более безопасный алгоритм. Он совместим со стандартом 802.11n и обеспечивает высокую скорость передачи данных.

TKIP является устаревшим. Он обладает более низким уровнем безопасности и поддерживает скорость передачи данных вплоть до 54 МБит/сек.

AES против TKIP

TKIP и AES – это два разных типа шифрования, которые могут использоваться сетью Wi-Fi.

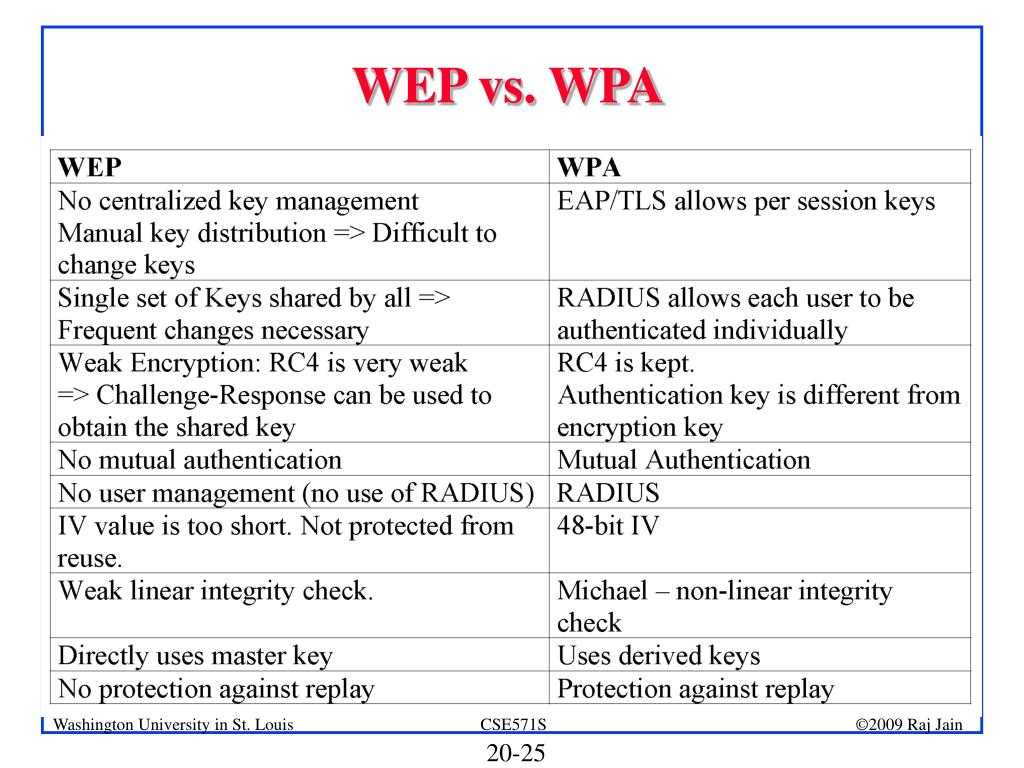

TKIP является более старым протоколом шифрования, введенным с WPA, чтобы заменить незащищенное шифрование WEP. TKIP, на самом деле, очень похож на WEP-шифрование. TKIP больше не считается безопасным и относится к устаревшим.

TKIP, на самом деле, очень похож на WEP-шифрование. TKIP больше не считается безопасным и относится к устаревшим.

Другими словами, вы не должны использовать TKIP.

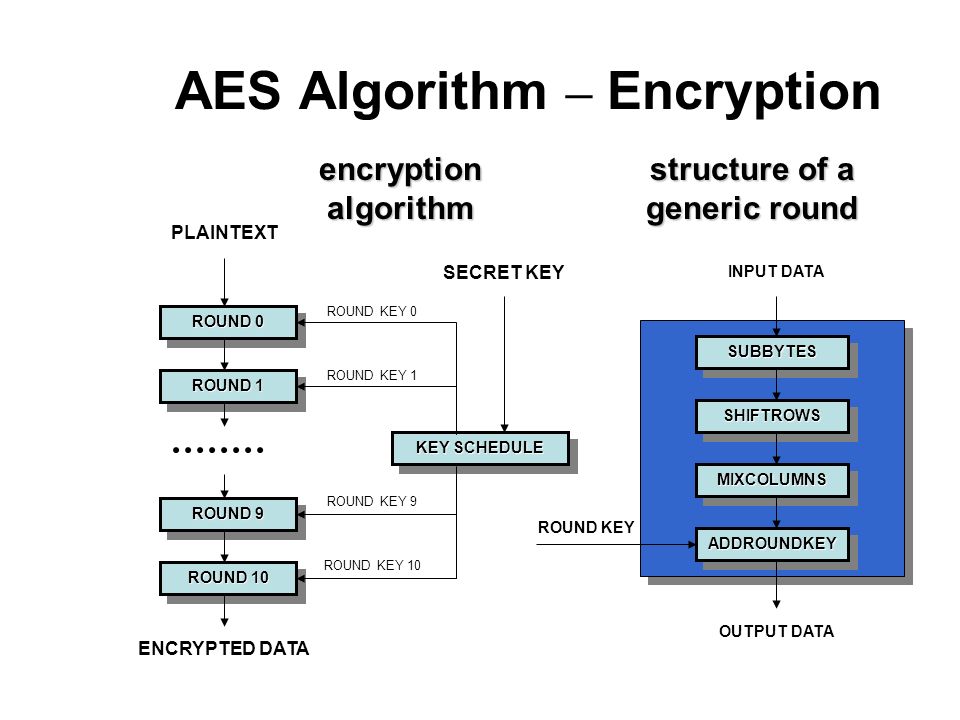

AES – это более безопасный протокол шифрования, введенный с WPA2. AES – это не какой-то жесткий стандарт, разработанный специально для сетей Wi-Fi. Это серьезный мировой стандарт шифрования, который используется даже правительственными учреждениями. Например, когда вы шифруете жесткий диск с помощью TrueCrypt, для этого может использоваться шифрование AES.

AES считается достаточно безопасным, и основными недостатками могут быть подверженность атаке грубой силой и нарушения безопасности в других аспектах WPA2.

Короткое объяснение заключается в том, что TKIP является более старым стандартом шифрования, используемым в старом WPA. AES – это новое решение для шифрования Wi-Fi, используемое новым и безопасным стандартом WPA2. Теоретически, это конец! Но, в зависимости от вашего маршрутизатора, выбор WPA2 может быть недостаточно хорошим решением.

Хотя WPA2 должен использовать AES для обеспечения оптимальной безопасности, он также может использовать TKIP, когда необходима обратная совместимость с устаревшими устройствами. В таком состоянии устройства, поддерживающие WPA2, будут подключаться к WPA2, а устройства, поддерживающие WPA, будут подключаться к WPA. Поэтому «WPA2» не всегда означает WPA2-AES. Однако на устройствах без видимой опции «TKIP» или «AES» WPA2 обычно является синонимом WPA2-AES.

Как перейти с TKIP на AES

Случай 1. Точка доступа работает в режиме TKIP+AES

В этом случае вам достаточно изменить тип шифрования на клиентских устройствах. Проще всего это сделать, удалив профиль сети и подключившись к ней заново.

Случай 2. Точка доступа использует только TKIP

В этом случае:

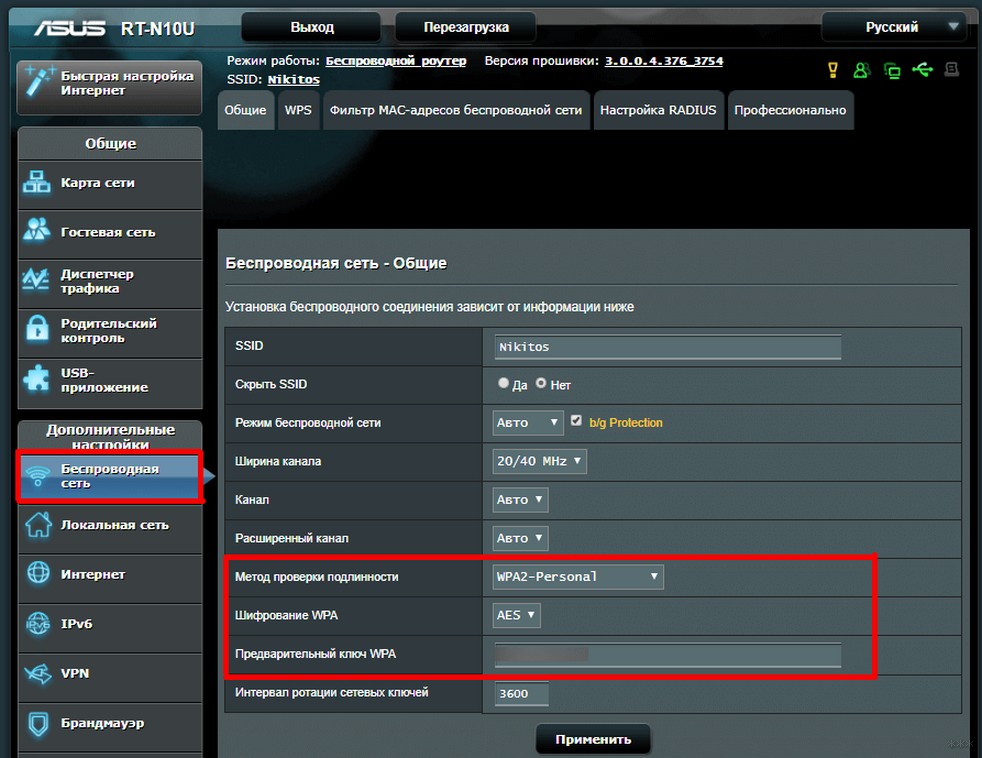

1. Сперва зайдите на веб-интерфейс точки доступа (или роутера соответственно). Смените шифрование на AES и сохраните настройки (подробнее читайте ниже).

2. Измените шифрование на клиентских устройствах (подробнее — в следующем параграфе). И опять же, проще забыть сеть и подключиться к ней заново, введя ключ безопасности.

И опять же, проще забыть сеть и подключиться к ней заново, введя ключ безопасности.

Дополнительные меры защиты

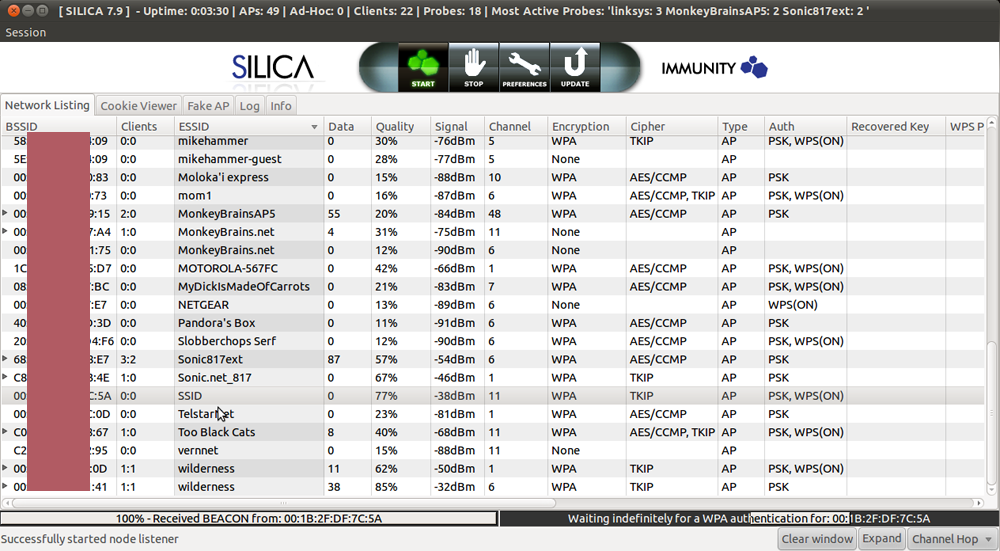

Иногда для дополнительной защиты сети используется фильтрация MAC-адресов (уникальный номер каждой активной единицы в сети). При фильтрации подключиться к сети могут только устройства, MAC-адреса которых администратор внес в таблицу доверенных на роутере или точке доступа. Теоретически таким образом можно предотвратить несанкционированное подключение. Но на практике фильтрация MAC-адресов быстро ломается, например с помощью «грубой силы» (брутфоса), то есть сканированием MAC-адреса подключенного клиента и последующей «наглой» атакой под названием деаутентификация и подключением своего устройства с изменённым MAC-адресом.

Таким образом, фильтрация MAC-адресов не является серьезной защитой, но при этом создает массу неудобств. В частности, приходится вручную добавлять каждое новое устройство в таблицу доверенных.

Режим скрытого идентификатора сети SSID — популярный способ дополнительной защиты сети Wi-Fi. Каждая сеть имеет свой уникальный идентификатор SSID (название сети). В режиме скрытого идентификатора клиентские устройства не видят сеть в списке доступных. Подключиться к сети в режиме Hide SSID можно, только если точно знаешь ее идентификатор и есть заранее готовый профиль подключения.

Каждая сеть имеет свой уникальный идентификатор SSID (название сети). В режиме скрытого идентификатора клиентские устройства не видят сеть в списке доступных. Подключиться к сети в режиме Hide SSID можно, только если точно знаешь ее идентификатор и есть заранее готовый профиль подключения.

Обнаружить скрытую сеть довольно просто с помощью таких утилит, как Kismet. Cамо по себе подключение к скрытой сети выдает ее существование и идентификатор хакеру. Дальше сценарий взлома такой же, как и в обычных сетях Wi-Fi. Как видим, Hide SSID также не является надежным способом защиты, но при этом также создает проблемы. Прежде всего нужно вручную подключать новые устройства. К тому же стандарты Wi-Fi изначально предусматривали открытую трансляцию SSID, поэтому у большинства устройств возникнут проблемы с автоподключением к Hide SSID. В целом использование Hide SSID нецелесообразно.

Включение AES-шифрования на роутере

На примере D-Link

Зайдите в раздел Wireless Setup

.

Нажмите кнопку Manual Wireless Connection Setup

.

Установите режим безопасности WPA2-PSK

.

Найдите пункт Cipher Type

и установите значение

AES

.

Нажмите Save Settings

.

На примере TP-Link

Откройте раздел Wireless

.

Выберите пункт Wireless Security

.

В поле Version

выберите

WPA2-PSK

.

В поле Encryption

выберите

AES

.

Нажмите кнопку Save

:

WEB

Данный тип шифрования появился в конце 90-х и является самым первым. На данный момент WEB (Wired Equivalent Privacy

) – это самый слабый тип шифрования. Некоторые роутеры и другие устройства, поддерживающие Wi-Fi, исключают поддержку WEB.

Как я уже сказал, шифрование WEB очень ненадежно и его лучше избегать, как и OPEN, так как, он создает защиту на очень короткое время, по истечению которого можно с легкостью узнать пароль любой сложности. Обычно пароли WEB имеют 40 или 103 бита, что позволяет подобрать комбинацию за несколько секунд.

Обычно пароли WEB имеют 40 или 103 бита, что позволяет подобрать комбинацию за несколько секунд.

Дело в том, что WEB передает части этого самого пароля (ключа) вместе с пакетами данных, а эти пакеты можно с легкостью перехватить. На данный момент существуют несколько программ, занимающихся как раз перехватом этих самых пакетов, но говорить об этом в этой статье я не буду.

WPA/WPA2

Данный тип является самым современным и новых пока что еще нет. Можно задавать произвольную длину пароля от 8 до 64 байтов и это достаточно сильно затрудняет взлом.

А тем временем, стандарт WPA поддерживает множество алгоритмов шифрования, которые передаются после взаимодействия TKIP

с

CCMP

. TKIP был что-то типа мостика между

WEB

и

WPA

, и существовал до тех пор, пока

IEEE (Institute of Electrical and Electronics Engineers)

создавали полноценный алгоритм

CCMP

. Между тем, TKIP тоже страдал от некоторых типов атак, поэтому его тоже считают не очень безопасным.

Также, шифрование WPA2 использует два режима начальной аутентификации, другими словами, проверки пароля для доступа пользователя (клиента) к сети. Называются они PSK

и

Enterprise

. Первый режим – означает вход по одному паролю, который мы вводим при подключении. Для больших компаний это не очень удобно, так как, после ухода каких-то сотрудников, приходится каждый раз менять пароль, чтобы он не получил доступ к сети, и уведомлять об этом остальных сотрудников, подключенных к этой сети. Поэтому, чтобы все это было более удобно, придумали режим

Enterprise

, который позволяет использовать множество ключей, хранящихся на сервере

RADIUS

.

Пароль для сети

После того, как мы выбрали режимы безопасности, нам необходимо задуматься о пароле. Каким он должен быть?

Определимся с величиной – 8-32 символа. Используется только латиница, цифры и специальные символы. Обязательным условием является недопустимость пробелов. Пароль реагирует на регистр. Лучше придумать надежный и легко запоминающийся пароль, чтобы его никто не мог взломать.

Пароль реагирует на регистр. Лучше придумать надежный и легко запоминающийся пароль, чтобы его никто не мог взломать.

Теперь вы с уверенностью можете сказать, какой способ проверки подлинности Wi-Fi лучше. Чтобы к вам не мог подключиться любой нежелательный пользователь, нужно защитить свою сеть.

Если статья была полезной, ставьте звездочки! Задавайте вопросы и делитесь опытом по теме! Всем спасибо и до новых встреч на WiFi Гид!

Источник

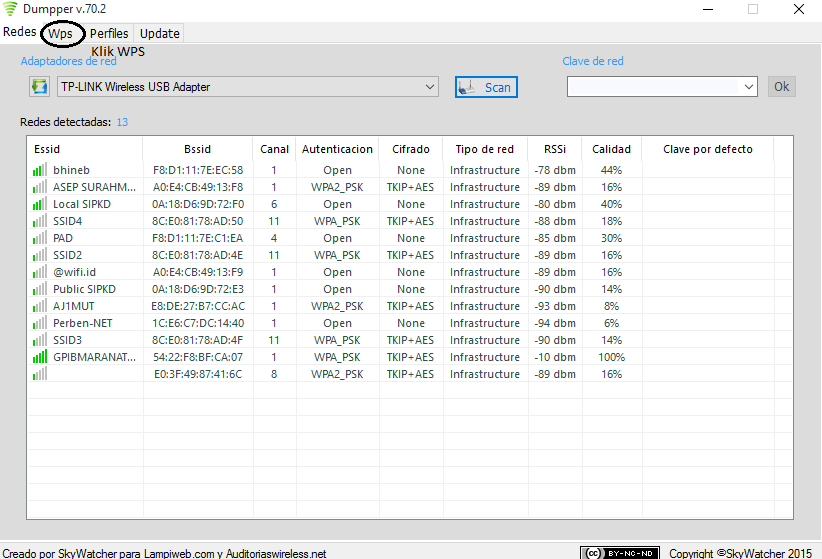

WPS

Технология WPS

или по-другому

QSS

позволяет подключаться к сети посредством простого нажатия кнопки. В принципе о пароле можно даже и не думать. Но тут тоже есть свои недостатки, которые имеют серьезные просчеты в системе допуска.

С помощью WPS мы можем подключаться к сети по коду, состоящему из 8 символов, по-другому PIN

. Но в данном стандарте существуют ошибка из-за которой узнав всего 4 цифры данного пин кода, можно узнать и весть ключ, для этого достаточно

10 тысяч попыток

. Таким образом, можно получить и пароль, каким бы сложным он не был.

Таким образом, можно получить и пароль, каким бы сложным он не был.

На вход через WPS, в секунду можно отправлять по 10-50 запросов, и через часов 4-16 Вы получите долгожданный ключик.

Конечно, всему приходит конец, данная уязвимость была раскрыта и уже в будущих технологиях стали внедрять ограничения на число попыток входа, после истечения этого периода, точка доступа временно отключает WPS. На сегодняшний момент более половины пользователей все еще имеют устройства без данной защиты.

Если Вы хотите защитить свой пароль, то рекомендуется отключить WPS, делается это обычно в админ-панели. Если Вы иногда пользуетесь WPS, то включайте его только тогда, когда подключаетесь к сети, в остальное время выключайте.

Вот таким образом мы с Вами узнали о различных типах шифрования Wi-Fi сети, какие из них лучше, а какие хуже. Лучше, конечно же, использовать шифрование начиная с WPA, но WPA2 намного лучше.

По каким-то вопросам или есть, что добавить, обязательно отпишитесь в комментариях.

А тем временем, Вы можете посмотреть видео о том, как усилить Wi-Fi соединение

, а также

усилить USB-модем

.

Протокол WPA2

определяется стандартом IEEE 802.11i, созданным в 2004 году, с целью заменить . В нём реализовано

CCMP

и шифрование

AES

, за счет чего

WPA2

стал более защищённым, чем свой предшественник. С 2006 года поддержка

WPA2

является обязательным условием для всех сертифицированных устройств.

Можно ли защититься?

Защититься от атаки можно пока одним способом — отключить нафиг WPS в настройках роутера. Правда, как оказалось, сделать это возможно далеко не всегда. Поскольку уязвимость существует не на уровне реализации, а на уровне протокола, ждать от производителей скорого патча, который решил бы все проблемы, не стоит. Самое большее, что они могут сейчас сделать, – это максимально противодействовать брутфорсу. Например, если блокировать WPS на один час после пяти неудачных попыток ввода PIN-кода, то перебор займет уже около 90 дней. Но другой вопрос, насколько быстро можно накатить такой патч на миллионы устройств, которые работают по всему миру?

Но другой вопрос, насколько быстро можно накатить такой патч на миллионы устройств, которые работают по всему миру?

Разница между WPA и WPA2

Поиск разницы между и WPA2 для большинства пользователей актуальности не имеет, так как вся защита беспроводной сети сводится к выбору более-менее сложного пароля на доступ. На сегодняшний день ситуация такова, что все устройства, работающие в сетях Wi-Fi, обязаны поддерживать WPA2, так что выбор WPA обусловлен может быть только нестандартными ситуациями. К примеру, операционные системы старше Windows XP SP3 не поддерживают работу с WPA2 без применения патчей, так что машины и устройства, управляемые такими системами, требуют внимания администратора сети. Даже некоторые современные смартфоны могут не поддерживать новый протокол шифрования, преимущественно это касается внебрендовых азиатских гаджетов. С другой стороны, некоторые версии Windows старше XP не поддерживают работу с WPA2 на уровне объектов групповой политики, поэтому требуют в этом случае более тонкой настройки сетевых подключений.

Техническое отличие WPA от WPA2 состоит в технологии шифрования, в частности, в используемых протоколах. В WPA используется протокол TKIP, в WPA2 — протокол AES. На практике это означает, что более современный WPA2 обеспечивает более высокую степень защиты сети. К примеру, протокол TKIP позволяет создавать ключ аутентификации размером до 128 бит, AES — до 256 бит.

Отличие WPA2 от WPA заключается в следующем:

- WPA2 представляет собой улучшенный WPA.

- WPA2 использует протокол AES, WPA — протокол TKIP.

- WPA2 поддерживается всеми современными беспроводными устройствами.

- WPA2 может не поддерживаться устаревшими операционными системами.

- Степень защиты WPA2 выше, чем WPA.

Принцип работы WPA

Первые модификации WPA представляли собой усовершенствованный WEP. Рассмотрим один из первых протоколов WPA, WPA-TKIP В нем используется 48-битный вектор инициализации, и изменены правила построения вектора, также для подсчета контрольной суммы используется MIC (Message Integrity Code), который используется вместо устаревшего и менее надёжного CRC32 И самым главным усовершенствованием является то, что длина ключа шифрования теперь составляет 128 бит, вместо 40. Для управления ключами существует специальная иерархия, которая призвана предотвратить предсказуемость ключа шифрования для каждого кадра. Благодаря TKIP ключ шифрования для каждого кадра данных генерируется таким образом, что они не повторяют друг друга, пусть даже частично. Таким образом, WPA-сети полностью защищены от атак replay (повторение ключей) и forgery (подмена содержимого пакетов), чего нельзя было сказать о WEP, где было возможно обойти CRC32-проверку контрольной суммы, а также отослать кадр с точно таким же ключом шифрования, как и у предыдущего. Вместе с этим, в WPA были интегрированы механизмы проверки подлинности: EAP, а также осуществляется полная поддержка 802.1Х стандартов для проверки подлинности. EAP — Extensible Authentication Protocol, один из самых распространенных протоколов проверки подлинности. Используется для аутентификации в проводных сетях, и поэтому WPA-беспроводная сеть легко интегрируема в уже имеющуюся инфраструктуру. Обязательным условием аутентификации является предъявление пользователем маркера доступа, подтверждающего его право на доступ в сеть.

Для управления ключами существует специальная иерархия, которая призвана предотвратить предсказуемость ключа шифрования для каждого кадра. Благодаря TKIP ключ шифрования для каждого кадра данных генерируется таким образом, что они не повторяют друг друга, пусть даже частично. Таким образом, WPA-сети полностью защищены от атак replay (повторение ключей) и forgery (подмена содержимого пакетов), чего нельзя было сказать о WEP, где было возможно обойти CRC32-проверку контрольной суммы, а также отослать кадр с точно таким же ключом шифрования, как и у предыдущего. Вместе с этим, в WPA были интегрированы механизмы проверки подлинности: EAP, а также осуществляется полная поддержка 802.1Х стандартов для проверки подлинности. EAP — Extensible Authentication Protocol, один из самых распространенных протоколов проверки подлинности. Используется для аутентификации в проводных сетях, и поэтому WPA-беспроводная сеть легко интегрируема в уже имеющуюся инфраструктуру. Обязательным условием аутентификации является предъявление пользователем маркера доступа, подтверждающего его право на доступ в сеть. Для получения маркера выполняется запрос к специальной базе данных, а без аутентификации работа в сети для пользователя будет запрещена. Система проверки расположена на специальном RADIUS-сервере, а в качестве базы данных используется Active Directory(в Windows-системах) Таким образом, WPA является синтезом следующих технологий и стандартов: WPA = 802.1X + EAP + TKIP + MIC Тем не менее, TKIP защита была взломана частично, в 2008 году. Для ее успешного обхода необходимо, чтобы в беспроводном маршрутизаторе использовался QoS. Злоумышленник может получить возможность перехватывать и расшифровывать данные, передаваемые в сети, а также подделывать пакеты, передаваемые в сети. Поэтому был разработан механизм WPA2, представляющий собой усовершенствованный WPA.

Для получения маркера выполняется запрос к специальной базе данных, а без аутентификации работа в сети для пользователя будет запрещена. Система проверки расположена на специальном RADIUS-сервере, а в качестве базы данных используется Active Directory(в Windows-системах) Таким образом, WPA является синтезом следующих технологий и стандартов: WPA = 802.1X + EAP + TKIP + MIC Тем не менее, TKIP защита была взломана частично, в 2008 году. Для ее успешного обхода необходимо, чтобы в беспроводном маршрутизаторе использовался QoS. Злоумышленник может получить возможность перехватывать и расшифровывать данные, передаваемые в сети, а также подделывать пакеты, передаваемые в сети. Поэтому был разработан механизм WPA2, представляющий собой усовершенствованный WPA.

Аутентификация в WPA2

Как WPA, так и WPA2 работают в двух режимах аутентификации: персональном (Personal)

и

корпоративном (Enterprise)

. В режиме WPA2-Personal из введенной открытым текстом парольной фразы генерируется 256-разрядный ключ, иногда именуемый предварительно распределяемым ключом . Ключ PSK, а также идентификатор и длина последнего вместе образуют математический базис для формирования главного парного ключа

Ключ PSK, а также идентификатор и длина последнего вместе образуют математический базис для формирования главного парного ключа

PMK (Pairwise Master Key)

, который используется для инициализации четырехстороннего квитирования связи и генерации временного парного или сеансового ключа

PTK (Pairwise Transient Key)

, для взаимодействия беспроводного пользовательского устройства с точкой доступа. Как и статическому , протоколу WPA2-Personal присуще наличие проблем распределения и поддержки ключей, что делает его более подходящим для применения в небольших офисах, нежели на предприятиях.

Однако в протоколе WPA2-Enterprise успешно решаемы проблемы, касающиеся распределения статических ключей и управления ими, а его интеграция с большинством корпоративных сервисов аутентификации обеспечивает контроль доступа на основе учетных записей. Для работы в этом режиме требуются такие регистрационные данные, как имя и пароль пользователя, сертификат безопасности или одноразовый пароль; аутентификация же осуществляется между рабочей станцией и центральным сервером аутентификации. Точка доступа или беспроводной контроллер проводят мониторинг соединения и направляют аутентификационные пакеты на соответствующий сервер аутентификации, как правило, это . Базой для режима WPA2-Enterprise служит стандарт 802.1X, поддерживающий основанную на контроле портов аутентификацию пользователей и машин, пригодную как для проводных коммутаторов, так и для беспроводных точек доступа.

Точка доступа или беспроводной контроллер проводят мониторинг соединения и направляют аутентификационные пакеты на соответствующий сервер аутентификации, как правило, это . Базой для режима WPA2-Enterprise служит стандарт 802.1X, поддерживающий основанную на контроле портов аутентификацию пользователей и машин, пригодную как для проводных коммутаторов, так и для беспроводных точек доступа.

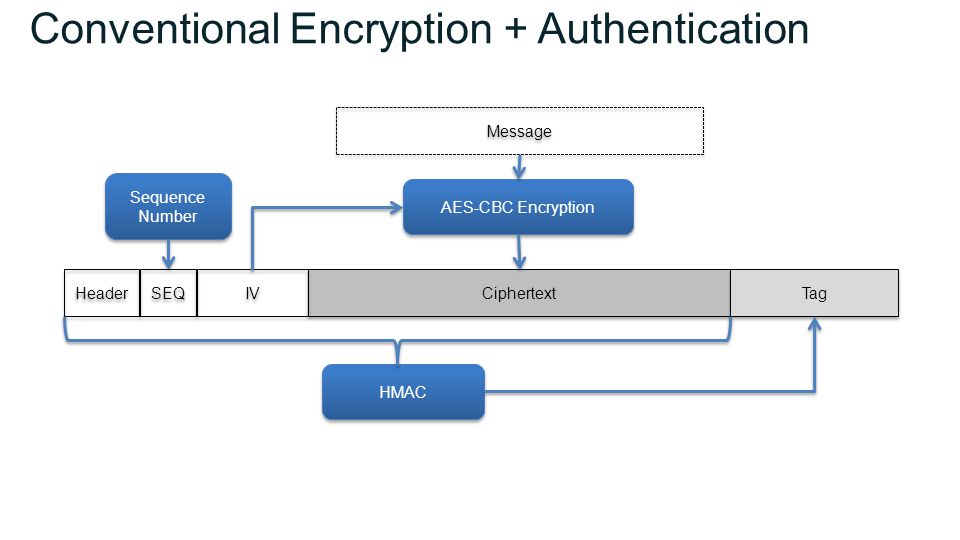

Шифрование WPA2

В основе стандарта WPA2 лежит метод шифрования AES, пришедший на смену стандартам DES и 3DES в качестве отраслевого стандарта де-факто. Требующий большого объема вычислений, стандарт AES нуждается в аппаратной поддержке, которая не всегда имеется в старом оборудовании БЛВС.

Для аутентификации и обеспечения целостности данных WPA2 использует протокол CBC-MAC (Cipher Block Chaining Message Authentication Code), а для шифрования данных и контрольной суммы MIC — режим счетчика (Counter Mode — CTR). Код целостности сообщения (MIC) протокола WPA2 представляет собой не что иное, как контрольную сумму и в отличие от и WPA обеспечивает целостность данных для неизменных полей заголовка 802. 11. Это предотвращает атаки типа packet replay с целью расшифровки пакетов или компрометации криптографической информации.

11. Это предотвращает атаки типа packet replay с целью расшифровки пакетов или компрометации криптографической информации.

Для расчета MIC используется 128-разрядный вектор инициализации (Initialization Vector — IV), для шифрования IV — метод AES и временный ключ, а в итоге получается 128-разрядный результат. Далее над этим результатом и следующими 128 бит данных выполняется операция “исключающее ИЛИ”. Результат ее шифруется посредством AES и TK, а затем над последним результатом и следующими 128 бит данных снова выполняется операция “исключающее ИЛИ”. Процедура повторяется до тех пор, пока не будет исчерпана вся полезная нагрузка. Первые 64 разряда полученного на самом последнем шаге результата используются для вычисления значения MIC.

Для шифрования данных и MIC используется основанный на режиме счетчика алгоритм. Как и при шифровании вектора инициализации MIC, выполнение этого алгоритма начинается с предварительной загрузки 128-разрядного счетчика, где в поле счетчика вместо значения, соответствующего длине данных, берется значение счетчика, установленное на единицу. Таким образом, для шифрования каждого пакета используется свой счетчик.

Таким образом, для шифрования каждого пакета используется свой счетчик.

С применением AES и TK шифруются первые 128 бит данных, а затем над 128-бит результатом этого шифрования выполняется операция “исключающее ИЛИ”. Первые 128 бит данных дают первый 128-разрядный зашифрованный блок. Предварительно загруженное значение счетчика инкрементально увеличивается и шифруется посредством AES и ключа шифрования данных. Затем над результатом этого шифрования и следующими 128 бит данных, снова выполняется операция “исключающее ИЛИ”.

Процедура повторяется до тех пор, пока не зашифруются все 128-разрядные блоки данных. После этого окончательное значение в поле счетчика сбрасывается в ноль, счетчик шифруется с использованием алгоритма AES, а затем над результатом шифрования и MIC выполняется операция “исключающее ИЛИ”. Результат последней операции пристыковывается к зашифрованному кадру.

После подсчета MIC с использованием протокола CBC-MAC производится шифрование данных и MIC. Затем к этой информации спереди добавляется заголовок 802. 11 и поле номера пакета CCMP, пристыковывается концевик 802.11 и все это вместе отправляется по адресу назначения.

11 и поле номера пакета CCMP, пристыковывается концевик 802.11 и все это вместе отправляется по адресу назначения.

Расшифровка данных выполняется в обратном шифрованию порядке. Для извлечения счетчика задействуется тот же алгоритм, что и при его шифровании. Для дешифрации счетчика и зашифрованной части полезной нагрузки применяются основанный на режиме счетчика алгоритм расшифровки и ключ TK. Результатом этого процесса являются расшифрованные данные и контрольная сумма MIC. После этого, посредством алгоритма CBC-MAC, осуществляется перерасчет MIC для расшифрованных данных. Если значения MIC не совпадают, то пакет сбрасывается. При совпадении указанных значений расшифрованные данные отправляются в сетевой стек, а затем клиенту.

Чтобы защитить свою Wi-Fi сеть и установить пароль, необходимо обязательно выбрать тип безопасности беспроводной сети и метод шифрования. И на данном этапе у многих возникает вопрос: а какой выбрать? WEP, WPA, или WPA2? Personal или Enterprise? AES, или TKIP? Какие настройки безопасности лучше всего защитят Wi-Fi сеть? На все эти вопросы я постараюсь ответить в рамках этой статьи. Рассмотрим все возможные методы аутентификации и шифрования. Выясним, какие параметры безопасности Wi-Fi сети лучше установить в настройках маршрутизатора.

Рассмотрим все возможные методы аутентификации и шифрования. Выясним, какие параметры безопасности Wi-Fi сети лучше установить в настройках маршрутизатора.

Обратите внимание, что тип безопасности, или аутентификации, сетевая аутентификация, защита, метод проверки подлинности – это все одно и то же.

Тип аутентификации и шифрование – это основные настройки защиты беспроводной Wi-Fi сети. Думаю, для начала нужно разобраться, какие они бывают, какие есть версии, их возможности и т. д. После чего уже выясним, какой тип защиты и шифрования выбрать. Покажу на примере нескольких популярных роутеров.

Я настоятельно рекомендую настраивать пароль и защищать свою беспроводную сеть. Устанавливать максимальный уровень защиты. Если вы оставите сеть открытой, без защиты, то к ней смогут подключится все кто угодно. Это в первую очередь небезопасно. А так же лишняя нагрузка на ваш маршрутизатор, падение скорости соединения и всевозможные проблемы с подключением разных устройств.

Защита беспроводных сетей, WPA: теория и практика (часть первая)

Тема безопасности беспроводных сетей по-прежнему остается актуальной, хотя уже достаточно давно существуют надежные (на сегодняшний момент, конечно же) методы защиты этих сетей. Разумеется, речь идет о технологии WPA (Wi-Fi Protected Access).

Разумеется, речь идет о технологии WPA (Wi-Fi Protected Access).

Большинство существующего на данный момент Wi-Fi оборудования имеет поддержку данной технологии, но, к сожалению, до сих пор в нашей лаборатории попадаются экземпляры, не знающие о WPA. Это более чем странно — заканчивается 2005 год, а некоторые производители до сих пор считают, что технология WEP спасет пользователей беспроводной сети от утечки информации. WEP уже давно устарела. На смену этой технологии пришел WPA, а также на горизонте виднеется новый стандарт 802.11i (некоторые производители преподносят его, как WPA2).

Технология WPA, призванная временно (в ожидании перехода к 802.11i) закрыть бреши WEP, состоит из нескольких компонентов:

- протокол 802.1x — универсальный протокол для аутентификации, авторизации и учета (AAA)

- протокол EAP — расширяемый протокол аутентификации (Extensible Authentication Protocol)

- протокол TKIP — протокол временнОй целостности ключей, другой вариант перевода — протокол целостности ключей во времени (Temporal Key Integrity Protocol)

- MIC — криптографическая проверка целостности пакетов (Message Integrity Code)

- протокол RADIUS

За шифрование данных в WPA отвечает протокол TKIP, который, хотя и использует тот же алгоритм шифрования — RC4 — что и в WEP, но в отличие от последнего, использует динамические ключи (то есть ключи часто меняются). Он применяет более длинный вектор инициализации и использует криптографическую контрольную сумму (MIC) для подтверждения целостности пакетов (последняя является функцией от адреса источника и назначения, а также поля данных).

Он применяет более длинный вектор инициализации и использует криптографическую контрольную сумму (MIC) для подтверждения целостности пакетов (последняя является функцией от адреса источника и назначения, а также поля данных).

RADIUS-протокол предназначен для работы в связке с сервером аутентификации, в качестве которого обычно выступает RADIUS-сервер. В этом случае беспроводные точки доступа работают в enterprise-режиме.

Если в сети отсутствует RADIUS-сервер, то роль сервера аутентификации выполняет сама точка доступа — так называемый режим WPA-PSK (pre-shared key, общий ключ). В этом режиме в настройках всех точек доступа заранее прописывается общий ключ. Он же прописывается и на клиентских беспроводных устройствах. Такой метод защиты тоже довольно секьюрен (относительно WEP), очень не удобен с точки зрения управления. PSK-ключ требуется прописывать на всех беспроводных устройствах, пользователи беспроводных устройств его могут видеть. Если потребуется заблокировать доступ какому-то клиенту в сеть, придется заново прописывать новый PSK на всех устройствах сети и так далее. Другими словами, режим WPA-PSK подходит для домашней сети и, возможно, небольшого офиса, но не более того.

Другими словами, режим WPA-PSK подходит для домашней сети и, возможно, небольшого офиса, но не более того.

В этой серии статей будет рассмотрена работа WPA совместно с внешним RADIUS-сервером. Но прежде чем перейти к ней, немного подробнее остановимся на механизмах работы WPA. А перед этим рассмотрим технологию WPA2.

Технология WPA являлась временной мерой до ввода в эксплуатацию стандарта 802.11i. Часть производителей до официального принятия этого стандарта ввели в обращение технологию WPA2, в которой в той или иной степени используются технологии из 802.11i. Такие как использование протокола CCMP (Counter Mode with Cipher Block Chaining Message Authentication Code Protocol), взамен TKIP, в качестве алгоритма шифрования там применяется усовершенствованный стандарт шифрования AES (Advanced Encryption Standard). А для управления и распределения ключей по-прежнему применяется протокол 802.1x.

Как уже было сказано выше, протокол 802.1x может выполнять несколько функций. В данном случае нас интересуют функции аутентификации пользователя и распределение ключей шифрования. Необходимо отметить, что аутентификация происходит «на уровне порта» — то есть пока пользователь не будет аутентифицирован, ему разрешено посылать/принимать пакеты, касающиеся только процесса его аутентификации (учетных данных) и не более того. И только после успешной аутентификации порт устройства (будь то точка доступа или умный коммутатор) будет открыт и пользователь получит доступ к ресурсам сети.

В данном случае нас интересуют функции аутентификации пользователя и распределение ключей шифрования. Необходимо отметить, что аутентификация происходит «на уровне порта» — то есть пока пользователь не будет аутентифицирован, ему разрешено посылать/принимать пакеты, касающиеся только процесса его аутентификации (учетных данных) и не более того. И только после успешной аутентификации порт устройства (будь то точка доступа или умный коммутатор) будет открыт и пользователь получит доступ к ресурсам сети.

Функции аутентификации возлагаются на протокол EAP, который сам по себе является лишь каркасом для методов аутентификации. Вся прелесть протокола в том, что его очень просто реализовать на аутентификаторе (точке доступа), так как ей не требуется знать никаких специфичных особенностей различных методов аутентификации. Аутентификатор служит лишь передаточным звеном между клиентом и сервером аутентификации. Методов же аутентификации, которых существует довольно много:

- EAP-SIM, EAP-AKA — используются в сетях GSM мобильной связи

- LEAP — пропреоретарный метод от Cisco systems

- EAP-MD5 — простейший метод, аналогичный CHAP (не стойкий)

- EAP-MSCHAP V2 — метод аутентификации на основе логина/пароля пользователя в MS-сетях

- EAP-TLS — аутентификация на основе цифровых сертификатов

- EAP-SecureID — метод на основе однократных паролей

рис. 1, структура EAP-кадра

1, структура EAP-кадра

Кроме вышеперечисленных, следует отметить следующие два метода, EAP-TTLS и EAP-PEAP. В отличие от предыдущих, эти два метода перед непосредственной аутентификацией пользователя сначала образуют TLS-туннель между клиентом и сервером аутентификации. А уже внутри этого туннеля осуществляется сама аутентификация, с использованием как стандартного EAP (MD5, TLS), или старых не-EAP методов (PAP, CHAP, MS-CHAP, MS-CHAP v2), последние работают только с EAP-TTLS (PEAP используется только совместно с EAP методами). Предварительное туннелирование повышает безопасность аутентификации, защищая от атак типа «man-in-middle», «session hihacking» или атаки по словарю.

На рис.1 показана структура EAP кадра. Протокол PPP засветился там потому, что изначально EAP планировался к использованию поверх PPP туннелей. Но так как использование этого протокола только для аутентификации по локальной сети — излишняя избыточность, EAP-сообщения упаковываются в «EAP over LAN» (EAPOL) пакеты, которые и используются для обмена информацией между клиентом и аутентификатором (точкой доступа).

рис.2, 802.1x в действии

Схема аутентификации состоит из трех компонентов:

- Supplicant — софт, запущенный на клиентской машине, пытающейся подключиться к сети

- Authenticator — узел доступа, аутентификатор (беспроводная точка доступа или проводной коммутатор с поддержкой протокола 802.1x)

- Authentication Server — сервер аутентификации (обычно это RADIUS-сервер)

Теперь рассмотрим сам процесс аутентификации. Он состоит из следующих стадий:

- Клиент может послать запрос на аутентификацию (EAP-start message) в сторону точки доступа

- Точка доступа (Аутентификатор) в ответ посылает клиенту запрос на идентификацию клиента (EAP-request/identity message). Аутентификатор может послать EAP-request самостоятельно, если увидит, что какой-либо из его портов перешел в активное состояние.

- Клиент в ответ высылает EAP-response packet с нужными данными, который точка доступа (аутентификатор) перенаправляет в сторону Radius-сервера (сервера аутентификации).

- Сервер аутентификации посылает аутентификатору (точке доступа) challenge-пакет (запрос информации о подлинности клиента). Аутентификатор пересылает его клиенту.

- Далее происходит процесс взаимной идентификации сервера и клиента. Количество стадий пересылки пакетов туда-сюда варьируется в зависимости от метода EAP, но для беспроводных сетей приемлема лишь «strong» аутентификация с взаимной аутентификацией клиента и сервера (EAP-TLS, EAP-TTLS, EAP-PEAP) и предварительным шифрованием канала связи.

- На следующий стадии, сервер аутентификации, получив от клиента необходимую информацию, разрешает (accept) или запрещает (reject) тому доступ, с пересылкой данного сообщения аутентификатору. Аутентификатор (точка доступа) открывает порт для Supplicant-а, если со стороны RADIUS-сервера пришел положительный ответ (Accept).

- Порт открывается, аутентификатор пересылает клиенту сообщение об успешном завершении процесса, и клиент получает доступ в сеть.

- После отключения клиента, порт на точке доступа опять переходит в состояние «закрыт».

Описанный процесс проиллюстрирован на рис.3 (там показан один из простейших методов EAP):

рис.3, процесс аутентификации

Как видно из рисунка, для коммуникации между клиентом (supplicant) и точкой доступа (authenticator) используются пакеты EAPOL. Протокол RADIUS используется для обмена информацией между аутентификатором (точкой доступа) и RADIUS-сервером (сервером аутентификации). При транзитной пересылке информации между клиентом и сервером аутентификации пакеты EAP переупаковываются из одного формата в другой на аутентификаторе.

Детальное рассмотрение алгоритмов шифрования, а также методы генерации сессионных ключей шифрования, пожалуй, выходят за рамки данного материала, поэтому рассмотрю их лишь вкратце.

Первоначальная аутентификация производится на основе общих данных, о которых знают и клиент, и сервер аутентификации (как то логин/пароль, сертификат и т.д.) — на этом этапе генерируется Master Key. Используя Master Key, сервер аутентификации и клиент генерируют Pairwise Master Key (парный мастер ключ), который передается аутентификатору со стороны сервера аутентификации. А уже на основе Pairwise Master Key и генерируются все остальные динамические ключи, которым и закрывается передаваемый трафик. Необходимо отметить, что сам Pairwise Master Key тоже подлежит динамической смене.

А уже на основе Pairwise Master Key и генерируются все остальные динамические ключи, которым и закрывается передаваемый трафик. Необходимо отметить, что сам Pairwise Master Key тоже подлежит динамической смене.

Теперь перейдем от сухой теории к реальности, а именно реализации WPA в Windows XP. Нормальная поддержка WPA (с поддержкой AES) появилась, только начиная с windows service pack 2.

рис.4

В закладке аутентификация

доступны методы

- MD5-Challenge — самый примитивный и слабый, рассматривать не будем;

- PEAP (Protected EAP) позволяет производить аутентификацию на основе сертификатов или логина/пароля. Он нам интересен в первую очередь возможностью аутентификации пользователя, используя логин/пароль. При этом нам не требуется настраивать инфраструктуру открытых ключей (PKI). Достаточно подключить RADIUS-сервер к какой-либо базе (обычный файл, mysql, ldap) с хранящимися пользователями и производить аутентификацию пользователей по ней.

- Smart Card or Other Certificate — обычный EAP-TLS.

Требует настроенной PKI, использует сертификаты для аутентификации клиентов. Более гибок (разумеется, после настройки PKI), чем аутентификация по логину/паролю. А также является единственным способом получить работающую связку беспроводных пользователей, работающих в Windows-домене.

Требует настроенной PKI, использует сертификаты для аутентификации клиентов. Более гибок (разумеется, после настройки PKI), чем аутентификация по логину/паролю. А также является единственным способом получить работающую связку беспроводных пользователей, работающих в Windows-домене.

Во второй части статьи будет рассмотрена настройка Windows-клиентов (Windows XP SP2), RADIUS-сервера (FreeRadius), и PKI на основе OpenSSL. Последние два компонента работают в операционной системе Gentoo Linux.

Навигация

- Часть первая — теоретически аспекты протокола WPA

- Часть вторая — WPA в режиме EAP-PEAP

- Часть третья — WPA в режиме EAP-TLS, создание сертификатов и настройка FreeRadius

- Часть четвертая — WPA в режиме EAP-TLS, настройка клиентов

- Часть пятая — EAP-TLS аутентификация компьютеров в доменных сетях Windows

Защита Wi-Fi сети: WEP, WPA, WPA2

Есть три варианта защиты. Разумеется, не считая «Open» (Нет защиты) .

- WEP

(Wired Equivalent Privacy) – устаревший и небезопасный метод проверки подлинности. Это первый и не очень удачный метод защиты. Злоумышленники без проблем получают доступ к беспроводным сетям, которые защищены с помощью WEP. Не нужно устанавливать этот режим в настройках своего роутера, хоть он там и присутствует (не всегда) .

Это первый и не очень удачный метод защиты. Злоумышленники без проблем получают доступ к беспроводным сетям, которые защищены с помощью WEP. Не нужно устанавливать этот режим в настройках своего роутера, хоть он там и присутствует (не всегда) . - WPA

(Wi-Fi Protected Access) – надежный и современный тип безопасности. Максимальная совместимость со всеми устройствами и операционными системами. - WPA2

– новая, доработанная и более надежная версия WPA. Есть поддержка шифрования AES CCMP. На данный момент, это лучший способ защиты Wi-Fi сети. Именно его я рекомендую использовать.

WPA/WPA2 может быть двух видов:

- WPA/WPA2 — Personal (PSK)

– это обычный способ аутентификации. Когда нужно задать только пароль (ключ) и потом использовать его для подключения к Wi-Fi сети. Используется один пароль для всех устройств. Сам пароль хранится на устройствах. Где его при необходимости можно посмотреть, или сменить. Рекомендуется использовать именно этот вариант.

- WPA/WPA2 — Enterprise

– более сложный метод, который используется в основном для защиты беспроводных сетей в офисах и разных заведениях. Позволяет обеспечить более высокий уровень защиты. Используется только в том случае, когда для авторизации устройств установлен RADIUS-сервер (который выдает пароли) .

Думаю, со способом аутентификации мы разобрались. Лучшие всего использовать WPA2 — Personal (PSK). Для лучшей совместимости, чтобы не было проблем с подключением старых устройств, можно установить смешанный режим WPA/WPA2. На многих маршрутизаторах этот способ установлен по умолчанию. Или помечен как «Рекомендуется».

Что такое WPA3-PSK?

Стандарт шифрования WPA3-PSK появился совсем недавно и пришел на смену WPA2. И хоть последний отличается очень высокой степенью надежности, WPA3 вообще не подвержен взлому. Все современные устройства уже имеют поддержку данного типа — роутеры, точки доступа, wifi адаптеры и другие.

Типы шифрования WPA — TKIP или AES?

Итак, мы определились, что оптимальным выбором для обеспечения безопасности сети будет WPA2/PSK (Personal), однако у него есть еще два типа шифрования данных для аутентификации.

- TKIP — сегодня это уже устаревший тип, однако он все еще широко употребляется, поскольку многие девайсы энное количество лет выпуска поддерживают только его. Не работает с технологией WPA2/PSK и не поддерживает WiFi стандарта 802.11n.

- AES — последний на данный момент и самый надежный тип шифрования WiFi.

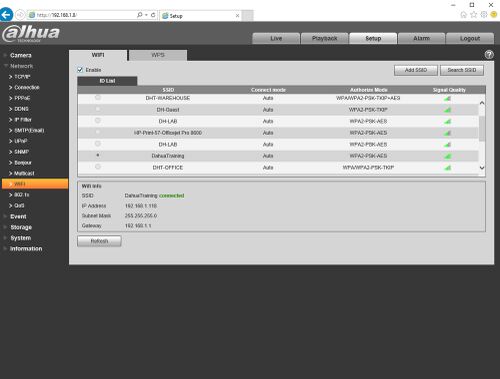

Какую защиту ставить на Wi-Fi роутере?

Используйте WPA2 — Personal с шифрованием AES

. На сегодняшний день, это лучший и самый безопасный способ. Вот так настройки защиты беспроводной сети выглядит на маршрутизаторах ASUS:

А вот так эти настройки безопасности выглядят на роутерах от TP-Link (со старой прошивкой) .

Более подробную инструкцию для TP-Link можете посмотреть .

Инструкции для других маршрутизаторов:

Если вы не знаете где найти все эти настройки на своем маршрутизаторе, то напишите в комментариях, постараюсь подсказать. Только не забудьте указать модель.

Так как WPA2 — Personal (AES) старые устройства (Wi-Fi адаптеры, телефоны, планшеты и т. д.) могут не поддерживать, то в случае проблем с подключением устанавливайте смешанный режим (Авто).

д.) могут не поддерживать, то в случае проблем с подключением устанавливайте смешанный режим (Авто).

Не редко замечаю, что после смены пароля, или других параметров защиты, устройства не хотят подключаться к сети. На компьютерах может быть ошибка «Параметры сети, сохраненные на этом компьютере, не соответствуют требованиям этой сети». Попробуйте удалить (забыть) сеть на устройстве и подключится заново. Как это сделать на Windows 7, я писал . А в Windows 10 нужно .

Вместо послесловия

Вот и все, что касается WPA2-PSK. Что это такое, быть может, с первого прочтения понятно и не будет. Тем не менее основы защиты данных и применяемых систем шифрования, думается, поймет любой пользователь. Более того, сегодня с этим сталкиваются практически все владельцы мобильных гаджетов. Никогда не замечали, что при создании нового подключения на том же смартфоне система предлагает использовать определенный тип защиты (WPA2-PSK)? Многие просто не обращают на это внимания, а зря. В расширенных настройках можно задействовать достаточно большое количество дополнительных параметров с целью улучшения системы безопасности.

Пароль (ключ) WPA PSK

Какой бы тип безопасности и метод шифрования вы не выбрали, необходимо установить пароль. Он же ключ WPA, Wireless Password, ключ безопасности сети Wi-Fi и т. д.

Длина пароля от 8 до 32 символов. Можно использовать буквы латинского алфавита и цифры. Так же специальные знаки: — @ $ # ! и т. д. Без пробелов! Пароль чувствительный к регистру! Это значит, что «z» и «Z» это разные символы.

Не советую ставить простые пароли. Лучше создать надежный пароль, который точно никто не сможет подобрать, даже если хорошо постарается.

Вряд ли получится запомнить такой сложный пароль. Хорошо бы его где-то записать. Не редко пароль от Wi-Fi просто забывают. Что делать в таких ситуациях, я писал в статье: .

Если вам нужно еще больше защиты, то можно использовать привязку по MAC-адресу. Правда, не вижу в этом необходимости. WPA2 — Personal в паре с AES и сложным паролем – вполне достаточно.

А как вы защищаете свою Wi-Fi сеть? Напишите в комментариях. Ну и вопросы задавайте

Ну и вопросы задавайте

В чем разница между WPA2, WPA, WEP, AES и TKIP?

Практически везде, куда бы вы ни пошли сегодня, есть сеть Wi(WiFi) -Fi, к которой вы можете подключиться. Будь то дома, в офисе или в местной кофейне, существует множество сетей Wi(WiFi) -Fi . Каждая сеть Wi(Every WiFi) -Fi настроена с некоторой сетевой безопасностью, либо открытой для всех, либо строго ограниченной, когда только определенные клиенты могут подключаться.

Когда дело доходит до безопасности WiFi , у вас есть всего несколько вариантов, особенно если вы настраиваете домашнюю беспроводную сеть. На сегодняшний день существуют три основных протокола безопасности: WEP , WPA и WPA2 . В этих протоколах используются два больших алгоритма: TKIP и AES с CCMP . Ниже я объясню некоторые из этих концепций более подробно.

Какой вариант безопасности выбрать?

Если вас не интересуют все технические детали каждого из этих протоколов, и вы просто хотите знать, какой из них выбрать для своего беспроводного маршрутизатора, ознакомьтесь со списком ниже. Он ранжируется от самого безопасного до наименее безопасного. Чем более безопасный вариант вы можете выбрать, тем лучше.

Если вы не уверены, смогут ли некоторые из ваших устройств подключаться с использованием наиболее безопасного метода, я предлагаю вам включить его, а затем проверить, есть ли какие-либо проблемы. Я думал, что несколько устройств не будут поддерживать самое высокое шифрование, но был удивлен, обнаружив, что они прекрасно подключаются.

- WPA2 Enterprise (802.1x RADIUS)

- WPA2-PSK AES

- WPA-2-PSK AES + WPA-PSK TKIP

- ВПА ТКИП

- WEP

- Открыто (без защиты)

Стоит отметить, что WPA2 Enterprise не использует предварительные общие ключи ( PSK ), вместо этого использует протокол  PSK , который(PSK) вы видите с WPA2 и WPA , в основном является ключом беспроводной сети, который вы должны ввести при первом подключении к беспроводной сети.

PSK , который(PSK) вы видите с WPA2 и WPA , в основном является ключом беспроводной сети, который вы должны ввести при первом подключении к беспроводной сети.

WPA2 Enterprise намного сложнее в настройке и обычно используется только в корпоративной среде или дома у очень технически подкованных владельцев. Практически вы сможете выбирать только из вариантов со 2 по 6, хотя большинство маршрутизаторов теперь даже не имеют опции для WEP или WPA TKIP , потому что они небезопасны.

Обзор WEP, WPA и WPA2

Я не буду вдаваться в технические подробности каждого из этих протоколов, потому что вы можете легко найти в Google много дополнительной информации. По сути(Basically) , протоколы беспроводной безопасности появились в конце 90-х и с тех пор развиваются. К счастью, было принято лишь несколько протоколов, и поэтому их гораздо легче понять.

WEP

WEP или Wired Equivalent Privacy был выпущен еще в 1997 году вместе со стандартом 802.11 для беспроводных сетей. Предполагалось, что она будет обеспечивать конфиденциальность, эквивалентную проводным сетям (отсюда и название).

WEP начинался с 64-битного шифрования и в конечном итоге дошел до 256-битного шифрования, но наиболее популярной реализацией в маршрутизаторах было 128-битное шифрование. К сожалению, очень скоро после появления WEP исследователи безопасности обнаружили несколько уязвимостей, которые позволили им взломать ключ WEP в течение нескольких минут.

Даже с обновлениями и исправлениями протокол WEP оставался уязвимым и легким для проникновения. В ответ на эти проблемы WiFi Alliance представил WPA или WiFi Protected Access , который был принят в 2003 году.

ВПА

На самом деле WPA(WPA) предназначался только для промежуточного решения, пока они не смогли завершить работу над WPA2 , который был представлен в 2004 году и в настоящее время является стандартом, используемым в настоящее время. WPA использовал TKIP или протокол целостности временного ключа( Temporal Key Integrity Protocol) как способ обеспечения целостности сообщения. Это отличалось от WEP , который использовал CRC или Cyclic Redundancy Check . TKIP был намного сильнее, чем CRC .

WPA использовал TKIP или протокол целостности временного ключа( Temporal Key Integrity Protocol) как способ обеспечения целостности сообщения. Это отличалось от WEP , который использовал CRC или Cyclic Redundancy Check . TKIP был намного сильнее, чем CRC .

К сожалению, чтобы сохранить совместимость, WiFi Alliance позаимствовал некоторые аспекты из WEP , что в конечном итоге сделало WPA с TKIP небезопасным. WPA включает новую функцию под названием WPS (WiFi Protected Setup) , которая должна была упростить пользователям подключение устройств к беспроводному маршрутизатору. Тем не менее, в нем оказались уязвимости, которые также позволили исследователям в области безопасности взломать ключ WPA за короткий промежуток времени.

WPA2

WPA2 стал доступен еще в 2004 году и официально стал обязательным к 2006 году. Самым большим отличием между WPA и WPA2 было использование алгоритма шифрования AES с (AES)CCMP вместо TKIP .

В WPA AES был необязательным, но в WPA2 AES является обязательным , а TKIP необязательным. С точки зрения безопасности AES намного надежнее, чем TKIP . В WPA2(WPA2) были обнаружены некоторые проблемы , но они возникают только в корпоративной среде и не распространяются на домашних пользователей.

WPA использует либо 64-битный, либо 128-битный ключ, наиболее распространенным из которых является 64-битный для домашних маршрутизаторов. WPA 2-PSK и WPA 2-Personal — взаимозаменяемые термины.

Так что если вам нужно что-то запомнить из всего этого, то вот что: WPA2 — самый безопасный протокол, а AES с CCMP — самое безопасное шифрование. Кроме того, WPS следует отключить, так как очень легко взломать и захватить PIN -код маршрутизатора , который затем можно использовать для подключения к маршрутизатору. Если у вас есть какие-либо вопросы, не стесняйтесь комментировать. Наслаждаться!

Related posts

Разница между WPA, WPA2 & WEP Wi-Fi Protocols

Просмотр сохраненных паролей Wi-Fi (WPA, WEP) в OS X

Internet and Social Networking Sites addiction

Не может подключиться к Xbox Live; Fix Xbox Live Networking issue в Windows 10

Бесплатный Wireless Networking Tools для Windows 10

Как исправить «Не удается обновить IP-адрес» в Windows

HDG объясняет: что такое компьютерный порт и для чего он используется?

Что такое облако и как извлечь из него максимальную пользу

Как использовать приложение «Люди» для управления учетными записями в социальных сетях

Как внести в белый список определенные устройства в вашей домашней сети, чтобы остановить хакеров

Как настроить NAS (сетевое хранилище)

Исправить ошибку «Windows не удается подключиться к этой сети»

Что такое время аренды DHCP и как его изменить

Рецензия на книгу — Head First Networking

Как работает автоматическое переключение HDMI

Как подключиться к удаленному реестру в Windows 7 и 10

Что делать со старым роутером: 8 отличных идей

Как имитировать медленное интернет-соединение для тестирования

Как найти лучший канал Wi-Fi на Windows, Mac и Linux

Обзор книги — Справочник по домашней сети «Все в одном» для чайников

17 способов защитить домашнюю WiFi-сеть

Сегодня мы чуть глубже копнем тему защиты беспроводного соединения. Разберемся, что такое тип шифрования WiFi — его еще называют «аутентификацией» — и какой лучше выбрать. Наверняка при настройке роутера вам попадались на глаза такие аббревиатуры, как WEP, WPA, WPA2, WPA2/PSK, WPA3-PSK. А также их некоторые разновидности — Personal или Enterprice и TKIP или AES. Что ж, давайте более подробно изучим их все и разберемся, какой тип шифрования выбрать для обеспечения максимальной безопасности WiFi сети без потери скорости.

Разберемся, что такое тип шифрования WiFi — его еще называют «аутентификацией» — и какой лучше выбрать. Наверняка при настройке роутера вам попадались на глаза такие аббревиатуры, как WEP, WPA, WPA2, WPA2/PSK, WPA3-PSK. А также их некоторые разновидности — Personal или Enterprice и TKIP или AES. Что ж, давайте более подробно изучим их все и разберемся, какой тип шифрования выбрать для обеспечения максимальной безопасности WiFi сети без потери скорости.

Тип безопасности и шифрования беспроводной сети. Какой выбрать?

Чтобы защитить свою Wi-Fi сеть и установить пароль, необходимо обязательно выбрать тип безопасности беспроводной сети и метод шифрования. И на данном этапе у многих возникает вопрос: а какой выбрать? WEP, WPA, или WPA2? Personal или Enterprise? AES, или TKIP? Какие настройки безопасности лучше всего защитят Wi-Fi сеть? На все эти вопросы я постараюсь ответить в рамках этой статьи. Рассмотрим все возможные методы аутентификации и шифрования. Выясним, какие параметры безопасности Wi-Fi сети лучше установить в настройках маршрутизатора.

Обратите внимание, что тип безопасности, или аутентификации, сетевая аутентификация, защита, метод проверки подлинности – это все одно и то же.

Тип аутентификации и шифрование – это основные настройки защиты беспроводной Wi-Fi сети. Думаю, для начала нужно разобраться, какие они бывают, какие есть версии, их возможности и т. д. После чего уже выясним, какой тип защиты и шифрования выбрать. Покажу на примере нескольких популярных роутеров.

Я настоятельно рекомендую настраивать пароль и защищать свою беспроводную сеть. Устанавливать максимальный уровень защиты. Если вы оставите сеть открытой, без защиты, то к ней смогут подключится все кто угодно. Это в первую очередь небезопасно. А так же лишняя нагрузка на ваш маршрутизатор, падение скорости соединения и всевозможные проблемы с подключением разных устройств.

Совет № 6. Настройте private доступ для сотрудников и public доступ для гостей

Таким образом вы разделите вашу сеть на две отдельные точки доступа. Хорошо защищенная и настроенная корпоративная точка доступа будет доступна только вашим сотрудникам для выполнения их рабочих задач, в то время как ваши клиенты и гости для получения беспроводного доступа в Интернет смогут воспользоваться публичной точкой доступа. Это устранит возможность случайного или намеренного доступа гостей к вашей системе, в том числе и к конфиденциальной информации, а также обезопасит ваш корпоративный трафик от прослушивания.

Хорошо защищенная и настроенная корпоративная точка доступа будет доступна только вашим сотрудникам для выполнения их рабочих задач, в то время как ваши клиенты и гости для получения беспроводного доступа в Интернет смогут воспользоваться публичной точкой доступа. Это устранит возможность случайного или намеренного доступа гостей к вашей системе, в том числе и к конфиденциальной информации, а также обезопасит ваш корпоративный трафик от прослушивания.

Защита Wi-Fi сети: WEP, WPA, WPA2

Есть три варианта защиты. Разумеется, не считая «Open» (Нет защиты) .

- WEP (Wired Equivalent Privacy) – устаревший и небезопасный метод проверки подлинности. Это первый и не очень удачный метод защиты. Злоумышленники без проблем получают доступ к беспроводным сетям, которые защищены с помощью WEP. Не нужно устанавливать этот режим в настройках своего роутера, хоть он там и присутствует (не всегда) .

- WPA (Wi-Fi Protected Access) – надежный и современный тип безопасности.

Максимальная совместимость со всеми устройствами и операционными системами.

Максимальная совместимость со всеми устройствами и операционными системами. - WPA2 – новая, доработанная и более надежная версия WPA. Есть поддержка шифрования AES CCMP. На данный момент, это лучший способ защиты Wi-Fi сети. Именно его я рекомендую использовать.

WPA/WPA2 может быть двух видов:

- WPA/WPA2 — Personal (PSK) – это обычный способ аутентификации. Когда нужно задать только пароль (ключ) и потом использовать его для подключения к Wi-Fi сети. Используется один пароль для всех устройств. Сам пароль хранится на устройствах. Где его при необходимости можно посмотреть, или сменить. Рекомендуется использовать именно этот вариант.

- WPA/WPA2 — Enterprise – более сложный метод, который используется в основном для защиты беспроводных сетей в офисах и разных заведениях. Позволяет обеспечить более высокий уровень защиты. Используется только в том случае, когда для авторизации устройств установлен RADIUS-сервер (который выдает пароли) .

Думаю, со способом аутентификации мы разобрались. Лучшие всего использовать WPA2 — Personal (PSK). Для лучшей совместимости, чтобы не было проблем с подключением старых устройств, можно установить смешанный режим WPA/WPA2. На многих маршрутизаторах этот способ установлен по умолчанию. Или помечен как «Рекомендуется».

Разновидности зашиты

Итак, начнем с того, что еще недавно самой безопасной технологией защиты соединения считалась структура WEP. Она использовала проверку целостности ключа при беспроводном подключении любого девайса и являлась стандартом IEEE 802. 11i.

Защита WiFi-сети WPA2-PSK работает, в принципе, почти так же, однако проверку ключа доступа осуществляет на уровне 802. 1X. Иными словами, система проверяет все возможные варианты.

Однако есть и более нова технология, получившая название WPA2 Enterprise. В отличие от WPA, она предусматривает не только затребование персонального ключа доступа, но и наличие предоставляющего доступ сервера Radius. При этом такой алгоритм проверки подлинности может работать одновременно в нескольких режимах (например, Enterprise и PSK, задействовав при этом шифрование уровня AES CCMP).

При этом такой алгоритм проверки подлинности может работать одновременно в нескольких режимах (например, Enterprise и PSK, задействовав при этом шифрование уровня AES CCMP).

Шифрование беспроводной сети

Есть два способа TKIP и AES .

Рекомендуется использовать AES. Если у вас в сети есть старые устройства, которые не поддерживают шифрование AES (а только TKIP) и будут проблемы с их подключением к беспроводной сети, то установите «Авто». Тип шифрования TKIP не поддерживается в режиме 802.11n.

- Повысит ли безопасность сети Wi-Fi включение WPA2-AES и WPA2-TKIP

В любом случае, если вы устанавливаете строго WPA2 — Personal (рекомендуется) , то будет доступно только шифрование по AES.

Какую защиту ставить на Wi-Fi роутере?

Используйте WPA2 — Personal с шифрованием AES . На сегодняшний день, это лучший и самый безопасный способ. Вот так настройки защиты беспроводной сети выглядит на маршрутизаторах ASUS:

Подробнее в статье: как установить пароль на Wi-Fi роутере Asus.

А вот так эти настройки безопасности выглядят на роутерах от TP-Link (со старой прошивкой) .

Более подробную инструкцию для TP-Link можете посмотреть здесь.

Инструкции для других маршрутизаторов:

Если вы не знаете где найти все эти настройки на своем маршрутизаторе, то напишите в комментариях, постараюсь подсказать. Только не забудьте указать модель.

- Защита и безопасность WiFi сети

Так как WPA2 — Personal (AES) старые устройства (Wi-Fi адаптеры, телефоны, планшеты и т. д.) могут не поддерживать, то в случае проблем с подключением устанавливайте смешанный режим (Авто).

Не редко замечаю, что после смены пароля, или других параметров защиты, устройства не хотят подключаться к сети. На компьютерах может быть ошибка «Параметры сети, сохраненные на этом компьютере, не соответствуют требованиям этой сети». Попробуйте удалить (забыть) сеть на устройстве и подключится заново. Как это сделать на Windows 7, я писал здесь. А в Windows 10 нужно забыть сеть.

Послесловие

Выводы, собственно, можете сделать сами, а вообще, само собой разумеется, что стоит использовать как минимум WPA

, а лучше

WPA2

.

В следующем материале по Wi-Fi

мы поговорим о том как влияют различные типы шифрования на производительность канала и роутера, а так же рассмотрим некоторые другие нюансы.

Как и всегда, если есть какие-то вопросы, дополнения и всё такое прочее, то добро пожаловать в комментарии к теме про Wifi шифрование

.

PS

: За существование этого материала спасибо автору Хабра под ником

ProgerXP

. По сути вся текстовка взята из его материала , чтобы не изобретать велосипед своими словами.

Нередко возникает вопрос: какой тип шифрования Wi-Fi выбрать для домашнего маршрутизатора. Казалось бы мелочь, но при некорректных параметрах, к сети , да и c передачей информации по Ethernet-кабелю могут возникнуть проблемы.

Поэтому здесь мы рассмотрим, какие типы шифрования данных поддерживают современные WiFi роутеры, и чем тип шифрования aes отличается от популярного wpa и wpa2.

Пароль (ключ) WPA PSK

Какой бы тип безопасности и метод шифрования вы не выбрали, необходимо установить пароль. Он же ключ WPA, Wireless Password, ключ безопасности сети Wi-Fi и т. д.

Длина пароля от 8 до 32 символов. Можно использовать буквы латинского алфавита и цифры. Так же специальные знаки: — @ $ # ! и т. д. Без пробелов! Пароль чувствительный к регистру! Это значит, что «z» и «Z» это разные символы.

Не советую ставить простые пароли. Лучше создать надежный пароль, который точно никто не сможет подобрать, даже если хорошо постарается.

Вряд ли получится запомнить такой сложный пароль. Хорошо бы его где-то записать. Не редко пароль от Wi-Fi просто забывают. Что делать в таких ситуациях, я писал в статье: как узнать свой пароль от Wi-Fi.

Так же не забудьте установить хороший пароль, который будет защищать веб-интерфейс вашего маршрутизатора. Как это сделать, я писал здесь: как на роутере поменять пароль с admin на другой.

Если вам нужно еще больше защиты, то можно использовать привязку по MAC-адресу. Правда, не вижу в этом необходимости. WPA2 — Personal в паре с AES и сложным паролем – вполне достаточно.

Правда, не вижу в этом необходимости. WPA2 — Personal в паре с AES и сложным паролем – вполне достаточно.

А как вы защищаете свою Wi-Fi сеть? Напишите в комментариях. Ну и вопросы задавайте

Лучшее шифрование WiFi для скорости и почему

WiFi на самом деле представляет собой набор различных технологий, работающих вместе для беспроводной передачи битов данных с одного устройства на другое. У вас есть довольно много вариантов, когда дело доходит до настройки различных частей, составляющих эти беспроводные соединения.

Один из этих вариантов — какой стандарт шифрования использовать, некоторые из них быстрее других. Итак, какой стандарт шифрования WiFi лучше всего подходит для скорости и почему он быстрее?

Содержание

Вот ваши варианты шифрования WiFi

На момент написания, когда речь идет о стандартах безопасности WiFi, существует только три варианта: WEP, WPA и WPA2.

WEP или Wireless Equivalent Privacy — это самый старый и наименее безопасный стандарт шифрования WiFi. Он использует TKIP (протокол целостности временного ключа) для шифрования. WEP — самый медленный стандарт, от него официально отказались в 2004 году. Хакеры хорошо понимают его слабые места в системе безопасности, и его легко взломать.

Он использует TKIP (протокол целостности временного ключа) для шифрования. WEP — самый медленный стандарт, от него официально отказались в 2004 году. Хакеры хорошо понимают его слабые места в системе безопасности, и его легко взломать.

WPA или WiFi Protected Access был временным обновлением безопасности до WEP, обеспечивающим лучшую безопасность. Он по-прежнему использует TKIP и сегодня также относительно легко взламывается. Существует более новый, гораздо более безопасный стандарт шифрования, известный как AES (Advanced Encryption Standard), который также можно использовать в паре с WPA. Это предпочтительнее, и на данный момент AES по-прежнему считается золотым стандартом.

WPA 2 — новейший доступный в настоящее время стандарт, использующий исключительно AES. Это, безусловно, самый безопасный стандарт, но уже начинают появляться трещины. Так что это не будет вечно. Однако сейчас мы настоятельно рекомендуем использовать WPA 2 в любой ситуации.

Если вам нужна более подробная информация о WEP, WPA, WP2, AES и TKIP, вы можете прочитать В чем разница между WPA2, WPA, WEP, AES и TKIP?

WPA 2 — самый быстрый вариант

Без сомнения, WPA 2 с использованием шифрования AES — самый быстрый вариант из всех доступных на данный момент. Единственным исключением являются старые маршрутизаторы, которые были разработаны для WPA, но позже получили возможности WPA 2. Они могут работать медленнее, используя этот стандарт, потому что встроенное оборудование не предназначено для него.

Единственным исключением являются старые маршрутизаторы, которые были разработаны для WPA, но позже получили возможности WPA 2. Они могут работать медленнее, используя этот стандарт, потому что встроенное оборудование не предназначено для него.

Если ваш маршрутизатор поставляется с заводским стандартом WPA 2, то это единственный вариант, который вам следует рассмотреть. Если в вашей сети нет устройства, которое не может получить доступ к сетям WPA 2. Даже в этом случае лучше обновить это устройство, чем рисковать безопасностью старых стандартов.

Wi-Fi не так уж безопасен

При этом даже WPA 2 начинает становиться помехой. Были обнаружены различные эксплойты, такие как KRACK. К счастью, эти эксплойты не подходят для массовых атак, но в некоторых случаях их можно использовать против конкретных локальных сетей.

Самая большая проблема с безопасностью WPA 2 связана с общедоступными точками доступа Wi-Fi. Поскольку пароль WiFi также является ключом шифрования, любой, кто имеет доступ к той же сети WiFi, может видеть сетевой трафик друг друга. Вот почему HTTPS и частная VPN (виртуальная частная сеть) необходимы всякий раз, когда вы используете общедоступный Wi-Fi.

Вот почему HTTPS и частная VPN (виртуальная частная сеть) необходимы всякий раз, когда вы используете общедоступный Wi-Fi.

WPA 3 скоро появится

В июле 2020 года WPA 3, новейший стандарт безопасности для WiFi, стал обязательным для всех новых устройств, чтобы они могли пройти сертификацию WiFi. WPA 3 использует лучшие индивидуальные методы шифрования. Закрывая дверь для основных уязвимостей, обнаруженных в WPA 2, он значительно повышает безопасность общедоступных точек доступа Wi-Fi.

На бумаге WPA 3 должен быть более безопасным и работать лучше, чем WPA 2. Однако, несмотря на его выпуск, пройдут годы, прежде чем сети WPA 3, в которых нет устройств WPA 2, станут нормой.

Переходный период будет долгим, тем более что люди покупают умные устройства, такие как телевизоры и IP-камеры, которые меняются не так часто, как смартфоны или ноутбуки. Поскольку для WPA 3 во многих случаях требуется более новое оборудование, эти устройства останутся на WPA 2 до тех пор, пока их не заменят.

Более новые маршрутизаторы могут быть готовы к обновлению WPA 3, поэтому уточните у производителя, возможно ли это для вашего маршрутизатора.

Сигнал и пропускная способность WiFi гораздо важнее для скорости

Хотя может показаться, что простое шифрование или его отсутствие ускорит работу WiFi, влияние шифрования AES на скорость WiFi не заслуживает внимания. Гораздо важнее использовать правильный диапазон WiFi и оптимизировать условия сети для повышения производительности.

Таким образом, вместо того, чтобы беспокоиться о том, что ваш стандарт шифрования WiFi может замедлять работу, вам лучше проверить следующие факторы:

- Достаточно ли мощности сигнала?

- Используете ли вы самый быстрый диапазон с хорошим уровнем сигнала?

- Есть ли источники помех или много других сетей WiFi?

Если вы хотите повысить производительность WiFi, ознакомьтесь с статьей Как усилить сигнал WiFi на Android для более быстрого Интернета. Эти советы сделают больше для вашей производительности Wi-Fi, чем изменение типов шифрования!

Эти советы сделают больше для вашей производительности Wi-Fi, чем изменение типов шифрования!

В заключение помните, что существует разница в скорости подключения WiFi к вашему устройству и скорости подключения к Интернету от вашего поставщика услуг. Если вы проводите тест скорости интернета, результат будет равен скорости вашего интернет-сервиса.

Если вы хотите проверить скорость локальной сети Wi-Fi, вам понадобится инструмент другого типа, например, LAN Speed Test. Если вам нужны дополнительные советы о том, как улучшить скорость передачи данных по локальной сети, перейдите к разделу Почему передача данных по моей сети такая медленная?

Если вам нужна реальная скорость — используйте Ethernet

Если для вас важнее всего производительность, подумайте о том, чтобы полностью отказаться от WiFi и вместо этого переключиться на проводное соединение Ethernet. Проводные соединения не подвержены факторам, влияющим на производительность WiFi, и могут дать вам все преимущества быстрого соединения. Предполагая, что ваша Ethernet-карта, кабель и маршрутизатор поддерживают заданную скорость.

Предполагая, что ваша Ethernet-карта, кабель и маршрутизатор поддерживают заданную скорость.

Настоятельно рассмотрите возможность использования VPN

Как мы уже говорили выше, WPA 2 — это самый быстрый и безопасный стандарт шифрования WiFi, к которому у всех есть доступ. По крайней мере, до тех пор, пока WPA 3 не получит более широкое распространение. Однако WPA 2 слишком небезопасен, чтобы использовать его сам по себе в общедоступных точках доступа, а в некоторых случаях не обеспечивает адекватной защиты даже в частных домашних сетях.

Так что это отличная идея — использовать хороший коммерческий VPN. На самом деле VPN может иметь небольшое негативное влияние на производительность вашего интернета, но дополнительные функции, преимущества и безопасность VPN стоят этого небольшого компромисса.

VPN означает, что даже если безопасность вашего WiFi взломана, ваши данные все равно будут защищены другим уровнем шифрования. У вас также есть преимущество конфиденциальности от вашего собственного интернет-провайдера, поскольку ваши данные шифруются даже при выходе из вашей сети и входе в Интернет. Если вы подумываете о VPN, взгляните на наше сравнение лучших виртуальных частных сетей.

Если вы подумываете о VPN, взгляните на наше сравнение лучших виртуальных частных сетей.

После всего этого вы можете больше не беспокоиться о том, какой тип шифрования WiFi лучше всего подходит для скорости. Установите его на WPA 2 и забудьте об этом, пока WPA 3 не станет доступным.

Сидни Батлер — социолог и фанатик технологий, который пытается понять, как сосуществуют люди и технологии. Он имеет двадцатилетний опыт работы внештатным специалистом по компьютерам и более десяти лет в качестве исследователя технологий и преподавателя. Сидни уже более пяти лет является профессиональным писателем по технологиям и освещает такие темы, как виртуальная реальность, игры, кибербезопасность и трансгуманизм. Прочитайте полную биографию Сиднея

Подпишитесь на YouTube!

Вам понравился этот совет? Если это так, загляните на наш канал YouTube на нашем родственном сайте Online Tech Tips. Мы охватываем Windows, Mac, программное обеспечение и приложения, а также предлагаем множество советов по устранению неполадок и обучающих видеороликов.

Подписывайся

Что лучше TKIP или AES? – Android Trucos

Содержание

Что лучше TKIP или AES?

AES — это совершенно отдельный алгоритм шифрования. Это намного лучше любой защиты, предлагаемой TKIP. Алгоритм представляет собой 128-битный, 192-битный или 256-битный блочный шифр, в котором отсутствуют те же уязвимости, что и в TKIP.

Безопасен ли WPA-PSK TKIP?

WEP 128 (рискованный): это просто WEP с большим размером ключа шифрования. Тем не менее никогда не следует использовать. WPA-PSK (TKIP): это стандартное шифрование WPA или WPA1. Он был заменен, и больше не является безопасным вариантом

Является ли WPA-PSK тем же самым, что и TKIP?

WPA-PSK (TKIP): Используется исходная версия протокола WPA (по существу, WPA1). Он был заменен WPA2 и не является безопасным. WPA-PSK (AES): использует исходный протокол WPA, но заменяет TKIP более современным шифрованием AES.

WPA-PSK (AES): использует исходный протокол WPA, но заменяет TKIP более современным шифрованием AES.

Что означает TKIP в Wi-Fi?

Протокол целостности временного ключа

Что более безопасно TKIP или AES?

TKIP на самом деле очень похож на шифрование WEP. TKIP больше не считается безопасным и устарел. Другими словами, вы не должны его использовать. AES — более безопасный протокол шифрования, представленный в WPA2

В чем разница между AES и TKIP?

TKIP (сокращение от Temporal Key Integrity Protocol) — это метод шифрования. TKIP предоставляет ключ для каждого пакета, сочетающий в себе целостность сообщения и механизм смены ключей. AES (сокращение от Advanced Encryption Standard) — это утвержденный Wi-Fixae надежный стандарт шифрования.

Почему WPA2 AES лучше?

WPA2-PSK (AES) (рекомендуется): вот тот, который нам нужен. На данный момент это самый безопасный из всех. Он использует WPA2, новейший стандарт шифрования Wi-Fi и новейший протокол шифрования AES. Вы должны использовать эту опцию.

Вы должны использовать эту опцию.

Что лучше WPA2 AES или WPA2 WPA?

WPA2 имеет более надежную защиту и проще в настройке, чем предыдущие варианты. Основное отличие WPA2 заключается в том, что он использует расширенный стандарт шифрования (AES) вместо TKIP. AES может защитить сверхсекретную правительственную информацию, поэтому это хороший вариант для обеспечения безопасности личного устройства или корпоративного Wi-Fi.

Безопасен ли WPA TKIP?

TKIP имеет много общего с шифрованием WEP, и больше не считается безопасным. Так что это тоже больше не следует серьезно учитывать при защите вашей сети. AES теперь является золотым стандартом в шифровании. Это расшифровывается как Advanced Encryption Standard и используется не только для беспроводных сетей.

Является ли WPA WPA2 TKIP небезопасным?

В сообщении, которое появляется под именем сети Wi-Fi на вашем iPhone, говорится, что WPA/WPA2 TKIP не считается безопасным, и вам необходимо перенастроить маршрутизатор.

Безопасен ли WPA-PSK?

WPA2-PSK безопасен, но использует общий пароль для всех пользователей, подключенных к сети, что приводит к отслеживанию сети злоумышленником. WPA2-PSK также используется в аэропортах, общедоступных точках доступа или университетах, поскольку его легко внедрить и требуется только один пароль.

Что такое WPA-PSK TKIP?

WPA-PSK позволяет беспроводному устройству Brother связываться с точками доступа с использованием метода шифрования TKIP или AES. WPA2-PSK позволяет беспроводному устройству Brother связываться с точками доступа, используя метод шифрования AES. TKIP (сокращение от Temporal Key Integrity Protocol) — это метод шифрования.

Является ли PSK таким же, как TKIP?

WPA-PSK (TKIP): Используется исходная версия протокола WPA (по существу, WPA1). Он был заменен WPA2 и не является безопасным. WPA-PSK (AES): использует исходный протокол WPA, но заменяет TKIP более современным шифрованием AES./i.s3.glbimg.com/v1/AUTH_08fbf48bc0524877943fe86e43087e7a/internal_photos/bs/2017/Q/M/nNojN0QjCUyYFcPPuBAg/wpa2-aes-wpa2-tkip-ou-ambos-1.png)

Является ли PSK таким же, как AES?

WPA-PSK (TKIP): это стандартное шифрование WPA или WPA1. Он был заменен и больше не является безопасным вариантом. WPA-PSK (AES): выбирается более старый беспроводной протокол WPA с более современным шифрованием AES 9.0098

Чем был заменен TKIP?

CCMP

Как узнать, является ли мой Wi-Fi AES или TKIP?

Чтобы проверить тип шифрования:

19 октября 2017 г.

Должен ли я использовать TKIP и AES?

AES — это совершенно отдельный алгоритм шифрования. Это намного лучше любой защиты, предлагаемой TKIP. Алгоритм представляет собой 128-битный, 192-битный или 256-битный блочный шифр, в котором отсутствуют те же уязвимости, что и в TKIP.

Почему мой Wi-Fi TKIP?

TKIP на самом деле очень похож на шифрование WEP. TKIP больше не считается безопасным и устарел. Другими словами, вы не должны его использовать. AES — это более безопасный протокол шифрования, представленный в WPA2.

В чем преимущество использования TKIP?

TKIP расшифровывается как Transient Key Integrity Protocol. Он был представлен вместе с WPA в качестве временной меры для замены очень небезопасного стандарта шифрования WEP. WEP был первым протоколом шифрования, используемым для защиты беспроводных сетей, и теперь его легко скомпрометировать, и его нельзя использовать.

Безопасен ли AES TKIP?

TKIP имеет много общего с шифрованием WEP и больше не считается безопасным. Так что это тоже больше не следует серьезно учитывать при защите вашей сети. AES теперь является золотым стандартом в шифровании. Это расшифровывается как Advanced Encryption Standard и используется не только для беспроводных сетей.

В чем разница между TKIP и AES?

TKIP (сокращение от Temporal Key Integrity Protocol) — это метод шифрования. TKIP предоставляет ключ для каждого пакета, сочетающий в себе целостность сообщения и механизм смены ключей. AES (сокращение от Advanced Encryption Standard) — это утвержденный Wi-Fixae надежный стандарт шифрования.

Какое шифрование Wi-Fi самое надежное?

WPA2

WPA2 TKIP или AES?

WPA2 и другие сертификаты Wi-Fi используют протоколы шифрования для защиты данных Wi-Fi. WPA2-Personal поддерживает несколько типов шифрования. WPA и WPA2 обратно совместимы с WEP, который поддерживает только TKIP. Juniper называет такие протоколы шифрования, как AES и TKIP, шифровальными шифрами.

Что такое TKIP и AES?

AES — это совершенно отдельный алгоритм шифрования. Это намного лучше любой защиты, предлагаемой TKIP. Алгоритм представляет собой 128-битный, 192-битный или 256-битный блочный шифр, в котором отсутствуют те же уязвимости, что и в TKIP.

Является ли WPA2 AES лучшим?

WPA2 с AES Это лучший выбор (и по умолчанию) для новых маршрутизаторов, поддерживающих AES. Иногда вы будете видеть только WPA2-PSK, что обычно означает, что ваше устройство поддерживает PSK по умолчанию.

В чем разница между Tkip и Aes?

Короткая версия заключается в том, что TKIP — это более старый стандарт шифрования, используемый стандартом WPA. AES — это более новое решение для шифрования Wi-Fi, используемое новым и безопасным стандартом WPA2 .

Какое шифрование Wi-Fi лучше?

WPA2

Лучший текущий стандарт шифрования для сетей Wi-Fi — WPA2 . Чтобы убедиться, что вы его используете, войдите на страницу управления беспроводным маршрутизатором и в настройках WiFi убедитесь, что вы используете WPA2 (он может быть помечен как WPA2-PSK или WPA2-Personal на вашем WiFi-маршрутизаторе).

Чтобы убедиться, что вы его используете, войдите на страницу управления беспроводным маршрутизатором и в настройках WiFi убедитесь, что вы используете WPA2 (он может быть помечен как WPA2-PSK или WPA2-Personal на вашем WiFi-маршрутизаторе).

Как перейти с TKIP на AES?