Пароль WiFi с WPA2-AES или WPA2-TKIP: что лучше?

Интернет

0 374 3 минут на чтение

Важно иметь правильный, безопасный и сложный пароль Wi-Fi. Таким образом мы можем предотвратить возможных злоумышленников, которые ищут способ проникнуть в наши учетные записи. Но имеет значение не только выбранный вами ключ, но и то, что существует так называемое шифрование. В нашем распоряжении есть несколько вариантов. Современные роутеры позволяют выбирать из нескольких типов, и не все из них будут безопасными. В этой статье мы сосредоточимся на паролях, использующих WPA2-AES и WPA2-TKIP .

Защита наших сетей, что-то фундаментальное

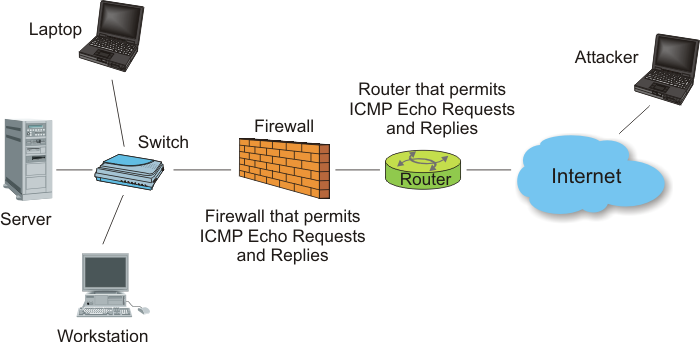

Прежде всего, мы хотим напомнить вам о важности надлежащей защиты наших беспроводная сеть . Есть много типов атак, которые злоумышленники могут использовать для взлома нашей системы безопасности. Вот почему мы должны использовать инструменты и методы, которые могут адекватно защитить нас.

Злоумышленники в наших сетях могут поставить под угрозу конфиденциальность и безопасность . Вы можете иметь доступ к другим подключенным компьютерам, а также собирать личную информацию.

Но вдобавок ко всему, как можно догадаться, это также вызовет проблемы с производительностью. Это факт, что чем больше компьютеров подключено и использует сеть, тем больше может возникнуть проблем с точки зрения скорости, качества и стабильности. Если у нас есть злоумышленники в нашем Wi-Fi, это Можно предположить, что скорость значительно упадет.

Короче говоря, защита наших беспроводных сетей будет чем-то фундаментальным, и мы всегда должны помнить об этом. Конечно, мы должны правильно выбрать ключ, который мы собираемся использовать, а также тип шифрования в пределах имеющихся в нашем распоряжении возможностей.

WPA2-AES против паролей WPA2-TKIP

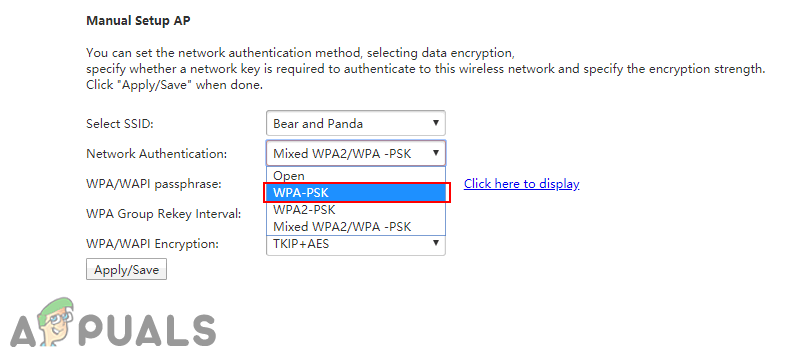

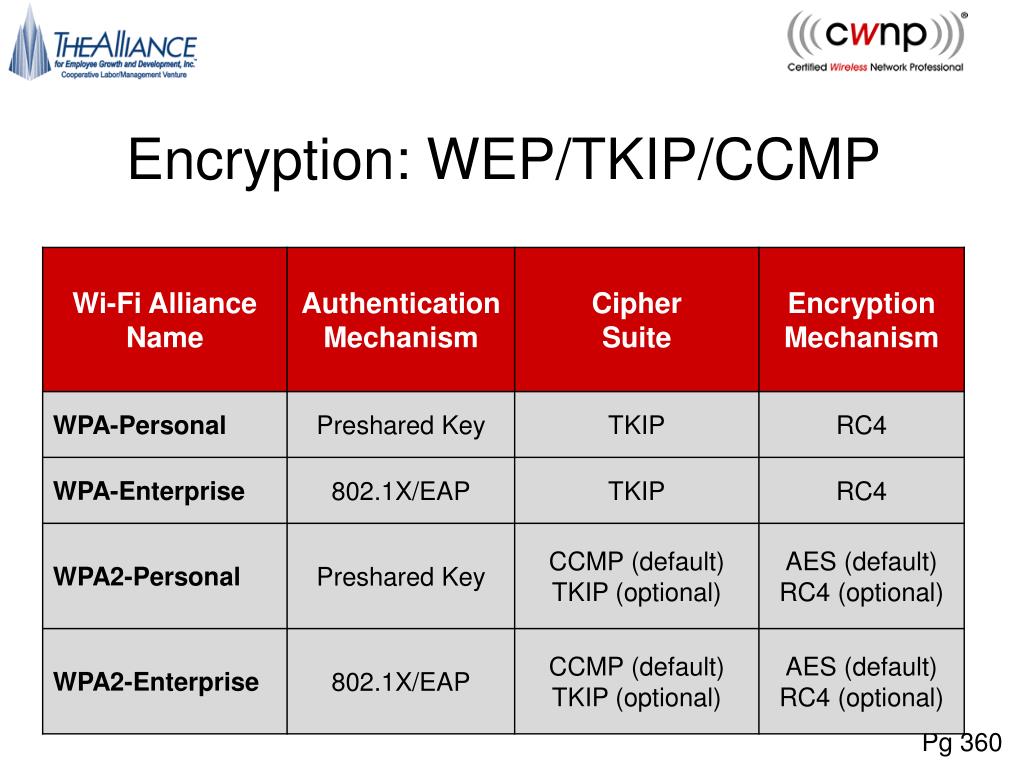

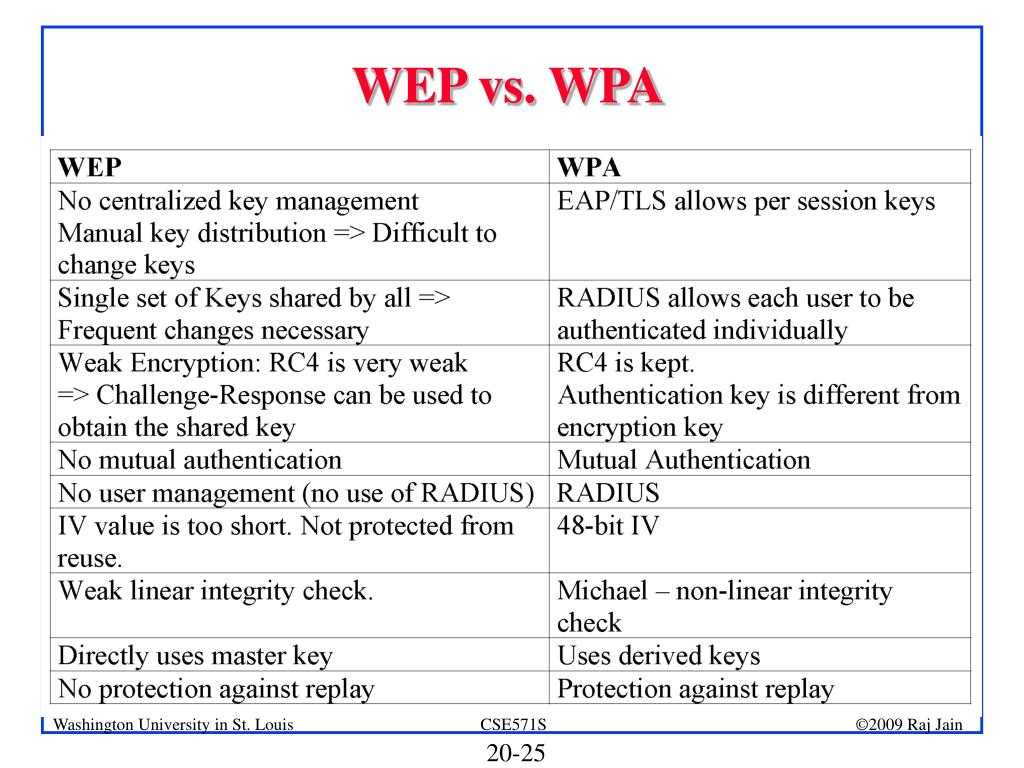

Среди вариантов, которые мы видим при использовании шифрования Wi-Fi, наиболее часто используются, пожалуй, -be WPA2-AES и WPA2-TKIP . Надо сказать, что на сегодняшний день они являются наиболее безопасными, поскольку другие, такие как WEP и WPA (оба в их разных вариантах), устарели, и существуют различные инструменты, позволяющие их использовать. Поэтому пока не рекомендуется использовать их.

Надо сказать, что на сегодняшний день они являются наиболее безопасными, поскольку другие, такие как WEP и WPA (оба в их разных вариантах), устарели, и существуют различные инструменты, позволяющие их использовать. Поэтому пока не рекомендуется использовать их.

Итак, среди двух типов, которые мы можем считать безопасными, они также не одинаково безопасны. И мы можем сказать, что в идеале было бы использовать WPA2-AES . Это самый надежный вид шифрования. Он использует новейший стандарт шифрования Wi-Fi и новейшее шифрование AES.

Le Шифрование TKIP выгружается из WiFi Alliance. Это означает, что новые маршрутизаторы не должны использовать его, поскольку сегодня он не считается полностью безопасным. Поэтому, насколько это возможно, мы должны избегать этого.

WPA2-ТКИП использует современный стандарт WPA2, но использует более старое шифрование TKIP. Поэтому его использование сегодня не рекомендуется, если мы хотим максимизировать безопасность наших сетей.

Тогда мы можем сказать, что если мы сравним пароли Wi-Fi WPA2-AES и WPA2-TKIP, самым безопасным будет использование первого варианта. Это тот, который предложит нам большую гарантию и будет иметь меньше проблем с безопасностью, которые могут поставить под угрозу наши сети.

Имейте в виду, что есть различия в скорости. Если мы используем WPA2-AES, мы получим лучшие результаты, в то время как WPA2-TKIP влияет на отправку пакетов и получение данных. Это еще один фактор, который мы должны учитывать, помимо безопасности, которая, по логике, является главным фактором.

Проблемы совместимости

Однако следует учитывать, что в определенных случаях это будет не может использовать WPA2-AES . Причина в том, что некоторые старые устройства не смогут подключиться к сетям, использующим это более современное шифрование, и им придется использовать WPA2-TKIP.

Это один из недостатков, который можно встретить в определенных ситуациях. Некоторые пользователи вынуждены использовать более старое шифрование, такое как WPA2-TKIP, для подключения других компьютеров.

Подобные предметы

Тип безопасности и шифрования беспроводной сети. Какой выбрать?

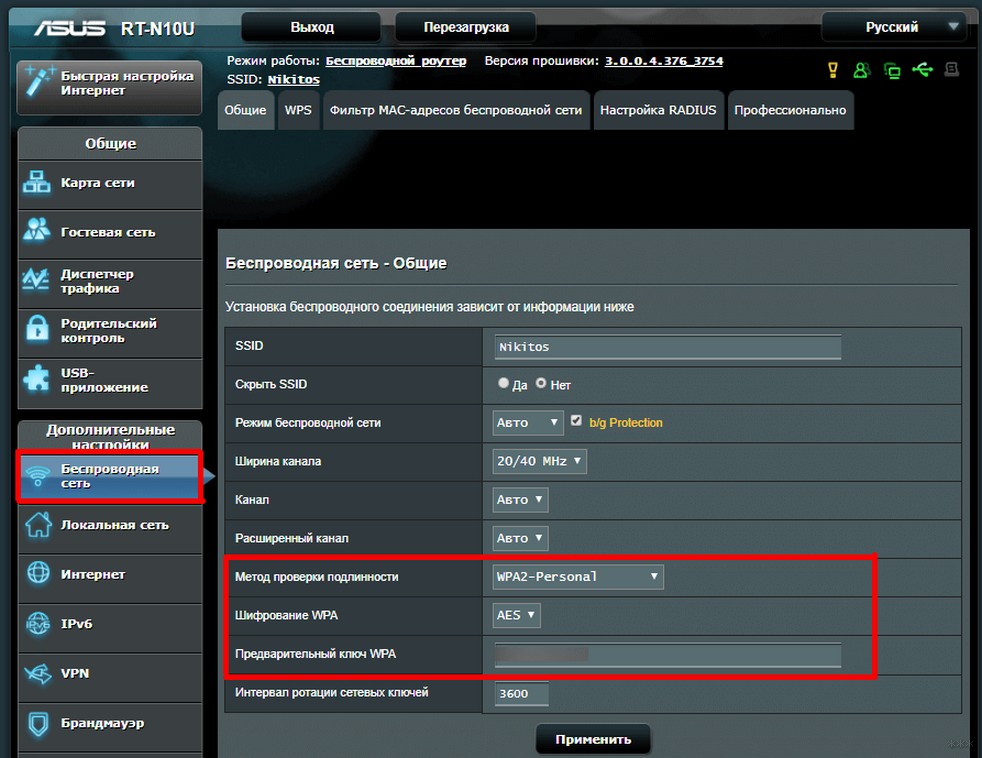

Чтобы защитить свою Wi-Fi сеть и установить пароль, необходимо обязательно выбрать тип безопасности беспроводной сети и метод шифрования. И на данном этапе у многих возникает вопрос: а какой выбрать? WEP, WPA, или WPA2? Personal или Enterprise? AES, или TKIP? Какие настройки безопасности лучше всего защитят Wi-Fi сеть? На все эти вопросы я постараюсь ответить в рамках этой статьи. Рассмотрим все возможные методы аутентификации и шифрования. Выясним, какие параметры безопасности Wi-Fi сети лучше установить в настройках маршрутизатора.

Обратите внимание, что тип безопасности, или аутентификации, сетевая аутентификация, защита, метод проверки подлинности – это все одно и то же.

Тип аутентификации и шифрование – это основные настройки защиты беспроводной Wi-Fi сети. Думаю, для начала нужно разобраться, какие они бывают, какие есть версии, их возможности и т. д. После чего уже выясним, какой тип защиты и шифрования выбрать. Покажу на примере нескольких популярных роутеров.

д. После чего уже выясним, какой тип защиты и шифрования выбрать. Покажу на примере нескольких популярных роутеров.

Я настоятельно рекомендую настраивать пароль и защищать свою беспроводную сеть. Устанавливать максимальный уровень защиты. Если вы оставите сеть открытой, без защиты, то к ней смогут подключится все кто угодно. Это в первую очередь небезопасно. А так же лишняя нагрузка на ваш маршрутизатор, падение скорости соединения и всевозможные проблемы с подключением разных устройств.

Защита Wi-Fi сети: WEP, WPA, WPA2

Есть три варианта защиты. Разумеется, не считая «Open» (Нет защиты).

- WEP (Wired Equivalent Privacy) – устаревший и небезопасный метод проверки подлинности. Это первый и не очень удачный метод защиты. Злоумышленники без проблем получают доступ к беспроводным сетям, которые защищены с помощью WEP. Не нужно устанавливать этот режим в настройках своего роутера, хоть он там и присутствует (не всегда).

- WPA (Wi-Fi Protected Access) – надежный и современный тип безопасности.

Максимальная совместимость со всеми устройствами и операционными системами.

Максимальная совместимость со всеми устройствами и операционными системами. - WPA2 – новая, доработанная и более надежная версия WPA. Есть поддержка шифрования AES CCMP. На данный момент, это лучший способ защиты Wi-Fi сети. Именно его я рекомендую использовать.

WPA/WPA2 может быть двух видов:

- WPA/WPA2 — Personal (PSK) – это обычный способ аутентификации. Когда нужно задать только пароль (ключ) и потом использовать его для подключения к Wi-Fi сети. Используется один пароль для всех устройств. Сам пароль хранится на устройствах. Где его при необходимости можно посмотреть, или сменить. Рекомендуется использовать именно этот вариант.

- WPA/WPA2 — Enterprise – более сложный метод, который используется в основном для защиты беспроводных сетей в офисах и разных заведениях. Позволяет обеспечить более высокий уровень защиты. Используется только в том случае, когда для авторизации устройств установлен RADIUS-сервер (который выдает пароли).

Думаю, со способом аутентификации мы разобрались. Лучшие всего использовать WPA2 — Personal (PSK). Для лучшей совместимости, чтобы не было проблем с подключением старых устройств, можно установить смешанный режим WPA/WPA2. На многих маршрутизаторах этот способ установлен по умолчанию. Или помечен как «Рекомендуется».

Первичная настройка безопасности сети WiFi роутера

Прежде всего для организации защиты wifi сети позаботьтесь об обязательном шифровании подключения на роутере. Я рекомендую использовать ключ безопасности wifi стандарта WPA2/PSK или более нового WPA3/PSK. Он требует достаточно сложного семизначного пароля, который весьма сложно подобрать.

Александр ВайФайкин

специалист по беспроводным сетям

Я серьезно задумался над этой проблемой давно, когда при очередном обзоре входящих в домашнюю сетку устройств обнаружил не одно, не два, а штук 10 компьютеров, ноутбуков и смартфонов! Тогда безопасность локальной wifi сети меня всерьез заинтересовала, и я стал искать дополнительные более надежные способы защитить свой роутер.

Для того, чтобы максимально обезопасить свою сеть, не требуется какая-то специфическая программа защиты. Все обеспечивается в настройках wifi роутера и компьютера. Демонстрация способов будет проводиться на примере модели ASUS WL-520GU.

Шифрование беспроводной сети

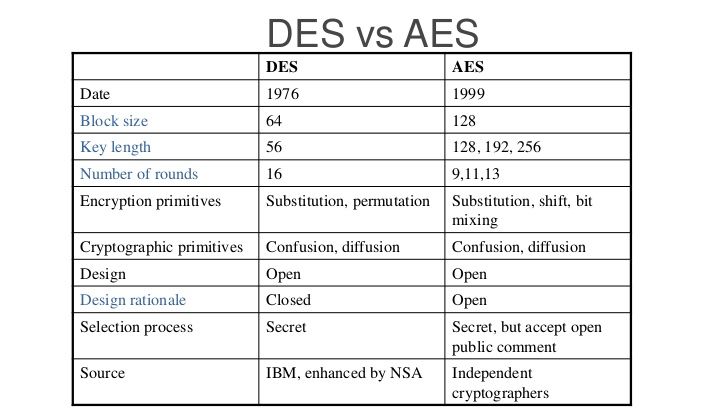

Есть два способа TKIP и AES.

Рекомендуется использовать AES. Если у вас в сети есть старые устройства, которые не поддерживают шифрование AES (а только TKIP) и будут проблемы с их подключением к беспроводной сети, то установите «Авто». Тип шифрования TKIP не поддерживается в режиме 802.11n.

В любом случае, если вы устанавливаете строго WPA2 — Personal (рекомендуется), то будет доступно только шифрование по AES.

Практические способы обеспечить безопасность wifi сетеи через роутер

Перечислим все основные способы обеспечить полную защиту WiFi соединения через роутер, речь о которых пойдет ниже.

- Трансляция имени беспроводной сети

- Фильтрация по MAC или IP адресу

- Расписание работы WiFi роутера

- Запрет на автоматическое подключение к сети WiFi

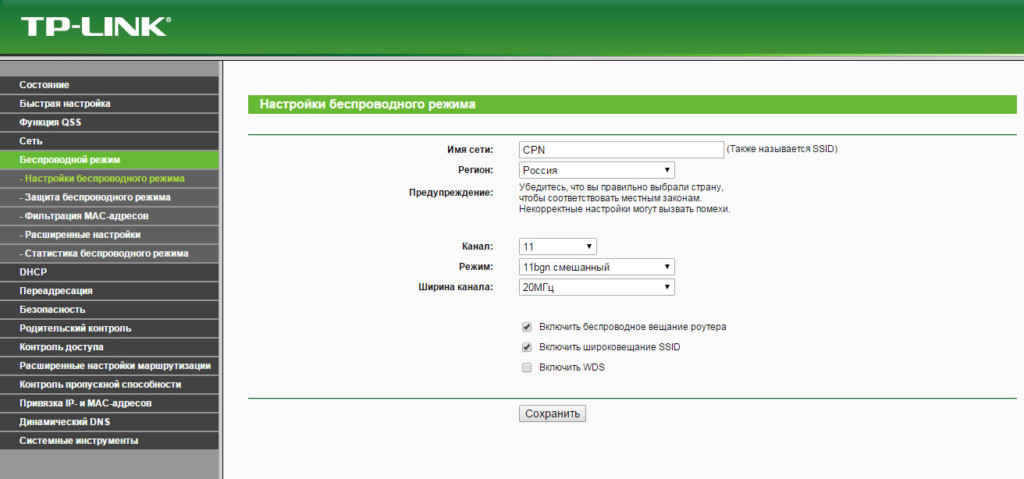

Отключаем на роутере трансляцию SSID — имени сетевого подключения

SSID — это, говоря по-русски, название нашей сети. То есть то имя, которое вы ей присвоили в настройках и которое отображается при сканировании доступных для подключения роутеров. Для минимальной базовой защиты вашего WiFi необходимо сменить имя сети, или его SSID другими словами. Но этого недостаточно.

То есть то имя, которое вы ей присвоили в настройках и которое отображается при сканировании доступных для подключения роутеров. Для минимальной базовой защиты вашего WiFi необходимо сменить имя сети, или его SSID другими словами. Но этого недостаточно.

Если название SSID видно всем, значит любой может попробовать к ней подключиться. Для того, чтобы о ней знали только Вы и ваши друзья, надо ее скрыть, то есть чтобы ее в этом списке не было. Для этого ставим галочку на «Скрыть SSID». После этого она исчезнет из результатов поиска. А присоединиться к ней вы сможете следующим способом:

- Кликаем на иконку графика подключения в правом нижнем углу панели Windows

- Выбираем из списка «Другие сети»

- Нажимаем на кнопку «Подключение», после чего вводим ее название, придуманное и сохраненное Вами (надеюсь, вы его запомнили?) и вводим к ней ключ безопасности.

Все, после этого вы должны войти в свой безопасный wifi, хотя его и не было видно.

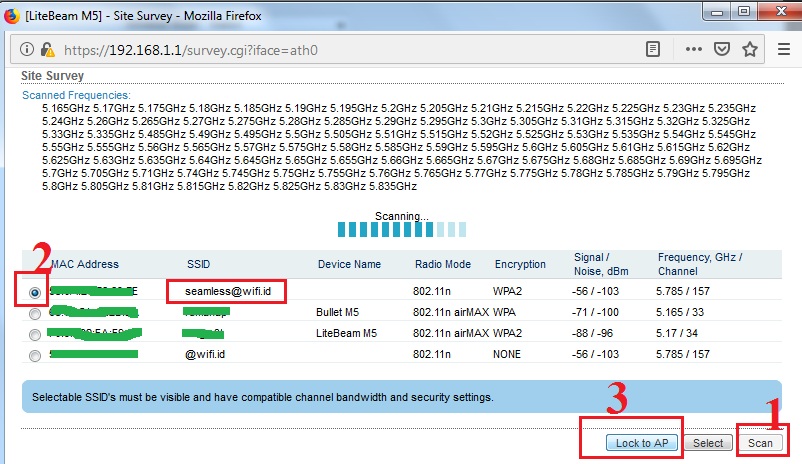

Фильтрация устройств через роутер по MAC адресу

Это еще более надежный способ защитить wifi от непрошенных гостей через WiFi роутер. Дело в том, что каждое устройство имеет свой персональный идентификатор, который называется MAC адрес. Вы можете разрешить доступ только своим компьютерам, прописав их ID в настройках домашнего роутера.

Дело в том, что каждое устройство имеет свой персональный идентификатор, который называется MAC адрес. Вы можете разрешить доступ только своим компьютерам, прописав их ID в настройках домашнего роутера.

Но для начала надо эти MAC узнать. Для этого в Windows 7 надо зайти по цепочке: «Пуск > Панель управления > Сеть и интернет > Центр управления > Изменение параметров адаптера» и дважды кликнуть по своему wifi соединению. Далее жмем на кнопку «Сведения» и смотрим на пункт «Физический адрес» — это оно и есть!

Записываем его без знаком дефиса — только цифры и буквы. После чего заходим в администраторский раздел маршрутизатора во вкладку «Фильтр MAC-адресов беспроводной сети». Выбираем из выпадающего списка пункт «Принимать» и добавляем MAC адреса компьютеров, которые имеются в вашей локалке — повторюсь, без знаков дефиса.

Ваше мнение — WiFi вреден?

Да

22.94%

Нет

77.06%

Проголосовало: 33187

После этого сохраняем настройки и радуемся, что чужое устройство не зайдет!

Фильтрация устройств по IP адресу

Это еще более усовершенствованный способ. Здесь компьютеры будут отсеиваться не только по MAC, но и по их IP, назначенным для каждого вручную. Современные технологии позволяют подменить MAC, то есть узнав номер вашего гаджета, можно его сымитировать и войти, как будто это подключились вы сами. IP при этом по умолчанию раздается всем подключенным устройствам автоматически в рамках какого-то диапазона — это происходит за счет работы маршрутизатора в режиме так называемого DCHP сервера. Но мы можем его отключить и задать IP адреса для каждого вручную.

Здесь компьютеры будут отсеиваться не только по MAC, но и по их IP, назначенным для каждого вручную. Современные технологии позволяют подменить MAC, то есть узнав номер вашего гаджета, можно его сымитировать и войти, как будто это подключились вы сами. IP при этом по умолчанию раздается всем подключенным устройствам автоматически в рамках какого-то диапазона — это происходит за счет работы маршрутизатора в режиме так называемого DCHP сервера. Но мы можем его отключить и задать IP адреса для каждого вручную.

Давайте посмотрим, как это делается на практике. Для начала надо отключить DCHP сервер, который раздает адреса автоматически. Переходим в раздел «ЛВС» и открываем вкладку «DCHP-сервер». Здесь отключаем его («No» в первом пункте).

Далее прокручиваем вниз страницы и задаем для каждого устройства по его MAC собственный IP. Я задал для компа адрес 192.168.1.3.

После этого необходимо настроить каждый компьютер или иное устройство. Если вы используете Windows 7, то заходим в «Панель управления > Сеть и интернет > Центр управления сетями > Изменение параметров адаптера > Беспроводное соединения (или как оно там еще у вас называется)». Щелкаем по нему два раза , заходим в «Свойства > Протокол интернета версии 4 (TCP/IP)». Здесь у нас все параметры получались автоматом. Ставим галочку на «Использовать следующий IP» и задаем:

Щелкаем по нему два раза , заходим в «Свойства > Протокол интернета версии 4 (TCP/IP)». Здесь у нас все параметры получались автоматом. Ставим галочку на «Использовать следующий IP» и задаем:

- IP — тот, который вы назначили при настройке роутера, то есть у меня это 192.168.1.3

- Маска — 255.255.255.0

- Шлюз — ip роутера, то есть по умолчанию на асусе это 192.168.1.1

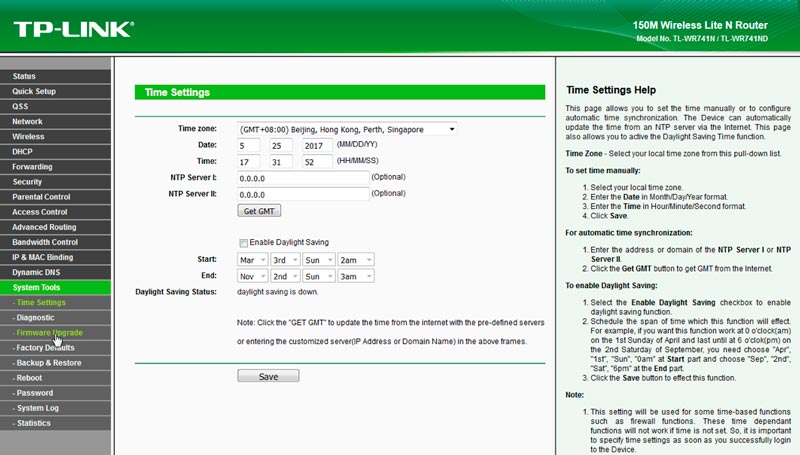

Ограничение времени работы wifi маршрутизатора

Данный способ подходит тем, кто работает за компьютером в одно и то же определенное время. Суть заключается в том, что роутер будет раздавать интернет по WiFi только в определенные часы. Например, вы приходите с работы в 6 вечера и до 10 сидите в сети. Тогда выставляем работу устройства только с 18 до 22 часов. Также есть возможность задать определенные дни включения. Например, если в выходные вы уезжаете на дачу, можно в субботу и воскресенье wifi вообще не транслировать.

Устанавливается данный режим в разделе «Беспроводная сеть», вкладка «Профессионально». Выставляем дни недели для работы и часы.

Выставляем дни недели для работы и часы.

Запрет автоматического подключения к локальной сети по WiFi

Эта настройка производится на самом компьютере и скорее всего это даже не защита wifi, а к ограждение компа от подключения к чужой сети, через которую можно поймать вирус. Кликаем по своему беспроводному подключению в «Сетевых подключениях» (см. пункт 3) и выбираем здесь «Свойства беспроводной сети».

Для максимальной защиты соединения с wifi сетью рекомендуется убрать здесь все галочки, чтобы вводить пароль каждый раз при подключении. Для ленивых можно оставить на первом пункте — автоматическом подключении к текущей сети, но нельзя активировать две других, которые разрешать компьютеру самостоятельно присоединяться к любой другой, доступной для подключения.

Как видите, защиту WiFi сети обеспечивает не только шифрование WPA2. Если будете cледовать этим несложным советам, безопасность вашей беспроводной локальной сети будет гарантирована! Совсем скоро Вы также узнаете, как защитить всю локальную сеть сразу, и для того, чтобы не пропустить эту статью, рекомендую подписаться на обновления блога. Если есть вопросы — форма комментариев к вашим услугам

Если есть вопросы — форма комментариев к вашим услугам

Гостевой доступ — средство защиты домашней сети

Если вы защитите роутер надежным паролем при использовании шифрования WPA2, вам уже не будет угрожать никакая опасность. Но только до тех пор, пока вы не передадите свой пароль другим пользователям. Друзья и знакомые, которые со своими смартфонами, планшетами или ноутбуками захотят выйти в Интернет через ваше подключение, являются фактором риска. Например, нельзя исключать вероятность того, что их устройства заражены вредоносными программами. Однако из-за этого вам не придется отказывать друзьям, так как в топовых моделях маршрутизаторов, например Belkin N или Netgear WNDR3700, специально для таких случаев предусмотрен гостевой доступ. Преимущество данного режима в том, что роутер создает отдельную сеть с собственным паролем, а домашняя не используется.

WPA 2

Наилучшую защиту обеспечивает технология WPA2, которая применяется производителями компьютерной техники еще с 2004 года. Большинство устройств поддерживают этот тип шифрования. Но, как и другие технологии, WPA2 тоже имеет свое слабое место: с помощью атаки по словарю или метода bruteforce («грубая сила») хакеры могут взламывать пароли — правда, лишь в случае их ненадежности. Словари просто перебирают заложенные в их базах данных ключи — как правило, все возможные комбинации чисел и имен. Пароли наподобие «1234» или «Ivanov» угадываются настолько быстро, что компьютер взломщика даже не успевает нагреться.

Большинство устройств поддерживают этот тип шифрования. Но, как и другие технологии, WPA2 тоже имеет свое слабое место: с помощью атаки по словарю или метода bruteforce («грубая сила») хакеры могут взламывать пароли — правда, лишь в случае их ненадежности. Словари просто перебирают заложенные в их базах данных ключи — как правило, все возможные комбинации чисел и имен. Пароли наподобие «1234» или «Ivanov» угадываются настолько быстро, что компьютер взломщика даже не успевает нагреться.

Метод bruteforce предполагает не использование готовой базы данных, а, напротив, подбор пароля путем перечисления всех возможных комбинаций символов. Таким способом взломщик может вычислить любой ключ — вопрос только в том, сколько времени ему на это потребуется. NASA в своих инструкциях по безопасности рекомендует пароль минимум из восьми символов, а лучше — из шестнадцати. Прежде всего важно, чтобы он состоял из строчных и прописных букв, цифр и специальных символов. Чтобы взломать такой пароль, хакеру потребуются десятилетия.

Пока еще ваша сеть защищена не до конца, так как все пользователи внутри нее имеют доступ к вашему маршрутизатору и могут производить изменения в его настройках. Некоторые устройства предоставляют дополнительные функции защиты, которыми также следует воспользоваться.

Прежде всего отключите возможность манипулирования роутером через Wi-Fi. К сожалению, эта функция доступна лишь в некоторых устройствах — например, маршрутизаторах Linksys. Все современные модели роутеров также обладают возможностью установки пароля к интерфейсу управления, что позволяет ограничить доступ к настройкам.

Как и любая программа, прошивка роутера несовершенна — небольшие недоработки или критические дыры в системе безопасности не исключены. Обычно информация об этом мгновенно распространяется по Сети. Регулярно проверяйте наличие новых прошивок для вашего роутера (у некоторых моделей есть даже функция автоматического обновления). Еще один плюс перепрошивок в том, что они могут добавить в устройство новые функции.

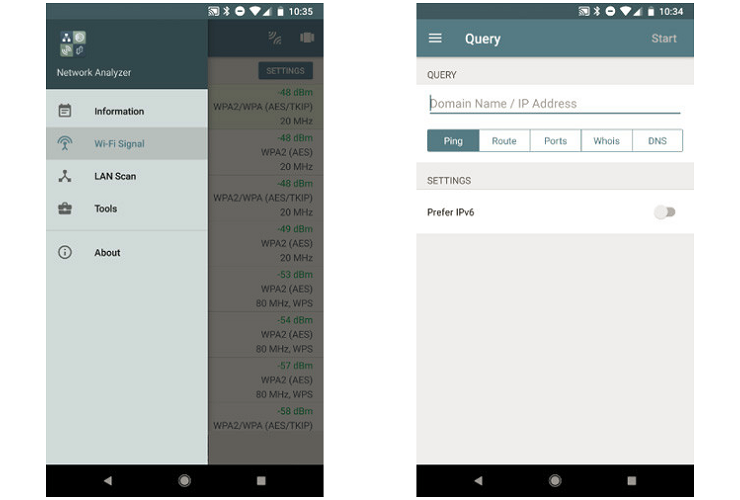

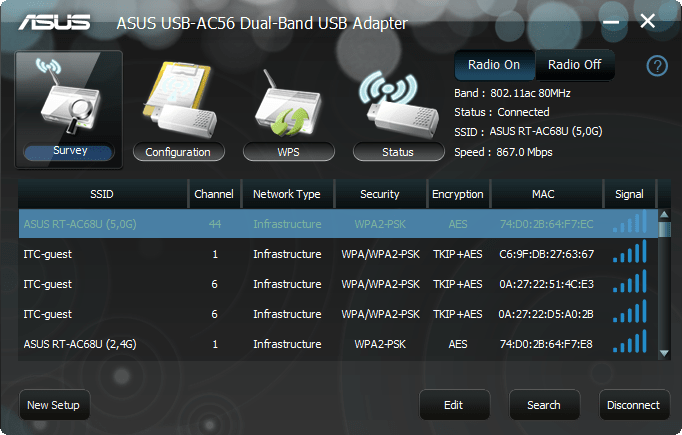

Периодический анализ сетевого трафика помогает распознать присутствие незваных гостей. В интерфейсе управления роутером можно найти информацию о том, какие устройства и когда подключались к вашей сети. Сложнее выяснить, какой объем данных загрузил тот или иной пользователь.

Дополнительные способы

Узнать пароль можно и другими способами. Обладателям мобильных устройств (телефонов) на Андроид достаточно подключить с Google Play Market приложение WiFi Pass. Процедура аналогична Root Explorer. Или воспользоваться перебором комбинаций с помощью программы WIBR.

Для Виндовс можно взять программу-брутфорс, основанную на принципе перебора паролей. В частности, к таковым относятся Aircrackng.

Обратите внимание! Данные программы относятся к типу мошеннических, поэтому, прежде чем их подключать, следует обратиться к УК РФ.

Перейдите в диапазон 5 ГГц

Базовый диапазон работы сетей Wi-Fi — это 2,4 ГГц. Он обеспечивает уверенный приём большинством существующих устройств на расстоянии примерно до 60 м в помещении и до 400 м вне помещения. Переход в диапазон 5 ГГц снизит дальность связи в два-три раза, ограничив для посторонних возможность проникнуть в вашу беспроводную сеть. За счёт меньшей занятости диапазона, вы сможете также заметить повысившуюся скорость передачи данных и стабильность соединения.

Переход в диапазон 5 ГГц снизит дальность связи в два-три раза, ограничив для посторонних возможность проникнуть в вашу беспроводную сеть. За счёт меньшей занятости диапазона, вы сможете также заметить повысившуюся скорость передачи данных и стабильность соединения.

Минус у этого решения только один — далеко не все устройства работают c Wi-Fi стандарта IEEE 802.11ac в диапазоне 5 ГГц.

Совет № 1. Используйте безопасные WiFi-маршрутизаторы бизнес-класса

Безопасность беспроводной сети начинается с выбора беспроводного маршрутизатора, который способен обеспечить строгое следование всем требованиям по безопасности и необходимой вам функциональности. Роутеры для дома и бизнеса отличаются, поэтому убедитесь, что выбранная модель полностью отвечает всем вашим конкретным бизнес-требованиям. WiFi-маршрутизатор бизнес-класса предоставляет расширенные возможности конфигурации и пропускной способности, а также обеспечивает поддержку VLAN (Virtual Local Area Network, логическая локальная компьютерная сеть), нескольких SSID (Service Set Identifier, уникальное наименование беспроводной сети), встроенного VPN и многое другое.

Перейдите на другой DNS-сервер

Вместо использования DNS-сервера вашего провайдера, можно перейти на альтернативные, например, Google Public DNS или OpenDNS. С одной стороны, это может ускорить выдачу интернет-страниц, а с другой, повысить безопасность. К примеру, OpenDNS блокирует вирусы, ботнеты и фишинговые запросы по любому порту, протоколу и приложению, и благодаря специальным алгоритмам на базе Больших Данных способен предсказывать и предотвращать разнообразные угрозы и атаки. При этом Google Public DNS — это просто скоростной DNS-сервер без дополнительных функций.

Установите или измените пароли для доступа к локальной сети

Вы будете смеяться, но всё ещё встречаются случаи, когда щедрый обладатель беспроводного роутера организует открытую точку доступа, к которой может подключиться каждый. Гораздо чаще для домашней сети выбираются псевдопароли типа «1234» или какие-то банальные слова, заданные при установке сети. Чтобы минимизировать вероятность того, что кто-то сможет с лёгкостью забраться в вашу сеть, нужно придумать настоящий длинный пароль из букв, цифр и символов, и установить уровень шифрования сигнала — желательно, WPA2.

Ключ на мобильном устройстве

Определить пароль на мобильном устройстве более сложно, чем на ПК и роутере. Это связано с тем, что телефон может требовать Root-права. Права пользователя приобретаются в зависимости от того, на какой модели устройства происходит определение.

В случае, когда таковые права имеются, следует дополнительно скачать сторонний файловый менеджер для получения доступа к системному разделу — Root Explorer.

После данных операций необходимо:

- Зайти в приложение;

- Разрешить предоставление прав суперюзера;

- Зайти по адресу data/music/wifi;

- Зайти в папку wpa_supplicant.conf;

- Проверить пароль напротив нужной сети.

Установите альтернативную «прошивку»

И, наконец, радикальный шаг для того, кто понимает, что делает, — это установка микропрограммы, написанной не производителем вашего роутера, а энтузиастами. Как правило, такие «прошивки» не только расширяют функциональность устройства (обычно добавляются поддержка профессиональных функций вроде QoS, режима моста, SNMP и т. д), но и делают его более устойчивым к уязвимостям — в том числе и за счёт нестандартности.

д), но и делают его более устойчивым к уязвимостям — в том числе и за счёт нестандартности.

Среди популярных open-source «прошивок» можно назвать основанные на Linux DD-WRT,OpenWrt и Tomato.

Источник: https://www.computerra.ru/126803/kak-nastroit-domashniy-router-chtobyi-sdelat-set-bezopasnoy/

Публичные точки доступа

Места со свободным Wi-Fi привлекают кибермошенников, так как через них проходят огромные объемы информации, а воспользоваться инструментами взлома может каждый. В кафе, отелях и других общественных местах можно найти публичные точки доступа. Но другие пользователи этих же сетей могут перехватить ваши данные и, например, взять под свой контроль ваши учетные записи на различных веб-сервисах.

Защита Cookies. Некоторые методы атак действительно настолько просты, что ими может воспользоваться каждый. Расширение Firesheep для браузера Firefox автоматически считывает и отображает в виде списка аккаунты других пользователей, в том числе на Amazon, в Google, Facebook и Twitter. Если хакер щелкнет по одной из записей в списке, он сразу же получит полный доступ к аккаунту и сможет изменять данные пользователя по своему усмотрению. Firesheep не осуществляет взлом паролей, а только копирует активные незашифрованные cookies. Чтобы защититься от подобных перехватов, следует пользоваться специальным дополнением HTTPS Everywhere для Firefox. Это расширение вынуждает онлайн-сервисы постоянно использовать зашифрованное соединение через протокол HTTPS, если он поддерживается сервером поставщика услуг.

Если хакер щелкнет по одной из записей в списке, он сразу же получит полный доступ к аккаунту и сможет изменять данные пользователя по своему усмотрению. Firesheep не осуществляет взлом паролей, а только копирует активные незашифрованные cookies. Чтобы защититься от подобных перехватов, следует пользоваться специальным дополнением HTTPS Everywhere для Firefox. Это расширение вынуждает онлайн-сервисы постоянно использовать зашифрованное соединение через протокол HTTPS, если он поддерживается сервером поставщика услуг.

Защита Android. В недавнем прошлом всеобщее внимание привлекла недоработка в операционной системе Android, из-за которой мошенники могли получить доступ к вашим аккаунтам в таких сервисах, как Picasa и «Календарь Google», а также считывать контакты. Компания Google ликвидировала эту уязвимость в Android 2.3.4, но на большинстве устройств, ранее приобретенных пользователями, установлены более старые версии системы. Для их защиты можно использовать приложение SyncGuard.

Расшифровка с помощью роутера

Обычно пароль также отражается в настройках роутера. При желании пользователя его можно поменять.

Данный способ считается универсальным, поскольку обратиться к настройкам маршрутизатора можно с любого устройства.

Следует выполнить следующие действия:

- Зайти в настройки роутера;

- Выбрать безопасность беспроводной Вай-Фай;

- Зайти в раздел беспроводного режима;

- Кликнуть по защите беспроводного режима;

- Обратиться к разделу пароля беспроводной сети.

Обратите внимание! Как только ключ был найден, необходимо его сохранить или записать во избежание следующей потери.

Отключите фильтрацию по MAC-адресам

Хотя на первый взгляд кажется, что возможность подключения к сети только устройств с конкретными MAC-адресами полностью гарантирует безопасность, в действительности это не так. Более того, оно делает сеть открытой даже для не слишком изобретательных хакеров. Если злоумышленник сможет отследить входящие пакеты, то он быстро получит список активных MAC-адресов, поскольку в потоке данных они передаются в незашифрованном виде. А подменить MAC-адрес не проблема даже для непрофессионала.

Если злоумышленник сможет отследить входящие пакеты, то он быстро получит список активных MAC-адресов, поскольку в потоке данных они передаются в незашифрованном виде. А подменить MAC-адрес не проблема даже для непрофессионала.

Зачем шифровать? Кому я нужен? Мне нечего скрывать

Не так страшно если украдут пин-код с кредитной карты и снимут с нее все деньги. Тем более, если кто-то будет сидеть за ваш счет в интернете, зная Wi-Fi пароль. И не так страшно если опубликуют ваши фото с корпоративных вечеринок где вы в неприглядном виде. Куда обидней когда злоумышленники проникнут в ваш компьютер и удалят фотографии как Вы забирали сына из роддома, как он сделал первые шаги и пошел в первый класс. Про бэкапы отдельная тема, их конечно нужно делать… Но репутацию со временем можно восстановить, деньги заработать, а вот дорогие для вас фотографии уже нет. Думаю у каждого есть то, что он не хочет потерять. Ваш роутер является пограничным устройством между личным и публичным, поэтому настройте его защиту по полной. Тем более это не так сложно.

Тем более это не так сложно.

Обновите микропрограмму

Каждый уважающий себя и клиентов производитель роутеров постоянно совершенствует программное обеспечение своего оборудования и регулярно выпускает обновлённые версии микропрограмм («прошивок»). В свежих версиях прежде всего исправляются обнаруженные уязвимости, а также ошибки, влияющие на стабильность работы.

Именно поэтому мы настоятельно рекомендуем регулярно проверять обновления микропрограмм и устанавливать их на свой роутер. В большинстве случаев это можно сделать непосредственно через веб-интерфейс.

Обратите внимание на то, что после обновления все сделанные вами настройки могут сброситься до заводских, поэтому есть смысл сделать их резервную копию — также через веб-интерфейс.

wifi — WPA-PSK AES безопаснее, чем WPA-PSK TKIP-AES?

спросил

Изменено 6 лет, 7 месяцев назад

Просмотрено 3к раз

В этой ветке форума я вижу (переведено):

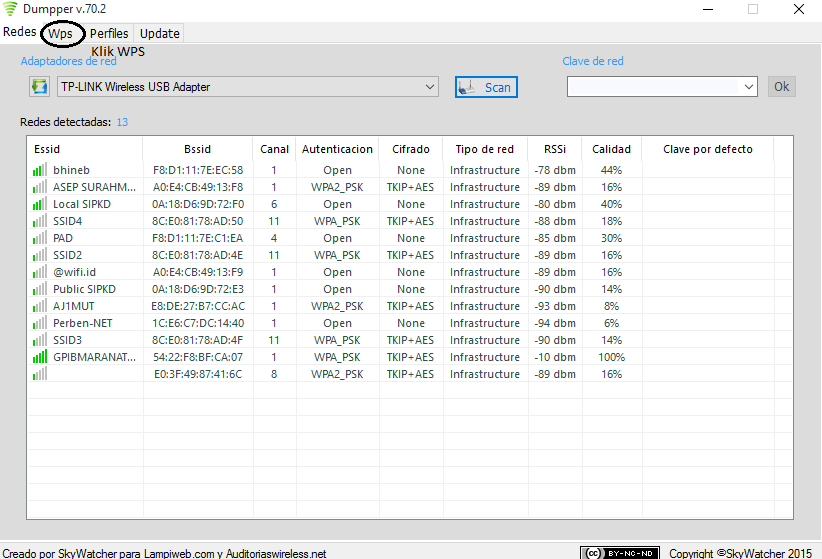

На маршрутизаторе Telecom у нас есть эти режимы шифрования Wi-Fi.Отключено-OpenNet - WEP (128 бит) -> WEP (небезопасно, ломается через несколько минут) - WPA-PSK TKIP 256 бит -> WPA (небезопасно, ломается через несколько часов) - WPA-PSK AES 256 бит -> WPA2 (безопасный) - WPA-PSK TKIP-AES 256 бит -> WPA\WPA2 (небезопасно)

Является ли WPA-PSK AES более безопасным, чем WPA-PSK TKIP-AES ?

Опасен ли WPA-PSK TKIP-AES для безопасности?

- wifi

- wpa2

- wpa2-psk

Как уже говорилось, недостатком разрешения TKIP (также известного как WPA) является известная уязвимость. AES (используемый в WPA2) более надежен. Установка режима, который разрешает и то, и другое, позволит более старым устройствам, не поддерживающим WPA2, подключаться в режиме WPA, в то время как устройства, поддерживающие WPA2, будут использовать его вместо этого. Установка его на AES происходит только за счет отказа от любых клиентов, поддерживающих только WPA.

Наибольший риск для безопасности заключается в том, что подсоединится более старое устройство, трафик будет перехвачен и использован для определения ключа шифрования, а затем можно будет перехватить действия.

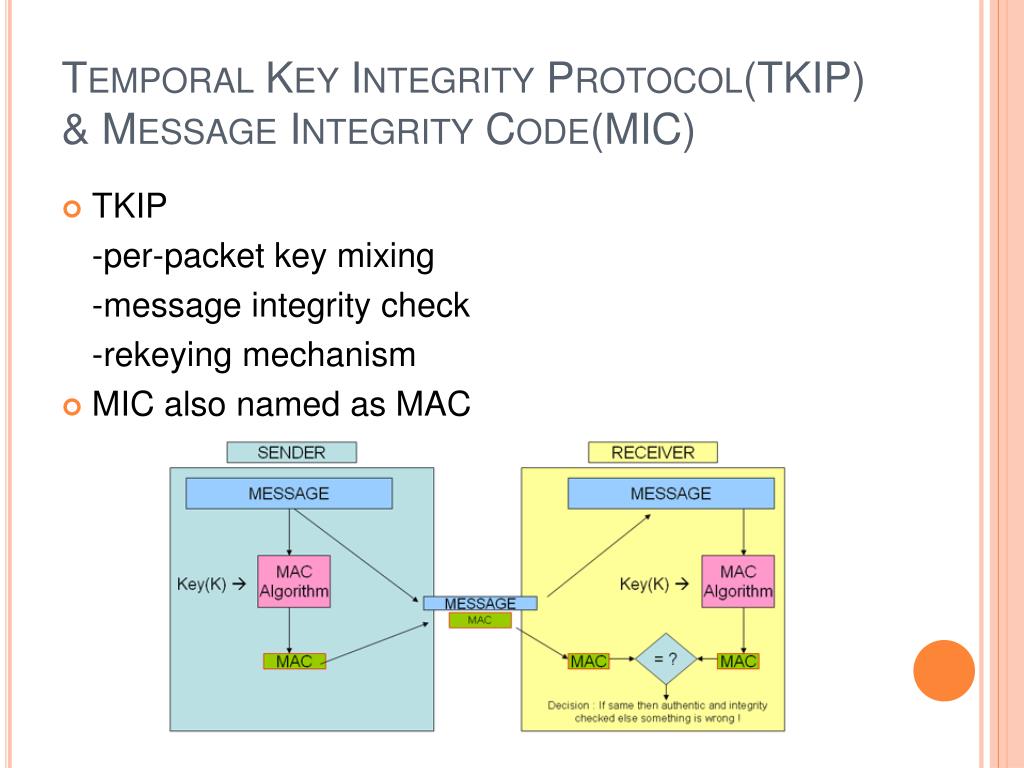

TKIP уязвим для атаки, аналогичной атаке WEP «ChopChop».

TKIP использует MIC для гарантии целостности зашифрованного Рамка. Если наблюдается более двух отказов MIC в 60-секундном окне обе точки доступа (AP) и клиентская станция отключилась на 60 секунд. Чем новее Атака TKIP использует механизм, аналогичный WEP-атака «chopchop» для декодирования одного байта за раз. время, используя несколько повторов и наблюдая за ответ в эфире. Когда происходит сбой микрофона, атакующий может наблюдать за ответом и ждать 60 секунд, чтобы избежать контрмер ВПК. С использованием механизм, злоумышленник может декодировать пакет в скорость один байт в минуту. Маленькие пакеты вроде Кадры ARP обычно могут быть декодированы примерно за 15 секунд. минут, используя этот эксплойт.

TKIP также включает счетчик последовательности, который может

определить, отправляется ли пакет не по порядку.

Однако с введением QoS на основе

Стандарт WMM, соблюдение последовательности через

несколько очередей QoS были ослаблены для повышения производительности

причины.

Сводка уязвимостей TKIP

Это не атака с восстановлением ключа. ключи ТКИП не скомпрометированы и не приводят к расшифровка всех последующих кадров.

Атака затрагивает все развертывания TKIP (WPA и WPA2) независимо от того, использовать Pre-Shared Keys (PSK) или более надежный корпоративный режим с 802.1x аутентификация.

Атака может раскрыть один байт в минуту зашифрованный пакет TKIP. Маленькие рамки, как ARP — хорошие кандидаты для атаки.

- Если QoS включен, атака также может привести

инжекции до 15 произвольных кадров для

каждый расшифрованный пакет. Возможная атака

сценарии включают декодирование ARP с последующим

Отравление ARP, манипуляции с DNS и т.

д.

д. - Сети WPA и WPA2, которые используют более надежный алгоритм шифрования AES-CCMP невосприимчив к атаке.

- Атака способна расшифровать TKIP кадр, отправленный с точки доступа на станцию (не станция к AP).

Зарегистрируйтесь или войдите в систему

Зарегистрируйтесь с помощью GoogleЗарегистрироваться через Facebook

Зарегистрируйтесь, используя электронную почту и пароль

Опубликовать как гость

Электронная почта

Требуется, но не отображается

Опубликовать как гость

Электронная почта

Требуется, но не отображается

Нажимая «Опубликовать свой ответ», вы соглашаетесь с нашими условиями обслуживания, политикой конфиденциальности и политикой использования файлов cookie

.

TKIP или AES: что лучше?

Что лучше, шифрование TKIP или AES? Этот вопрос обсуждался экспертами по безопасности на протяжении многих лет.

Некоторые люди считают, что TKIP лучше, потому что он более удобен для пользователя, в то время как другие считают, что лучше использовать AES, поскольку он обеспечивает более надежную защиту.

Обзор безопасности TKIP

Вы, вероятно, знакомы с термином WPA2. WPA2 является наиболее распространенным типом безопасности беспроводной сети, и на то есть веская причина: он невероятно эффективен для защиты вашей сети от вторжения извне. Однако было время, когда WPA2 не был золотым стандартом безопасности беспроводной сети. Эта честь принадлежала протоколу безопасности под названием TKIP.

Мы рассмотрим, что такое TKIP, как он работает и почему он в конечном итоге уступил место WPA2. К концу вы должны иметь хорошее представление об этой важной части истории Интернета.

Что такое ТКИП?

TKIP расшифровывается как Temporal Key Integrity Protocol. Он был разработан в начале 2000-х годов как усовершенствование протокола Wired Equivalent Privacy (WEP), который оказался уязвимым для атак. TKIP устранил недостатки WEP, введя проверки целостности сообщений (MIC) и более частую смену ключей шифрования.

Как работает TKIP?

TKIP использует общий ключ, который создается путем объединения секретного криптографического ключа с различными пакетами данных. Затем этот общий ключ используется для шифрования данных перед их отправкой по сети. Когда данные достигают места назначения, общий ключ используется для их расшифровки.

Одним из преимуществ TKIP является то, что его можно внедрить без изменения какого-либо существующего аппаратного или программного обеспечения. Это сделало его популярным выбором среди компаний во время его расцвета.

Почему TKIP был заменен на WPA2-AES?

Несмотря на множество преимуществ, TKIP имел один существенный недостаток: он был уязвим для повторных атак. Атака с повторным воспроизведением происходит, когда злоумышленник захватывает пакет данных и повторно передает его позже, чтобы получить доступ к сети или системе.

Атака с повторным воспроизведением происходит, когда злоумышленник захватывает пакет данных и повторно передает его позже, чтобы получить доступ к сети или системе.

Для борьбы с повторными атаками Wi-Fi Alliance представил WPA2 в 2004 году. WPA2 использует Advanced Encryption Standard (AES) вместо TKIP для шифрования данных. AES гораздо более устойчив к повторным атакам, чем TKIP, поэтому WPA2 быстро стал предпочтительным протоколом безопасности для беспроводных сетей.

Когда-то TKIP был основным протоколом безопасности для беспроводных сетей. Однако в конечном итоге он уступил WPA2 из-за своей уязвимости к повторным атакам. Несмотря на то, что TKIP больше не используется, важно понимать, как он работает и почему он вышел из моды.

Название блога: Все, что вам нужно знать о безопасности AES

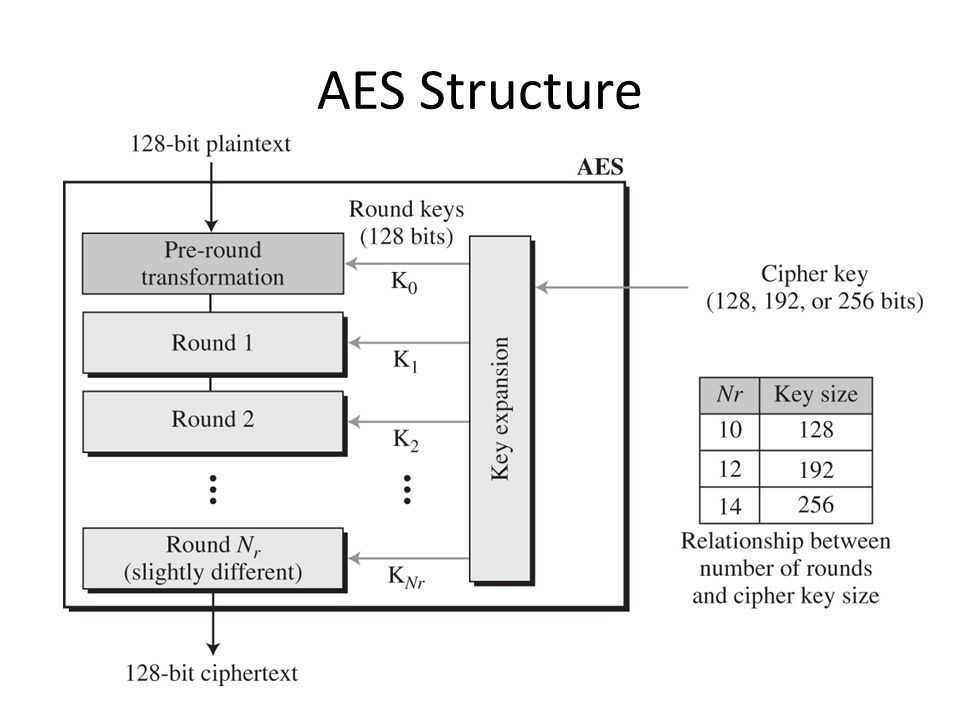

Обзор безопасности AES

Безопасность AES — это тип безопасности, используемый организациями для защиты своих данных. AES расшифровывается как Advanced Encryption Standard и представляет собой тип криптографии с симметричным ключом. Это означает, что для шифрования и дешифрования данных используется один и тот же ключ. Безопасность AES — это надежная форма безопасности, которая используется многими организациями, поскольку ее трудно взломать.

Это означает, что для шифрования и дешифрования данных используется один и тот же ключ. Безопасность AES — это надежная форма безопасности, которая используется многими организациями, поскольку ее трудно взломать.

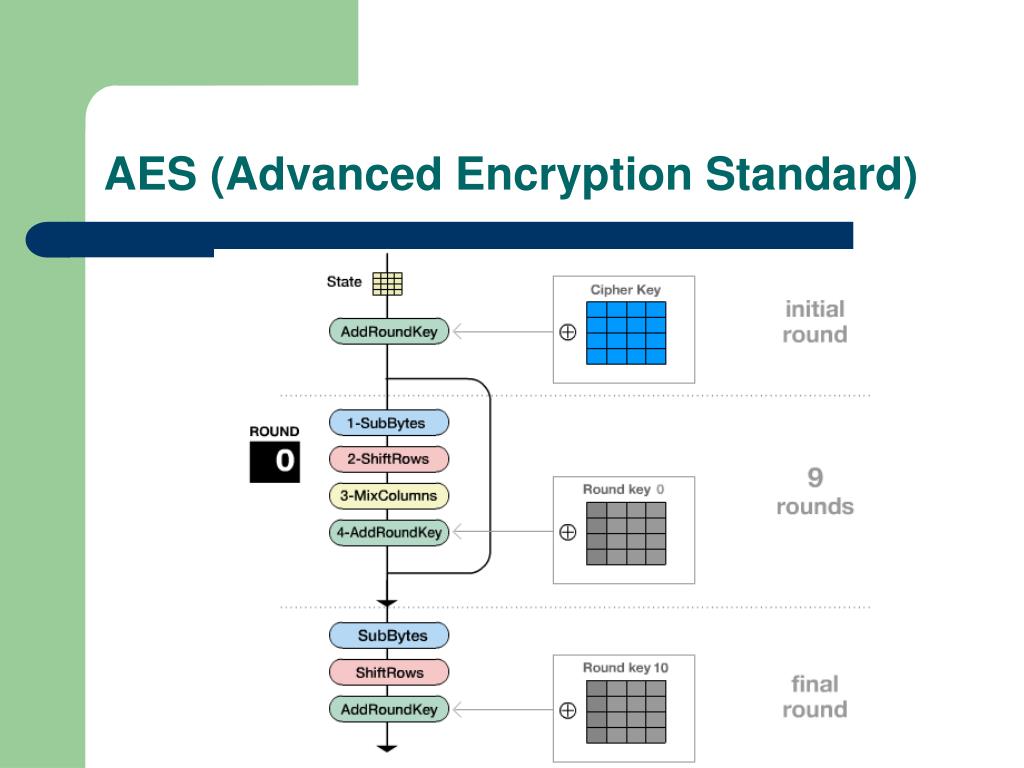

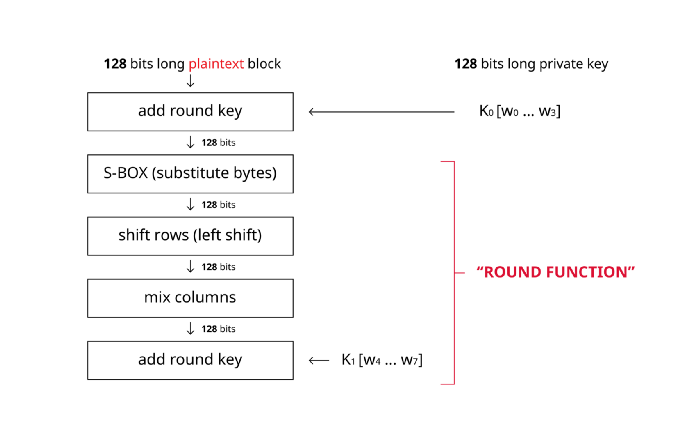

Как работает безопасность AES?

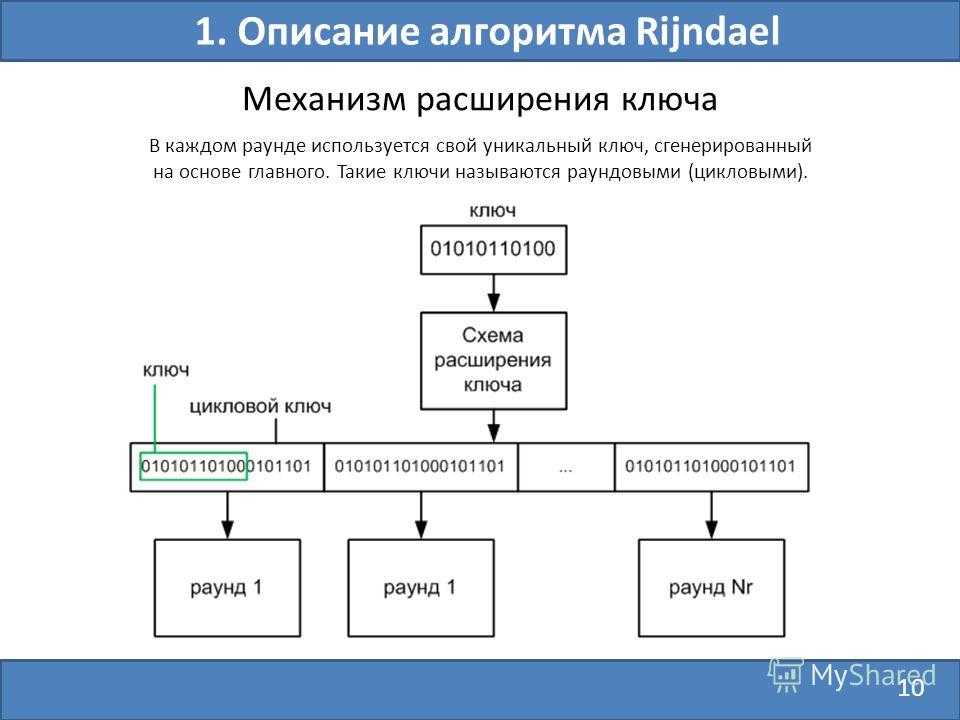

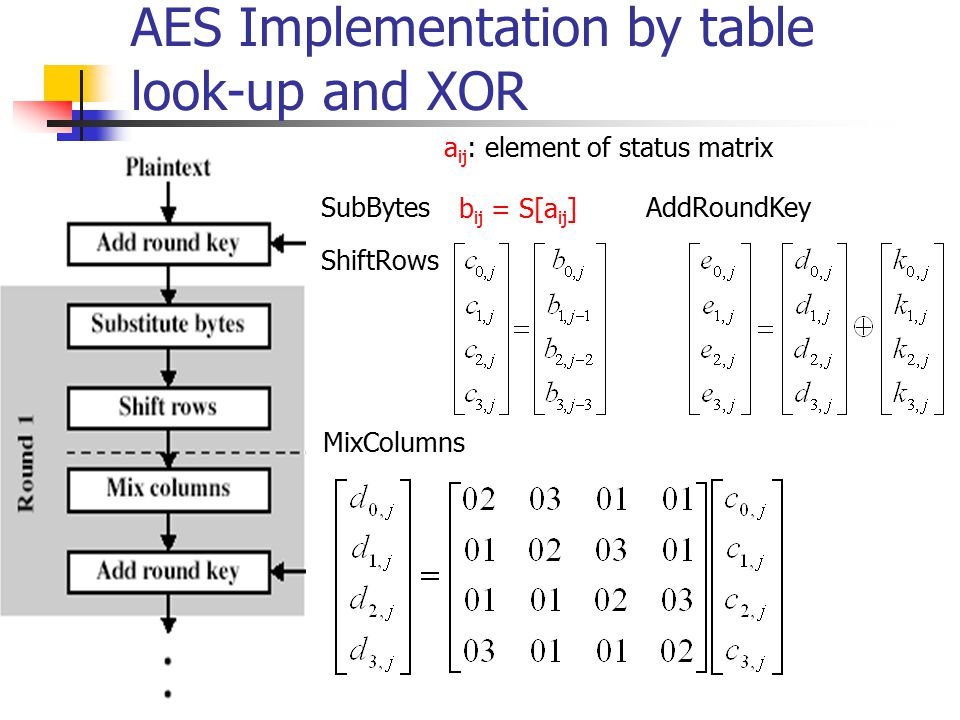

Безопасность AES использует так называемую сеть замещения-перестановки. Этот тип сети работает, заменяя введенные данные другим элементом, а затем перестраивая эти данные. Этапы замены и перестановки повторяются несколько раз для защиты данных. Количество повторений этих шагов зависит от размера используемого ключа.

128-битные, 192-битные и 256-битные ключи

Безопасность AES может быть реализована с использованием ключей разных размеров. Наиболее распространенные размеры ключей — 128 бит, 192-битные и 256-битные ключи. 128-битные ключи считаются очень безопасными. Однако 192-битные и 256-битные ключи еще более безопасны, поскольку они используют больше раундов шифрования.

256-битные ключи являются наиболее безопасными, но их сложнее всего взломать. Вот почему многие организации предпочитают использовать этот тип ключа при шифровании своих данных.

Вот почему многие организации предпочитают использовать этот тип ключа при шифровании своих данных.

Зачем использовать AES Security?

Существует множество причин, по которым организации предпочитают использовать безопасность AES. Одна из причин заключается в том, что это очень сильная форма безопасности. Другая причина заключается в том, что безопасность AES может быть реализована с использованием ключей разных размеров, что дает организациям больший контроль над тем, насколько защищены их данные.

Безопасность AES — это тип безопасности, который используется организациями для защиты своих данных. Это надежная форма безопасности, которая использует сеть замещения-перестановки для шифрования данных. Безопасность AES может быть реализована с использованием ключей разных размеров, что дает организациям больший контроль над тем, насколько защищены их данные.

TKIP и AES: производительность

Оба эти протокола имеют свои преимущества и недостатки. AES считается более безопасным, чем TKIP, но и более ресурсоемким. Это может привести к снижению скорости и снижению производительности. TKIP, с другой стороны, не так безопасен, как AES, но быстрее и использует меньше ресурсов. В результате он часто используется в устройствах, которые не могут справиться с дополнительными накладными расходами AES. В конечном счете, решение о том, какой протокол использовать, зависит от конкретных потребностей пользователя.

AES считается более безопасным, чем TKIP, но и более ресурсоемким. Это может привести к снижению скорости и снижению производительности. TKIP, с другой стороны, не так безопасен, как AES, но быстрее и использует меньше ресурсов. В результате он часто используется в устройствах, которые не могут справиться с дополнительными накладными расходами AES. В конечном счете, решение о том, какой протокол использовать, зависит от конкретных потребностей пользователя.

TKIP против AES: безопасность

TKIP использует 128-битный ключ, который затем делится на две половины. Одна половина используется для шифрования, а другая половина используется для проверки. AES же использует 256-битный ключ, который не делится пополам.

AES обычно считается более безопасным, чем TKIP, поскольку использует более длинный ключ. Тем не менее, TKIP по-прежнему является жизнеспособным вариантом для обеспечения безопасности и имеет то преимущество, что он совместим с большим количеством устройств.

Максимальная совместимость со всеми устройствами и операционными системами.

Максимальная совместимость со всеми устройствами и операционными системами.

Отключено-OpenNet

- WEP (128 бит) -> WEP (небезопасно, ломается через несколько минут)

- WPA-PSK TKIP 256 бит -> WPA (небезопасно, ломается через несколько часов)

- WPA-PSK AES 256 бит -> WPA2 (безопасный)

- WPA-PSK TKIP-AES 256 бит -> WPA\WPA2 (небезопасно)

Отключено-OpenNet

- WEP (128 бит) -> WEP (небезопасно, ломается через несколько минут)

- WPA-PSK TKIP 256 бит -> WPA (небезопасно, ломается через несколько часов)

- WPA-PSK AES 256 бит -> WPA2 (безопасный)

- WPA-PSK TKIP-AES 256 бит -> WPA\WPA2 (небезопасно)

д.

д.