почти никто не пользуется двухфакторной аутентификацией / Habr

За семь лет, которые прошли с момента включения Google двухфакторной аутентификации, менее 10% из более чем миллиарда пользователей начали ей пользоваться.Гжежож Милка (Grzegorz Milka), программный инженер Google

На странице Google, посвящённой двухфакторной аутентификации в сервисах компании, пользователей встречает надпись «Миллионы пользователей уже защитили свой аккаунт с помощью двухэтапной аутентификации. Присоединяйтесь!». Надпись выглядит весьма иронично, если знать, что уже пару лет назад количество пользователей почты Gmail перевалило за миллиард, а этим способом аутентификации пользуются не десятки и не сотни миллионов.

На конференции по информационной безопасности Usenix’s Enigma 2018 программный инженер Google Гжежож Милка (Grzegorz Milka) рассказал, что менее 10% пользователей выбрали двухфакторную аутентификацию в сервисы Google, и всего 12% американцев используют менеджер паролей.

В теории, Google могла бы подключить двухфакторную аутентификацию всем пользователям сразу, вместо них позаботившись о безопасности аккаунтов. На вопрос, почему компания этого не сделала, Milka на конференции ответил «Вопрос в юзабилити. В том, как много людей перестанут пользоваться нашими сервисами, если мы заставим их использовать дополнительные инструменты безопасности».

После проникновения в аккаунт в Google мошенники используют один и тот же сценарий. Сперва отключают уведомления, затем ищут нужную им информацию — в том числе данные банковских карт, личные фото, информацию, связанную с криптовалютными кошельками, копируют список контактов и «стирают» за собой все следы.

Как видно на слайде ниже, всё работа по получению информации и очистке ящика от каких-либо следов мошенничества занимает четверть часа.

В 2016 году в Великобритании и США провели опрос 4000 человек на тему сложности и количества используемых паролей, «угона» аккаунтов и использования двухфакторной аутентификации. Оказалось, что наиболее внимательно к безопасности относится поколение бэби-бумеров — люди, которым на тот момент было от 51 до 69 лет. Они реже других используют один пароль для всех аккаунтов и чаще используют двухфакторную аутентификацию.

Что выбрать для двухфакторной аутентификации вместо кодов в SMS

За последние пару лет идея двухфакторной аутентификации, о которой так долго говорили гики, сильно продвинулась в массы. Однако до сих пор в большинстве случаев речь идет о двухфакторной аутентификации при помощи одноразовых паролей, приходящих в SMS. А это, к сожалению, не очень-то надежный вариант. Вот что может пойти не так:

- Пароль в SMS можно подсмотреть, если у вас включен показ уведомлений на экране блокировки.

- Даже если показ уведомлений отключен, можно извлечь SIM-карту из смартфона, установить в другой смартфон и принять SMS с паролем.

- SMS с паролем может перехватить пробравшийся в смартфон троян.

- Также с помощью различных махинаций (убеждение, подкуп, сговор и так далее) можно заполучить новую SIM-карту с номером жертвы в салоне сотовой связи. Тогда SMS будут приходить на эту карту, а телефон жертвы просто не будет связываться с сетью.

- Наконец, SMS с паролем может быть перехвачена через фундаментальную уязвимость в протоколе SS7, по которому эти SMS передаются.

Надо заметить, что даже самый трудоемкий и высокотехнологичный из перечисленных методов перехвата пароля в SMS — с помощью взлома протокола SS7 — уже был использован на практике. Так что речь не о теоретической возможности возникновения неприятностей, а о вполне практической угрозе.

В общем, пароли в SMS — это не очень-то безопасно, а иногда даже и очень небезопасно. Поэтому есть смысл озаботиться поиском альтернативных вариантов двухэтапной аутентификации, о чем мы сегодня и поговорим.

Одноразовые коды в файле или на бумажке

Наиболее простая замена одноразовым паролям, присылаемым в SMS, — это те же самые одноразовые пароли, но заготовленные заранее. Это не самый плохой вариант, особенно для тех сервисов, в которых вам надо авторизовываться сравнительно редко. Собственно, даже для того же «Фейсбука» этот метод вполне может подойти, особенно в качестве резервного способа входа.

Работает это очень просто: по запросу сервис генерирует и показывает на экране десяток одноразовых кодов, которые в дальнейшем могут быть использованы для подтверждения входа в него. Дальше вы просто распечатываете или переписываете эти коды на бумагу и кладете в сейф. Или, что еще проще, сохраняете в зашифрованных записях в менеджере паролей.

В общем, не так важно, будете ли вы хранить эти коды на теплой ламповой бумаге или в бездушном цифровом виде — важно сохранить их так, чтобы они а) не потерялись и б) не могли быть украдены.

Приложения для двухфакторной аутентификации

У единожды сгенерированного набора одноразовых кодов есть один недостаток: рано или поздно он закончится, и вполне может так получиться, что вы останетесь без кода в самый неподходящий момент. Поэтому есть способ лучше: можно генерировать одноразовые коды на лету с помощью небольшого и, как правило, очень простого приложения — аутентификатора.

Как работают приложения-аутентификаторы

Работают приложения для двухфакторной аутентификации очень просто. Вот что придется сделать:

- устанавливаете на смартфон приложение для двухфакторной аутентификации;

- заходите в настройки безопасности сервиса, который среди опций для двухфакторной аутентификации предлагает использовать такие приложения;

- выбираете двухфакторную аутентификацию с помощью приложения;

- сервис покажет вам QR-код, который можно отсканировать прямо в 2FA-приложении;

- сканируете код приложением — и оно начинает каждые 30 секунд создавать новый одноразовый код.

Коды создаются на основе ключа, который известен только вам и серверу, а также текущего времени, округленного до 30 секунд. Поскольку обе составляющие одинаковы и у вас, и у сервиса, коды генерируются синхронно. Этот алгоритм называется OATH TOTP (Time-based One-time Password), и в подавляющем большинстве случаев используется именно он.

Также существует альтернатива — алгоритм OATH HOTP (HMAC-based One-time Password). В нем вместо текущего времени используется счетчик, увеличивающийся на 1 при каждом новом созданном коде. Но этот алгоритм редко встречается в реальности, поскольку при его использовании гораздо сложнее обеспечить синхронное создание кодов на стороне сервиса и приложения. Проще говоря, есть немалый риск, что в один не очень прекрасный момент счетчик собьется и ваш одноразовый пароль не сработает.

Так что можно считать OATH TOTP де-факто индустриальным стандартом (хотя формально это даже не стандарт, на чем создатели этого алгоритма очень настаивают в его описании).

Совместимость приложений для двухфакторной аутентификации и сервисов

Подавляющее большинство приложений для двухфакторной аутентификации работает по одному и тому же алгоритму, так что для всех сервисов, которые поддерживают аутентификаторы, можно использовать любое из них — какое вам больше нравится.

Как и в любом добротном правиле, в этом тоже есть определенное количество исключений. Некоторые сервисы по каким-то причинам, ведомым только им одним, предпочитают делать свои собственные приложения для двухфакторной аутентификации, которые работают только с ними. Более того, сами сервисы не работают ни с какими другими приложениями, кроме своих собственных.

Особенно это распространено среди крупных издателей компьютерных игр — например, существуют несовместимые со сторонними сервисами приложения Blizzard Authenticator, Steam Mobile с встроенным аутентификатором Steam Guard, Wargaming Auth и так далее. Для этих сервисов придется ставить именно эти приложения.

Также по этому странному пути пошла Adobe, разработавшая Adobe Authenticator, который работает только с аккаунтами AdobeID. Но при этом вы можете использовать для защиты AdobeID и другие аутентификаторы, так что вообще непонятно, ради чего было городить огород.

Так или иначе, большинство нормальных ИТ-компаний не ограничивает пользователей в выборе 2FA-приложения. И даже если по каким-то соображениям им хочется контролировать этот процесс и создать свое приложение, то чаще всего они позволяют защищать с его помощью не только «свои» аккаунты, но и учетные записи сторонних сервисов.

Поэтому просто выбирайте приложение-аутентификатор, которое вам больше нравится по набору дополнительных функций — оно будет работать с большинством сервисов, которые вообще поддерживают 2FA-приложения.

Лучшие приложения для двухфакторной аутентификации

Выбор 2FA-приложений на удивление велик: поиск по запросу «authenticator» в Google Play или Apple App Store выдает не один десяток результатов. Мы не советуем устанавливать первое попавшееся приложение — это может быть небезопасно, ведь, по сути, вы собираетесь доверить ему ключи от своих аккаунтов (оно не будет знать ваши пароли, конечно, но ведь 2FA вы добавляете именно потому, что пароли имеют свойство утекать). В общем, стоит выбирать из приложений, созданных крупными и уважаемыми разработчиками.

Несмотря на то что базовая функция у всех этих приложений одна и та же — создание одноразовых кодов по одному и тому же алгоритму, некоторые аутентификаторы обладают дополнительными функциями или особенностями интерфейса, которые могут показаться вам удобными. Перечислим несколько самых интересных вариантов.

1. Google Authenticator

Поддерживаемые платформы: Android, iOS

Как отмечают буквально все публикации, Google Authenticator — это самое простое в использовании из всех существующих приложений для двухфакторной аутентификации. У него даже настроек нет. Все, что можно сделать, — это добавить новый токен (так называется генератор кодов для отдельного аккаунта) или удалить один из имеющихся. А чтобы скопировать код в буфер обмена, достаточно коснуться его пальцем на сенсорном экране смартфона или планшета. Все!

Однако у такой простоты есть и недостаток: если вам что-то не нравится в интерфейсе или хочется от аутентификатора чего-то большего — придется устанавливать другое приложение.

+ Очень просто использовать.

2. Duo Mobile

Поддерживаемые платформы: Android, iOS

Duo Mobile также крайне прост в использовании, минималистичен и лишен дополнительных настроек. По сравнению с Google Authenticator у него есть одно преимущество: по умолчанию Duo Mobile скрывает коды — чтобы увидеть код, надо нажать на конкретный токен. Если вы, как и я, испытываете дискомфорт каждый раз, когда открываете аутентификатор и показываете всем окружающим кучу кодов от всех своих аккаунтов сразу, то вам эта особенность Duo Mobile наверняка понравится.

+ По умолчанию скрывает коды.

3. Microsoft Authenticator

Поддерживаемые платформы: Android, iOS

В Microsoft тоже не стали усложнять и сделали свой аутентификатор на вид очень минималистичным. Но при этом Microsoft Authenticator заметно функциональнее, чем Google Authenticator. Во-первых, хоть по умолчанию все коды показываются, но каждый из токенов можно отдельно настроить так, чтобы при запуске приложения код был скрыт.

Во-вторых, Microsoft Authenticator упрощает вход в аккаунты Microsoft. В этом случае после ввода пароля достаточно будет нажать в приложении кнопку подтверждения входа — и все, можно даже не вводить одноразовый код.

+ Можно настроить, чтобы коды скрывались.

+ Дополнительные возможности для входа в аккаунты Microsoft.

4. FreeOTP

Поддерживаемые платформы: Android, iOS

Есть четыре причины, по которым вам может понравиться этот аутентификатор, разработанный Red Hat. Во-первых, это ваш выбор, если вы любите программное обеспечение с открытым кодом. Во-вторых, это самое маленькое приложение из всех рассматриваемых — версия для iOS занимает всего 750 Кбайт. Для сравнения: минималистичный Google Authenticator занимает почти 14 Мбайт, а приложение Authy, о котором мы поговорим ниже, — аж 44 Мбайта.

В-третьих, по умолчанию приложение скрывает коды и показывает их только после касания. Наконец, в-четвертых, FreeOTP позволяет максимально гибко конфигурировать токены вручную, если вам это зачем-нибудь нужно. Разумеется, обычный способ создания токена с помощью сканирования QR-кода тоже поддерживается.

+ По умолчанию скрывает коды.

+ Приложение занимает всего 700 Кбайт.

+ Открытый код.

+ Максимум настроек при создании токена вручную.

5. Authy

Поддерживаемые платформы: Android, iOS, Windows, macOS, Chrome

Самое навороченное из приложений для двухфакторной аутентификации, основным достоинством которого является то, что все токены хранятся в облаке. Это позволяет получить доступ к токенам с любого из ваших устройств. Заодно это упрощает переезд на новые устройства — не придется заново активировать 2FA в каждом сервисе, можно продолжить пользоваться существующими токенами.

В облаке токены зашифрованы ключом, который создается на основе заданного пользователем пароля, — то есть данные хранятся безопасно, и украсть их будет нелегко. Также можно установить ПИН-код на вход в приложение — или защитить его отпечатком пальца, если ваш смартфон оснащен соответствующим сканером.

Основной недостаток Authy состоит в том, что приложение с ходу требует завести аккаунт, привязанный к вашему телефонному номеру, — без этого просто не получится начать с ним работать.

+ Токены хранятся в облаке, что позволяет использовать их на всех своих устройствах.

+ По той же причине очень удобно переезжать на новое устройство.

+ Вход в приложение защищен PIN-кодом или отпечатком пальца.

+ На экране показывается код только для последнего использованного токена.

+ В отличие от остальных приложений, поддерживает не только Android и iOS, но и Windows, macOS и Chrome.

− Требуется зарегистрироваться в Authy, используя номер телефона, — без этого приложение не работает.

6. «Яндекс.Ключ»

Поддерживаемые платформы: Android, iOS

На мой взгляд, по концепции «Яндекс.Ключ» — это самое удачное из существующих приложений для двухфакторной аутентификации. С одной стороны, оно не требует с ходу регистрироваться — можно начать им пользоваться с той же легкостью, как и Google Authenticator. С другой стороны, в нем есть несколько дополнительных возможностей, которые открываются тем, кто не поленится зайти в настройки.

Во-первых, «Яндекс.Ключ» можно «запереть» на PIN-код или отпечаток пальца. Во-вторых, можно создать в облаке «Яндекса» резервную копию токенов, защищенную паролем (а вот на этом этапе уже придется указать номер телефона), и восстановить ее на любом из используемых вами устройств. Точно так же можно будет перенести токены на новое устройство, когда понадобится переезжать.

Получается, что «Яндекс.Ключ» сочетает в себе простоту Google Authenticator и расширенную функциональность Authy — в зависимости от того, что вы предпочитаете. Единственный недостаток приложения — не вполне удобный для использования с большим количеством токенов интерфейс.

+ Минимализм на старте, расширенная функциональность доступна через настройки.

+ Создание резервных копий токенов в облаке для использования на нескольких устройствах и переезда на новые.

+ Вход в приложение защищен PIN-кодом или отпечатком пальца.

+ На экране показывается код только для последнего использованного токена.

+ Заменяет постоянный пароль к аккаунту «Яндекса».

− При большом количестве токенов не очень удобно искать нужный.

«Железные» аутентификаторы FIDO U2F: YubiKey и все-все-все

Если приложение, генерирующее одноразовые коды, кажется вам слишком эфемерным способом защитить свои аккаунты, и хочется чего-то более постоянного, надежного и материального — буквально запереть аккаунт на ключ и положить его в карман, — то у меня есть для вас хорошая новость: такой вариант также существует. Это аппаратные токены стандарта U2F (Universal 2nd Factor), созданного FIDO Alliance.

Как работают токены FIDO U2F

Аппаратные U2F-токены очень полюбились специалистам по безопасности — в первую очередь потому, что с точки зрения пользователя они работают очень просто. Для начала работы достаточно подключить U2F-токен к вашему устройству и зарегистрировать его в совместимом сервисе, причем делается это буквально в пару кликов.

Впоследствии при необходимости подтвердить вход в этот сервис нужно будет подключить U2F-токен к тому устройству, с которого вы входите, и нажать на токене кнопку (в некоторых устройствах — ввести PIN или приложить палец к сканеру). Все — никаких сложных настроек, ввода длинных последовательностей случайных символов и прочих танцев с бубном, которые обычно все себе представляют при упоминании слова «криптография».

Вставьте ключ и нажмите кнопку — и это действительно все

При этом «под капотом» все устроено очень умно и криптографически надежно: при регистрации токена на сервисе создается пара криптографических ключей — приватный и публичный. Публичный сохраняется на сервере, а приватный хранится в защищенном хранилище Secure Element, которое является сердцем U2F-токена, — и этот ключ никогда не покидает устройство.

Приватный ключ используется для того, чтобы зашифровать подтверждение входа, которое передается на сервер и может быть расшифровано с помощью публичного ключа. Если кто-то от вашего имени попытается передать подтверждение входа, зашифрованное неправильным приватным ключом, то при расшифровке с помощью известного сервису публичного ключа вместо подтверждения получится бессмыслица, и сервис не пустит его в аккаунт.

Какими бывают U2F-устройства

Наиболее известный и распространенный пример U2F — это «ключи» YubiKey, которые производит компания Yubico. Собственно, она и стояла у истоков этого стандарта, но предпочла сделать его открытым, для чего и был создан FIDO Alliance. А поскольку стандарт открытый, вы не ограничены в выборе: U2F-совместимые устройства производят и продают разные компании — в онлайн-магазинах можно найти множество разнообразных моделей.

YubiKey — вероятно, самые популярные U2F-токены

Например, Google недавно представила свой комплект аппаратных аутентификаторов Google Titan Security Keys. На самом деле это ключи производства Feitian Technologies (второй по популярности производитель U2F-токенов после Yubico), для которых в Google написали собственную прошивку.

Разумеется, все аппаратные аутентификаторы, совместимые со стандартом U2F, будут с одинаковым успехом работать со всеми сервисами, которые также с этим стандартом совместимы. Однако у разных моделей есть несколько важных различий, и самое важное из них — это интерфейсы, которыми оборудован «ключ». От этого напрямую зависит, с какими устройствами он сможет работать:

USB — для подключения к компьютерам (Windows, Mac или Linux — неважно, «ключи» работают без установки каких-либо драйверов). Помимо обычного USB-A бывают «ключи» с USB-C.

NFC — необходим для использования со смартфонами и планшетами на Android.

Bluetooth — понадобится на тех мобильных устройствах, в которых нет NFC. К примеру, аутентификатор с Bluetooth все еще нужен владельцам iPhone: несмотря на то, что в iOS уже разрешили приложениям использовать NFC (до 2018 года это было позволено только Apple Pay), разработчики большинства совместимых с U2F приложений еще не воспользовались этой возможностью. У Bluetooth-аутентификаторов есть пара минусов: во-первых, их нужно заряжать, а во-вторых, их подключение занимает гораздо больше времени.

В базовых моделях U2F-токенов обычно есть только поддержка собственно U2F — такой ключ обойдется в $10–20. Есть устройства подороже ($20–50), которые заодно умеют работать в качестве смарт-карты, генерировать одноразовые пароли (в том числе OATH TOTP и HOTP), генерировать и хранить ключи PGP-шифрования, могут использоваться для входа в Windows, macOS и Linux и так далее.

Что же выбрать: SMS, приложение или YubiKey?

Универсального ответа на этот вопрос не существует — для разных сервисов можно использовать разные варианты двухфакторной аутентификации в различных сочетаниях. Например, наиболее важные аккаунты (скажем, вашу основную почту, к которой привязаны остальные учетные записи) стоит защитить по максимуму — запереть на «железный» U2F-токен и запретить любые другие опции 2FA. Так можно быть уверенным, что никто и никогда не получит доступ к аккаунту без этого токена.

Хороший вариант — привязать к аккаунту два «ключа», как это делается с ключами от автомобиля: один всегда с собой, а другой лежит в надежном месте — на случай, если первый потеряется. При этом «ключи» могут быть разного типа: скажем, приложение-аутентификатор на смартфоне в качестве основного и U2F-токен или листочек с одноразовыми паролями, лежащий в сейфе, в качестве резервного средства.

Так или иначе, главный совет — по возможности избегать использования одноразовых паролей в SMS. Правда, получится это не всегда: например, финансовые сервисы в силу своей консервативности продолжают использовать SMS и крайне редко позволяют пользоваться чем-либо еще.

Новинка от Google. Безопасна ли аутентификация без ввода пароля? / Habr

Я думаю, что не только мне надоели пароли: их надо запоминать, они должны быть желательно сложными и разными для каждого ресурса. И как оказалось не только я так думаю. Недавно я наткнулся на информацию о том, что Google тестирует новую систему аутентификации, которая позволит отказаться от ввода пароля при входе в аккаунт. Весь процесс аутентификации пользователя будет сведен к тому, что последнему достаточно будет лишь нажать на кнопку “Yes” на своем смартфоне, тем самым подтверждая собственную личность, и получить доступ к аккаунту.Являясь человеком немного знакомым с информационной безопасностью, решил поделиться своим мнением по поводу данного решения. Имеются некоторые сомнения в его целесообразности и главное надежности. Хотелось бы узнать и мнения хабаровчан по этому поводу.

Обмен данными происходит по каналу GCM (Google Cloud Messaging). На девайс пользователя отправляется уведомление, которое нужно принять для входа в свою учетную запись. Кому интересно узнать больше, можно почитать тут.

По словам Рохита Пола, который, собственно, и известил мир об этом нововведении, система работает по принципу двухфакторной аутентификации. Сначала пользователь должен авторизоваться на своем смартфоне (первый фактор), и только после этого он сможет принять уведомление от Goggle и войти в аккаунт (второй фактор).

Но я осмелюсь с этим не согласиться. Ведь есть в этой схеме и несколько «но»:

- Считать такой способ аутентификации двухфакторным было бы ошибкой, ведь при нажатии на кнопку «Yes» пользователь подтверждает на самом деле лишь один фактор – фактор владения телефоном. Второй фактор (фактор знания пароля) система не проверяет. Двухфакторная аутентфикация подразумевает использование одновременно двух разных факторов – фактора знания, а также второго фактора, владения или биометрии. Ключевая идея 2FA заключается в том, что недостатки одного фактора перекрываются преимуществами другого.

- Если смартфон заблокирован, потерян, или просто недоступен, то у пользователя остается возможность ввести обычный логин и пароль. То есть второй фактор не является обязательным. Что же помешает злоумышленнику воспользоваться этой лазейкой и свести весь процесс к простому вводу пароля? А уже узнать пароль с помощью фишинга, социальной инженерии, брутфорса и т.д. для хакера не большая проблема.

- На самом деле такое нововведение может значительно ухудшить ситуацию с защитой аккаунтов, ведь у злоумышленника даже появиться выбор – или подобрать пароль, или запустить вирус на смартфон. Вспоминаем статистику, которая утверждает, что 87% смартфонов на Android уязвимы, да и новости об уязвимостях iOS проскакивают нередко.

Новая система аутентификации с передачей сигнала по каналу GCM, тестируемая Google, явно не создана для того, чтобы усилить защиту данных пользователя. Возможно, такая схема подойдет для упрощения процесса входа в систему, ведь пользователю нужно нажать только одну кнопку. Тогда соглашусь, это удобно и понравится большинству юзеров, ведь все люди ленивы по своей натуре.

Но если ответственно относиться к вопросу защиты данных, то, по моему мнению, от подобного способа аутентификации лучше отказаться и использовать 2FA с одноразовыми паролями. Сегодня для генерации одноразовых паролей есть множество бесплатных приложений. Тот же Google Authenticator, или любые другие мобильные аутентификаторы, например, от Microsoft, Dell, ATSolution, Authentry или Protectimus. Я попробовал их почти все, но использую один из них, который имеет ряд дополнительных преимуществ по сравнению с Аутентификатором от Гугл. Как их использовать для аутентификации в популярных соц. сетях и чем они хороши я расскажу в отдельной статье.

для чего нужен и как восстановить доступ — инструкция

Относительно недавно разработчики Гугл стали реализовывать сервис Google Authenticator, который ускоряет и упрощает интернет-серфинг, работу с сайтами и процессы регистрации.

Это достаточно простое в использовании приложение, которое предоставляет возможность пользоваться полным функционалом того или иного сайта без регистрации.

В данной статье мы постараемся ответить на вопрос о том, что делать, если потеряно приложение и как восстановить доступ к сайтам в случае сбоя.

Принцип работы

Этот сервис предоставляет возможность двухэтапной аутентификации для быстрого доступа к сайту, на котором необходимо регистрироваться.

Сервис реализуется в форме приложения для мобильного устройства на базе Андроид и некоторых других операционных систем, которое надо скачать и установить перед началом использования аутентификатора.

Такое приложение представляет пользователю код из шести или восьми цифр для прохождения аутентификации на том или ином сайте, вместо стандартных учетных данных.

При этом, после введения такого кода, пользователь становится аутентифицирован в системе стороннего сайта с помощью его учетных данных из аккаунта Гугл, то есть, как пользователь Гугл.

Интересно, что сервис способен успешно генерировать такие коды и для сторонних приложений.

Важно! Изначальные версии приложений для данного сервиса распространялись с открытым кодом разработчика. Но все более новые версии в последнее время уже являются интеллектуальной собственностью разработчика, то есть Гугл.

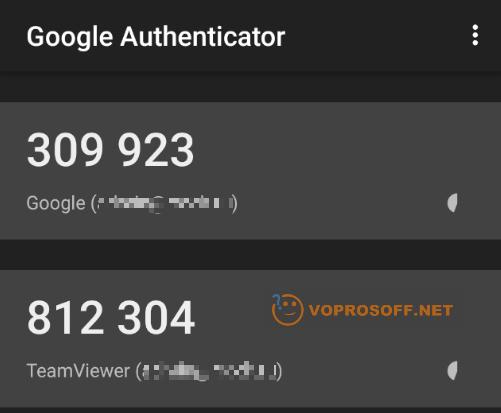

<Рис. 1 Приложение>

Зачем нужен?

Зачем нужно данное приложение и что оно делает?

Для начала использования необходимо скачать приложение, установить его и войти в него, используя учетные данные от аккаунта Гугл.

После этого приложение должно оставаться запущенным в фоновом режиме.

После входа на тот или иной сайт, приложение сгенерирует вам специальный код, который нужно будет ввести на этом сайте (в браузере появится специальное окно для ввода).

После введения кода вы автоматически аутентифицируетесь на сайте с данными аккаунта Гугл.

Сайт же сгенерирует некоторый цифровой ключ, который, также полностью автоматически, сохранится в скачанном вами приложении, и будет использоваться для всех последующих входов на этот сайт.

Из всего написанного выше видно, что такое приложение особенно пригодится тем, кто часто работает со многими сайтами, требующими регистрации для доступа к полному функционалу сервиса. Такое приложение позволяет не тратить время на постоянные регистрации и аутентификации, не запоминать множество паролей и логинов, но использовать, при этом, полный функционал любого сайта.

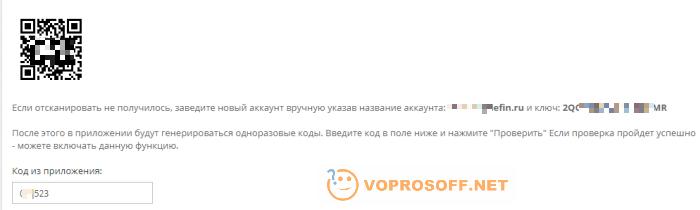

<Рис. 2 Использование>

Восстановление

Однако, такое приложение сохраняет сгенерированные сайтами коды только в своей памяти, то есть, ни на какие сервера данные не выгружаются.

Таким образом, они хранятся только на конкретном телефоне и только до тех пор, пока на нем установлено соответствующее приложение.

Понятно, что эти данные могут быть потеряны при удалении приложения, при откате всех настроек телефона к заводским параметрам, при поломке телефона, в результате которой потребуется переустановка операционной системы, при перепрошивке.

Также все сохраненные данные для доступов на сайты могут быть утрачены при физическом полном выходе из строя телефона или при его утере.

В этом случае вы полностью теряете доступ к аутентификационным данным на всех сайтах, на которых вы аутентифицировались с помощью приложения.

Проблема состоит в том, что зайти на сайт как-то иначе уже не получится (только если создавать новую учетную запись), вы не сможете просто ввести свои учетные данные Гугл, так как они не позволят вам зайти на сайт. Особенно серьезной проблемой это является в том случае, если пользователь уже выполнил достаточно много действий в этом аккаунте и необходимо получить доступ к информации в нем.

Однако некоторые способы возвращения доступа к кодам все-таки предусмотрены.

<Рис. 3 Для ПК>

Основной способ

Нужно понимать, что Гуглом не предусмотрено абсолютно никаких способов восстановления данных из приложения.

Такая ситуация складывается потому, что пароли не передаются на сервера разработчика с целью повышения безопасности использования приложения.

Но такая высокая надежность и безопасность создает проблему.

Вам придется решать вопрос с каждым сайтом в индивидуальном порядке.

Необходимо будет написать письмо в Техническую поддержку сайта или его Администрации, в котором описать проблему.

В некоторых случаях для этого может потребоваться создать новый пустой аккаунт.

Ряд сайтов могут сразу предоставить вам резервный код, с помощью которого вы, применяя Google Authenticator, сможете зайти на сайт. Но некоторые сервисы могут требовать от вас доказательства, что вы тот самый пользователь. В этом случае вам могут потребоваться скрины с этого сайта, когда вы еще пользовались аккаунтом, к которому утратили доступ, скрины из аккаунта Гугл и т. д., также Администрация может потребовать и какие-то еще доказательства.

Однако некоторые сервисы отказывают в предоставлении резервного кода несмотря на любые доказательства.

Чаще всего так происходит с сайтами, на которых вводятся данные кредитных карт или проводятся какие либо платежи иным способом.

<Рис. 4 Код доступа>

Что же делать в будущем?

Самый простой способ избежать повторения данной ситуации еще раз – это записывать все коды и ключи для сайтов в блокнот – сервис дает возможность просматривать их из меню приложения.

Альтернативный способ – хранить картинки с QR-кодами ключей от сайтов в распечатанном виде (возможность просмотра QR приложение также предоставляет). Тогда в будущем при вхоже на сайт вы сможете ввести ключ от него или отсканировать QR однократно.

<Рис. 5 Получение кода>

Альтернативный вариант можно предложить пользователям iOS.

В случае с этими устройствами, рекомендуется делать резервные копии данных с паролем периодически.

Резервное копирование в Эппл разработано таким образом, что сохраняет даже коды приложений, потому после восстановления все база кодов приложения может быть восстановлена.

« Предыдущая запись

« Предыдущая запись  Следующая запись »

Следующая запись »Как восстановить Google Authenticator при утере телефона, помощь

Добрый день!

К сожалению, восстановить генерацию одноразовых паролей для приложений в Google Authenticator невозможно, если вы не подумали об этом заранее и не приняли соответствующие меры.

В вашей ситуации остается только пытаться получить доступ к приложениям и сайтам резервными способами (если такие поддерживаются), либо писать в службы поддержки, объяснять ситуацию и просить восстановить доступ.

Резервное копирование Google Authenticator

Никакое резервирование в Google Authenticator не предусмотрено. Это приложение не связывается с серверами Google и ничего туда не передает. Единственное, что может делать Google Authenticator, это синхронизировать время на телефоне, так как, если время не точное, одноразовые коды не будут работать.

Если ваш телефон украли или он сломался, Google предлагает использовать резервные коды, которые необходимо заранее сгенерировать и записать. Но, во-первых, далеко не все делают такие резервные коды. Во-вторых, резервный код восстановит только доступ к аккаунту Google. Получить доступ ко всем остальным приложениям, использующим Google Authenticator не получится. Но решение есть, и не одно.

Способы резервирования данных в Google Authenticator

Многие приложения и сайты, использующие Google Authenticator предлагают при активации двухфакторной авторизации создать специальный код восстановления, записать его и хранить в надежном месте. Способ не очень надежный, так как листочек с кодом можно потерять, и не очень безопасный, так как этот листочек могут украсть. Кроме этого, он еще и крайне неудобный. И самый главный минус такого способа — он подходит не для всех приложений и сайтов, так как не все они дают возможность создать такой код. Но есть и более универсальные способы:

Автор считает, что эти материалы могут вам помочь:

1. Сделать скриншоты с сохранить QR коды, с помощью которых вы добавляли приложение в Google Authenticator. Имея такой код, вы всегда сможете добавить приложение в Google Authenticator повторно или на другом устройстве. Можно даже использовать Authenticator на нескольких устройствах одновременно. Каждый раз при добавлении приложения делайте скриншот:

И складывайте такие скриншоты в специальную папку в надежном месте, например, в личном облаке. На всякий случай можно заархивировать такую папку с использованием длинного пароля (30-40 символов), тогда даже при краже архива, расшифровать его в разумные сроки будет нельзя. Если с вашим телефоном что-то случится, вы всегда сможете расшифровать архив и восстановить генерацию кодов для всех приложений в Google Authenticator.

2. Использовать другое приложение, например, Authy. Google Authenticator — не единственное, не самое удобное и не самое безопасное приложение для двухфакторной авторизации, существуют и другие. Я рекомендую использовать бесплатное приложение Authy:

Оно работает точно так же, как и Google Authenticator, но дополнительно позволяет:

- Использовать несколько устройств;

- Контролировать количество устройств с приложением, запрещать использовать другие устройства;

- Настроить автоматическое резервное копирование с шифрованием в облако.

Приложение Authy можно найти в официальном магазине приложений для вашей платформы. Если у вас остались вопросы по Google Authenticator или Authy — обязательно оставьте комментарий к этому ответу и я помогу.