Что выбрать для двухфакторной аутентификации вместо кодов в SMS

За последние пару лет идея двухфакторной аутентификации, о которой так долго говорили гики, сильно продвинулась в массы. Однако до сих пор в большинстве случаев речь идет о двухфакторной аутентификации при помощи одноразовых паролей, приходящих в SMS. А это, к сожалению, не очень-то надежный вариант. Вот что может пойти не так:

- Пароль в SMS можно подсмотреть, если у вас включен показ уведомлений на экране блокировки.

- Даже если показ уведомлений отключен, можно извлечь SIM-карту из смартфона, установить в другой смартфон и принять SMS с паролем.

- SMS с паролем может перехватить пробравшийся в смартфон троян.

- Также с помощью различных махинаций (убеждение, подкуп, сговор и так далее) можно заполучить новую SIM-карту с номером жертвы в салоне сотовой связи. Тогда SMS будут приходить на эту карту, а телефон жертвы просто не будет связываться с сетью.

- Наконец, SMS с паролем может быть перехвачена через фундаментальную уязвимость в протоколе SS7, по которому эти SMS передаются.

Надо заметить, что даже самый трудоемкий и высокотехнологичный из перечисленных методов перехвата пароля в SMS — с помощью взлома протокола SS7 — уже был использован на практике. Так что речь не о теоретической возможности возникновения неприятностей, а о вполне практической угрозе.

В общем, пароли в SMS — это не очень-то безопасно, а иногда даже и очень небезопасно. Поэтому есть смысл озаботиться поиском альтернативных вариантов двухэтапной аутентификации, о чем мы сегодня и поговорим.

Одноразовые коды в файле или на бумажке

Наиболее простая замена одноразовым паролям, присылаемым в SMS, — это те же самые одноразовые пароли, но заготовленные заранее. Это не самый плохой вариант, особенно для тех сервисов, в которых вам надо авторизовываться сравнительно редко. Собственно, даже для того же «Фейсбука» этот метод вполне может подойти, особенно в качестве резервного способа входа.

Работает это очень просто: по запросу сервис генерирует и показывает на экране десяток одноразовых кодов, которые в дальнейшем могут быть использованы для подтверждения входа в него. Дальше вы просто распечатываете или переписываете эти коды на бумагу и кладете в сейф. Или, что еще проще, сохраняете в зашифрованных записях в менеджере паролей.

Дальше вы просто распечатываете или переписываете эти коды на бумагу и кладете в сейф. Или, что еще проще, сохраняете в зашифрованных записях в менеджере паролей.

В общем, не так важно, будете ли вы хранить эти коды на теплой ламповой бумаге или в бездушном цифровом виде — важно сохранить их так, чтобы они а) не потерялись и б) не могли быть украдены.

Приложения для двухфакторной аутентификации

У единожды сгенерированного набора одноразовых кодов есть один недостаток: рано или поздно он закончится, и вполне может так получиться, что вы останетесь без кода в самый неподходящий момент. Поэтому есть способ лучше: можно генерировать одноразовые коды на лету с помощью небольшого и, как правило, очень простого приложения — аутентификатора.

Как работают приложения-аутентификаторы

Работают приложения для двухфакторной аутентификации очень просто. Вот что придется сделать:

- устанавливаете на смартфон приложение для двухфакторной аутентификации;

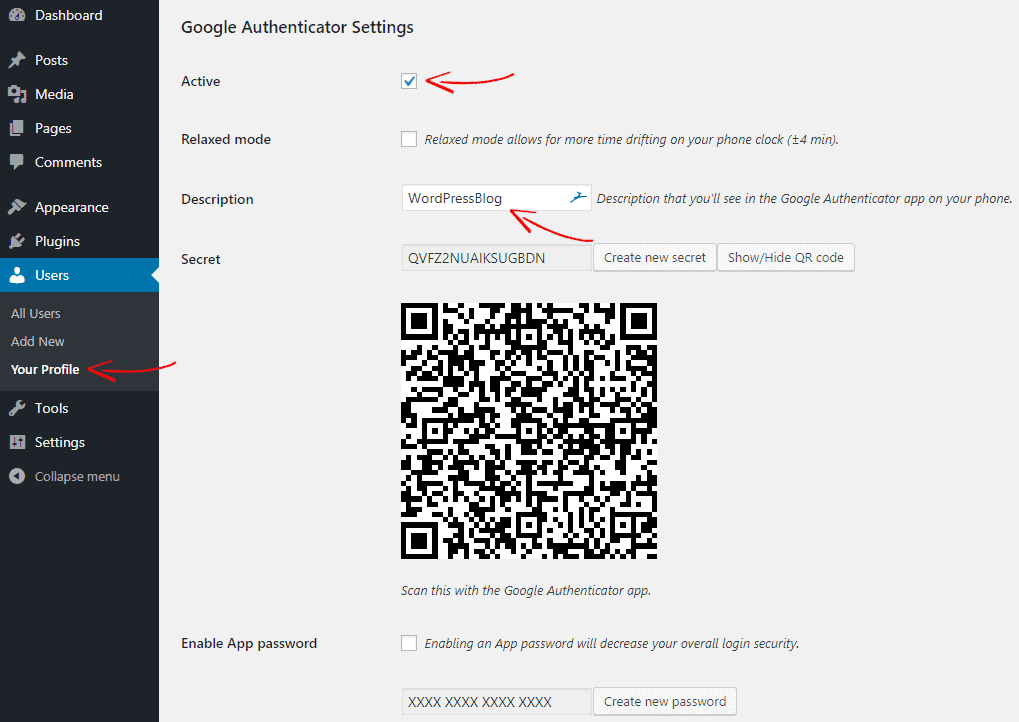

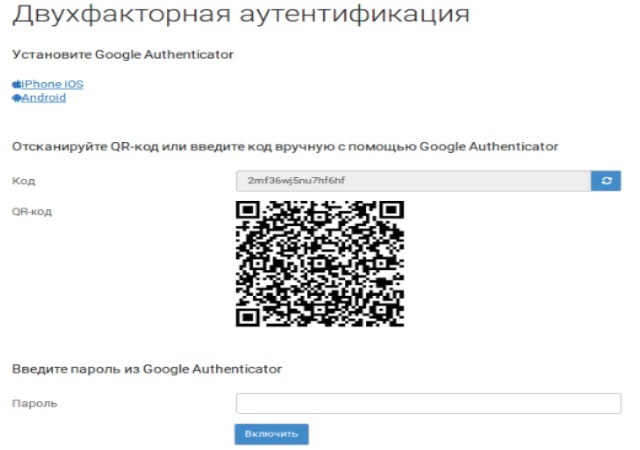

- заходите в настройки безопасности сервиса, который среди опций для двухфакторной аутентификации предлагает использовать такие приложения;

- выбираете двухфакторную аутентификацию с помощью приложения;

- сервис покажет вам QR-код, который можно отсканировать прямо в 2FA-приложении;

- сканируете код приложением — и оно начинает каждые 30 секунд создавать новый одноразовый код.

Коды создаются на основе ключа, который известен только вам и серверу, а также текущего времени, округленного до 30 секунд. Поскольку обе составляющие одинаковы и у вас, и у сервиса, коды генерируются синхронно. Этот алгоритм называется OATH TOTP (Time-based One-time Password), и в подавляющем большинстве случаев используется именно он.

Также существует альтернатива — алгоритм OATH HOTP (HMAC-based One-time Password). В нем вместо текущего времени используется счетчик, увеличивающийся на 1 при каждом новом созданном коде. Но этот алгоритм редко встречается в реальности, поскольку при его использовании гораздо сложнее обеспечить синхронное создание кодов на стороне сервиса и приложения. Проще говоря, есть немалый риск, что в один не очень прекрасный момент счетчик собьется и ваш одноразовый пароль не сработает.

Так что можно считать OATH TOTP де-факто индустриальным стандартом (хотя формально это даже не стандарт, на чем создатели этого алгоритма очень настаивают в его описании).

Совместимость приложений для двухфакторной аутентификации и сервисов

Подавляющее большинство приложений для двухфакторной аутентификации работает по одному и тому же алгоритму, так что для всех сервисов, которые поддерживают аутентификаторы, можно использовать любое из них — какое вам больше нравится.

Как и в любом добротном правиле, в этом тоже есть определенное количество исключений. Некоторые сервисы по каким-то причинам, ведомым только им одним, предпочитают делать свои собственные приложения для двухфакторной аутентификации, которые работают только с ними. Более того, сами сервисы не работают ни с какими другими приложениями, кроме своих собственных.

Особенно это распространено среди крупных издателей компьютерных игр — например, существуют несовместимые со сторонними сервисами приложения Blizzard Authenticator, Steam Mobile с встроенным аутентификатором Steam Guard, Wargaming Auth и так далее. Для этих сервисов придется ставить именно эти приложения.

Так или иначе, большинство нормальных ИТ-компаний не ограничивает пользователей в выборе 2FA-приложения. И даже если по каким-то соображениям им хочется контролировать этот процесс и создать свое приложение, то чаще всего они позволяют защищать с его помощью не только «свои» аккаунты, но и учетные записи сторонних сервисов.

Поэтому просто выбирайте приложение-аутентификатор, которое вам больше нравится по набору дополнительных функций — оно будет работать с большинством сервисов, которые вообще поддерживают 2FA-приложения.

Лучшие приложения для двухфакторной аутентификации

Выбор 2FA-приложений на удивление велик: поиск по запросу «authenticator» в Google Play или Apple App Store выдает не один десяток результатов.

Несмотря на то что базовая функция у всех этих приложений одна и та же — создание одноразовых кодов по одному и тому же алгоритму, некоторые аутентификаторы обладают дополнительными функциями или особенностями интерфейса, которые могут показаться вам удобными. Перечислим несколько самых интересных вариантов.

1. Google AuthenticatorПоддерживаемые платформы: Android, iOS

Как отмечают буквально все публикации, Google Authenticator — это самое простое в использовании из всех существующих приложений для двухфакторной аутентификации. У него даже настроек нет.

Однако у такой простоты есть и недостаток: если вам что-то не нравится в интерфейсе или хочется от аутентификатора чего-то большего — придется устанавливать другое приложение.

+ Очень просто использовать.

Поддерживаемые платформы: Android, iOS

Duo Mobile также крайне прост в использовании, минималистичен и лишен дополнительных настроек. По сравнению с Google Authenticator у него есть одно преимущество: по умолчанию Duo Mobile скрывает коды — чтобы увидеть код, надо нажать на конкретный токен. Если вы, как и я, испытываете дискомфорт каждый раз, когда открываете аутентификатор и показываете всем окружающим кучу кодов от всех своих аккаунтов сразу, то вам эта особенность Duo Mobile наверняка понравится.

+ По умолчанию скрывает коды.

3. Microsoft Authenticator

Поддерживаемые платформы: Android, iOS

В Microsoft тоже не стали усложнять и сделали свой аутентификатор на вид очень минималистичным. Но при этом Microsoft Authenticator заметно функциональнее, чем Google Authenticator. Во-первых, хоть по умолчанию все коды показываются, но каждый из токенов можно отдельно настроить так, чтобы при запуске приложения код был скрыт.

Во-вторых, Microsoft Authenticator упрощает вход в аккаунты Microsoft. В этом случае после ввода пароля достаточно будет нажать в приложении кнопку подтверждения входа — и все, можно даже не вводить одноразовый код.

+ Можно настроить, чтобы коды скрывались.

+ Дополнительные возможности для входа в аккаунты Microsoft.

4. FreeOTP

Поддерживаемые платформы: Android, iOS

Есть четыре причины, по которым вам может понравиться этот аутентификатор, разработанный Red Hat. Во-первых, это ваш выбор, если вы любите программное обеспечение с открытым кодом. Во-вторых, это самое маленькое приложение из всех рассматриваемых — версия для iOS занимает всего 750 Кбайт. Для сравнения: минималистичный Google Authenticator занимает почти 14 Мбайт, а приложение Authy, о котором мы поговорим ниже, — аж 44 Мбайта.

Во-первых, это ваш выбор, если вы любите программное обеспечение с открытым кодом. Во-вторых, это самое маленькое приложение из всех рассматриваемых — версия для iOS занимает всего 750 Кбайт. Для сравнения: минималистичный Google Authenticator занимает почти 14 Мбайт, а приложение Authy, о котором мы поговорим ниже, — аж 44 Мбайта.

В-третьих, по умолчанию приложение скрывает коды и показывает их только после касания. Наконец, в-четвертых, FreeOTP позволяет максимально гибко конфигурировать токены вручную, если вам это зачем-нибудь нужно. Разумеется, обычный способ создания токена с помощью сканирования QR-кода тоже поддерживается.

+ По умолчанию скрывает коды.

+ Приложение занимает всего 700 Кбайт.

+ Открытый код.

+ Максимум настроек при создании токена вручную.

5. Authy

Поддерживаемые платформы: Android, iOS, Windows, macOS, Chrome

Самое навороченное из приложений для двухфакторной аутентификации, основным достоинством которого является то, что все токены хранятся в облаке. Это позволяет получить доступ к токенам с любого из ваших устройств. Заодно это упрощает переезд на новые устройства — не придется заново активировать 2FA в каждом сервисе, можно продолжить пользоваться существующими токенами.

Это позволяет получить доступ к токенам с любого из ваших устройств. Заодно это упрощает переезд на новые устройства — не придется заново активировать 2FA в каждом сервисе, можно продолжить пользоваться существующими токенами.

В облаке токены зашифрованы ключом, который создается на основе заданного пользователем пароля, — то есть данные хранятся безопасно, и украсть их будет нелегко. Также можно установить ПИН-код на вход в приложение — или защитить его отпечатком пальца, если ваш смартфон оснащен соответствующим сканером.

Основной недостаток Authy состоит в том, что приложение с ходу требует завести аккаунт, привязанный к вашему телефонному номеру, — без этого просто не получится начать с ним работать.

+ Токены хранятся в облаке, что позволяет использовать их на всех своих устройствах.

+ По той же причине очень удобно переезжать на новое устройство.

+ Вход в приложение защищен PIN-кодом или отпечатком пальца.

+ На экране показывается код только для последнего использованного токена.

+ В отличие от остальных приложений, поддерживает не только Android и iOS, но и Windows, macOS и Chrome.

− Требуется зарегистрироваться в Authy, используя номер телефона, — без этого приложение не работает.

Поддерживаемые платформы: Android, iOS

На мой взгляд, по концепции «Яндекс.Ключ» — это самое удачное из существующих приложений для двухфакторной аутентификации. С одной стороны, оно не требует с ходу регистрироваться — можно начать им пользоваться с той же легкостью, как и Google Authenticator. С другой стороны, в нем есть несколько дополнительных возможностей, которые открываются тем, кто не поленится зайти в настройки.

Во-первых, «Яндекс.Ключ» можно «запереть» на PIN-код или отпечаток пальца. Во-вторых, можно создать в облаке «Яндекса» резервную копию токенов, защищенную паролем (а вот на этом этапе уже придется указать номер телефона), и восстановить ее на любом из используемых вами устройств. Точно так же можно будет перенести токены на новое устройство, когда понадобится переезжать.

Точно так же можно будет перенести токены на новое устройство, когда понадобится переезжать.

Получается, что «Яндекс.Ключ» сочетает в себе простоту Google Authenticator и расширенную функциональность Authy — в зависимости от того, что вы предпочитаете. Единственный недостаток приложения — не вполне удобный для использования с большим количеством токенов интерфейс.

+ Минимализм на старте, расширенная функциональность доступна через настройки.

+ Создание резервных копий токенов в облаке для использования на нескольких устройствах и переезда на новые.

+ Вход в приложение защищен PIN-кодом или отпечатком пальца.

+ На экране показывается код только для последнего использованного токена.

+ Заменяет постоянный пароль к аккаунту «Яндекса».

− При большом количестве токенов не очень удобно искать нужный.

«Железные» аутентификаторы FIDO U2F: YubiKey и все-все-все

Если приложение, генерирующее одноразовые коды, кажется вам слишком эфемерным способом защитить свои аккаунты, и хочется чего-то более постоянного, надежного и материального — буквально запереть аккаунт на ключ и положить его в карман, — то у меня есть для вас хорошая новость: такой вариант также существует. Это аппаратные токены стандарта U2F (Universal 2nd Factor), созданного FIDO Alliance.

Это аппаратные токены стандарта U2F (Universal 2nd Factor), созданного FIDO Alliance.

Как работают токены FIDO U2F

Аппаратные U2F-токены очень полюбились специалистам по безопасности — в первую очередь потому, что с точки зрения пользователя они работают очень просто. Для начала работы достаточно подключить U2F-токен к вашему устройству и зарегистрировать его в совместимом сервисе, причем делается это буквально в пару кликов.

Впоследствии при необходимости подтвердить вход в этот сервис нужно будет подключить U2F-токен к тому устройству, с которого вы входите, и нажать на токене кнопку (в некоторых устройствах — ввести PIN или приложить палец к сканеру). Все — никаких сложных настроек, ввода длинных последовательностей случайных символов и прочих танцев с бубном, которые обычно все себе представляют при упоминании слова «криптография».

Вставьте ключ и нажмите кнопку — и это действительно все

При этом «под капотом» все устроено очень умно и криптографически надежно: при регистрации токена на сервисе создается пара криптографических ключей — приватный и публичный. Публичный сохраняется на сервере, а приватный хранится в защищенном хранилище Secure Element, которое является сердцем U2F-токена, — и этот ключ никогда не покидает устройство.

Публичный сохраняется на сервере, а приватный хранится в защищенном хранилище Secure Element, которое является сердцем U2F-токена, — и этот ключ никогда не покидает устройство.

Приватный ключ используется для того, чтобы зашифровать подтверждение входа, которое передается на сервер и может быть расшифровано с помощью публичного ключа. Если кто-то от вашего имени попытается передать подтверждение входа, зашифрованное неправильным приватным ключом, то при расшифровке с помощью известного сервису публичного ключа вместо подтверждения получится бессмыслица, и сервис не пустит его в аккаунт.

Какими бывают U2F-устройства

Наиболее известный и распространенный пример U2F — это «ключи» YubiKey, которые производит компания Yubico. Собственно, она и стояла у истоков этого стандарта, но предпочла сделать его открытым, для чего и был создан FIDO Alliance. А поскольку стандарт открытый, вы не ограничены в выборе: U2F-совместимые устройства производят и продают разные компании — в онлайн-магазинах можно найти множество разнообразных моделей.

YubiKey — вероятно, самые популярные U2F-токены

Например, Google недавно представила свой комплект аппаратных аутентификаторов Google Titan Security Keys. На самом деле это ключи производства Feitian Technologies (второй по популярности производитель U2F-токенов после Yubico), для которых в Google написали собственную прошивку.

Разумеется, все аппаратные аутентификаторы, совместимые со стандартом U2F, будут с одинаковым успехом работать со всеми сервисами, которые также с этим стандартом совместимы. Однако у разных моделей есть несколько важных различий, и самое важное из них — это интерфейсы, которыми оборудован «ключ». От этого напрямую зависит, с какими устройствами он сможет работать:

USB — для подключения к компьютерам (Windows, Mac или Linux — неважно, «ключи» работают без установки каких-либо драйверов). Помимо обычного USB-A бывают «ключи» с USB-C.

NFC — необходим для использования со смартфонами и планшетами на Android.

Bluetooth — понадобится на тех мобильных устройствах, в которых нет NFC. К примеру, аутентификатор с Bluetooth все еще нужен владельцам iPhone: несмотря на то, что в iOS уже разрешили приложениям использовать NFC (до 2018 года это было позволено только Apple Pay), разработчики большинства совместимых с U2F приложений еще не воспользовались этой возможностью. У Bluetooth-аутентификаторов есть пара минусов: во-первых, их нужно заряжать, а во-вторых, их подключение занимает гораздо больше времени.

В базовых моделях U2F-токенов обычно есть только поддержка собственно U2F — такой ключ обойдется в $10–20. Есть устройства подороже ($20–50), которые заодно умеют работать в качестве смарт-карты, генерировать одноразовые пароли (в том числе OATH TOTP и HOTP), генерировать и хранить ключи PGP-шифрования, могут использоваться для входа в Windows, macOS и Linux и так далее.

Что же выбрать: SMS, приложение или YubiKey?

Универсального ответа на этот вопрос не существует — для разных сервисов можно использовать разные варианты двухфакторной аутентификации в различных сочетаниях. Например, наиболее важные аккаунты (скажем, вашу основную почту, к которой привязаны остальные учетные записи) стоит защитить по максимуму — запереть на «железный» U2F-токен и запретить любые другие опции 2FA. Так можно быть уверенным, что никто и никогда не получит доступ к аккаунту без этого токена.

Например, наиболее важные аккаунты (скажем, вашу основную почту, к которой привязаны остальные учетные записи) стоит защитить по максимуму — запереть на «железный» U2F-токен и запретить любые другие опции 2FA. Так можно быть уверенным, что никто и никогда не получит доступ к аккаунту без этого токена.

Хороший вариант — привязать к аккаунту два «ключа», как это делается с ключами от автомобиля: один всегда с собой, а другой лежит в надежном месте — на случай, если первый потеряется. При этом «ключи» могут быть разного типа: скажем, приложение-аутентификатор на смартфоне в качестве основного и U2F-токен или листочек с одноразовыми паролями, лежащий в сейфе, в качестве резервного средства.

Так или иначе, главный совет — по возможности избегать использования одноразовых паролей в SMS. Правда, получится это не всегда: например, финансовые сервисы в силу своей консервативности продолжают использовать SMS и крайне редко позволяют пользоваться чем-либо еще.

Google Authenticator — приложение для двухэтапной аутентификации

Теплица запускает новую рубрику: приложение недели. В ней мы будем рассказывать о полезных инструментах, онлайн-сервисах, которые стоит использовать и в работе, и в личных целях. Начнем с бесплатного приложения Google Authenticator, которое позволит вам безопасно войти в аккаунт без подключения к Интернету или мобильной сети.

В ней мы будем рассказывать о полезных инструментах, онлайн-сервисах, которые стоит использовать и в работе, и в личных целях. Начнем с бесплатного приложения Google Authenticator, которое позволит вам безопасно войти в аккаунт без подключения к Интернету или мобильной сети.

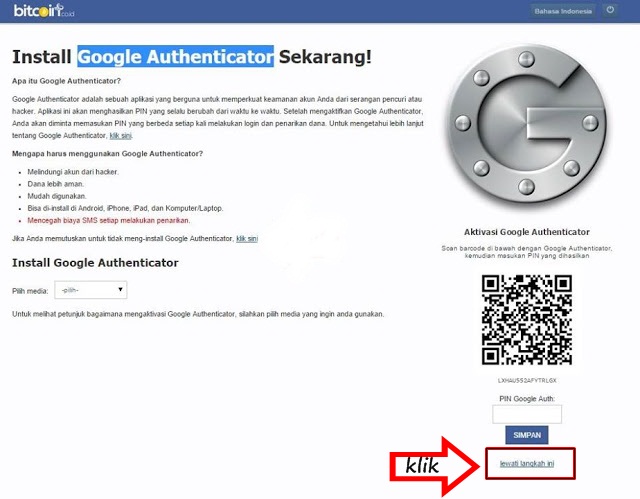

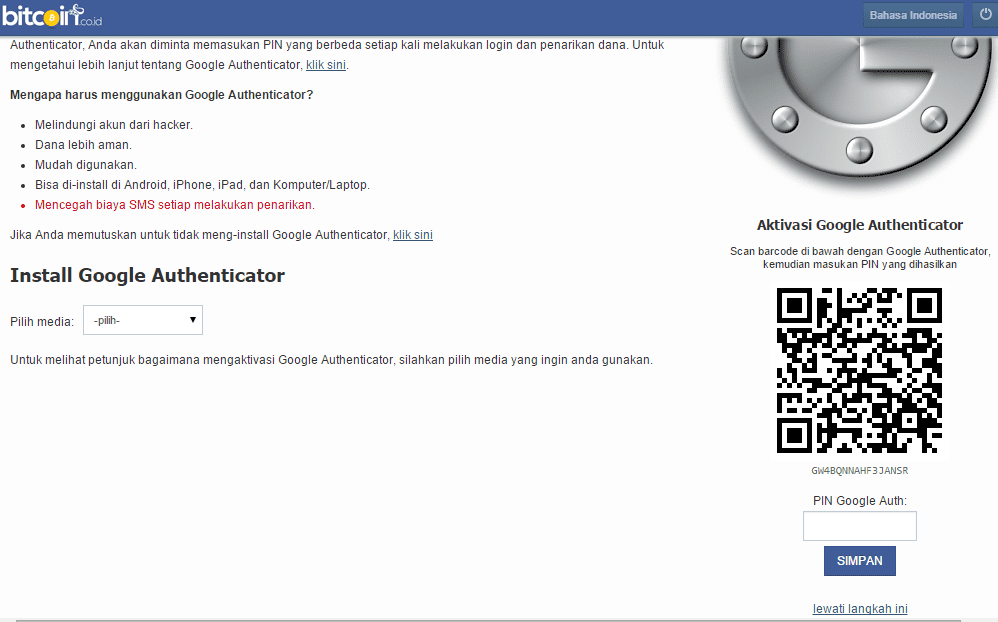

Приложение Google Authenticator создает бесплатные коды двухэтапной аутентификации. В первую очередь, нужно активировать двухэтапную аутентификацию для своего аккаунта Google. Это можно сделать в специальном разделе двухэтапная аутентификация.

Двухэтапная аутентификация обеспечивает дополнительный уровень защиты аккаунта от взлома. При подключении этой функции для входа в аккаунт нужно вводить не только пароль, но и код, сгенерированный приложением.

Одним из резервных способов входа выберите Google Authenticator и нажмите «создать». Затем следуйте инструкции: скачайте приложение для iOS или для Android.

Скриншот с сайта myaccount. google.com

google.comПосле установки откройте приложение на телефоне и нажмите на кнопку «приступить к настройке» и сканируйте штрих-код, который отобразился на вашем браузере. Затем введите код из приложения.

Скриншот с сайта myaccount.google.comЕще по теме: DuckduckGo:новые расширения и всплеск интереса к анонимности в сети

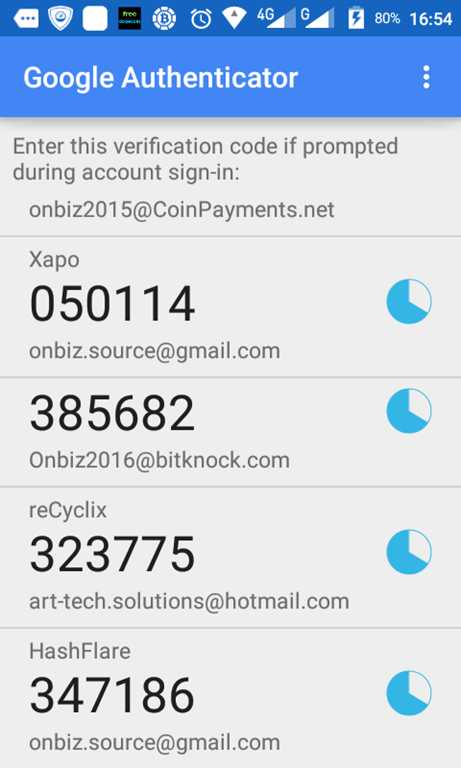

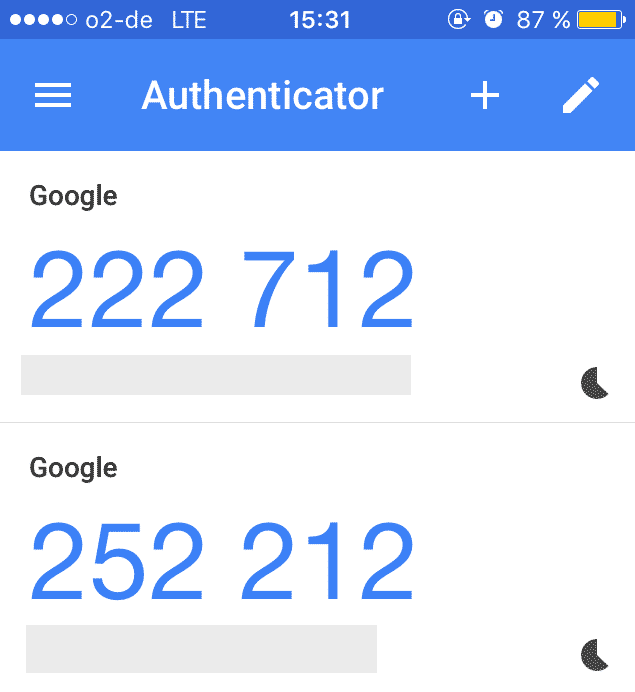

Приложение может работать одновременно с несколькими аккаунтами. Однако во время настройки для каждого аккаунта Google нужно получить свой секретный ключ. То есть вам надо повторить процесс подключения двухэтапной аутентификации для каждого дополнительного аккаунта.

Стоит отметить, что код, который отображается в приложении, активен в течение 30 секунд. После этого времени будет сгенерирован новый набор цифр.

Приложение также работает с другими сервисами, предоставляя коды для подтверждения, например, с «ВКонтакте» или Mail.ru.

на что обратить внимание при работе в Google Chrome

Хотя инструменты Google отличаются высокой надёжностью, безопасность данных часто зависит не только от самого сервиса, но и от ваших действий. Вместе с инженером по безопасности REG.RU Артёмом Мышенковым делимся с вами рекомендациями, которые помогут избежать неприятных ситуаций и утечки важных данных.

Вместе с инженером по безопасности REG.RU Артёмом Мышенковым делимся с вами рекомендациями, которые помогут избежать неприятных ситуаций и утечки важных данных.

Если вы кому-то предоставляете доступ к своему документу, помните: всё, что когда-то было написано или прокомментировано, сохраняется в истории. Поэтому если вы не хотите, чтобы секретные данные попали в чужие руки, создайте копию документа и откройте доступ к ней, а не к исходному файлу.

При доступе к документу все изменения видны в истории — «секретный текст» стал несекретнымВсе закрытые комментарии тоже видны в истории2. Доступ по ссылке — только для общедоступных данныхНекоторые документы с доступом по ссылке индексируются поисковиками. Кроме того, существует множество ситуаций, когда ссылка может просто куда-то утечь.

Не включайте доступ по ссылке без необходимости. Лучше всего предоставлять доступ конкретным пользователям — для этого внесите их адреса электронной почты через инструмент «Совместный доступ». Если же вы работаете с Google-документами в вашей организации, включайте доступ по ссылке только для корпоративных аккаунтов сотрудников.

Если же вы работаете с Google-документами в вашей организации, включайте доступ по ссылке только для корпоративных аккаунтов сотрудников.

Когда документ создаётся в какой-нибудь папке на Google-диске, помните: по умолчанию настройки доступа к файлу копируются из папки.

Если создать в этой папке какой-либо файл, доступы к нему будут открыты для всех, у кого есть доступы к папкеВсегда можно проверить, кому доступен документ, в окне «Настройки Доступа»Проверяйте доступы к файлу, если создаёте его в общедоступной папке.

4. Доступ к видеоконференцииДоступ к видеоконференции Hangouts осуществляется по ссылке. В корпоративной почте на встречу могут попасть все, кто получит ссылку на неё. При попытке подключения человека, не зарегистрированного в корпоративной почте, отображается предупреждение.

Предупредите сотрудников, чтобы они заходили на встречи только с рабочих аккаунтов Google. Не позволяйте посторонним лицам подключаться к встрече, если так не было задумано. Иначе кто-то посторонний может подслушать конфиденциальную информацию или же окажется «троллем», как в инцидентах Zoombombing.

Не позволяйте посторонним лицам подключаться к встрече, если так не было задумано. Иначе кто-то посторонний может подслушать конфиденциальную информацию или же окажется «троллем», как в инцидентах Zoombombing.

Перед каждым новым входом в аккаунт Google обращайте внимание на безопасность устройства и операционной системы, в которых вы работаете. Если вам понадобилось войти в свой аккаунт на чужом компьютере (например с ноутбука, которым пользуется ещё и кто-то из членов вашей семьи) — не разрешайте браузеру запоминать ваш пароль и не забудьте выйти из аккаунта. Ещё можно включить режим инкогнито в браузере. Но чтобы не подвергать риску безопасность аккаунта Google, лучше не использовать чужие устройства для работы.

6. Добавление новых участников в email-перепискуПри добавлении новых участников в переписку не забудьте проверить и при необходимости удалить конфиденциальные данные из процитированных сообщений. Особенно это актуально для компаний, которые добавляют в переписку людей из сторонних организаций.

Особенно это актуально для компаний, которые добавляют в переписку людей из сторонних организаций.

Обязательно используйте двухфакторную аутентификацию в аккаунте Google. Чтобы подтверждать вход в аккаунт, можно выбрать один из нескольких вариантов: sms, push-уведомления или приложение Google Authenticator.

Не забудьте распечатать или сохранить резервные коды аутентификации, чтобы не потерять доступ в аккаунт при краже или утере мобильного устройства. Это можно сделать в настройках безопасности аккаунта Google. Конечно, хранить эти коды нужно в надёжном месте, чтобы не потерять — либо в менеджере паролей, который синхронизируется с несколькими устройствами, либо в папке с бумажными документами (если вы решили распечатать коды).

Подробнее о том, что делать в случае кражи мобильного телефона, утери резервных кодов или других проблем при двухфакторной аутентификации, можно почитать в справке Google.

Не забудьте сохранить в надёжном месте QR-код для Google Authenticator — лучше всего на двух устройствах. Это касается не только аккаунта Google, но и любых других приложений, использующих такой тип аутентификации. Помните, что при утере/краже/поломке устройства, на котором работает Google Authenticator, вы просто не сможете войти в свой аккаунт. К сожалению, об этом обычно вспоминают слишком поздно, поэтому не пренебрегайте вопросами безопасности.

⌘⌘⌘

Уделив внимание настройкам конфиденциальности и вовремя защитив аккаунт, вы сделаете работу с приложениями Google удобной и безопасной. Если вы хотите подключить сервисы Google к личному домену или к сайту компании, воспользуйтесь услугой G Suite от REG.RU — вы получите почту на домене с клиентом Gmail, а также доступ ко всем приложениям Google (Диск, Календарь, Документы, Таблицы, Презентации, Hangouts и другие) и возможность подключить до 500 пользователей.

Как включить двухфакторную аутентификацию для вашей учетной записи Google с помощью Google Authenticator

Google Authenticator защищает вашу учетную запись Google от кейлоггеров и кражи паролей. С двухфакторная аутентификация , вам потребуется как пароль, так и код аутентификации для входа в систему. Приложение Google Authenticator работает на устройствах Android, iPhone, iPod, iPad и BlackBerry.

СВЯЗАННЫЕ С: Что такое двухфакторная аутентификация и зачем она мне нужна?

Мы уже упоминали об использовании двухфакторной аутентификации с помощью текстового или голосового сообщения, но приложение Google Authenticator может быть более удобным. Он отображает код, который меняется каждые тридцать секунд. Код создается на вашем устройстве, поэтому вы можете использовать приложение, даже если ваше устройство отключено.

Активация двухэтапной аутентификации

Перейти к страница настроек аккаунта и войдите в свою учетную запись Google. В разделе «Вход и безопасность» нажмите ссылку «Вход в Google».

В разделе «Пароль и способ входа» нажмите «Двухэтапная аутентификация».

Появится вводный экран, рассказывающий о двухэтапной аутентификации. Нажмите «Начать», чтобы продолжить.

Введите пароль для своей учетной записи Google и нажмите Enter или нажмите «Войти».

Google заставляет нас настраивать подтверждение по телефону, даже если мы будем использовать приложение. Номер телефона, который мы вводим сейчас, станет нашим резервным номером телефона позже. Вы можете получить код с помощью текстового сообщения или голосового телефонного звонка. Нажмите «Попробовать», чтобы отправить код на свой телефон.

Если на вашем телефоне настроены уведомления для текстовых сообщений, вы увидите всплывающее уведомление с кодом подтверждения.

Если у вас не включены уведомления для текстовых сообщений, вы можете войти в приложение для обмена текстовыми сообщениями и просмотреть там код подтверждения.

После получения кода подтверждения введите его на экране «Подтвердить, что он работает» и нажмите «Далее».

Вы должны увидеть экран, сообщающий, что это сработало. Нажмите «Включить», чтобы завершить включение двухэтапной аутентификации.

Пока что голосовое или текстовое сообщение является вторым шагом по умолчанию. Мы изменим это в следующем разделе.

Теперь выйдите из своей учетной записи Google, а затем войдите снова. Вам будет предложено ввести пароль …

… А затем вы получите текстовое сообщение с 6-значным кодом, как и раньше. Введите этот код на открывшемся экране двухэтапной аутентификации.

Включение Google Authenticator

Теперь, когда мы включили двухэтапную аутентификацию и подключили ваш телефон к вашей учетной записи Google, мы настроим Google Authenticator. На странице двухэтапной аутентификации в вашем браузере нажмите «Настройка» в приложении Authenticator.

На странице двухэтапной аутентификации в вашем браузере нажмите «Настройка» в приложении Authenticator.

В открывшемся диалоговом окне выберите тип телефона и нажмите «Далее».

На экране «Настроить аутентификатор» отобразится QR-код или штрих-код. Нам нужно отсканировать это с помощью приложения Google Authenticator…

… Итак, теперь установите приложение Google Authenticator на свой телефон, а затем откройте приложение.

На главном экране Authenticator коснитесь знака плюса вверху.

Затем нажмите «Сканировать штрих-код» во всплывающем окне внизу экрана.

Ваша камера активирована, и вы увидите зеленую рамку. Наведите зеленую рамку на QR-код на экране вашего компьютера. QR-код считывается автоматически.

Вы увидите свою недавно добавленную учетную запись Google в приложении Authenticator. Обратите внимание на код только что добавленной учетной записи.

Обратите внимание на код только что добавленной учетной записи.

После добавления учетной записи в Google Authenticator вам нужно будет ввести сгенерированный код. Если срок действия кода истекает, дождитесь его изменения, чтобы у вас было достаточно времени для его ввода.

Теперь вернитесь к своему компьютеру и нажмите «Далее» в диалоговом окне «Настроить аутентификатор».

Введите код из приложения Authenticator в диалоговом окне «Настроить аутентификатор» и нажмите «Подтвердить».

Откроется диалоговое окно «Готово». Нажмите «Готово», чтобы закрыть его.

Приложение Authenticator добавляется в список вторых шагов проверки и становится приложением по умолчанию.

Номер телефона, который вы ввели ранее, станет вашим резервным номером телефона. Вы можете использовать этот номер для получения кода аутентификации, если когда-нибудь потеряете доступ к приложению Google Authenticator или переформатируете свое устройство.

Вход в систему

В следующий раз, когда вы войдете в систему, вам нужно будет предоставить текущий код из приложения Google Authenticator точно так же, как вы указали код, полученный в текстовом сообщении ранее в этой статье.

Создание и печать резервных кодов

Google предлагает распечатанные резервные коды, с которыми вы можете войти в систему, даже если вы потеряете доступ как к своему мобильному приложению, так и к резервному номеру телефона. Чтобы настроить эти коды, нажмите «Настройка» в разделе «Резервные коды» в разделе «Настройка альтернативного второго шага».

Откроется диалоговое окно «Сохраните резервные коды» со списком из 10 резервных кодов. Распечатайте их и храните — вы потеряете доступ к своему аккаунту Google, если потеряете все три метода аутентификации (пароль, коды подтверждения на телефоне и резервные коды). Каждый резервный код можно использовать только один раз.

Если ваши резервные коды были скомпрометированы, нажмите «Получить новые коды», чтобы создать новый список кодов.

Теперь вы увидите резервные коды в списке под вашим вторым шагом на экране двухэтапной аутентификации.

Создание паролей для конкретных приложений

Двухэтапная аутентификация нарушает работу почтовых клиентов, программ чата и всего остального, использующего пароль вашей учетной записи Google. Вам нужно будет создать пароль для каждого приложения, которое не поддерживает двухэтапную аутентификацию.

Вернуться на Экран входа и безопасности , нажмите «Пароли приложений» в разделе «Пароль и способ входа».

На экране паролей приложений щелкните раскрывающийся список «Выбрать приложение».

Выберите вариант из раскрывающегося списка «Выбрать приложение». Мы выбрали «Другое», чтобы можно было настроить имя пароля приложения.

Если вы выбрали Почту, Календарь, Контакты или YouTube, выберите устройство из раскрывающегося списка «Выбрать устройство».

Если вы выбрали «Другое» в раскрывающемся списке «Выбрать приложение», раскрывающийся список «Выбрать устройство» будет пропущен. Введите имя приложения, для которого вы хотите создать пароль, а затем нажмите «Создать».

Отобразится диалоговое окно Сгенерированный пароль приложения с паролем приложения, который вы можете использовать для настройки приложений и программ вашей учетной записи Google, таких как электронная почта, календарь и контакты. Введите предоставленный пароль в приложение вместо стандартного пароля для этой учетной записи Google. Когда вы закончите вводить пароль, нажмите «Готово», чтобы закрыть диалоговое окно. Вам не нужно запоминать этот пароль; вы всегда можете создать новый позже.

Все имена созданных вами паролей приложений перечислены на экране паролей приложений. Если пароль приложения скомпрометирован, вы можете отозвать его на этой странице, нажав «Отозвать» рядом с названием приложения в списке.

Если пароль приложения скомпрометирован, вы можете отозвать его на этой странице, нажав «Отозвать» рядом с названием приложения в списке.

На Экран входа и безопасности в разделе «Пароль и метод входа» указано количество созданных вами паролей приложений. Вы можете нажать на пароли приложений еще раз, чтобы создать новые пароли или отозвать существующие.

Эти пароли предоставляют доступ ко всей вашей учетной записи Google и пропускают двухфакторную аутентификацию, поэтому храните их в безопасности.

Приложение Google Authenticator открытый источник и основан на открытых стандартах. Другие программные проекты, такие как LastPass , даже начали использовать Google Authenticator для реализации собственной двухфакторной аутентификации.

СВЯЗАННЫЕ С: Как сделать LastPass еще более безопасным с помощью Google Authenticator

Вы также можете настроить новую двухфакторную аутентификацию Google без кода для вашей учетной записи, если вы не хотите вводить код.

Google Authenticator: как им пользоваться, восстановить и отключить

В одной из прошлых статей на страницах своего блога я рассказывал о двухфакторной аутентификации (2FA), ее значимости и важности в современном мире. Если в двух словах, то она используется для подтверждения различных операций в интернете и защиты аккаунтов от несанкционированного доступа, что значительно повышает защиту ваших аккаунтов и не дает злоумышленникам украсть личные данные.

Так вот одним из самых надежных и распространенных видов 2FA является аутентификация через мобильное приложение Google Authenticator (Гугл Аутентификатор). Из этой статьи вы узнаете обо всех важных моментах касаемо работы с данным приложением, а именно как подключить, настроить и правильно им пользоваться. Ко всему прочему я отвечу на часто задаваемые вопросы о 2FA Google Authenticator, которые возникают у пользователей в процессе его использования.

Google Authenticator — что это такое и как им правильно пользоваться

Гугл Аутентификатор – это мобильное приложение от небезызвестной компании Google, прямое предназначение которого кроется в повышении уровня защиты аккаунтов интернет-пользователей в различных онлайн сервисах, где предусмотрена возможность включения двухэтапной аутентификации.

На сегодняшний день практически все крупные сайты и сервисы предоставляют такой уровень защиты своим пользователям. Например, 2ФА аутентификацию можно встретить в сервисах электронной почты, социальных сетях, электронных кошельках, некоторых почтовиках (буксах) и т.д.

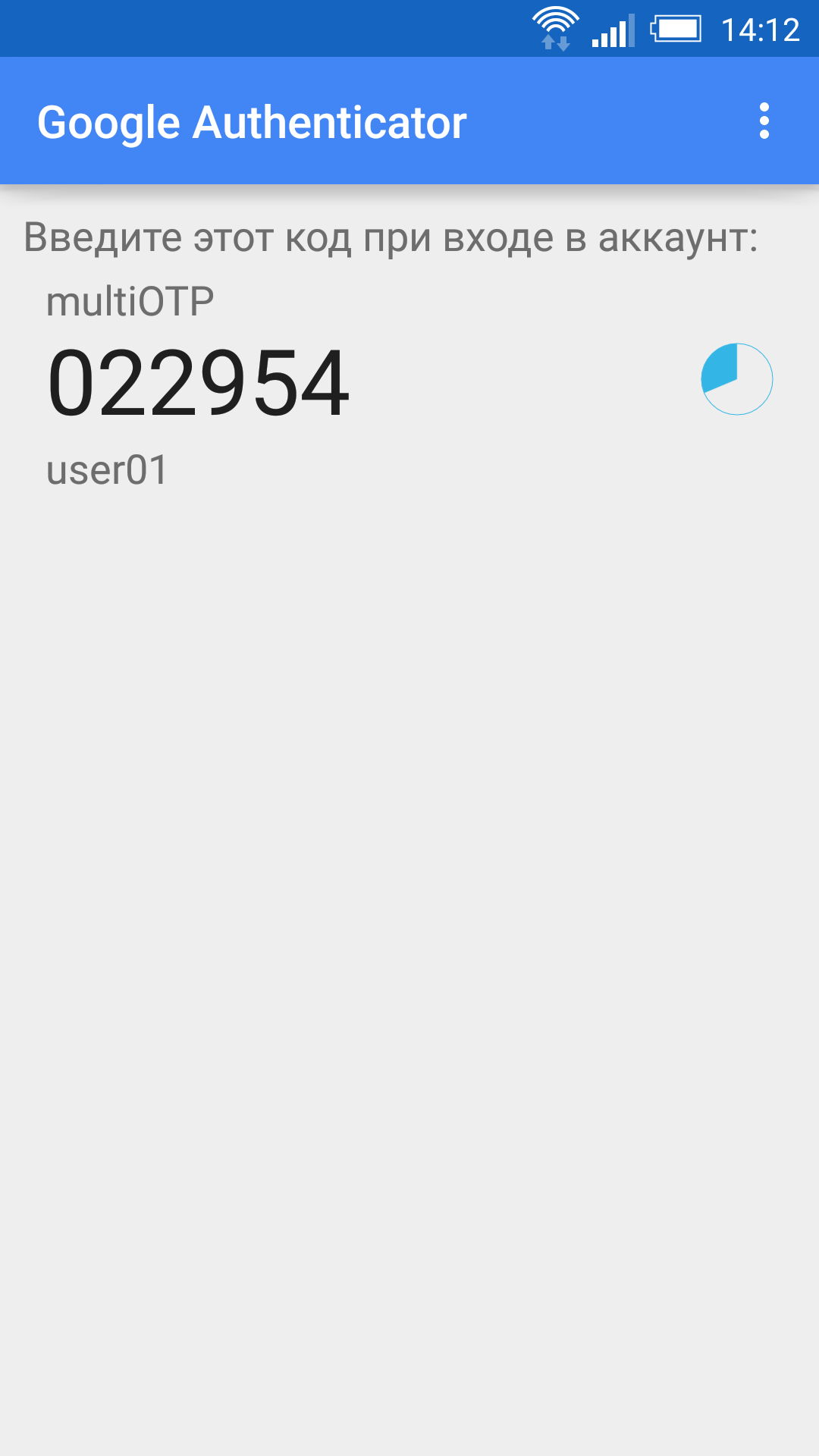

Пользоваться приложением Google Authenticator очень просто. После его подключения, каждый раз, когда вы будете входить в свой аккаунт или совершать подтверждающее действие (например, переводить денежные средства), вам потребуется ввести сгенерированный шестизначный код из мобильного приложения.

Главная особенность Гугл Аутентификатора заключается в том, что секретный ключ генерируется каждые 30 секунд. И даже если злоумышленнику удастся каким бы то ни было способом узнать ваши основные данные для авторизации (логин и пароль), то подобрать/перехватить код из приложения для подтверждения входа с неизвестного устройства в ваш аккаунт ему будет уже проблематично, точнее говоря даже нереально. Это повышает защиту аккаунта и ваших данных в несколько раз.

Это повышает защиту аккаунта и ваших данных в несколько раз.

Предлагаю не терять время зря и переходить непосредственно к рассмотрению процесса установки Google Authenticator, его настройки и дальнейшего использования.

Как установить и настроить Google Authenticator для повышения уровня защиты своих аккаунтов — подробная пошаговая инструкция на примере Facebook аккаунта

Чтобы подключить защиту через Google Authenticator для своего аккаунта на том или ином сайте, вам в первую очередь необходимо установить соответствующее приложение на свое мобильное устройство (это может быть как смартфон, так и планшет под управление Android или iOS). Для этого выполните следующие простые действия:

- Зайдите во внутренний магазин своего мобильного устройства. Для Android это Google Play Store, а для iOS — App Store.

- При помощи поиска найдите «Google Authenticator» и зайдите на страницу приложения от разработчика Google LLC.

- Стандартным способом установите официальное приложение Гугл Аутентификатора.

Просто нажмите кнопку «Установить» и весь процесс скачивания и установки выполнится автоматически.

Просто нажмите кнопку «Установить» и весь процесс скачивания и установки выполнится автоматически.

После успешной загрузки и установки приложения Google Authenticator на свой телефон, вы сможете добавлять в него различные аккаунты, которые, по вашему мнению, нуждаются в дополнительной и усиленной защите. Предлагаю более детально разобраться с этим процессом на примере Facebook аккаунта. Для этого пошагово от вас будет требоваться выполнить следующие действия:

- Разверните в правом верхнем углу своего профиля выпадающее меню и перейдите в раздел «Настройки и конфиденциальность» — «Настройки».

- После чего на открывшейся странице переместитесь в раздел «Безопасность и вход».

- Далее в блоке «Двухфакторная аутентификация» нажмите кнопку «Изменить», расположенную возле «Использовать двухфакторную аутентификацию», и из предложенных способов защиты выберите первый – приложение для аутентификации. Нажмите кнопку «Использовать приложение для аутентификации».

- Затем введите свой основной пароль от Facebook аккаунта и нажмите «Отправить».

- На вашем экране высветится QR-код, который необходимо отсканировать через мобильное приложение Google Authenticator. Либо если камера не работает, можно ввести специальный код вручную.

Чтобы добавить новый аккаунт в приложение, запустите его и нажмите значок плюса в правом нижнем углу. Затем выберите один из вариантов добавления – QR-код или ключ.

- После этого в приложении Google Authenticator отобразится ваш аккаунт Facebook, для которого сразу же начнут генерироваться коды. Для завершения подключения 2FA вам необходимо ввести 6-ти значный код из приложения в специальную форму в соц. сети и нажать «Продолжить», а также произвести очередной ввод основного пароля от Facebook аккаунта и нажать кнопку «Отправить».

После этого двухфакторная аутентификация при помощи Гугл Аутентификатора будет успешно подключена, о чем вы будете проинформированы специальным оповещением.

Теперь, когда вы или кто-то другой попытается войти в ваш аккаунт из неизвестного места (с другого браузера или устройства), потребуется ввести генерируемый код из приложения.

Абсолютно аналогичным образом вся эта процедура повышения уровня защиты аккаунта производится и на других интернет ресурсах – социальных сетях, электронных кошельках, букмекерских конторах, криптовалютных биржах, браузерных расширениях и т.д. Как правило, делается это в настройках безопасности и входа. В само приложение Google Authenticator можно добавлять абсолютно любое количество аккаунтов. При этом все подключенные к защите аккаунты в нем будут отображаться единым списком, и для каждого из них будут генерироваться в течение одного и того же промежутка времени (каждые 30 секунд) уникальные одноразовые коды.

Важно: при подключении 2FA дополнительно обязательно нужно создавать и сохранять в надежном месте одноразовые резервные коды. Если по какой-либо причине вы потеряете доступ к приложению Google Authenticator, эти секретные коды помогут вам без проблем войти в свой аккаунт. В Facebook их можно получить в разделе «Запасной способ проверки» — «Коды восстановления».

Что делать, если приложение Google Authenticator некорректно работает?

Порой можно столкнуться с проблемой, когда не подходит код с Google Authenticator. Т.е. было произведено подключение через QR-код или ключ, но генерируемый код является неверным. Что в таком случае можно предпринять?

Запустите приложение Аутентификатора и в верхнем правом его углу нажмите значок с изображением 3-х точек. Далее из развернувшегося перед вами меню выберите «Настройки» — «Коррекция времени для кодов» — «Синхронизация». После этого произойдет автоматическая синхронизация приложения с сервером и коды должны будут замениться на правильные (подходящие для успешного входа).

Если даже после этих манипуляций проблема не устранилась, проверьте, совпадает ли время на вашем смартфоне с тем, которое установлено на компьютере. Потому как, если время на телефоне и компьютере будет разниться хотя бы на 30 секунд, то понятное дело, что и коды генерируемые приложением Гугл Аутентификатор не будут подходить для успешного прохождения 2ФА.

Как восстановить Аутентификатор Google на новом устройстве

У каждого человека может возникнуть ситуация, при которой он может утратить доступ к своему приложению Google Authenticator, а следовательно и доступ к аккаунтам, к которым он был подключен в качестве 2FA. Например, телефон можно потерять, его могут украсть, можно и вовсе купить новое мобильное устройство, либо может потребоваться переустановка (перепрошивка) операционной системы и т.д. Как результат, без переустановки и восстановления доступа к приложению будет попросту не обойтись.

Вся проблема в том, что Гугл Аутентификатор удаляется вместе со всеми ключами и войти в свои аккаунты будет невозможно, поскольку у вас не будет кодов доступа. Это связано с тем, что ключи хранятся в единственном экземпляре, только на вашем устройте, и никуда не передаются. Другими словами, если вы заранее не позаботились о вариантах, которые помогли бы вам Google Authenticator и все прикрепленные к нему аккаунты перенести на новое устройство, то восстановить доступ к ним будет не то чтобы не возможно, но как минимум проблематично так уж точно.

Как восстановить Google Authenticator в таком случае? Есть несколько вариантов решения этой проблемы:

- Если на том или ином сайте имеется возможность установить запасные (дополнительные) способы проверки и подтверждения операций, или же имеется возможность создать так называемые резервные коды, обязательно этим воспользуйтесь. Как я уже сказал ранее, даже при утрате доступа к Аутентификатору Google, вы все равно сможете войти в аккаунт с помощью кодов восстановления.

- Если у вас не было резервных кодов Гугл Аутентификатора, обратитесь в службу поддержки сервиса, где была установлена дополнительная защита и попросите их отключить двухэтапную авторизацию для вашего аккаунта. Постарайтесь объяснить им сложившуюся ситуацию, и если вы предоставите достаточно доказательств, что аккаунт принадлежит именно вам, то доступ без проблем удастся восстановить.

- Еще один надежный вариант – в самом приложении можно создать QR-код для экспорта аккаунтов на новое устройство с установленным приложением Google Authenticator. Более детально об этом процессе я расскажу чуть ниже.

Из всего вышесказанного можно сделать вывод, что насколько бы не была надежна система защиты, у нее есть и обратная сторона. Поэтому всегда нужно перестраховываться и создавать дополнительные защищенные варианты получения доступа к своим аккаунтам и данным.

Как отключить Google Authenticator

Иногда возникают ситуации, при которых может потребоваться отключение Гугл Аутентификатора. Осуществить это достаточно просто – в личном кабинете сервиса, где у вас подключена двухфакторная аутентификация через приложение, нажмите кнопку «Отключить» или «Выключить». Затем просто введите 6-значный генерируемый код из приложения в последний раз или свой основной пароль от аккаунта (смотря, что попросят).

Важно: если вы через время захотите заново подключить Google Authenticator, то вам нужно будет по новой сгенерировать QR-код и секретный ключ, поскольку старые будут уже неактуальны и не подойдут, т.е. работать уже не будут.

Кроме того, после отключения 2FA не забудьте и в самом приложении Аутентификатора удалить отключенный аккаунт (выделите нужный из списка и нажмите в правом верхнем углу по иконке с корзиной, после чего подтвердите удаление нажатием кнопки «Удалить аккаунт»), т.к. при его повторном подключении создастся новый профиль с генерируемым паролем и можно будет запутаться, какой из них является правильным.

Ответы на часто задаваемые вопросы о Гугл Аутентификатор

В процессе работы с приложением Google Authenticator у вас могут возникать различные вопросы. Я решил выбрать самые распространенные и дать на них развернутые ответы.

- Как установить Google Authenticator на компьютер?

Скачать и установить Google Authenticator на компьютер, увы, нет возможности. Приложение существует только для мобильных устройств под управлением Android и iOS. В крайнем случае, вы можете использовать эмулятор Android на ПК, например, BlueStacks. Но делать этого я крайне не рекомендую.

- Как перенести Google Authenticator на другой телефон?

В случае если вы купили новый телефон, и вам необходимо перенести Google Authenticator с одного телефона на другой, то можно создать QR-код для экспорта аккаунтов на новое устройство с вновь установленным приложением Google Authenticator — делается это в самом приложении.

Нажмите на значок в виде 3 точек, который расположен в верхнем правом углу приложения и выберите «Перенести аккаунты». Нажмите «Экспорт аккаунтов», выберите нужные профили и нажмите «Далее». После этого вам сгенерируется QR-код, который нужно будет отсканировать на новом устройстве, в результате чего перенос всех аккаунтов осуществится автоматически.

- Не подходят коды генерируемые приложением Google Authenticator (при авторизации вылетает ошибка — «неправильный код») — что делать?

Как я уже отметил выше в статье, необходимо произвести коррекцию времени для кодов в настройках приложения. Либо же, нужно попросту установить одинаковое время на телефоне и компьютере, чтобы оно совпадало секунда в секунду.

- Как восстановить аккаунты после переустановки Google Authenticator?

Для этого у вас обязательно должны быть в наличии резервные коды, которые выдаются в личном кабинете сервиса (как правило, на странице безопасности) при подключении двухфакторной аутентификации. Их нужно хранить в надежном месте – на флешке, внешнем жестком диске, в записной книжке и т.д.

Заключение

Google Authenticator – это супер надежное приложение, которое значительно усилит защиту ваших аккаунтов и данных в интернете. Настройка приложения и добавление аккаунтов занимает считанные минуты, поэтому не стоит обходить эту процедуру стороной.

Главное бережно относиться к мобильному устройству, на котором у вас установлено приложение. Если вы его потеряете, восстановить доступ будет достаточно проблематично и потребуется некоторое время.

Лучшим решением будет использовать для Гугл Аутентификатора свой старый смартфон, который на сегодняшний день есть практически у каждого. Его можно оставлять дома и не волноваться, что его украдут или вы его потеряете.

Также создавайте дополнительные способы защиты аккаунта, сохраняйте в надежных местах секретные (резервные) коды. Такая комплексная, продуманная и подстрахованная система защиты практически на 100% сохранит ваши личные данные и денежные средства.

[Google Authenticator 2FA] Как восстановить доступ к своему аккаунту с помощью резервного ключа

Когда вы настраиваете двухфакторную аутентификацию (2FA) с помощью Google Authenticator в своем аккаунте, вам будет предложено сохранить резервный ключ. Этот код позволяет вам восстановить доступ к аккаунту в случае, если вы поменяете или потеряете свой телефон или случайно удалите приложение Google Authenticator. Вот почему очень важно хранить ключ в надежном месте — это поможет вам сэкономить время и восстановить доступ к аккаунту без обращения в службу поддержки.

Как это работает

Если у вас есть резервный ключ, то выполните следующие действия, чтобы восстановить доступ к аккаунту:

Загрузите приложение Google Authenticator на свое устройство.

Откройте загруженное приложение на телефоне, после чего найдите и нажмите знак «+»

Затем введите резервный ключ, чтобы добавить свой аккаунт на CEX.IO в Google Authenticator.

Вот и все! Теперь вы можете снова войти в свой аккаунт.

Если вы не сохранили резервный ключ, но имеете доступ к вашему 2FA-коду

Если вас есть доступ к Google Authenticator, который генерирует 2FA-код для вашего аккаунта на CEX.IO, то вы можете с легкостью получить новый резервный ключ. Вам просто нужно будет повторно включить 2FA и сохранить ключ.

Для этого:

Затем снова включите 2FA и сохраните ключ:

Отсканируйте QR-код своим устройством

Введите код, созданный приложением, и включите 2FA

Примечание: Если вы отключите и снова включите 2FA с помощью Google Authenticator, то в приложении будет два кода 2FA для вашего аккаунта на CEX.IO. Чтобы избежать путаницы с повторяющимися 2FA-кодами, удалите старый 2FA-код из приложения Google Authenticator. Вы можете переименовать его перед удалением, чтобы убедиться, что вы удалили старый, а не новый код.

Если вы потеряли резервный ключ и у вас нет доступа к 2FA-коду

Если это произошло, то для восстановления доступа к аккаунту вам необходимо будет пройти процедуру верификации 2FA. Для этого отправьте запрос через чат и предоставьте всю необходимую информацию. Это мера безопасности, которая помогает нам убедиться, что именно вы являетесь настоящим владельцем аккаунта.

Как правило, восстановление доступа к аккаунту с помощью службы поддержки занимает около 72 часов. С резервным ключом это займет до 10 минут.

Поэтому не забудьте сохранить резервный ключ при включении 2FA, чтобы сэкономить время!

Двухфакторная аутентификация Google. Про взлом и защиту правильную

Google защищает учетные записи пользователя с помощью двухфакторной аутентификации уже очень давно. Пользователям доступно множество способов получения одноразовых паролей и других методов подтверждения аутентичности запроса на вход в учетную запись.

Если вы используете мессенджер WhatsApp, то вам будет интересна статья «Двухфакторная аутентификация WhatsApp», в которой вы узнаете как улучшить защиту популярного мессенджера.

Двухфакторная аутентификация Google

Содержание

- Аутентификация через СМС

- Одноразовые коды TOTP

- Насколько безопасна аутентификация TOTP?

- Аутентификация с помощью телефона — Google Prompt

- Распечатка одноразовых кодов

- Google Security Key

- Пароли приложений

- Как злоумышлении взламывают двухфакторную аутентификацию Google

- Как защититься от взлома

Аутентификация через СМС

Одноразовые коды могут быть высланы в СМС или звонком на верифицированный номер. В целом система работает так же, как у Apple, за одним исключением: Google не заставляет пользователей в обязательном порядке добавлять номер телефона, чтобы активировать двухфакторную аутентификацию.

Кроме того, push-уведомления на доверенные устройства приходят пользователям только в том случае, если в явном виде настроен вариант аутентификации с помощью телефона (Google Prompt, о нем ниже).

Одноразовые коды TOTP

Мы уже рассмотрели систему на основе time-based one-time passwords (TOTP) на примере Apple. В отличие от Apple, в Google придерживаются политики максимальной открытости. Компания использует совершенно стандартную реализацию протокола, позволяющую инициализировать приложения-аутентификаторы как разработки самой Google (приложение Google Authenticator, так и сторонние (например, Microsoft Authenticator). Благодаря этому двухфакторная аутентификация становится доступна пользователям практически всех

платформ.

Для инициализации приложения-аутентификатора Google использует QR-код, который нужно сканировать с помощью нового устройства. В отличие от Apple, здесь используется единственный разделяемый секрет: с помощью одного и того же QR-кода можно активировать любое количество приложений-аутентификаторов.

С одной стороны, это удобно: можно сохранить QR-код в виде изображения (достаточно сделать скриншот экрана), после чего использовать его для инициализации приложений-аутентификаторов на новых устройствах. С другой — отозвать доверенный статус с конкретного устройства не представляется возможным. Отозвать можно только все сразу в процессе генерации нового QR-кода.

Насколько безопасна аутентификация TOTP?

Алгоритм TOTP — стандарт в индустрии. Существует множество приложений-аутентификаторов, использующих этот алгоритм. А вот реализация TOTP для Android (а точнее — особенности самой системы Android) открывает потенциальные уязвимости, которых нет на других платформах:

- если на устройстве есть root, извлечь секрет из приложения Authenticator — дело нескольких минут;

- если загрузчик устройства разблокирован (в частности, практически все устройства на основе наборов системной логики MediaTek поставляются с незаблокированными загрузчиками), извлечь данные из устройства — дело нескольких минут (если не активировано шифрование).

Аутентификация с помощью телефона — Google Prompt

Google Prompt (в компании так и не смогли адекватно перевести название на русский язык, ограничившись термином «аутентификация с помощью телефона») — способ проверки в виде интерактивного уведомления, которое доставляется на доверенные устройства. В отличие от push-уведомлений Apple, здесь нет никаких кодов: пользователю просто предлагают подтвердить или отклонить попытку входа в учетную запись.

Пожалуй, этот вид двухфакторной аутентификации наиболее удобен для обычного пользователя. Отреагировать на запрос гораздо проще, чем генерировать и сканировать QR-код, открывать приложение-аутентификатор, вводить шестизначный код. Разумеется, работает эта схема только в том случае, если у доверенного устройства есть связь с сервером Google. Если это не так, то всегда можно воспользоваться любым другим способом аутентификации — например, ввести код из приложения-аутентификатора.

Еще раз отметим важные различия между Google Prompt и push-уведомлениями в двухфакторной аутентификации Apple. Если Apple шлет на доверенное устройство шестизначный код, который потребуется ввести на втором шаге аутентификации, то Google отправляет простой запрос «да — нет», который достаточно просто подтвердить на доверенном

устройстве.

Другое важное отличие в методе доставки уведомлений: если Apple полностью контролирует экосистему и может использовать встроенные в ОС механизмы для доставки сообщений, то в случае с Android мы имеем разнообразие версий и вариаций системы. Если учесть скорость обновлений Android у подавляющего числа производителей, у недавно разработанной системы аутентификации Google Prompt были все шансы остаться невостребованной в течение последующих двух-трех лет.

Поэтому в Google поступили иначе. Интерактивные уведомления доставляются по протоколу Google Cloud Messaging (GCM), а принимают эти уведомления либо Google Play Services (на Android), либо приложение Google (на iOS).

На этом моменте нужно заострить внимание. В отличие от «бесплатной ОС с открытым исходным кодом», как позиционируется Android, Google Play Services полностью контролирует компания Google. Эти сервисы автоматически поддерживаются в актуальном состоянии на всех устройствах под управлением Android (начиная с версии 2.3). Соответственно, с появлением нового механизма аутентификации доступ к нему сразу получили практически все пользователи.

Мы смогли протестировать работу этого механизма на устройствах, работающих под управлением Android 5.1, 6.0, 7.0 и 7.1. Как начальная настройка, так и последующая работа Google Prompt не вызывают вопросов. При этом мы смогли корректно настроить Google Prompt во время начальной настройки даже на еще не активированных устройствах под управлением Android 5.1 (Google Prompt в те времена не существовало). Вполне вероятно, что Google Play Services получают первое обновление еще на этапе настройки телефона после того, как пользователь установит сетевое соединение, и до того, как будут запрошены логин и пароль пользователя от учетной записи Google.

Доверенный статус Google Prompt можно отзывать независимо как из учетной записи Google через веб-браузер, так и с самого устройства.

Распечатка одноразовых кодов

Двухфакторная аутентификация начиналась с одноразовых кодов, распечатанных на листе бумаги. Этот вариант доступен пользователям Google. Распечатать можно десяток шестизначных одноразовых кодов. В любой момент все неиспользованные коды можно отозвать, просто сгенерировав новые. Формат распечатки совпадает с размерами стандартной визитки. Коды можно положить в бумажник и носить с собой. У таких кодов нет определенного срока действия; они остаются действительными до использования или до момента генерации нового набора кодов.

Google Security Key

Этот вид аутентификации уникален для Google. Впрочем, область его применения весьма ограничена.

Настройка двухфакторной аутентификации с помощью Google Security KeyУниверсальные ключи FIDO Universal 2nd Factor (U2F) можно использовать исключительно для верификации в браузере Google Chrome и только на компьютерах (ноутбуках, хромбуках и планшетах) с поддержкой USB.

Пароли приложений

Google использует уникальные пароли для приложений, которые не поддерживают двухфакторную аутентификацию. К таким относятся, например, почтовые клиенты IMAP (включая старые версии Microsoft Outlook). Пароли генерируются по запросу и могут быть отозваны в любой момент в индивидуальном порядке. Ограничений на число активных паролей нет.

С помощью паролей приложений можно получить лишь ограниченный доступ к некоторым типам данных. Так что воспользоваться сервисом Google Takeout для извлечения информации из учетной записи с помощью такого пароля не удастся. Не получится и зайти в учетную запись с помощью браузера: система запросит пароль от аккаунта, после чего потребует ввести одноразовый код.

Как злоумышлении взламывают двухфакторную аутентификацию

В зависимости от того, какие именно возможности из перечисленных выше активны у пользователя, доступны следующие способы атаки.

- Если установлено приложение-аутентификатор: извлечь данные приложения, используя root или кастомный рекавери (к примеру, TWRP) либо используя режим сервисного обслуживания телефона (для Qualcomm — режим 9006 либо 9008, для MTK — SP Flash Tool, для всех телефонов LG — режим прямого доступа к памяти по протоколу LGUP). Последние два способа не сработают, если память телефона зашифрована.

- Если используется доставка кодов на SIM-карту: извлечь SIM-карту, вставить в другое устройство, профит. Или использовать любой другой механизм атаки для перехвата СМС.

Как защититься от взлома используя двухфакторную аутентификацию

Если для генерации одноразовых кодов используется приложение-аутентификатор, не поленитесь и зашифруйте раздел данных. Это пригодится, честное слово!

Обязательно используй безопасную блокировку экрана (PIN-код). Не используй Smart Lock (разблокировка по местоположению, по фотографии лица и подобные). По возможности не используй доставку одноразовых кодов через СМС.

Следуя этим простым правилам, можно обезопасить свою учетную запись в достаточной степени. Если же вы не используете безопасную блокировку экрана и шифрование раздела данных, то все прочие меры «безопасности» будут направлены исключительно на успокоение вашей нервной системы, но никак не на усиление безопасности как таковой.

Кстати, если вы используете сервисы Google, то вам следует знать о сайте «Google активность», на котором вы можете просмотреть и удалить всю вашу историю в Google, Youtube, Gmail, Google+ и т.д.

На сегодня все. Теперь вы знаете что такое двухфакторная аутентификация Google и как с ее помощью правильно защитить свой аккаунт.

В статье использованы материалы сайта Xaкер

Евгений Зобнин

Наша оценка

Двухфакторная аутентификация Google — это лучший способ защитить учетную запись в сервисах Google. Наша оценка — хорошо!

User Rating: 4.28 ( 5 votes)Как настроить и использовать Google Authenticator на вашем телефоне

Google Authenticator — это бесплатное приложение безопасности, которое может защитить ваши учетные записи от кражи паролей. Его легко настроить, и его можно использовать в процессе, называемом двухфакторной аутентификацией (2FA), который предлагается в популярных сервисах, таких как Gmail, Facebook, Twitter, Instagram и других.

Приложение (iOS / Android) генерирует случайный код, используемый для проверки вашей личности при входе в различные службы. Технически код можно каждый раз отправлять на ваш телефон с помощью текстового сообщения, но приложение Google Authenticator обеспечивает дополнительный уровень безопасности.

СМОТРИТЕ ТАКЖЕ: Как превратить ваши iPhone Live Photos в GIF в iOS 11Двухфакторная аутентификация на основе SMS имеет известный недостаток безопасности, и любой преданный хакер может попытаться организовать атаку на вашу телефонную компанию в социальных сетях. Приложение Google Authenticator исключает возможность SMS-атаки с помощью алгоритмов генерации кодов на вашем телефоне.

Вот как это настроить:

1. Загрузите Google Authenticator из Apple App Store или Android Google Play store.Это бесплатно.

2. Затем настройте двухэтапную аутентификацию в своей учетной записи Google. Войдите в свою учетную запись Google. В разделе «Безопасность и вход» выберите «Двухэтапная проверка», а затем прокрутите вниз, чтобы выбрать «Приложение для аутентификации».

Кредит: mashable

3. Выберите свой телефон, Android или iPhone.

Кредит: mashable

4. Откройте на телефоне собственное приложение Google Authenticator и нажмите кнопку «плюс»:

Кредит: mashable

5.Внизу экрана появятся две опции: «Сканировать штрих-код» и «Ручной ввод».

Кредит: mashable

Вам нужно только выбрать один из этих вариантов, чтобы завершить процесс. Использование опции «Сканировать штрих-код» занимает немного больше времени, вам потребуется загрузить QR-сканер из магазина приложений, а затем направить свой телефон на QR-код на экране вашего компьютера, чтобы проверить соединение Google Authenticator с вашей учетной записью.

Кредит: mashable

Напротив, «Ввод вручную» означает, что Google отправит вам 16-значный код на адрес электронной почты.Затем вы вводите код для завершения процесса проверки:

Кредит: mashable

Убедитесь, что параметр «По времени» включен, чтобы код, который вы вводите, совпадает с последним сгенерированным паролем аутентификатора.

Теперь каждый раз, когда вы входите в учетную запись, которую вы связали с Google Authenticator, учетная запись будет предлагать вам ввести шестизначный проверочный код. Просто откройте приложение Google Authenticator, и оно сгенерирует новый случайный код, который вы сможете ввести.

Кредит: mashable

(Помните, что если вы останетесь в системе, вам не нужно будет проходить процедуру 2-FA при каждом входе в систему.

Поздравляем. Ваша учетная запись защищена не только двухфакторной аутентификацией, но и дополнительной безопасностью Google шестизначный код аутентификатора.

Видео по теме: Симона Байлз отвечает на российскую хакерскую атаку антидопингового агентства

Так работает двухфакторная аутентификация

Успешный взлом данных может иметь неприятные последствия.Были случаи, когда неизвестные злоумышленники использовали учетные записи жертв для троллинга имени пользователя в социальных сетях или отправки мошеннических электронных писем. Другие люди испытали исчезновение денег с их онлайн-счетов. Часто люди не замечают, что их учетные записи были взломаны, пока ущерб уже не будет нанесен.

Одна из причин, по которой кража данных происходит снова и снова, заключается в том, что большинство пользователей слишком полагаются на свои пароли для защиты в онлайн-мире. Люди не знают о существовании онлайн-списков, содержащих миллионы комбинаций имени пользователя и пароля.Эти «свалки паролей», как называют списки эксперты, собираются из данных, взятых в ходе многочисленных успешных случаев кражи данных. Поскольку многие люди используют свои пароли для нескольких целей, их данные для входа в учетные записи Google также можно найти в этих «дампах паролей», даже если их учетные записи на самом деле не были взломаны. Еще одна постоянная угроза — фишинг — попытки мошенничества получить пароли и другую информацию через кажущиеся надежными электронные письма или веб-сайты.

Вот почему такие компании, как Google, рекомендуют пользователям защищать свои онлайн-аккаунты с помощью двухфакторной аутентификации, которая включает представление двух отдельных факторов для входа в систему, таких как пароль и код, отправленный с помощью текстового сообщения.Этот метод аутентификации стал очень распространенным, особенно для банков и компаний, выпускающих кредитные карты.

Эксперты по безопасности различают три основных типа факторов безопасности. Первый — это часть информации («что-то, что вы знаете»): например, пользователь получает текстовый код и вводит его или должен ответить на секретный вопрос. Второй — это физический объект («то, что у вас есть»), который можно использовать для аутентификации, например кредитная карта. Третий — это биометрические данные («то, что вы есть»), например, когда пользователи смартфонов разблокируют свой экран с помощью отпечатка пальца.Все стратегии двухфакторной аутентификации используют комбинацию двух из этих различных факторов.

Как работают Google Authenticator, одноразовый пароль на основе HMAC и одноразовый пароль на основе времени | Джереми Чан

Фото Мика Уильямса на UnsplashИзвестно, что пароля недостаточно хороши . Многофакторная аутентификация (MFA) добавляет дополнительные уровни защиты, предлагая пользователю предоставить дополнительную информацию помимо пароля. Существуют три основные категории информации:

- Что-то, что вы знаете: Пароль, контрольные вопросы, PIN-коды

- Что-то, что у вас есть: Вещи, которыми владеют пользователи, e.g., смартфоны, аппаратные токены

- Что-то, чем вы являетесь: Вещи, которые доказывают, что пользователь является тем человеком, за которого он себя выдвигает — обычно биометрические факторы (отпечаток пальца, Face ID и т. д.)

Многие веб-сайты предоставляют 2FA с помощью принимая пароль как «что-то, что вы знаете», а токен, сгенерированный аутентификатором, как «что-то, что у вас есть». Действительно, если вы используете приложение-аутентификатор на своем смартфоне, вы, , также можете получить третий фактор бесплатно, если вам потребуется пройти биометрическую аутентификацию вашего смартфона перед запуском приложения-аутентификатора.

Некоторые менеджеры паролей, такие как LastPass и BitWarden, также предоставляют функции аутентификации. Я думаю, что использовать их — ужасная идея, вы, по сути, сводите все факторы обратно в один — свой мастер-пароль.

Все ли аутентификаторы созданы равными?

Когда вы включаете двухфакторную аутентификацию на веб-сайтах, они обычно показывают вам QR-код и просят вас отсканировать и запустить приложение для аутентификации. Некоторые сайты , в частности , просят вас использовать Google Authenticator, вам не нужно .В Google Authenticator используются алгоритмы одноразового пароля на основе HMAC (HOTP) и одноразового пароля на основе времени (TOTP). Другие приложения-аутентификаторы, такие как Authy, Duo Mobile, Lastpass и 1Password, реализуют одни и те же алгоритмы и могут генерировать точно таких же токенов , которые вы получаете от Google Authenticator.

Основное различие между различными аутентификаторами заключается в том, что некоторые из них интегрируются с облаком и загружают зашифрованную копию ваших ключей на свой сервер, поэтому вы можете наслаждаться удобством доступа к своим токенам на нескольких устройствах.Конечно, в этом случае вы также доверяете провайдеру аутентификатора.

В чем магия QR-кода?

QR-код на самом деле является URI. На скриншоте выше:

otpauth: // totp / Autodesk? Secret = KFTDKTSKGNHTC2JV

Схема URI otpauth: // изначально формализована Google. Большинство приложений для проверки подлинности регистрируют обработчик для otpauth: // , поэтому приложение камеры знает, как побудить пользователя запустить приложение для проверки подлинности при сканировании.Эта документация на GitHub объясняет построение URI:

otpauth: // TYPE / LABEL? PARAMETERS

TYPE — это HOTP или TOTP (подробнее об этом позже). LABEL предназначен только для отображения, он используется приложением для проверки подлинности для предварительного заполнения имени учетной записи. секрет — это ключ, используемый аутентификатором для генерации токена.

Хотя сама схема URI поддерживает разные ПАРАМЕТРЫ , такие как алгоритм и цифры , Google Authenticator не реализует их, и большинство веб-сайтов принимают значение по умолчанию, используя SHA1 и шестизначный токен.

HOTP и TOTP

Google Authenticator поддерживает два типа алгоритмов.

- Одноразовый пароль на основе HMAC (HOTP)

- Одноразовый пароль на основе времени (TOTP)

Здесь одноразовый пароль — это шестизначный токен, который пользователь отправляет на веб-сайт для проверки. Секретный ключ предоставляется веб-сайтом пользователю в QR-коде , обе стороны должны хранить этот секретный ключ для генерации одноразового пароля (этот ключ хранится в аутентификаторе) .

Одним из ключевых требований к одноразовому паролю является то, что каждый пароль должен использоваться только один раз — поэтому для алгоритма требуется какой-то переменный элемент для генерации другого одноразового пароля каждый раз, когда пользователь хочет войти в систему.

В HOTP это переменная — это счетчик . Сервер и пользователь вычисляют OTP, применяя операцию хеширования и усечения к секретному ключу и счетчику. Сервер сравнивает рассчитанный им одноразовый пароль с одноразовым паролем, предоставленным пользователем. Обе стороны затем увеличивают счетчики .

Очевидным недостатком HOTP является то, что счетчики должны синхронизироваться между сервером и пользователем. Если пользователь открывает приложение аутентификатора для генерации OTP, но не использует его, счетчик на стороне пользователя перестает синхронизироваться с сервером. Один из способов справиться с этим — механизм ресинхронизации, в котором сервер пробует несколько будущих значений счетчика, чтобы увидеть, найдет ли он соответствующий OTP, и соответственно синхронизирует счетчик.

TOTPTOTP улучшает HOTP за счет использования текущего времени в качестве переменного элемента.В TOTP время определяется как количество секунд с начала эпохи, деленное на период (30 секунд в большинстве реализаций). Если часы на пользовательском устройстве и сервере точны, они смогут вместе генерировать один и тот же OTP.

Но есть еще крайний корпус . Существует разрыв во времени между генерацией OTP пользователя и генерацией OTP сервера. Сервер генерирует OTP на основе времени, когда OTP от пользователя достигает сервера. Учитывая некоторое неизвестное время прохождения сообщения и дрейф часов между пользовательским устройством и сервером, возможно, что время, используемое в вычислениях пользователя, принадлежит другому временному шагу (30-секундному периоду), чем тот, который используется сервером.Решением этой проблемы обычно является принятие сервером OTP, рассчитанного с использованием одного временного шага вперед или назад.

Вы когда-нибудь ждали появления следующего токена, когда он истекает через несколько секунд, опасаясь, что у вас не будет достаточно времени, чтобы ввести его в текстовое поле? Вероятно, вам не понадобится , поскольку сервер обычно принимает и новый, и старый, если разница во времени не слишком велика.

Большинство веб-сайтов используют алгоритм TOTP, и все доступные на рынке альтернативы, совместимые с Google Authenticator, поддерживают его.Если у вас есть удача, вы также можете реализовать свой собственный генератор TOTP, вы получите тот же 6-значный токен, что и Google Authenticator, если вы все сделаете правильно.

Простые реализации HOTP и TOTP:

Надеюсь, вам понравился рассказ!

Лучшие приложения для аутентификации на 2021 год

Утечки и взломы, о которых мы читали в последние годы, ясно показывают, что пароли сами по себе не обеспечивают достаточной безопасности для защиты вашей учетной записи в онлайн-банке или социальных сетях. Двухфакторная аутентификация (2FA или MFA, для многофакторной аутентификации ) добавляет еще один уровень защиты, и авторы PCMag часто призывают нашу аудиторию использовать его.Приложения аутентификатора, такие как Authy, Google Authenticator или Microsoft Authenticator, включают одну из более безопасных форм 2FA. Использование одного из этих приложений может даже помочь защитить вас от скрытых атак, таких как сталкерское ПО.

Что такое двухфакторная аутентификация?

Как следует из названия, он просто использует больше, чем просто пароль для входа в вашу онлайн-учетную запись или приложение, добавляя еще один фактор в дополнение к этому паролю. Эксперты классифицируют факторы аутентификации на три группы: то, что вы знаете (например, пароль), что-то, что у вас есть (физический объект), и то, чем вы являетесь (отпечаток пальца или другой биометрический признак).Когда вы используете одно из включенных здесь приложений-аутентификаторов, вы подкрепляете пароль, который знает , с помощью токена, смартфона или умных часов, которые у вас .

Какой вид двухфакторной аутентификации лучше всего?

Да, вы можете реализовать MFA, просто попросив ваш банковский сайт отправить вам текстовое сообщение с кодом, который вы затем введете на сайт для получения доступа. Однако оказалось, что это не лучший способ использовать двухфакторную аутентификацию. Недавно была обнаружена уязвимость в обмене SMS-сообщениями, позволяющая злоумышленникам перенаправлять текстовые сообщения.Приложение-аутентификатор на вашем смартфоне генерирует коды, которые никогда не проходят через вашу мобильную сеть, что может привести к раскрытию и компрометации.

Вы настраиваете аутентификацию на странице настроек безопасности сайта в разделе двухфакторной или многофакторной аутентификации — почти каждый финансовый сайт предлагает эту опцию. Вы можете узнать о том, какие сайты предлагают варианты многофакторной аутентификации, из нашей истории «Двухфакторная аутентификация: у кого она есть и как ее настроить». Там вы можете прочитать о процессах настройки 2FA для основных сервисов от Amazon до Yahoo.

Большинство сайтов предлагают простой вариант кода SMS, но не обращайте внимания на это и ищите поддержку приложения для аутентификации. Настройка 2FA обычно включает сканирование QR-кода на сайте с помощью приложения для аутентификации вашего телефона. Обратите внимание, что вы можете сканировать код на несколько телефонов, если вам нужна резервная копия. Вам также следует сохранить коды восстановления учетной записи, предоставленные сайтами, и хранить их в безопасном месте, например, в диспетчере паролей.

Как работают приложения Authenticator

После этого, когда вы входите на сайт с неизвестного устройства, вам нужно будет открыть приложение Authenticator, разблокировать его и найти запись сайта.Приложения-аутентификаторы генерируют привязанные ко времени одноразовые коды доступа (TOTP или OTP), шесть цифр, которые обновляются каждые 30 секунд. Вы вводите или вставляете его в защищенное приложение или сайт, и готово. Срок действия означает, что, если злоумышленнику удастся получить ваш одноразовый пароль, он перестанет работать через 30 секунд.

Коды генерируются путем вычисления длинного кода, передаваемого этим QR-сканированием и текущего времени, с использованием стандартного алгоритма одноразового пароля на основе HMAC (HOTP), санкционированного Инженерной группой Интернета (IETF).У этих приложений нет доступа к вашим аккаунтам, и после первоначальной передачи кода они не связываются с сайтом; они просто и тупо генерируют коды. Для работы им даже не нужна телефонная связь.

Поскольку протокол, используемый этими продуктами, обычно основан на одном стандарте, вы можете, например, использовать Microsoft Authenticator для входа в свою учетную запись Google или наоборот. Хотя Microsoft Authenticator добавляет удобные параметры входа в свои службы, такие как Office, Outlook и OneDrive.

На что обращать внимание в приложении Authenticator

При выборе одного из этих приложений следует обратить внимание на то, создает ли оно резервную копию данных учетной записи (конечно, в зашифрованном виде) на случай, если у вас больше нет телефона, на котором вы все настроили. Authy, Duo Mobile, LastPass Authenticator и Microsoft Authenticator предлагают это, а Google Authenticator — нет.

В плане безопасности мобильной ОС Google Android не позволяет никому делать снимки экрана, пока у вас открыто приложение для проверки подлинности, тогда как iOS это позволяет.